随意记录一下这次CTF的解题步骤。比较菜,做了几个杂项题。

所见非真

赛题描述:

一个刚入门的黑客在互联网进行大批量扫描后,发现某制造企业SCADA系统主机存在严重漏洞,

并利用该漏洞远程操纵该主机修改SCADA管理员登录密码,导致该企业无法正常监控工程状态,

黑客只留下了一张图片,你能帮助该企业在此图片中寻找管理员登录密码的线索吗?

压缩包:

HACK.zip有密码打不开,打开scada.jpg:

binwalk分析发现有隐藏的压缩包:

binwalk分析发现有隐藏的压缩包:

foremost分离发现:

试了一下发现是假的flag,然后也打不开HACK.zip。

试了一下发现是假的flag,然后也打不开HACK.zip。

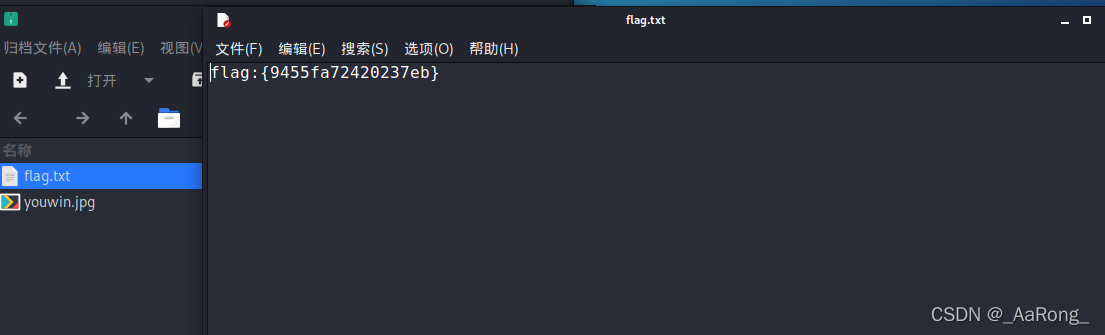

继续对youwin这张图片进行分离发现1.1txt

这个也不是最终的flag,试试发现能打开HACK.zip,得到最终的flag:

异常的流量分析

小张在 进行工控企业检查评估工作中,发现了上位机被恶意感染。现已提取出上位机通信流量,通过流量异常获取FLAG,flag形式为 flag{}。

签到题。

黑客的攻击

题目描述:某工厂车间遭受到一位名为凯撒的黑客恶意攻击,导致该车间储存罐显示表跟罐内的实际数值显示不一样。影响企业的正常生产。

根据题目打开流量包,题目提示是凯撒,想到可能是凯撒密码:

过滤modbus流量包

发现:

发现:

黑客的大意

题目:小张是一个黑客,由于刚入行不久,想去把所学习的知识进行实践,他进入了一个工厂,直连了PLC后,对PLC下发了操作指令,并对PLC进行了加密,小明在渗透工厂后,修改了PLC的连接密码,并给工厂留下了线索,请你根据当天工厂捕获的流量包,寻找小张留下的线索。

改文件后缀wireshark分析:

通过追踪TCP流发现:

flag{this_is_flag}

flag{this_is_flag}

丢失的数据

赛题描述:小明是一家制造厂的工程师,某天工厂遭遇了数据丢失,导致工厂无法统计当天所生产的零件数量,请你根据工厂断电前的流量包帮助工厂分析当天制造厂一共生产了多少的零件,正确答案为零件总数MD5值。

wireshark分析,过滤modbus.func_code == 6

查看data项把十六进制转为十进制相加

把相加结果转为md5值得到flag

凯撒的秘密

黑客凯撒最近很喜欢听一首歌,却不知道叫什么名字,你能根据小明给凯撒的线索,寻找出这首歌曲的名字吗?

根据题目信息,发现又是凯撒密码加密:

16进制转字符串

工程的秘密

赛题描述:黑客在渗透了某工厂的主机后,删除了工程信息,并给企业留下了备份文件,但不巧的是,黑客设置了一个恢复密码,请你帮助企业恢复工程,并找到黑客留下的信息.

这题需要的工具为FC组态软件:

下载好后对pcz文件进行恢复,发现有密码加密:

可能为弱密码加密,多试试几个简单的密码,试了一会之后发现密码是123123,成功恢复工程文件,再点击开发,进入工程点击用户设置发现flag:

S7协议分析

赛题描述:在工控网络中,工业协议中存在异常数据。请通过流量中的数据找寻 flag。

wireshark分析,直接查找关键字flag,发现:

轻松时刻

题目:你可以把这个当做是一个签到题,好好放松一下吧,寻找音乐中的宝藏。

打开题目发现是一个MP3分件和一个加密的压缩包,想到是MP3隐写。

打开Audacity,分析发现

Password:Callalll

Password:Callalll

打开压缩包:

打不开的压缩包

t题目:小明交给小白一个压缩包,说里面有重要的秘密,请小明用自己的方式打开,小明打开后发现是一个加密的压缩包,但无论如何也打不开,你能帮助小明把压缩包解开么。

010打开查看文件头,是一个压缩包:

先试着改文件后缀打开看看,直接看到flag

后面题目提示是说是压缩包伪加密,没想到这样直接就能得到flag。

失控的遥控

赛题描述:某公司对对新建变电站进行测试,通过该变电站监控后台进行遥控测试,遥控试验发生几次遥控失败,请对抓取的遥控试验流量数据包进行协议解析并找出隐藏flag信息。

过滤IEC数据包后,发现这个字符有点奇怪,通过排序,点开不同的数据包把这几个字符拼接得到flag

得到 flag{gongkongaq_isflag}

病毒文件分析

题目:某工厂中上位机受到勒索病毒攻击,重要数据被加密,请将重要数据进行解密

发现是ganddcrad病毒

百度下载解密工具进行解密得到flag。

OPC协议分析

一个黑客名叫ICSBACION,他是普莱费尔的忠实爱好者,这名黑客有一天在工控环境中插入了恶意数据并以自己的名字当做标签,请您帮助进行查找出协议数据。

打开数据包,用科来网络分析系统进行分析,发现异常数据包

查看8805数据包发现:

查看8805数据包发现:

题目提示普莱费尔,百度一下是个密码,解密得到,密钥是ICSBACION

sign_in

发现一个文件,丢到kali进行分析,发现是ELF,linux下的可执行文件

IDA进行分析:发现只要输入这一串字符,就可以输出flag

kali中执行:

2162

2162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?