安全防御——防火墙一

1、什么是防火墙?

1)防火墙是基于预定安全规则来监视和控制传入和传出网络流量的网络安全系统。

防火墙对流经它的网络通信进行扫描,这样能够过滤掉一些攻击,以免其在目标计算机上被执行。

防火墙还可以关闭不使用的端口。

而且它还能禁止特定端口的流出通信,封锁特洛伊木马。最后,

它可以禁止来自特殊站点的访问,从而防止来自不明入侵者的所有通信。

2)网络安全市场,存在一种设备名为ISR,全称叫集成多业务路由器Router

3)现在市面上的防火墙,主要以以下几种形态存在 :

①硬件防火墙(独立)

②防火墙模块(能够集成到支持的设备中)

③虚拟化防火墙,(基于软件层面实现的一种应用)

4)为何虚拟防火墙只是一个趋势,没有成为主流?

①虚拟防火墙性能和稳定性上的限制,目前硬件防火墙在这两点是优于虚拟防火墙的。

与路由器和交换机的区别

1、路由器用来连接不同的网络,通过路由协议保证互联互通,确保将报文转发到目的地;

2、交换机则通常用来组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发报文;

3、而防火墙主要部署在网络边界,对进出网络的访问行为进行控制,安全防护是其核心特性。路由器与交换机的本质是转发,防火墙的本质是控制。

路由交换是连通性设备。

防火墙是一种隔离(非授权用户,在区域间)并过滤(对受保护网络有害的流量或数据包) 和 路由交换 的设备。

网络在早期没有防火墙,大家都是联通的,any to any。

2、互联网为什么会出现防火墙?

在互联网中,人们采用类似防火墙的设备来保护内部或私人的网络资源不受侵害,具备这种功能的设备被称为"防火墙"。

防火墙实际是一种插在内部网与互联网之间的隔离系统,作为两者之间的关卡,起到加强系统安全与信息审查的功能。建立防火墙的目的就是保护内部网络不受外来攻击。目前主要有两种防火墙安全策略:一是拒绝一切未被特许的信息进入内部网;是允许一切未被拒绝的信息进入。前者影响信息交换,但安全性好;后者有利于信息交换,但存在一定的 全隐惠,两者各有优劣。

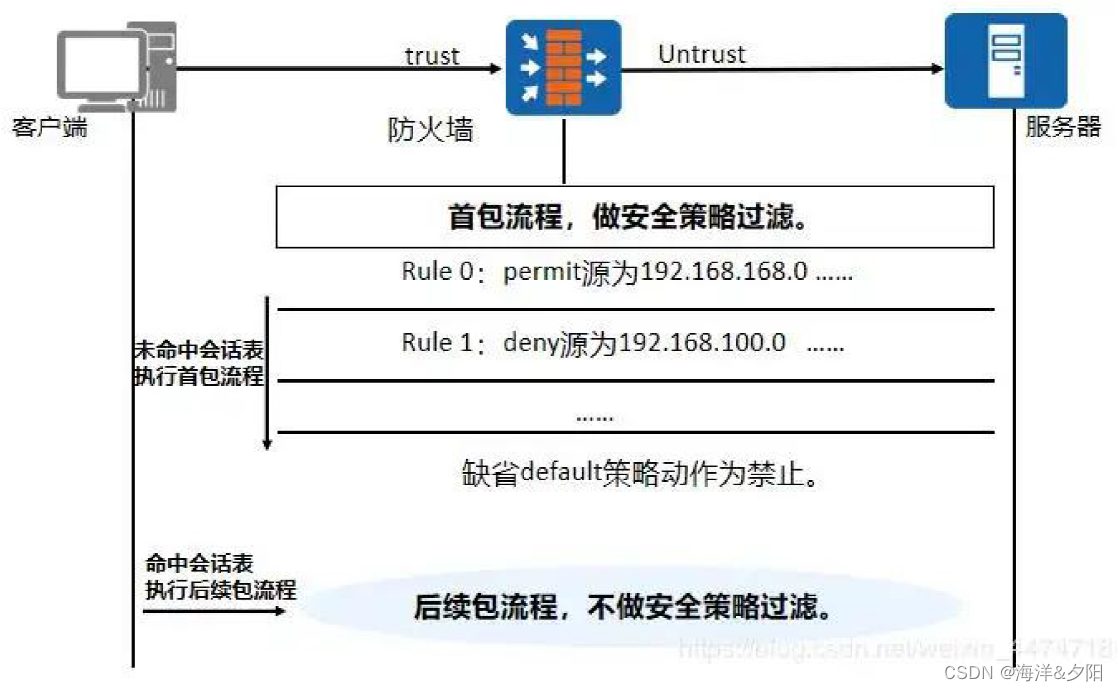

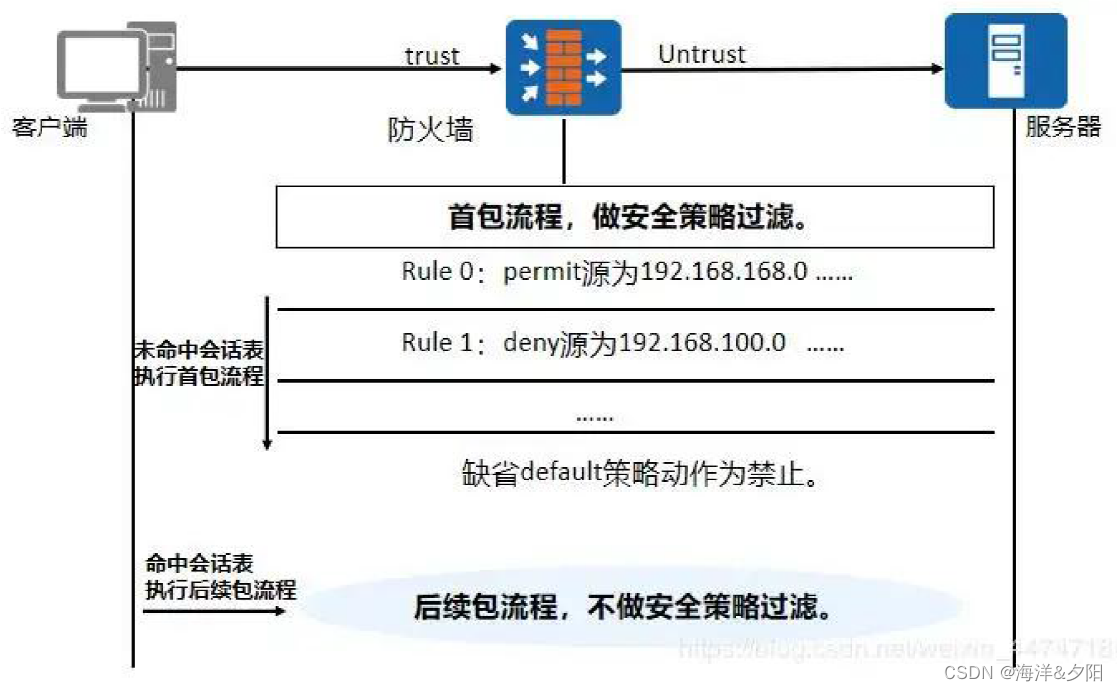

3、状态防火墙工作原理?

**会话跟踪技术:**状态防火墙在网络层截获数据包,然后从各应用层提取安全策略所需要的状态信息,并保存到会话表中,数据包需要查看会话表来实现匹配。

工作原理:状态防火墙使用各种会话表来追踪TCP会话和UDP伪会话,由访问控制列表决定建立哪些会话,数据包只有与会话相关联时才会被转发。其中UDP伪会话是在处理UDP协议包时为该UDP数据流建立虚拟连接,以对UDP连接过程进行状态监控的会话。

4、防火墙如何处理双通道协议?

使用 ASPF技术,查看协商端口号并动态建立server-map表放过协商通道的数据。

ASPF ( 针对应用层的包过滤)也叫基于状态的报文过滤

ASPF 功能:可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则, 开启 ASPF 功能后, FW 通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map 表,用于放行后续建立数据 通道的报文,相当于自动创建了一条精细的“ 安全策略 ” 。

ASPF(Application SpecificPacket Filter)–针对应用层的特殊包过滤技术,其原理是检测通过设备的报文的应用层协议信息,记录临时协商的数据连接,使得某些在安全策略中没有明确定义要放行的报文也能够得到正常转发。

记录临时协商的数据连接的表项称为Server-map 表,这相当于在防火墙上开通了“隐形通道”,使得像FTP 这样的特殊应用的报文可以正常转发。当然这个通道不是随意开的,是防火墙分析了报文的应用层信息之后,提前预测到后面报文的行为方式,所以才打开了这样的一个通道。

5、防火墙如何处理nat?

常见NAT转换的缺点?

普通NAT实现了对UDP或TCP报文头中的的IP地址及端口转换功能,但对应用层数据中的字段无能为力,在许多应用层协议中,TCP/UDP载荷中带有地址或者端口信息,这些内容不能被NAT进行有效的转换。

解决常见NAT转换缺陷方式:

NAT ALG(Application Level Gateway,应用层网关)技术能对多通道协议进行应用层报文信息的解析和地址转换,将载荷中需要进行地址转换的IP地址和端口或者需特殊处理的字段进行相应的转换和处理,从而保证应用层通信的正确性。

6、你知道哪些防火墙?以及防火墙的技术分类?

防火墙种类

1、硬件防火墙

拥有经过特别设计的硬件及芯片,性能高、成本高(当然硬件防火墙也是有软件的,只不过有部分功能由硬件实现,所以硬件防火墙其实是硬件+软件的方式);

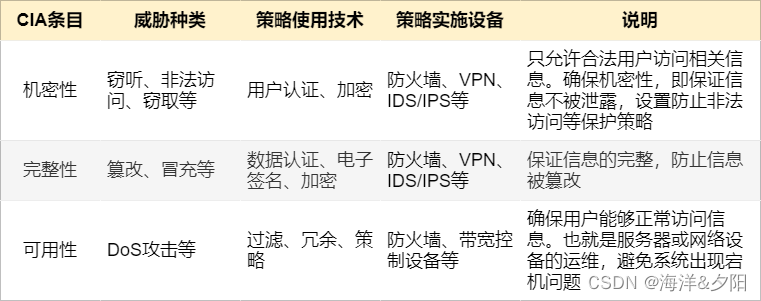

硬件防火墙可以实现 CIA 的机密性( Confidentiality )、完整性( Integrity )、可用性( Availability )这三种类型的对应策略。小企业会在局域网和互联网的边界部署防火墙。

2、软件防火墙

应用软件处理逻辑运行于通用硬件平台之上的防火墙,性能比硬件防火墙低、成本低。

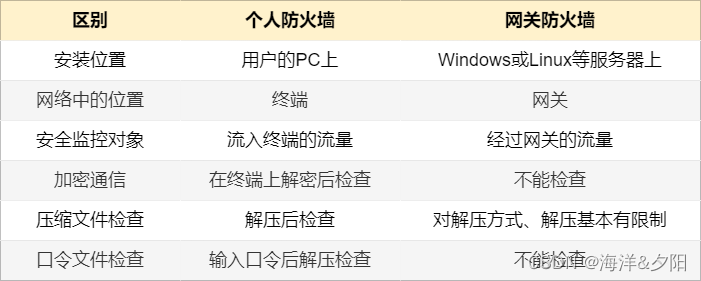

软件防火墙又可分为个人防火墙和网关防火墙。

个人防火墙

个人防火墙运行在 PC 上,用于监控 PC 和外网的通信信息。在 Windows 操作系统中集成了 Windows 防火墙。

网关防火墙

在网络中的网关上配置防火墙的功能,能对网络中的流量进行策略控制,这就是网关防火墙。

网关防火墙分为两种,一种是在 Windows 、Linux 等操作系统上安装并运行防火墙软件的软件网关防火墙,另一种是使用专用设备的硬件网关防火墙。

个人防火墙主要监控 PC 的通信流量,网关防火墙是监控网络中所有终端的通信流量,在网关处进行策略控制。

防火墙的技术分类

1、包过滤防火墙——网络层

工作在网络层,仅根据数据包头中的IP地址、端口号、协议类型等标志确定是否允许数据包通过。

访问控制列表技术ACL

· 简单、速度快

· 检查的颗粒度粗

包过滤( Packet Filter )是在网络层中根据事先设置的安全访问策略(过滤规则) 检查每一个数据包的源IP地址、目的IP地址以及IP分组头部的其他各种标志信息(如协议、服务类型等) , 确定是否允许该数据包通过。

防火墙一般会配置成双向过滤

包过滤器设置成一些基于IP或TCP字头域匹配的规则

当没有匹配的规则,防火墙执行默认策略

默认=丢弃

默认=传递

缺点:

1、无法关联数据包之间的关系

2、不能适应多通道协议

3、不检测应用层的数据

降低颗粒度粗的方法:

1、包过滤防火墙和net是绝配

2、代理防火墙——中间人技术——应用层技术

3、区域之间通信使用固定设备。

2、代理防火墙——中间人技术——应用层

工作在应用层,通过编写不同的应用代理程序,实现对应用层数据的检测和分析。

·代理技术只能针对特定的应用来实现,应用间不能通用。

·技术复杂,速度慢。

·能防御应用层威胁,内容威胁。

3、状态检测防火墙——会话追踪技术——三层、四层

工作在2~4层,访问控制方式与1同,但处理的对象不是单个数据包,而是整个连接,通过规则表和连接状态表,综合判断是否允许数据包通过。

在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。

会话表可以用hash来处理形成定长值,使用CAM芯片处理,达到交换机的处理速度。

首包机制——首包建会话表

细颗粒度

速度快

什么是状态检测技术?

对于某个时刻返回的流量,防火墙首先检查是否存在匹配该流量的状态化表项,

如果有,则流量直接放行;如果没有,检查访问控制策略。

若访问控制策略放行,则流量可以转发;若访问控制策略没有放行,则流量直接被丢弃。

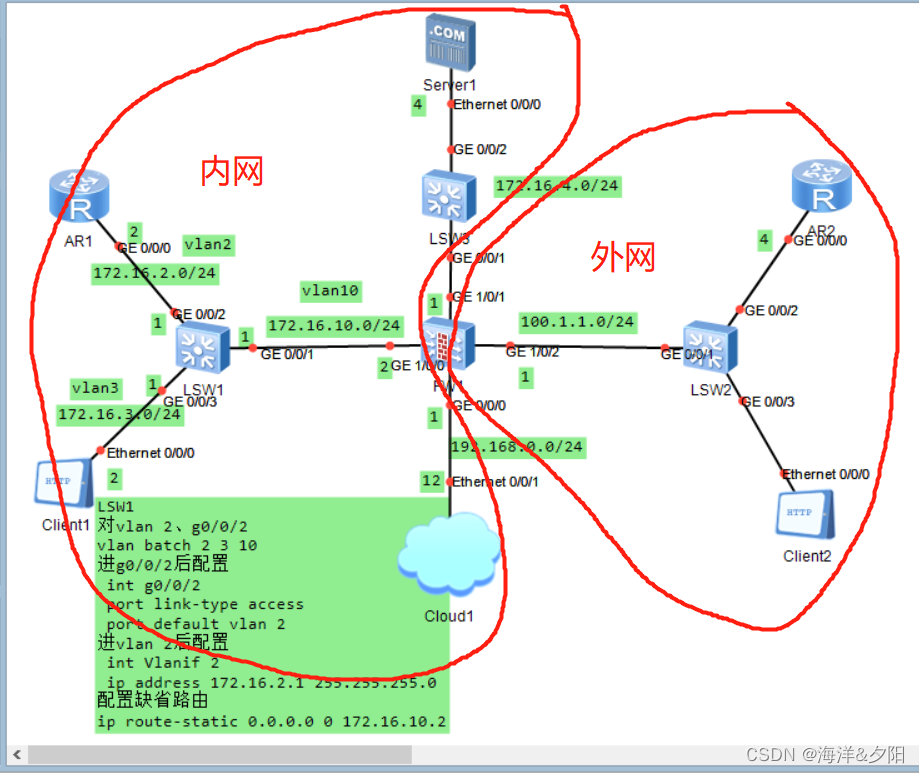

实验:

要求:全网通

环境:

VirtualBox-5.2.44-139111-Win(适用于Win7、10、11)

WinPcap_4_1_3

wireshark-win32-1.4.3

eNSP V100R003C00SPC100 Setup

USG6000V-enspv1.3——vfw_usg.vdi(防火墙设备包)

1、IP地址规划及拓扑规划

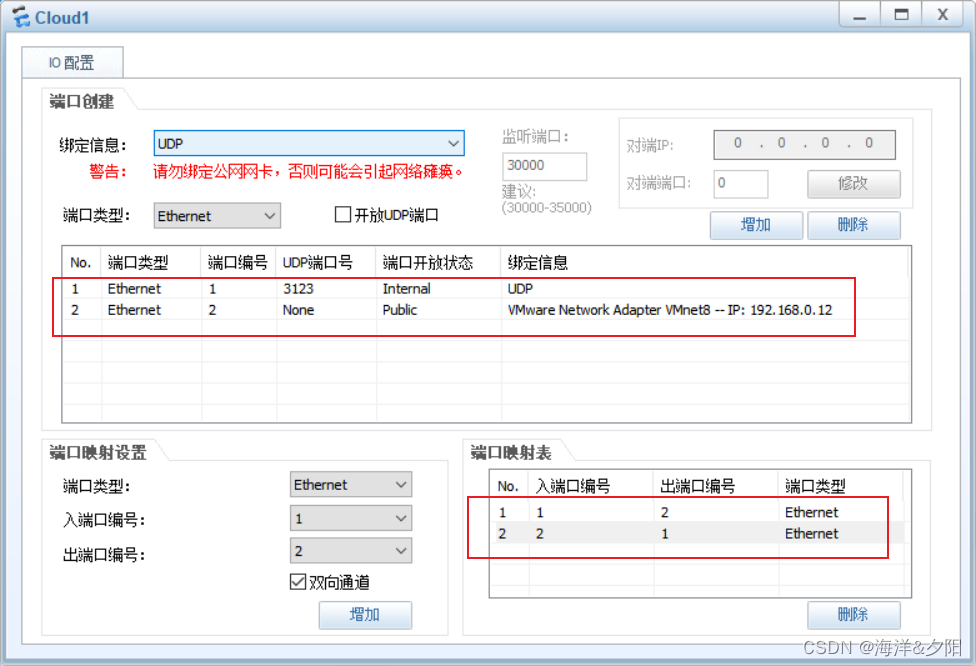

2、首先,配置云朵Cloud1

添加图中红框圈出的信息

添加图中红框圈出的信息

1)一个UDP的端口、一个本地回环口

2)端口映射设置中,出端口编号设置为2,并选中双向通道

3、其次,配置防火墙FW1

1)给防火墙添加防火墙设备包vfw_usg.vdi

2)启动防火墙FW1,输入账号和密码

账号:admin

密码:Admin@123

并且修改原密码,设置新密码

3)从第1)步可以看出,云朵和防火墙之间设置的网段是192.168.0.0/24,所以要给防火墙的GE0/0/0接口修改IP地址,改为192.168.0./24。

4)在浏览器上输入与云朵直连的防火墙的GE0/0/0接口的IP地址

并且输入账号和密码,点击登录

得到以下网页

5)配置各个接口路由

在这里插入图片描述

如下图所示

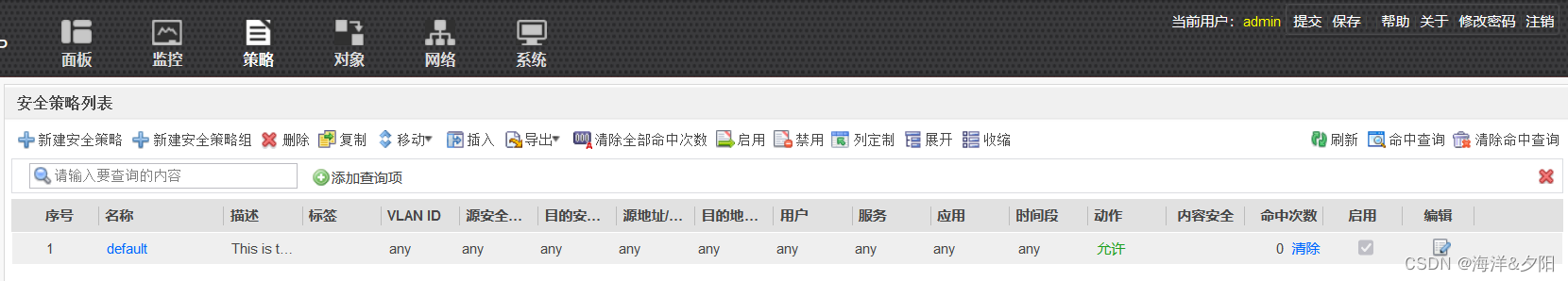

6)配置防火墙策略

6)配置防火墙策略

如下图所示

7)配置一个从防火墙到AR1的静态路由,为以后的网络通信做准备

7)配置一个从防火墙到AR1的静态路由,为以后的网络通信做准备

如下图所示

3、配置交换机LSW1

如拓扑图所示,添加各个接口路由

以GE0/0/2接口所在的网段为例

1)创建新VLAN

vlan batch 2 3 10

2)进接口g0/0/2后配置

int g0/0/2

port link-type access

port default vlan 2

3)进vlan 2后配置

int Vlanif 2

ip address 172.16.2.1 255.255.255.0

4)配置缺省路由

ip route-static 0.0.0.0 0 172.16.10.2

4、配置路由器AR1

1)添加各个接口的路由

2)配置缺省路由

ip route-static 0.0.0.0 0 172.16.2.1

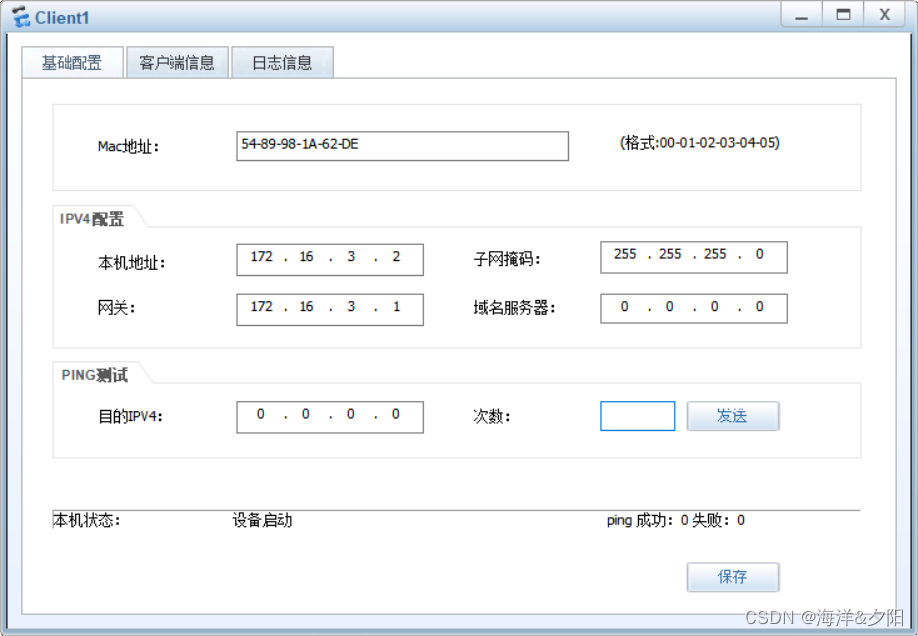

5、配置Client1

如下图所示,配置本机地址、子网掩码、网关,并保存

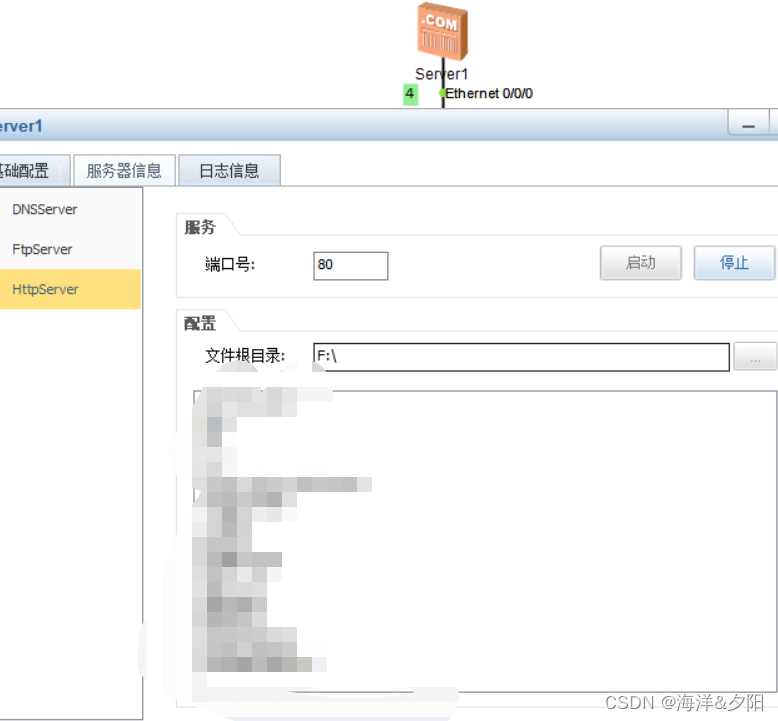

6、配置服务器server1

如下图所示,选择HttpServer——>配置文件根目录(选择根目录位置),开启Server1

7、验证全网是否通路

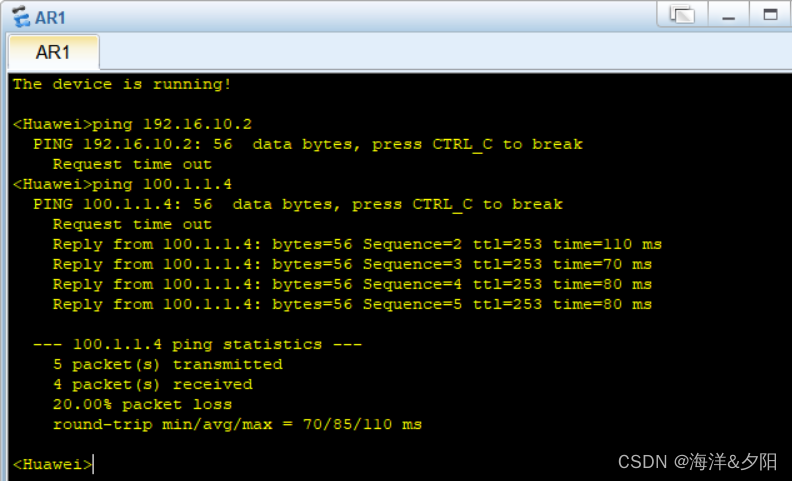

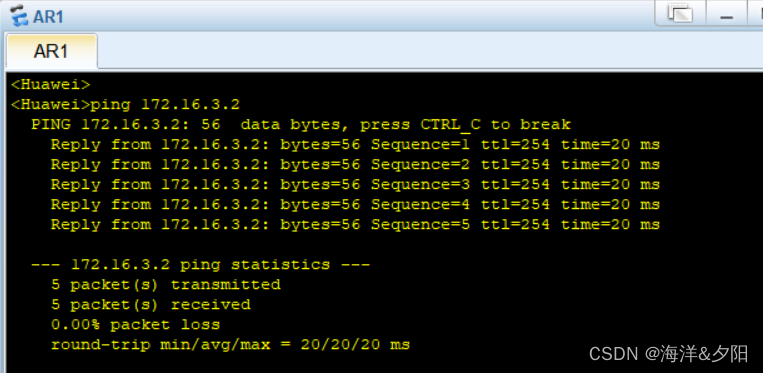

1)AR1 ping AR2

如下图所示

2)AR1 ping Server1

如下图所示

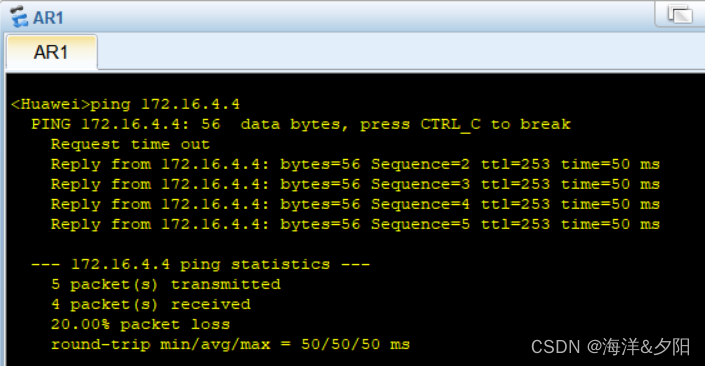

3)AR1 ping Client1

如下图所示

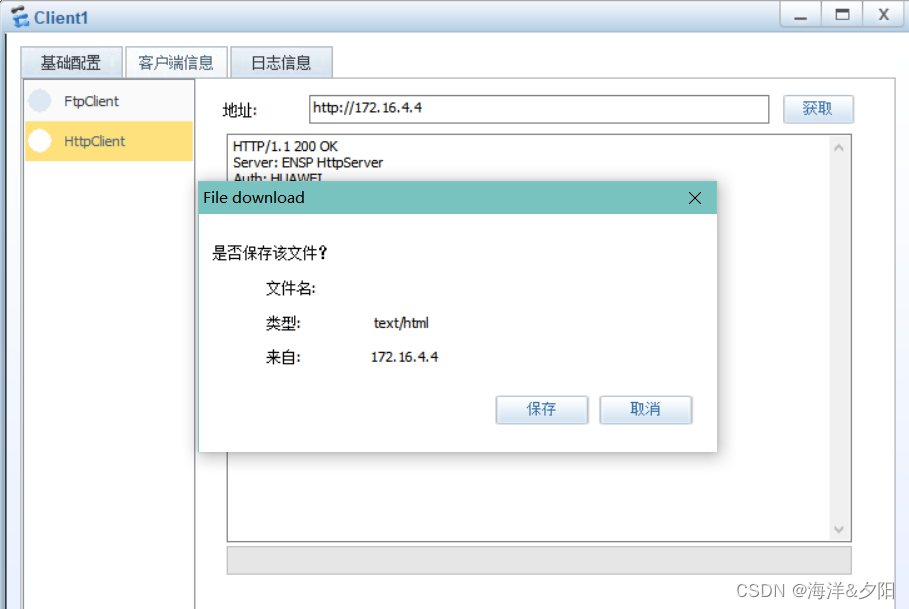

8、用Client1 访问Server1

如下图所示

实验完成

1560

1560

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?