ACL和NAT

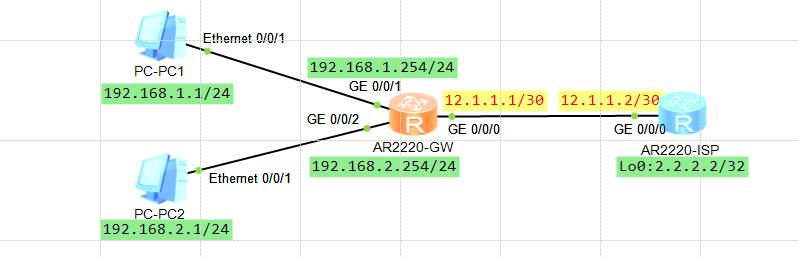

本实验模拟企业内外网互通的网络环境,完成以下配置需求:

1.如图所示,配置设备名称和IP地址。

GW模拟企业网关设备,ISP模拟运营商设备。

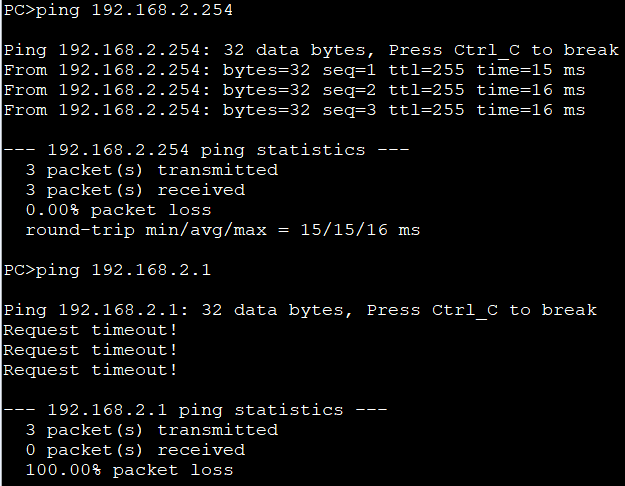

2.在GW上使用高级ACL,使得PC1不能访问PC2,满足以下需求:

1)ACL编号为3000

2)只有一条规则,且序号为5

3)仅仅拒绝PC1访问PC2的流量,其他任何流量不得拒绝。

4)在入方向上调用该ACL。

GW

[Huawei] sysname GW

[GW] interface g0/0/1

[GW-GigabitEthernet0/0/1] ip address 192.168.1.254 24

[GW-GigabitEthernet0/0/1] interface g0/0/2

[GW-GigabitEthernet0/0/2] ip address 192.168.2.254 24

[GW] acl 3000

[GW-acl-adv-3000] rule 5 deny ip source 192.168.1.1 0 destination 192.168.2.1 0

[GW-acl-adv-3000] interface g0/0/01

[GW-GigabitEthernet0/0/1] traffic-filter inbound acl 3000

PC1 到 PC2 的网关能通,但是不能与 PC2 通信

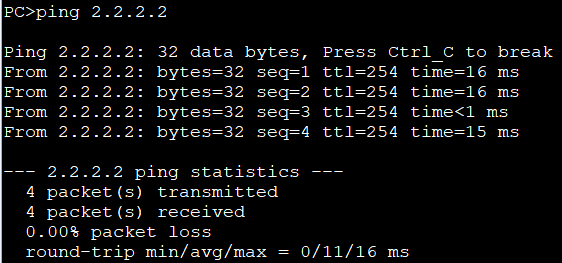

3.在GW上部署NAT和默认路由满足以下需求:

1)NAT使用基础ACL,编号为2000,且只有一条规则,序号为5,仅允许PC1所在的网络号。

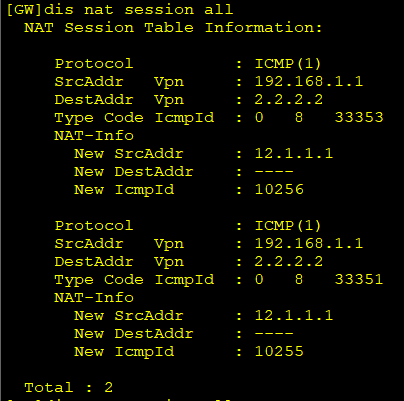

2)PC1访问ISP时会使用GW的G0/0/0地址,并采用端口转换的形式。

- 因PC2需要为外网用户提供服务,企业从ISP处购买了新的公网地址100.1.1.1/32

配置静态NAT,使得外网ISP访问100.1.1.1就可以访问到PC2。

(提示:ISP上没有100.1.1.1/32的路由,企业付费购买公网地址后,ISP需配置静态路由。)

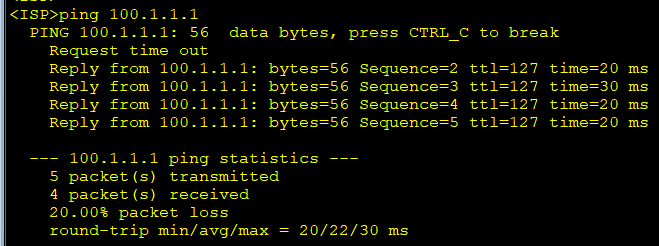

//PC1 可以 ISP 互通

// 在网关部署 NAT 和默认路由

GW

[GW] acl 2000

[GW-acl-basic-2000] rule 5 permit source 192.168.1.0 0.0.0.255

[GW] interface g0/0/0

[GW-GigabitEthernet0/0/0] IP address 12.1.1.1 30

[GW-GigabitEthernet0/0/0] Nat outbound 2000

[GW-GigabitEthernet0/0/0] Nat static global 100.1.1.1 inside 192.168.2.1

\\此处使用nat server global 100.1.1.1 inside 192.168.2.1 亦可。区别在于static可以配置inside地址的掩

码,server默认掩码32位。

[GW] ip route-static 0.0.0.0 0.0.0.0 12.1.1.2

// ISP 配置 IP 和静态路由

[Huawei] sysname ISP

[ISP] ip route-static 100.1.1.1 255.255.255.255 12.1.1.1

[ISP] interface g0/0/0

[ISP-GigabitEthernet0/0/0] IP address 12.1.1.2 30

1473

1473

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?