九连环

1.得到一个图片,放入stegsolve,format analysis发现pk,可能有压缩包,将图片放入kali,foremost一下,果然得到一个zip。

2.该zip文件也是加密的,爆破得不到,于是010editor发现是zip伪加密,(想知道具体原因,参考我之前的文章即可)具体操作(将里面的01 08 改为00 00)。

3.解密之后得到一个图片和zip加密文件,爆破文件依旧无用,便看看第一次解密得到的图片有没有用,于是放入kali使用steghide,

得到txt文件,将

将文本作为密码输入到加密的flag.txt便得到flag。

认真你就输了

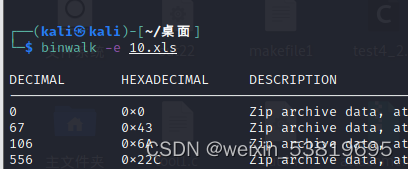

得到一个xls文件,打开发现

这里有一串字符串,说在图表的下面,单单拿这个图表看不出,于是使用工具,binwalk 一下

得到0.zip,由于前面字符串提示在chart,于是找到chart下的flag文件,成功得到flag。

outguss

得到几个zip文件,先处理这个,要密码,从图片找突破口

图片的属性下有核心价值观编码,解码得abc,直接输入flag.txt不行,于是上网搜索发现使用outgusss工具,(结合题目的提示也可以得知,不过主要还是经验的积累)

从mmm.jpg出打开终端

梅花香之苦寒来

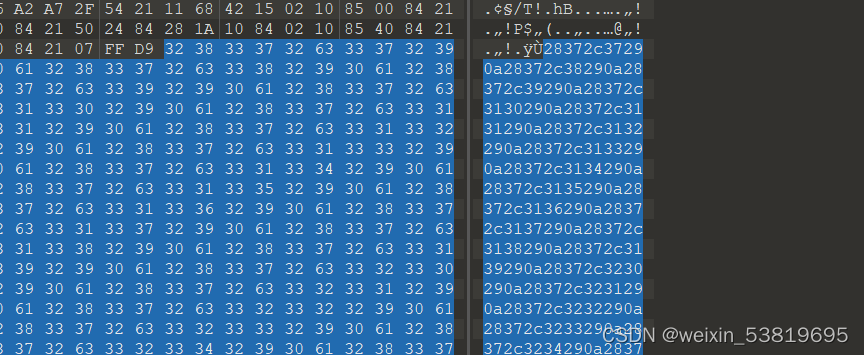

010editor打开

发现在FF D9后面隐写了16进制的字符串

使用编码工具:

得到一些坐标,可能是二维码的绘制,先将坐标存入文件answer,txt里面

成功得到flag

flag{40fc0a979f759c8892f4dc045e28b820}

5077

5077

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?