0x00 漏洞描述

在 Dicom C-ECHO 传感器中的 PRTG 23.2.84.1566 和早期版本中发现了命令注入,其中具有写入权限的经过身份验证的用户可以滥用调试选项来写入可能由 EXE/脚本传感器执行的新文件。该漏洞严重程度较高,评分为7.2

0x01 PRTG介绍

PRTG全称为Paessler Router Traffic Grapher,是一款功能强大的免费且可以通过路由器等设备上的SNMP协议取得流量资讯并产生图形报表的软件,可以为我们产生企业内部网络包括服务器,路由器,交换机,员工计算机等多种设备的网络流量图形化报表,并能够对这些报表进行统计和绘制,帮助我们这些网络管理员找到企业网络的问题所在,分析网络的升级方向。当然该软件可以在绘制完毕后将图形图表以页面的形式反馈给我们,这样网络管理员可以通过网络中的任何一台计算机访问配置了PRTG的计算机,实现远程管理,查看和维护网络流量的目的。

0x02 漏洞原理

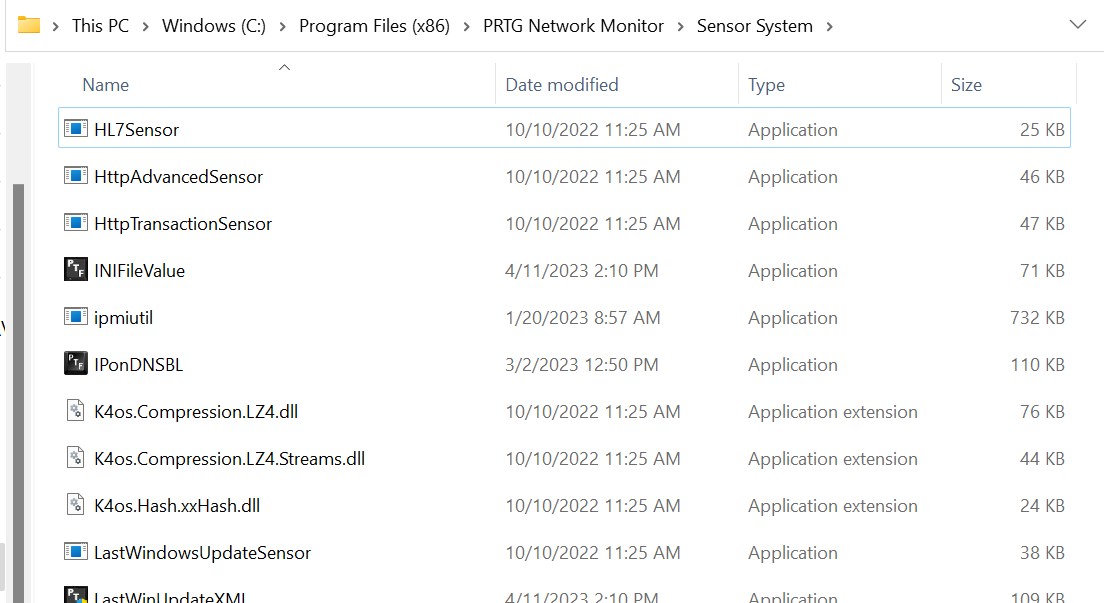

PRTG的应用程序有一个传感器系统,用于将传感器添加到网络中。大多数传感器在文件夹中以二进制文件存储。

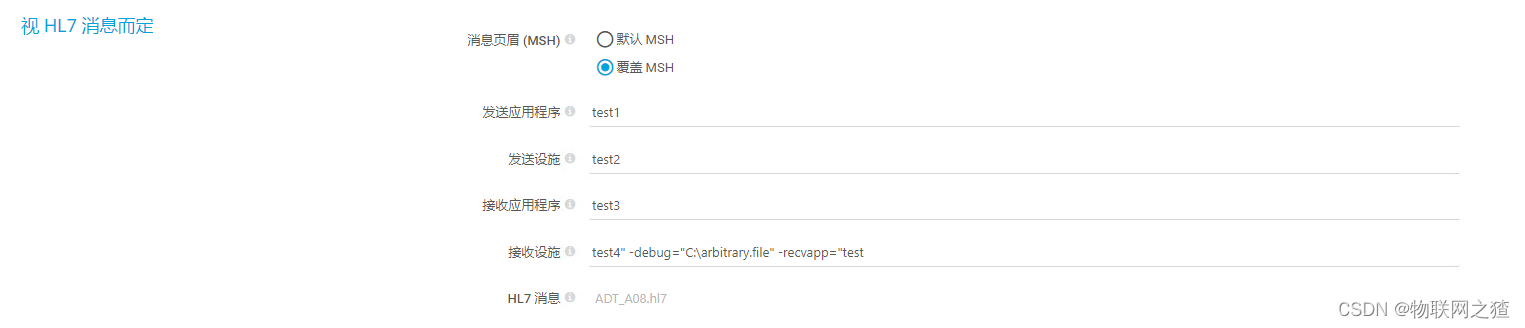

在传感器系统中配置HL7传感器时,发现可以注入一个参数,然后将其设置为HL7Sensor.exe的参数。

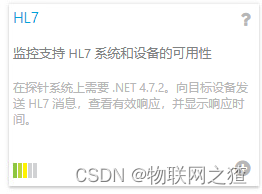

HL7传感器介绍

在PRTG中,HL7传感器用于监控Health Level 7(HL7)接口的可用性。它会向目标设备发送一个HL7消息,并检查是否存在有效响应。用户可以在PRTG程序目录中以.hl7文件的形式定义自己的HL7格式消息。此传感器会在每个扫描间隔将它们发送到支持HL7的系统。

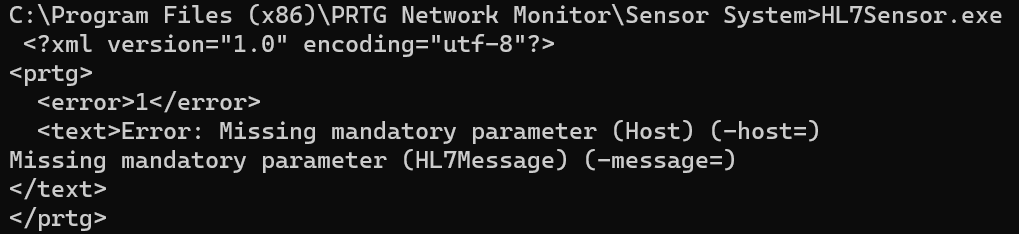

运行HL7Sensor.exe并没有显示有用的标准参数。

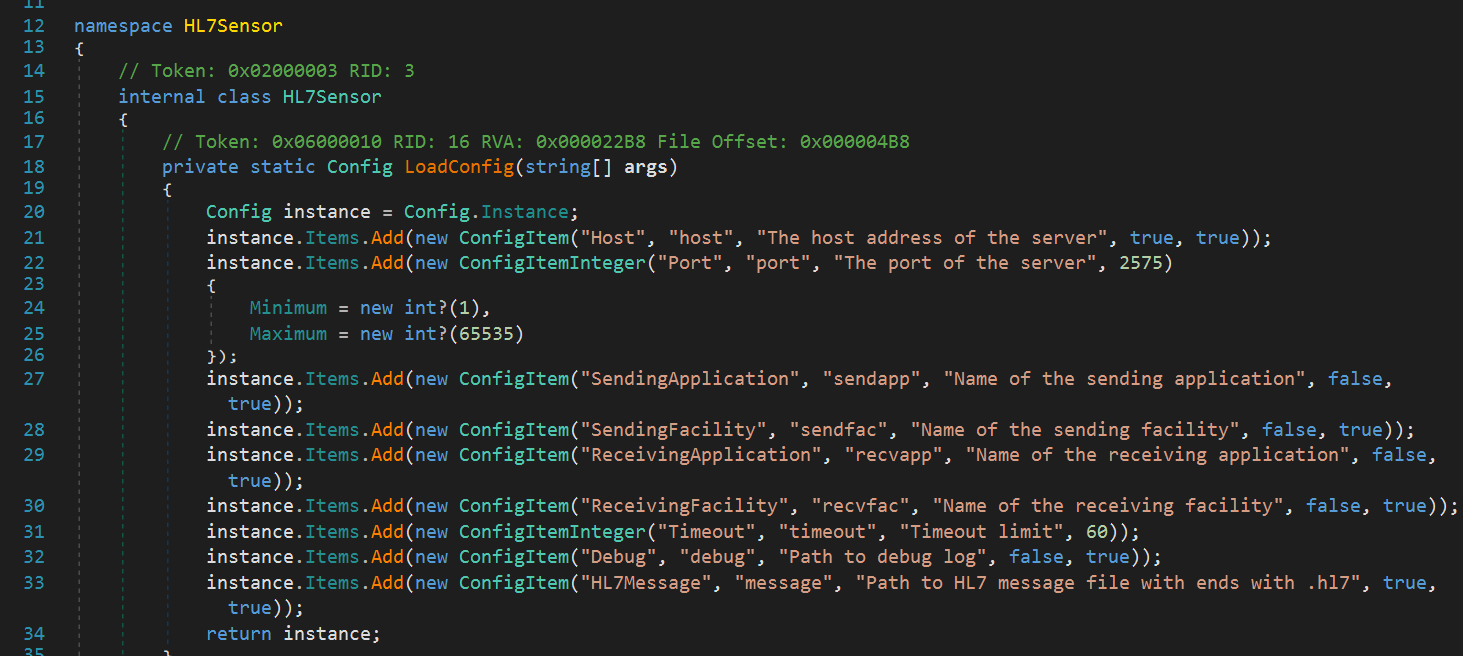

将文件逆向工程后发现存在debug功能,对比传感器配置系统界面来看,此功能为隐藏功能,允许我们指定写入.hl7调试文件的路径,并且可以用于任意文件夹。

在传感器管理系统中进行测试:

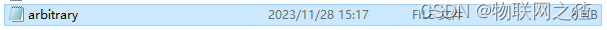

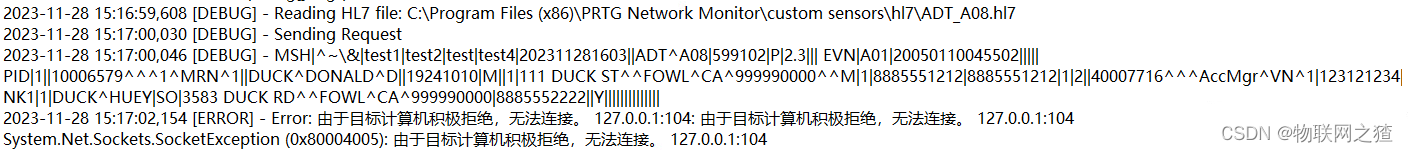

运行此传感器,可以看到c:\arbitrary.file已经创建,并且可以看到调试日志文件:

0x03 漏洞利用

现在我们可以知道的是,通过HL7传感器的debug功能,我们可以在任意位置以任意后缀名生成我们的日志文件。并且在配置传感器时设置的HL7消息也会在生成的日志文件中获取。

在PRTG中,可运行的传感器都是存储在Custom Sensors\EXE文件夹下,支持.bat, .cmd, .exe, .ps1, .vbs格式的文件。并且.bat文件对语法没有强要求,会自动执行可执行的语句。

思路:用HL7的debug功能在Custom Sensors\EXE下生成.bat文件,利用生成文件中会显示HL7 Message的特性,在HL7 Message中添加需要执行的代码。完成后运行.bat传感器作为payload,则会执行我们的代码。

1519

1519

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?