一、什么是Nikto

Perl:Perl语言是一种解释型的脚本语言。Perl语言由Larry wall于1986年开发成功。当初的目的主要是在Unix环境下,用于处理面向系统任务而设计的脚本编程语言。Perl对文件和字符有很强的处理、变换能力,它特别适用于有关系统管理、数据库和网络互联以及WWW程序设计等任务,这样使得Perl称为系统维护管理者和CGI编制者的首选工具语言。

CGI漏洞:cgi漏洞是Common Gateway Interface(公用网关接口)的简称,并不特指一种语言。CGI语言漏洞分为配置错误、边界条件错误、访问验证错误、来源验证错误、输入验证错误、策略错误、使用错误等等。

Kali虚拟机中有Nikto这个工具

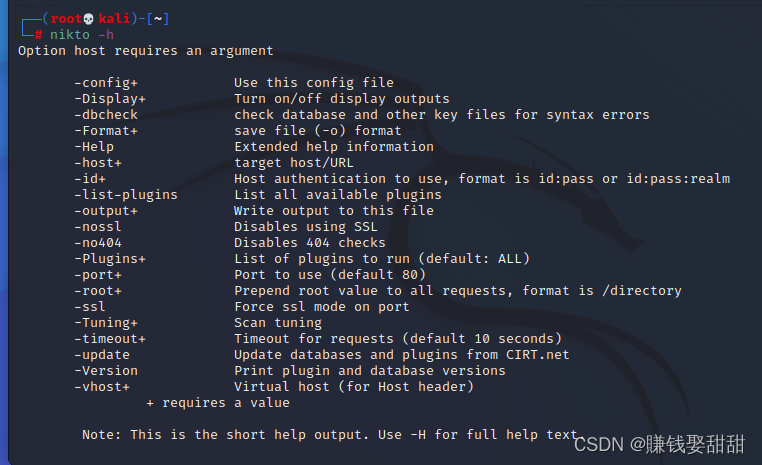

二、Nikto的命令

可以按上图打开Nikto,也可以在终端输入nikto -h

三、Nikto的使用实例

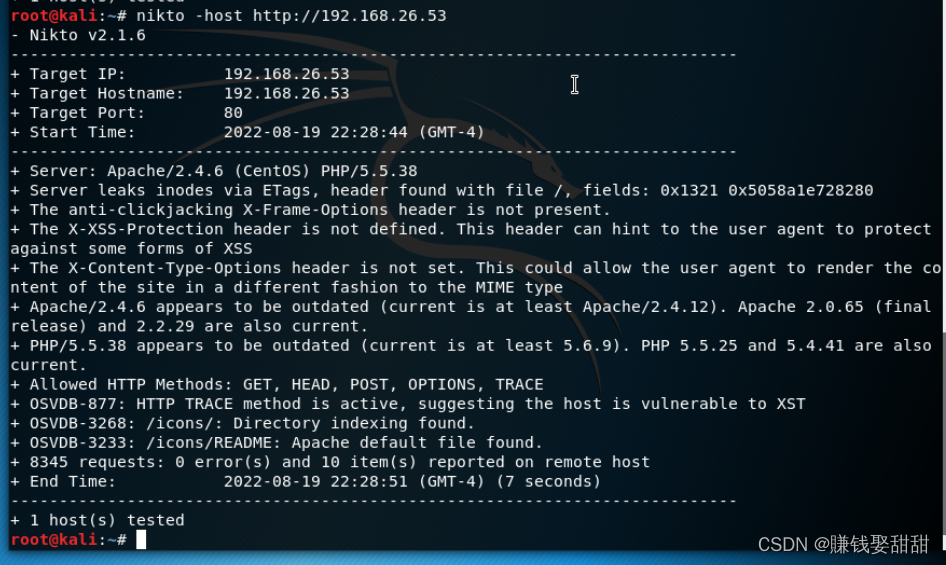

1、常规扫描(扫描sqli-labs主机:192.168.26.53)

2、扫描Https网站(www.baidu.com)

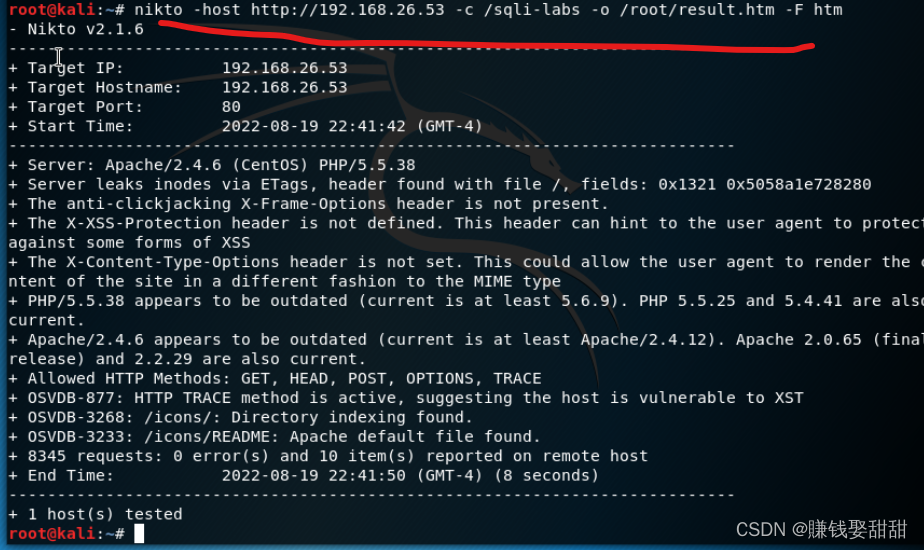

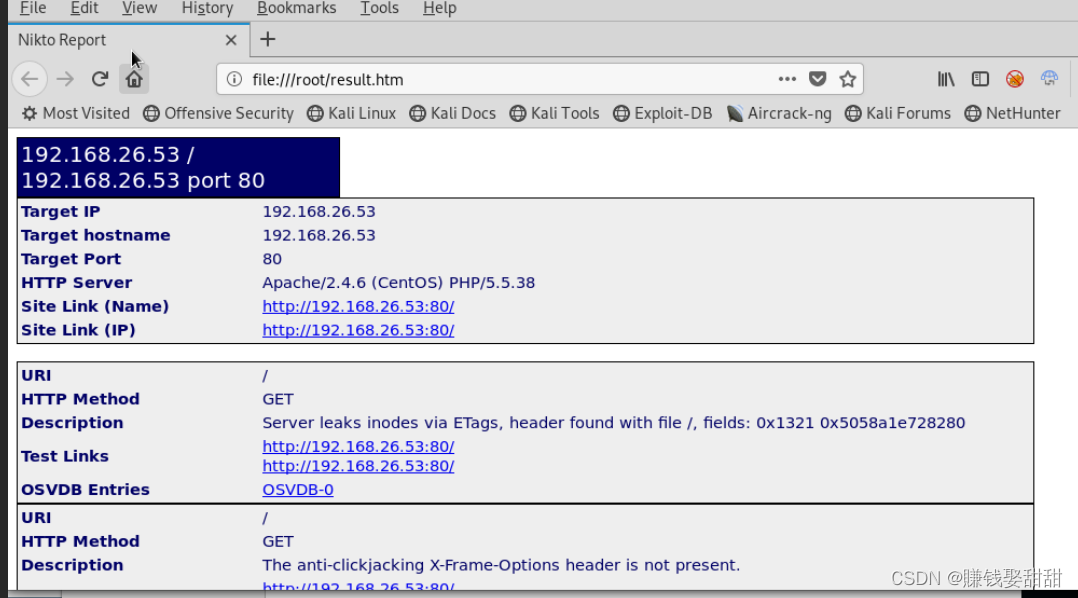

3、对sqli-labs的网站进行漏洞扫描,并将结果输出到/root/result.htm

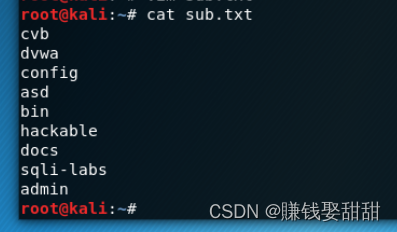

4、对靶机网站的子域名进行爆破,自己创建一个子域名字典(/root/sub.txt)

这篇文章就写到这里了!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?