前言:

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!wx a15018601872

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!q 2766958292

声明:(说错用的是智谱4ai写成文言已修改)

刚看完球心情不错,下午没课今天打算躺平,出一期博客说说我如何破解zp_token__。侵权删

1.逆向过程

1.1.思路

我用的是补环境方式,个人感觉vm2,和node都可以直接弄,vm2弄到最后堆栈检测那一部分弄了一天没弄出来boda给的那个思路我还没研究懂估计还得一会阵子不过boda的框架写的真的牛逼够我学一辈子了,最后如果有大哥有更简单的修改vm2堆栈new Error堆栈的私聊我,我们深入交流一下。

1.2.检测过程

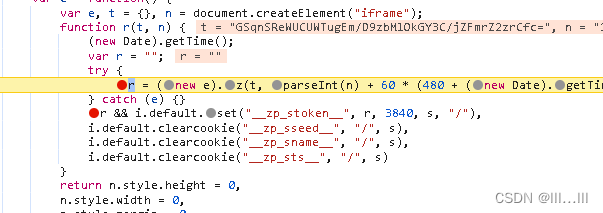

大致检测就是前面会进行window环境判断通过无数个typeof 判断值是否存在,然后就到了Object检测,然后突然就到了screen检测,screen这一部分和window的screenx和y outer inner全部都需要少一个都不行,然后就开始navigator和location检测,这一部分也是坑人他检测的不是window对象里面的值,而是top里面的值纯纯人才设计这个的人,这是我遇到的倒数第二个坑。然后开始document检测,document检测主要是createElement和document.all检测。中间穿插一个堆栈检测和Object再次检测。其他的我暂时没跟因为弄完这些我就通过验证了,成功率在60-65左右主要是点选一直跳出我第一个需要请求失败然后再拿所以实际应该是65也就是2/3还有1-2个监测点被他发现但是不重要我后续有空看看,主要是我只到了最后150个断点还有800个断点我没去到(没解混淆硬刚 其实是我还不太会😄)。说回来大致检测流程还是挺恶心的连document.all都检测只能说某聘是真的玩不起,这东西用了挺下头的,说明他们自己对自己反爬能力不够自信不过,去掉document.all他们网站反爬检测算的上top0,document.all只是锦上添花把。这网站我研究了1个多月了最近几天决定把他干了,最后还是坚持下来了,或许我就是被动型人格和老詹一样,1月份的时候被一个陌生人嘲讽连boss都不行结果自己他会不会都是未知数,让我下定决心要搞定boss,后续有空接着跟栈争取达到100%通过率。

1.3.关键监测点

检测点太多了我就不一一说了他是动态检测的每天都会变建议下载代理拦截文件本地替换进行处理如图1.3.1我用的是charles个人喜欢看你随意,最重要的就是弄清楚top,window的关系,国内的ai太拉垮了没一个给出答案,我就是用国内ai问了半天没有一个说出答案。我提问大致是除了document.location和location还有什么方式获得location对象的值,国内ai来了一句window.document.location我直接吐血,最后还想问了智谱清言4给出了答案,个人感觉ai排名智谱4在国内算前3了。用我的提问方式去问问应该会有答案的。

然后就是iframe的contentwindow这个也是一个坑点,document.all我觉得他检测的不严也有可能我成功率不高就是因为我没怎么弄到,我用了boda的插件然后直接请求就通过了,后面的流程没怎么根太累了,昨天干到12点才解决。其他的基本就很简单了。

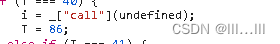

1.4.怎么打断点

如图1.4.1程序入口。我们需要打断点的如图1.4.2,技巧只要最后150个差不多就行了,多了没用,中间前面的断点挺多是无效断点的。

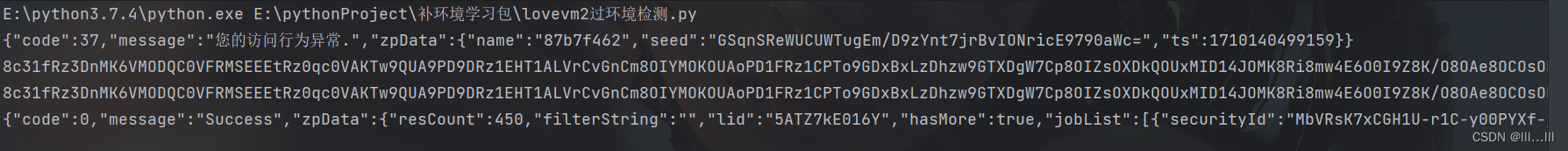

1.5.结果

1.6.致谢

感谢boda的指点,和他的插件。boda项目地址xuxiaobo-bobo/boda_jsEnv: js补环境框架 (github.com)

1.7.总结

1.boss弄出来后感觉对个人补环境提升还有毅力的提升挺大的。

2.后续尝试最后一个那就是ab,ab感觉比boss难一点,不过我已经找到点门路了后续有空在去弄。最近课程要求做项目太久没搞开发我都忘了,后续出一期开发教程,和copilot如何使用。毕竟开发必须准备一下ai,光用智谱清言感觉不太行,毕竟忘了挺多的还需要复习一下数据库,linux,docker。

3.会vm2hook修改堆栈的私聊。

4.boss web难度太大了有需要的建议去知识星球或者找杨如画要boss安卓版在知识星球,我暂时还不看懂如果你是安卓比较熟练自己去他的知识星球取代码。

5.出于安全考虑,本章未提供完整流程,调试环节省略较多,只提供大致思路,具体细节要你自己还原,相信你也能调试出来。

如果侵犯到你的权益联系我,我会马上删除

wx a15018601872

q 2766958292

仅用于学习交流👉侵权+wx q 其他的私聊评论区 +我的太多了

4429

4429

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?