Hydra九头蛇爆破

前期准备:

系统环境:KALI2024和Win10,在Vmware下使用

- SSH(远程登录)爆破

1.开启SSH服务器

Win10上开启ssh

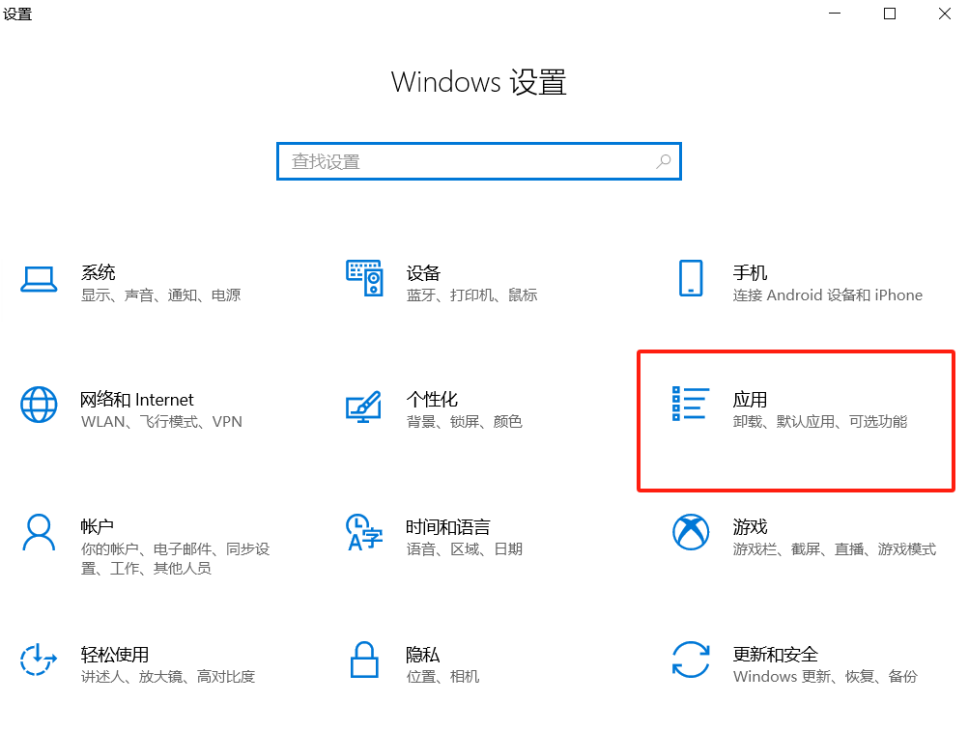

①点击开机键→设置

②单击应用

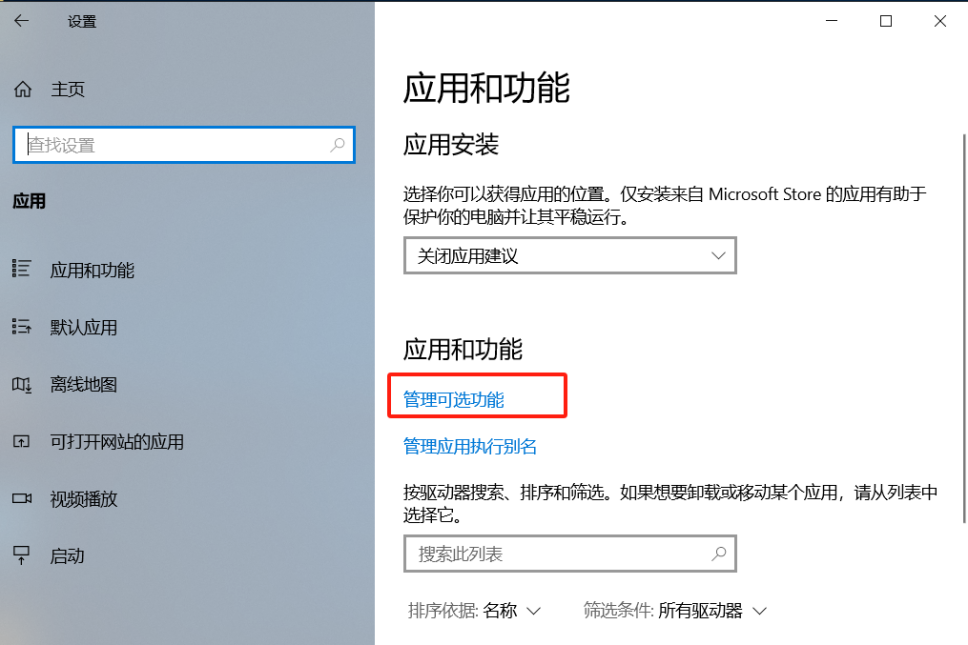

③点击管理可选功能

④检查是否存在OpenSSH服务器和OpenSSH客户端,不存在的话,点击添加功能,找到这俩,然后等待安装(大概需要5分钟),注:两个都需要安装,缺一不可

⑤cmd中输入net start sshd ,开启ssh服务

2. KALI上爆破

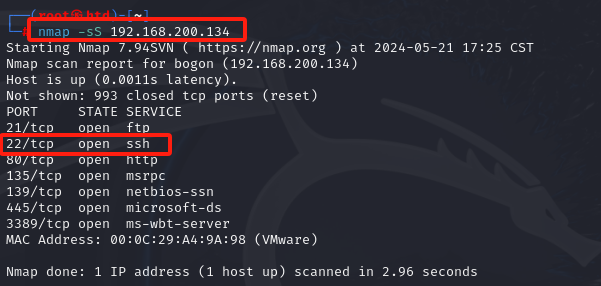

1)使用nmap查看靶机开启的端口

①在实验前需要先确保可以ping通靶机Win10

②使用nmap -sS 192.168.200.134 检查靶机开放的端口

2)用户和密码字典

①使用crunch自动生成字典

②手写用户字典

3)开始爆破Win10的SSH

使用命令:hydra -t 40 -L users.txt -P pass.txt ssh://192.168.200.134 -f

4)实现远程登录Win10

使用命令:ssh administrator@192.168.200.134

此时就在KALI上登录成功了

退出的话使用命令 exit

- FTP爆破

1.Win10上开启FTP服务

1)安装FTP服务

点击控制面板→程序→启用或关闭Windows 功能 (然后按图中勾选的勾选)

2)设置IIS的FTP服雾1

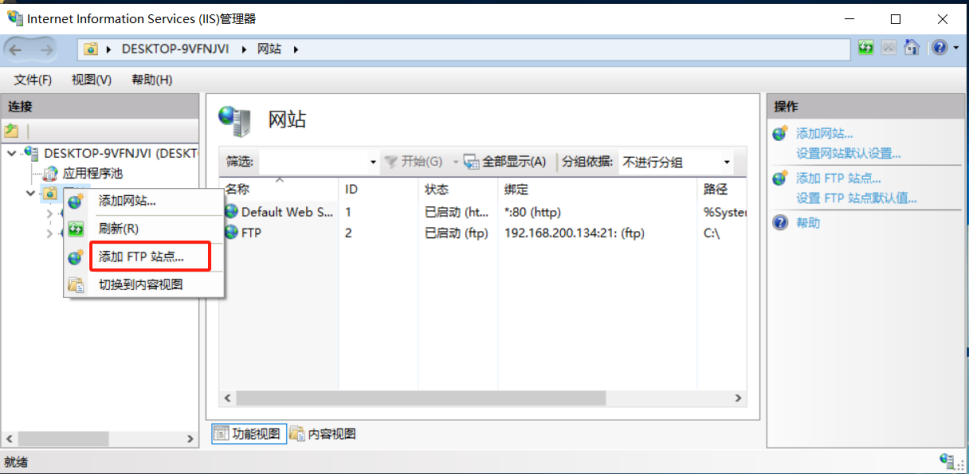

①搜索IIS并且以管理员身份运行

②然后点开网站的下拉菜单→右键添加FTP站点

③输入站点名称和物理路径

④此时选择靶机的IP地址和端口号,以及勾选无SSL

⑤根据需要选择身份验证,建议选择基本,因为选择了匿名的话FTP登录时就不需要用密码就可以直接登录了

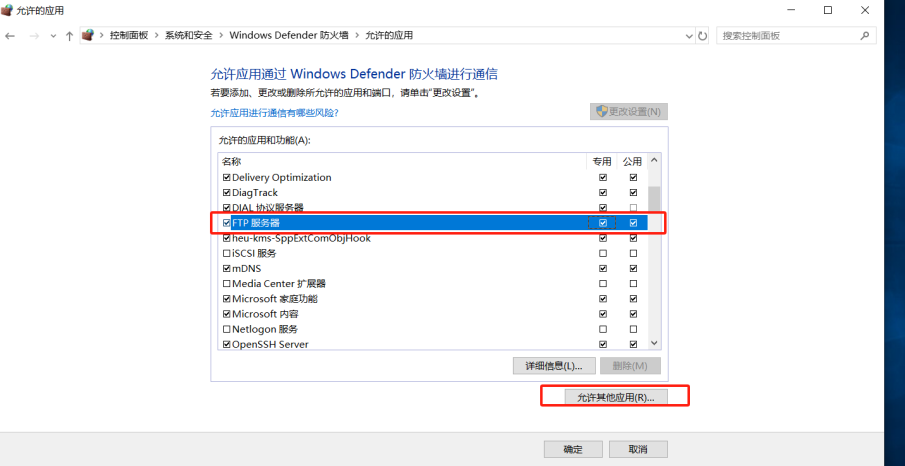

⑥设置FTP防火墙允许应用

按照:控制面板→系统和安全→Windows Defender 防火墙→允许的应用

路径一定要选择:C:\Windows\System32\svchost.exe

2.KALI上实现登录FTP上传下载Win10

1)扫描查看Win10的ftp端口是否开启

2)爆破Win10的ftp

使用命令: hydra -t 40 -l administrator -P pass.txt ftp://192.168.200.134 -f

- 实现FTP登录

①使用命令:ftp administrator@192.168.200.134

②put上传命令:put /root/pass.txt /password.txt

③exit 退出ftp服务

3.检查是否上传成功

登录Win10,在文件目录行输入 ftp:192.168.200.134//

此时就可以看到我们刚刚从KALI上上传的文件里

总结:

Hydra是一款非常好用且适合小白上手的密码爆破工具,建议大家可以多练练,以下是常见的命令:

1.基本使用:

hydra -l username -P password_file -t 4 target

这里 -l 指定了用户名(如果是字典攻击,则使用 -L),-P 指定了密码文件,-t 指定了并发线程数,target 是目标服务器的地址。

2.指定端口:

hydra -p password -e ns -s port target

-p 指定了密码,-e 指定了加密类型(ns 代表无密码或SSH的空密码),-s 指定了端口号。

3.使用用户名字典文件:

hydra -L user_file -p password -t 4 target

-L 指定了用户名字典文件,每个用户名占一行。

4.使用密码字典文件:

hydra -l username -P pass_file -t 4 target

-P 指定了密码字典文件。

5.指定服务类型:

hydra -l username -p password -S target -t 4 snmp

-S 表示使用SSL,snmp 指定了服务类型。

6.FTP 破解:

hydra -l username -p password ftp://target

7.SSH 破解:

hydra -l username -P pass_file ssh://target

8.HTTP 表单破解:

hydra -l username -P pass_file http://target/index.php

9.使用代理:

hydra -l username -p password -p 8080 target

-p 后面直接跟代理端口号。

10.慢速攻击(避免触发防暴力破解机制):

hydra -l username -p password -T 1 target

-T 后面跟的是时间间隔(秒)。

11.显示详细过程:

hydra -l username -p password -v target

-v 表示显示详细模式。

12.使用特定嗅探模块:

hydra -M snmp://target -m 1 -o found.txt

-M 指定了模块文件,-m 指定了模块中的哪个嗅探模式使用,-o 指定了输出文件。

215

215

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?