HVV中常见应急问题:

不确定攻击成功

服务器进行排查

windows服务器

账号排查

隐藏用户排查

- net user

- wmic查看

- 用户管理查看

- 注册列表查看

账户登录日志排查

- 4624登录成功

- 4625登录失败

- 4720账户创建

- 4724尝试重置密码

- 4738账户已更改

logoff踢出用户

网络连接排查

- netstat -ant

- -a 显示所有网络连接、路由表和网络接口信息

- -n ——数字的形式现实地址和端口号

- -o现实与每个连接相关得所属进程ID

- Listening

- Esablished

- Close_wait

进程排查

- Pchunter

- 火绒剑

文件排查

- 针对文件排查需要熟知常落地文件的类型以及作用。

- webshell-当有文件上传或者其他漏洞时常落地文件。

- mimkatz-用于破解域或者计算机密码 远控-常见为CS上线样本。

- frp-内网渗透端口转发

- Empire-类似metasploit,针对powershell利用

- sockscap--端口转发

- Proxychains--做socks代理(linux自带)

- Portscan.ps-针对windows端口扫描的powershell脚本。

- PowerShell-AD-Recon-针对windows域管理的各种脚本,域渗透必备

- 针对以上文件,一旦在存在,必然被入侵。校验MD5值

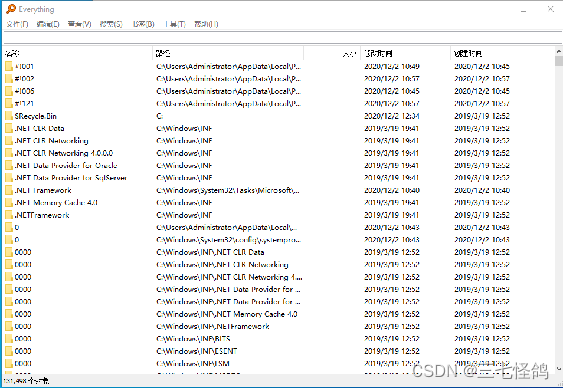

根据文件创建时间判断

当发现可疑文件后处置:

简单丢入沙箱中进行检查 使用“干净操作系统进行跟踪” 针对网络进行监控。 求助后场进行分析。

linux服务器

账号排查

- cat /etc/passwd

- 查询uid为0的账户

- 分析可登录账户

- 查询用户错误的登陆信息

- 查询用户最后的登录信息

- 查看用户最近登录信息

- 查看当前用户登陆系统情况

- 查看空口令账户

网络连接排查

- netstat -antlp

- netstat -antlp | more

- ps aux | grep pid

进程排查

- lsof -p PID查看进程打开的文件

- ps -ef | awk'{print}' | sort -n | uniq >1

文件排查

针对webshell排查的方式: 使用软件进行全文件扫描。

- find ./ -type f -name “*.jsp” | xargs grep “exec(”

- find ./ -type f -name “*.php” | xargs grep “eval(”

- find ./ -type f -name “*.asp” | xargs grep “execute(”

- find ./ -type f -name “*.aspx” | xargs grep “eval(”

- find ./ -type f -name “*.php” | xargs grep “base64_decode”

根据文件创建时间来排查

样本分析小技巧:

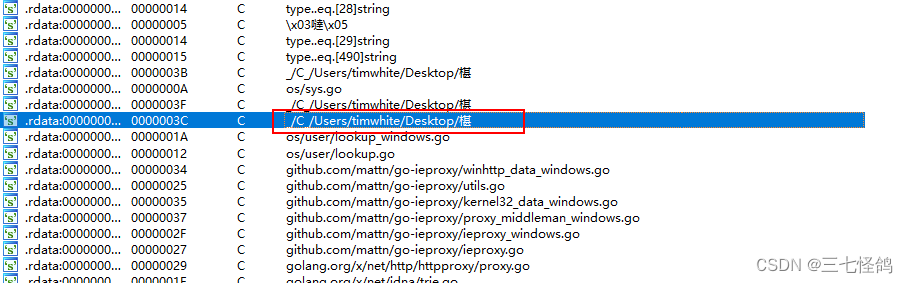

在HW过程中现红队常使用的cobaltstrike。其中在使用go语言生成后门程序的时候,会在程序字符串中保存go语言的相关组件,记录组件的方式路径+组件名称,如果没有加壳的话,可疑直接进行string分析。

2431

2431

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?