302与深大-深圳大学

302跳转 前面步骤省略 get post传参后 这里不太懂细节

whereisyourkey-广东海洋大学

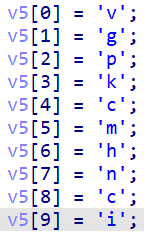

v5=[0]

for i in range(9):

v5.append(0)

v5[0] = 118

v5[1] = 103

v5[2] = 112

v5[3] = 107

v5[4] = 99

v5[5] = 109

v5[6] = 104

v5[7] = 110

v5[8] = 99

v5[9] = 105

def aaaa(a1):

if a1==109:

return 109

if a1<=111:

if a1<=110:

a1-=2

else:

a1+=3

return a1

flag=""

for i in v5:

# print aaaa(i)

flag+=chr(aaaa(i))

print (flag)

以上内容 看不懂..

网上找找:ida中 将V5通过ooooo函数加密后即为Flag,通过转换知道V5如下

接下来只需知道ooooo函数在干什么即可双击ooooo函数

字母小于等于n的替换成前两位字母,m,o不变,大于o的替换成后三位字母。这样我们就可以通过运算直接解出flag

magic_word-西南科技大学

乱码 零宽隐写

把图案换种字体后复制到零宽网站解码

不知道为什么会这样 无奈把word改成zip解压打开document.xml重新复制 解出flag

巨鱼-河南理工大学

用binwalk或foremost分离文件 想用win版的 结果搞了半天也没弄好 foremost好像是文件出错了

binwalk要配置环境 设置路径变量 算了太麻烦直接kali foremost分离了

图片放入010 提示crc错误 也可以利用pngcheck检查 用crc32爆破宽高 得到“无所谓我会出手”的密码 解压后 得到 flag.txt flagisnothere.zip 这个flagtxt是假的 后面的zip是伪加密 破解后得到一个ppt一个图片

这玩意百度下外号666 试一下 是ppt的密码 打开ppt 最后一页得到flag UNCTF{y0u_F1nd_1t!}

In_the_Morse_Garden-陆军工程大学

pdf 正常打开应该是能复制的 应该是要pdf查看器这种 无奈转换成word打开得到

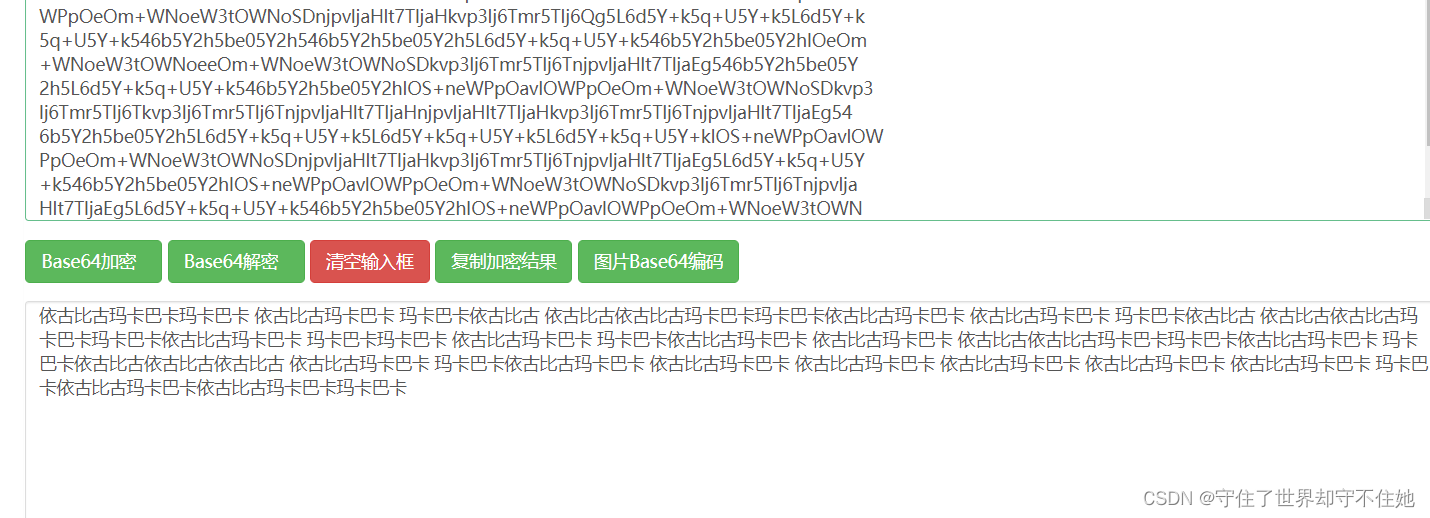

UNCTF{5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2h546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm

+WNoeW3tOWNoSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6Qg5L6d5Y+k5q+U5Y+k5L6d5Y+k5q+U5Y+k5 46b5Y2h5be05Y2h546b5Y2h5be05Y2h5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOS+neWPpOavlO WPpOeOm+WNoeW3tOWNoSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6Qg5L6d5Y+k5q+U5Y+k5L6d5Y+k 5q+U5Y+k546b5Y2h5be05Y2h546b5Y2h5be05Y2h5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOeOm

+WNoeW3tOWNoeeOm+WNoeW3tOWNoSDkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaEg546b5Y2h5be05Y 2h5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm+WNoeW3tOWNoSDkvp3 lj6Tmr5Tlj6Tkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaHnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaEg54 6b5Y2h5be05Y2h5L6d5Y+k5q+U5Y+k5L6d5Y+k5q+U5Y+k5L6d5Y+k5q+U5Y+kIOS+neWPpOavlOW

PpOeOm+WNoeW3tOWNoSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaEg5L6d5Y+k5q+U5Y

+k546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm+WNoeW3tOWNoSDkvp3lj6Tmr5Tlj6Tnjpvlja Hlt7TljaEg5L6d5Y+k5q+U5Y+k546b5Y2h5be05Y2hIOS+neWPpOavlOWPpOeOm+WNoeW3tOWN oSDnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaHkvp3lj6Tmr5Tlj6TnjpvljaHlt7TljaHnjpvljaHlt7T ljaE=}

题目 inthe morse ab式密码 试试摩斯 依古比古 换为 . 玛卡巴卡 换为 - 解出WAN_AN_MAKA_BAKAAAAA!

剥茧抽丝-内蒙古警察职业学院

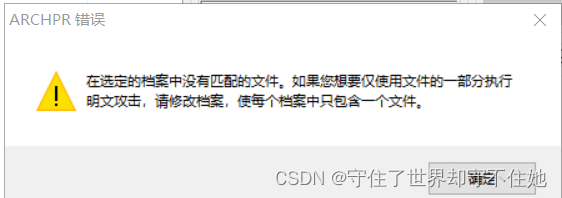

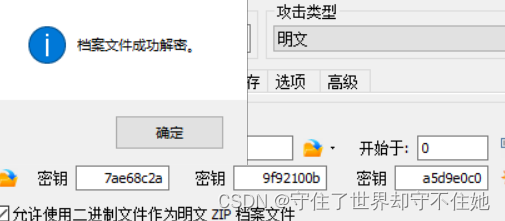

压缩包注释就是第一个密码 解压有一个1.txt一个压缩包 零宽隐写 但是这个好像是隐藏了二进制数据,细节不太懂 解密下载隐藏数据 得到PAsS_w0rD 发现不是压缩包密码 根据wp 排除零宽后的字节数跟压缩包里的txt字节数一样 所以明文攻击 意思是之前的1.txt?试了之后

后面知道明文攻击要crc32一样 压缩方式格式一样 第一次没攻击成功不知道为啥

PAsS_w0rD为flag.txt的密码 解得unctf{d4a3a242-cd32-4dd5-bac6-84bdf13f527f}

954

954

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?