0x01 前言

一次很偏的子域名列目录所引起的一系列高危漏洞,教你薅厂商羊毛。

0x02 漏洞背景

一次金融众测项目,称其主站子域名为target.com。

0x03 漏洞挖掘过程

这次出现问题的站点我们称之为https://asdq14aq.target.com,这个子域名其它工具都没有收集到,是通过https://otx.alienvault.com收集到的。用法为https://otx.alienvault.com/api/v1/indicators/domain/baidu.com/url_list?limit=100&page=1,只需要将baidu.com替换为需要收集的域名即可。如果大家在挖src遇到缺少类似userId,orderId等参数时,也可以尝试去这个接口寻找你所需要的参数,因为它会收集历史url,可能会有意外收获。

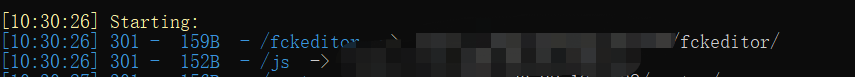

使用dirsearch对其进行目录爆破,发现存在https://asdq14aq.target.com/fckeditor/目录。

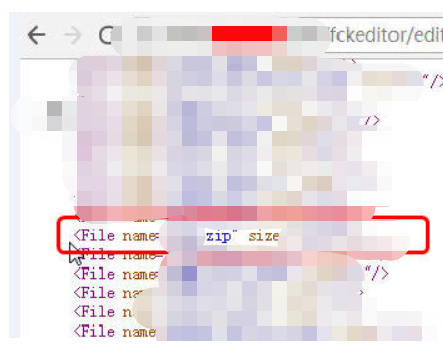

发现此处Fckeditor存在列目录漏洞,至于为什么还存在这么老的洞,原因可能是这个子域名特别偏。找到网站根目录,关于怎么找网站根目录,我的建议就是一顿乱翻。发现存在备份文件,称之为backuphaha.zip,至此,已经可以提交俩个漏洞,一个列目录,一个备份文件下载,在提交备份文件下载时,建议大家不要说是列目录翻到的,问就是字典里有。

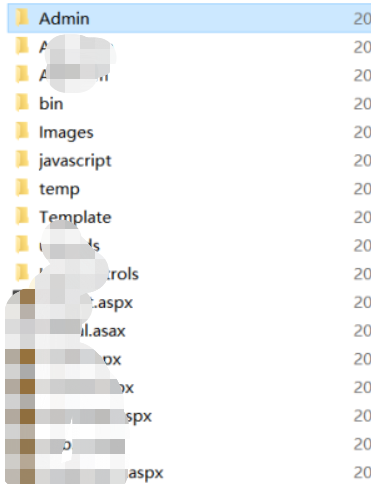

打开zip文件解压如下。

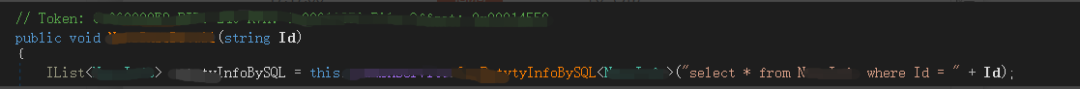

核心代码在bin目录下的这些dll文件中,通过dnspy工具对bin目录下的dll文件进行反编译,然后导出文件到visual studio进行查看,全局搜索select关键字,发现一处注入。

存在waf,直接盲猜一波user为dbo绕过waf,https://asdq14aq.target.com/OrderDetail.aspx?id=100and(user)=‘dbo’,这里这个OrderDetail功能点也是网站正常访问不到的,问就是字典里有。

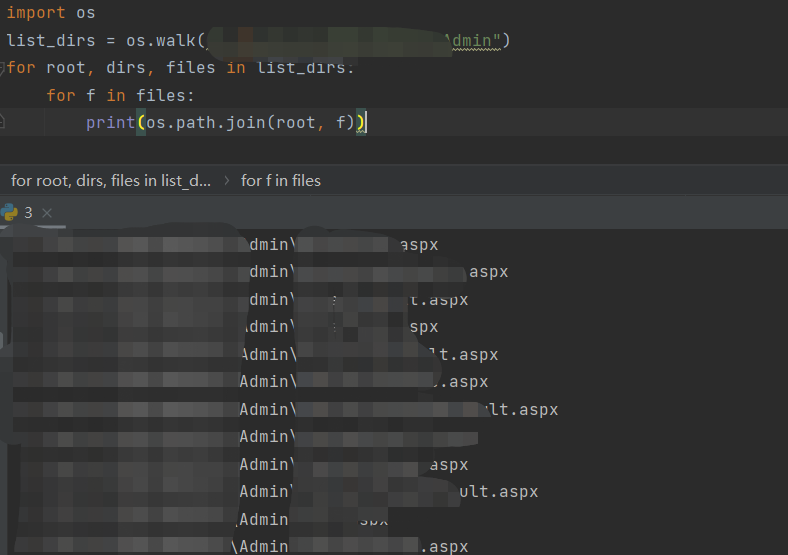

越权漏洞,我们可以去看源代码去找是否存在身份验证的脚本或是函数,但是通过了解网站的目录结构后,我们可以使用脚本将源码提炼出来,并做相应的处理,拼接到url后面一把梭哈。

也是发现了多个页面存在越权,可获取大量敏感信息,提交漏洞时,审核要是问如何发现这个页面的,就说字典里有(狗头保命)。

0x04 厂商反馈

列目录高危1500元,备份文件获取源码3500元,sql注入以及未授权获取大量数据各5000元,总共一万五千元漏洞赏金。

👇👇👇

如果你也想学习:黑客&网络安全的零基础攻防教程

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取:

这个是我花了几天几夜自整理的最新最全网安学习资料包免费共享给你们,其中包含以下东西:

1.学习路线&职业规划

2.全套体系课&入门到精通

3.黑客电子书&面试资料

4.漏洞挖掘工具和学习文档

说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,马上行动起来,比什么都重要。

网络安全领域就像是一棵硕果累累的参天大树,底下站着无数观望者,他们都声称自己喜欢网络安全,想上树摘果,但面对时不时垂下来的藤枝,他们却踌躇不前,犹豫不决。

实际上,只要任意抓住一根藤枝,都能爬上这棵树。

大部分人缺的,就是这么一个开端。

160

160

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?