靶场pikachu

工具 bp

第一关

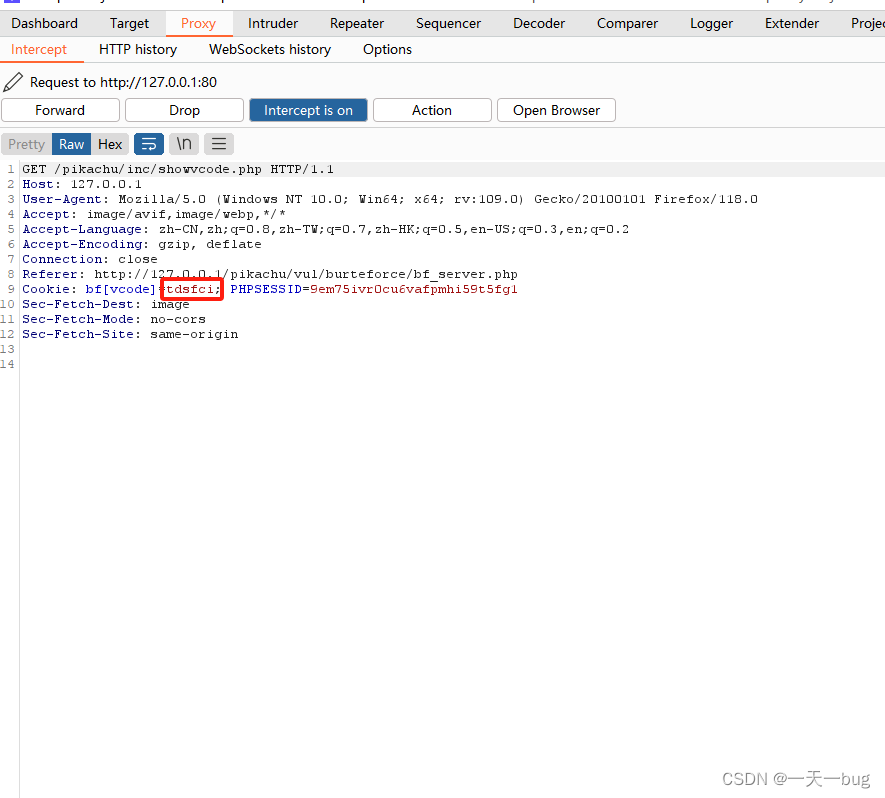

先用bp抓一下包看一下

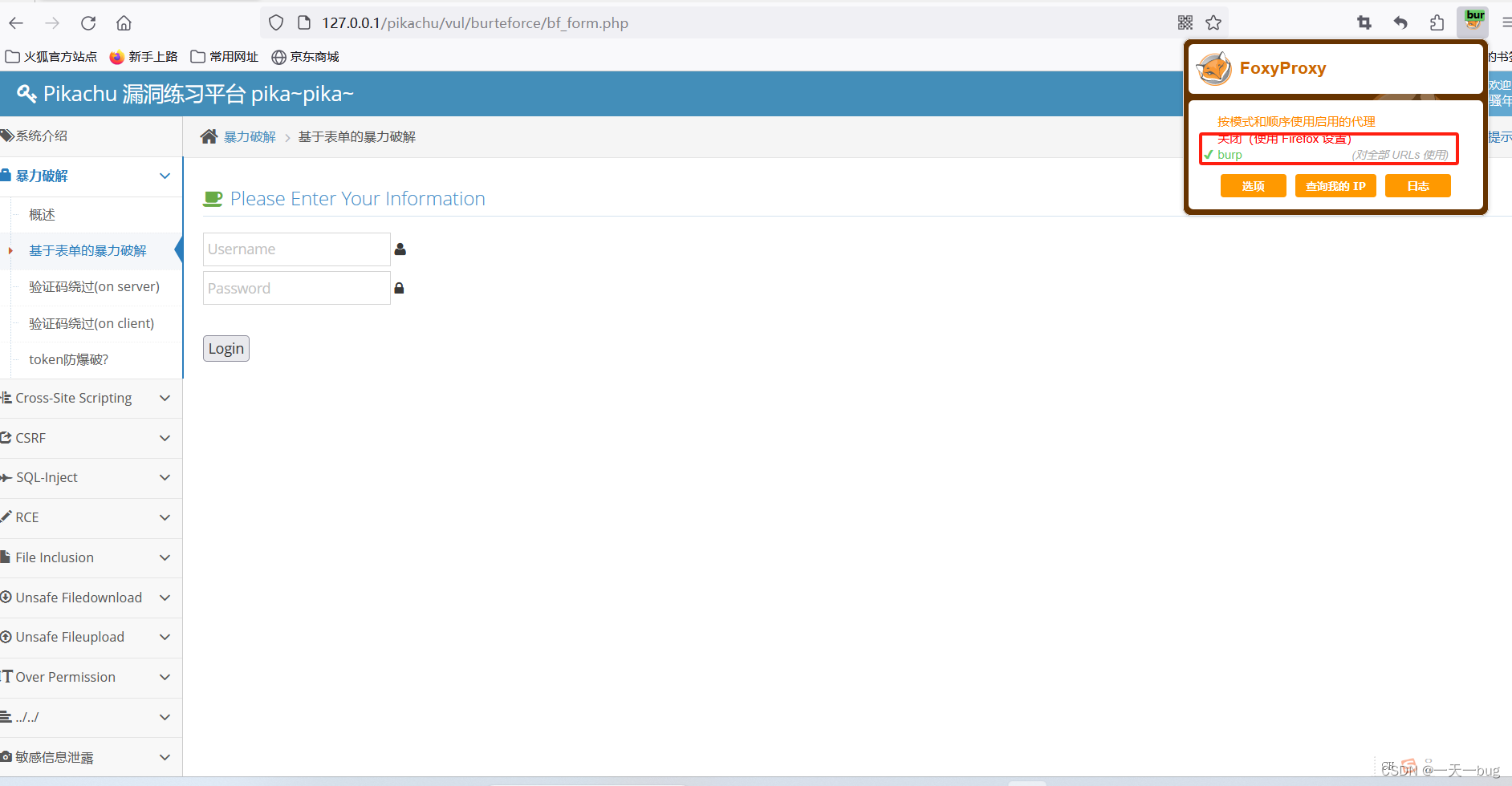

火狐浏览器开启代理

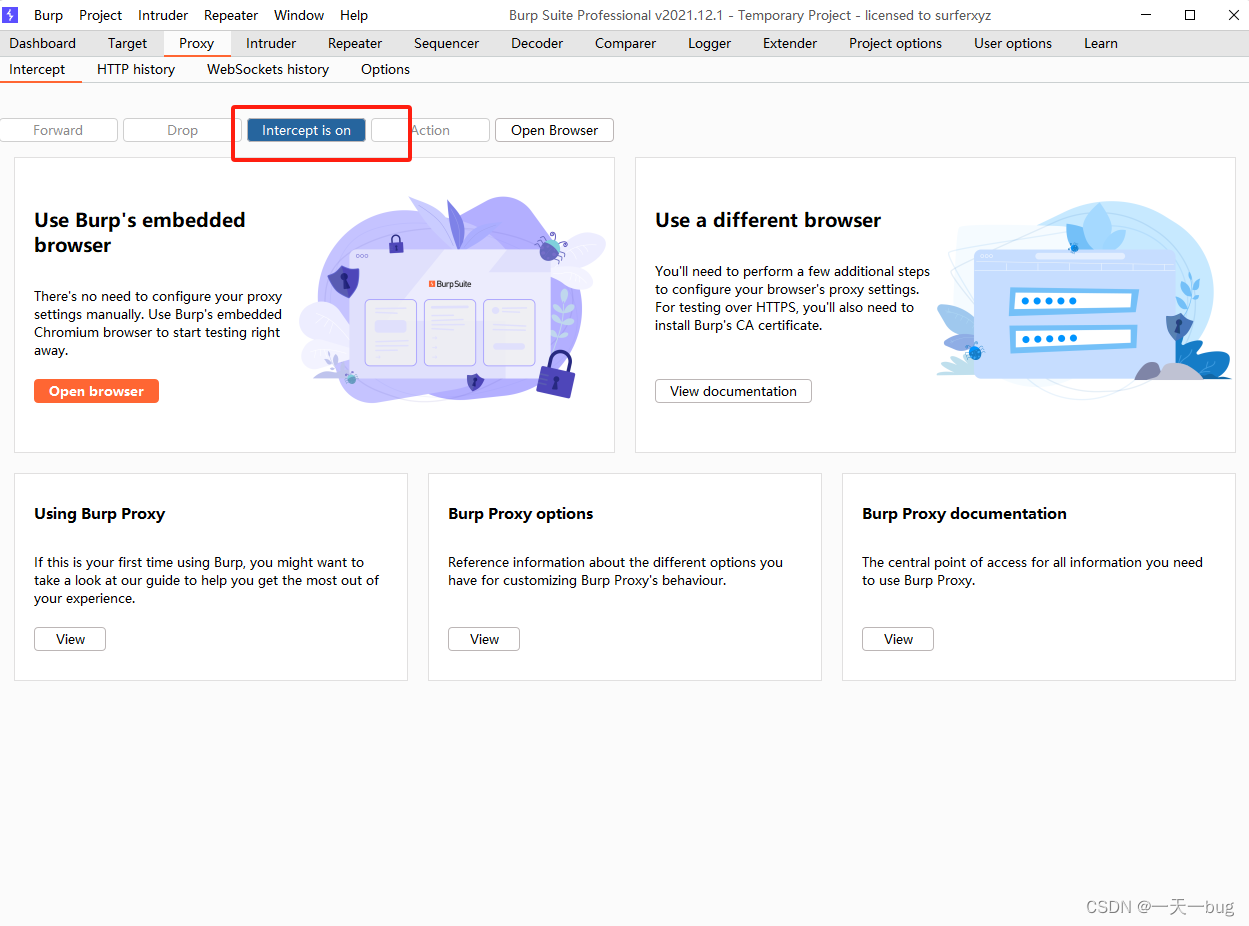

开启bp

输入账号和密码点击登入

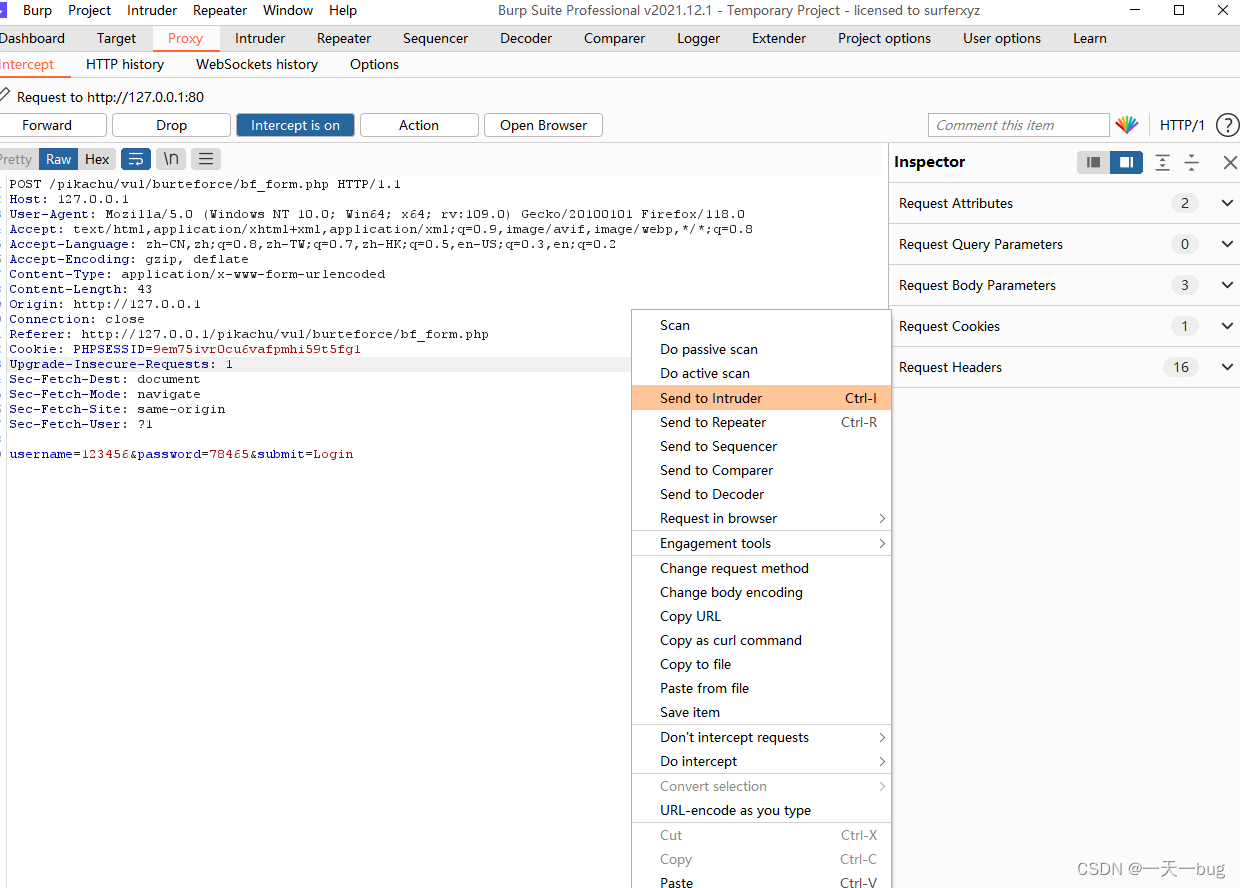

这个时候像服务器发送的请求就被bp抓到了

分析以上不需要其他验证就直接发送请求可以进行字典攻击

点击右键 选择send to Intruder

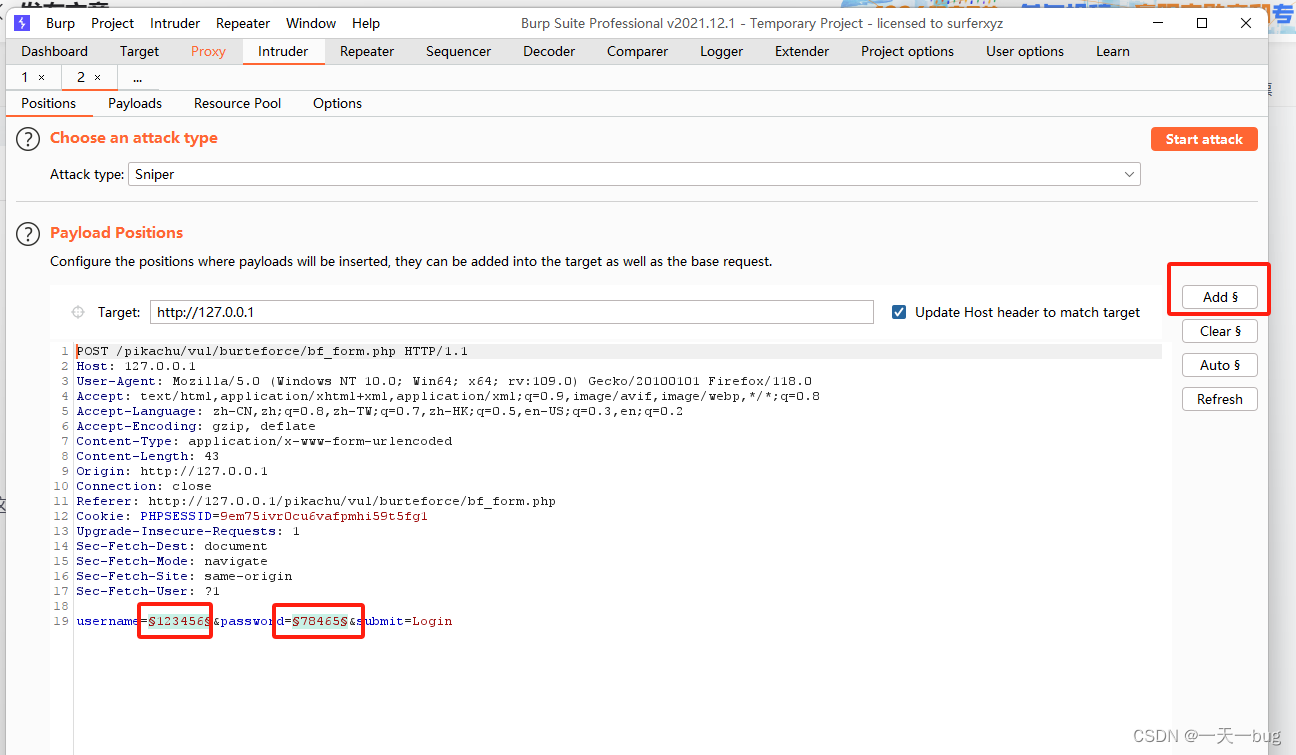

再到 Intruder 中进行配置

第一步点击 clear 清除所有的变量

再将要选择的变量添加进去

这里是要爆破用户名和密码就将这两个作为变量添加

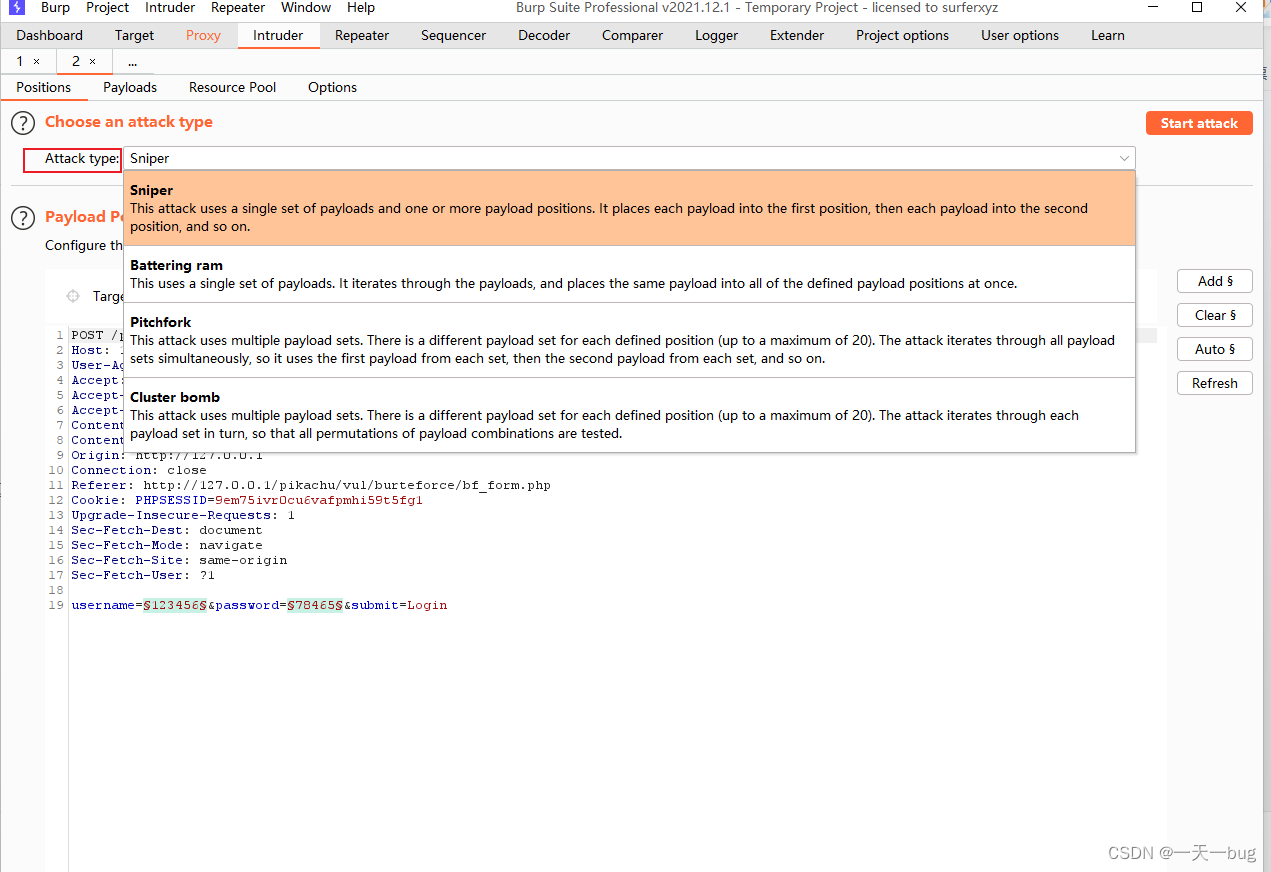

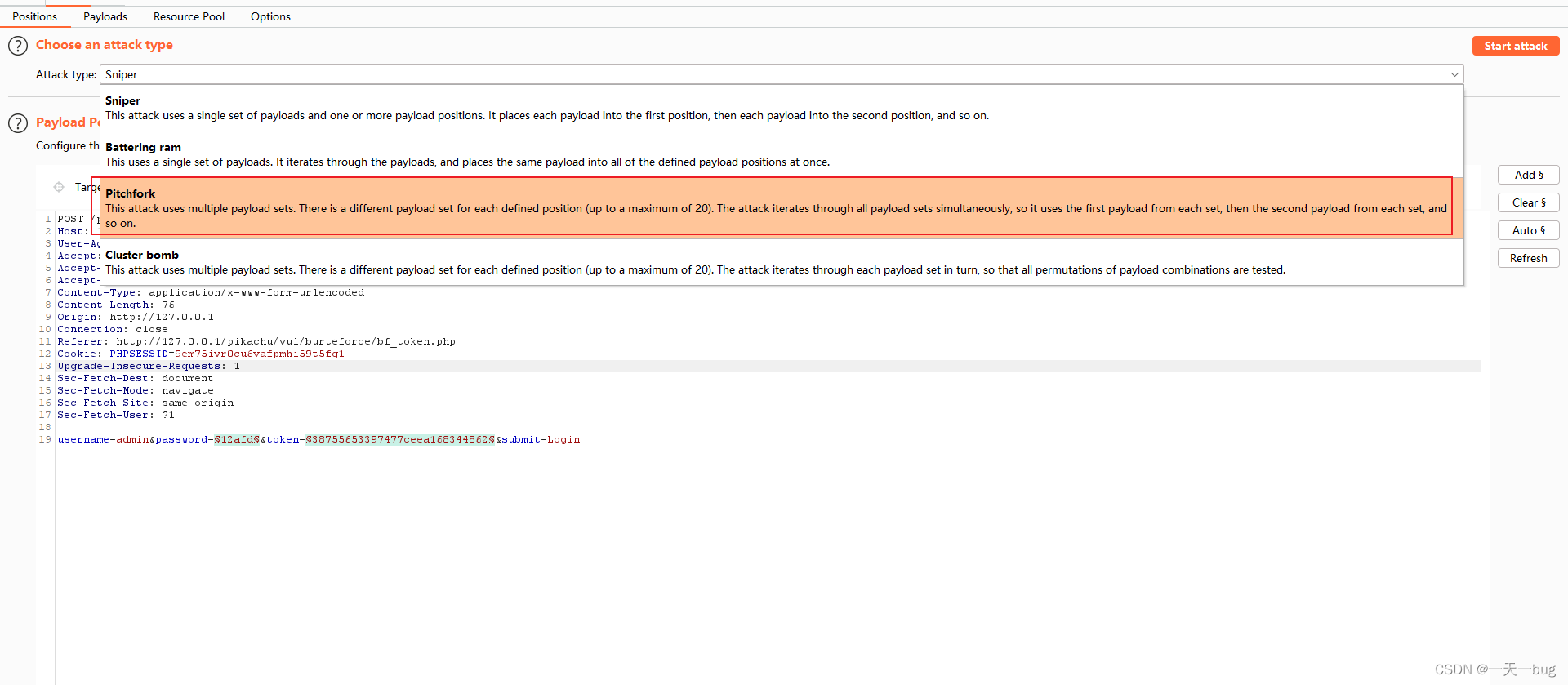

这里要介绍四种攻击模式

sniper(狙击手) 暂且称为狙击模式

它是只能配置一个payload

但是有两个变量 会先将第一个变量的值改为payload的值 等payload 遍历完 会把第二个变量改为payload的值 这样进行爆破

battering ram (攻城锥)暂且称为攻城模式

它也只能配置一个payload

同时将变量设置为相同的值进行爆破

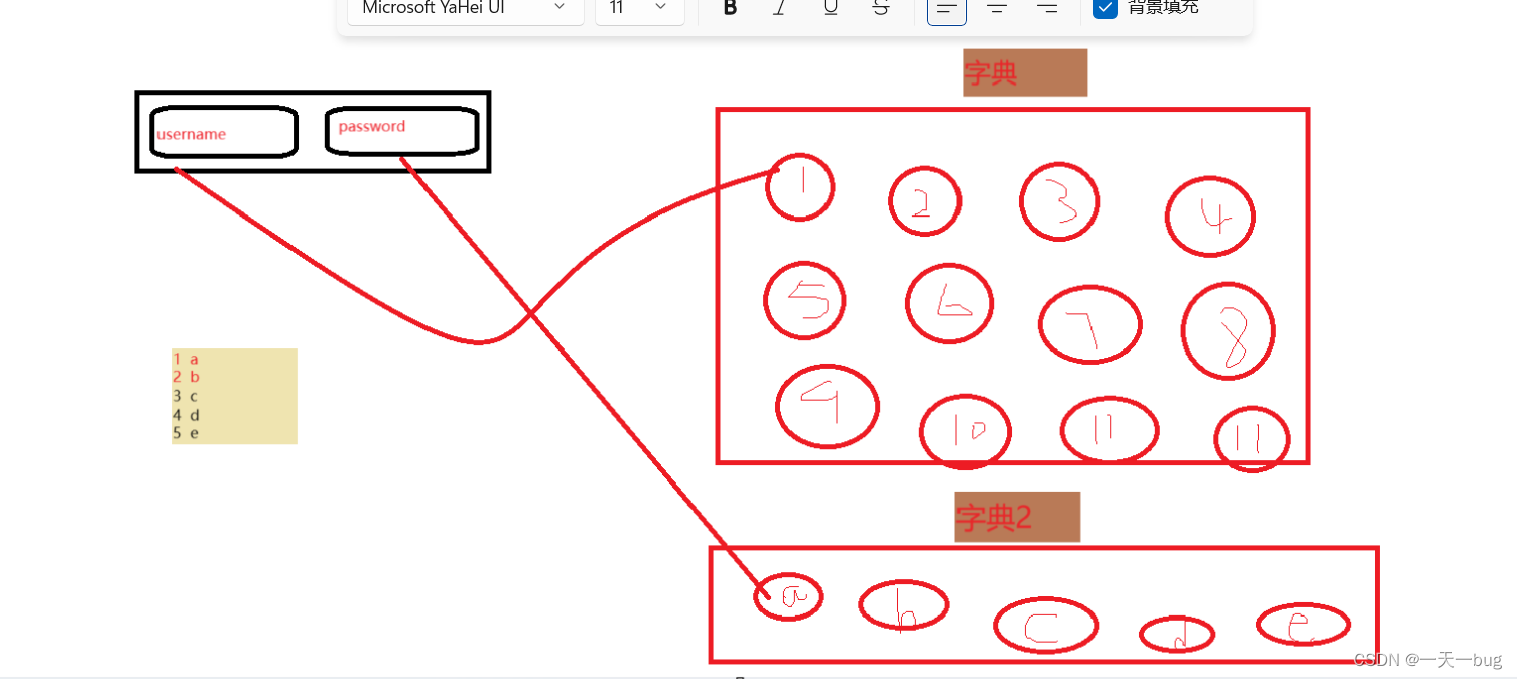

pitchfork

可以设置多个payload

变量1就用字典1 变量2就用字典2

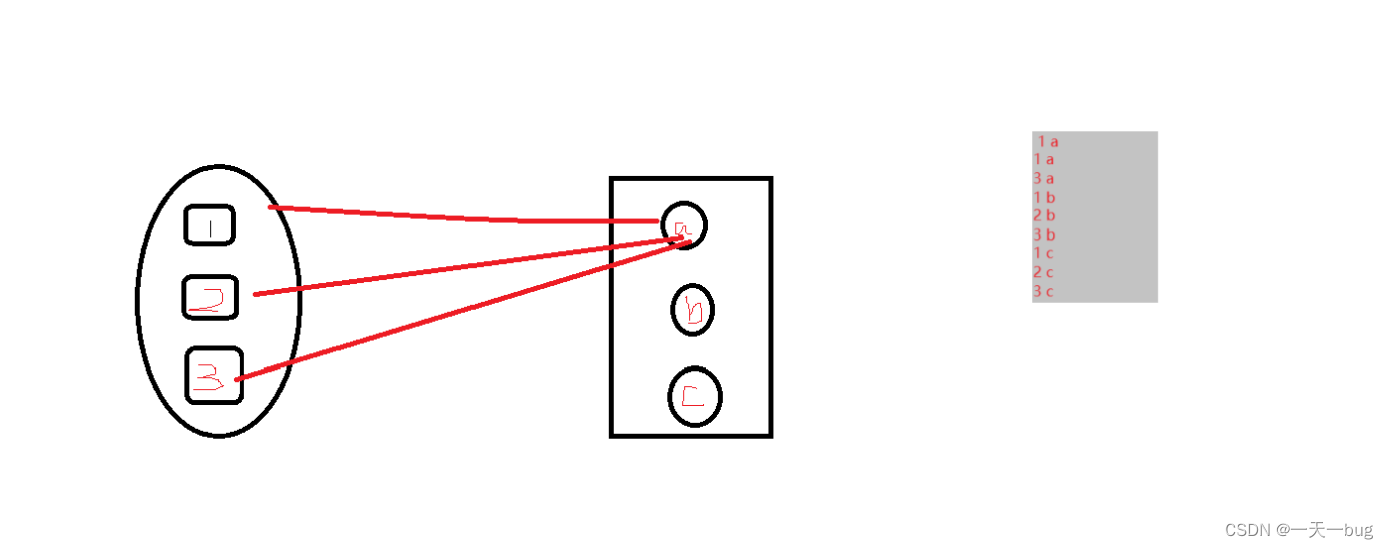

cluster bomd

可以设置多个payload

一对多的进行爆破结果就是字典1和字典2的笛卡尔积

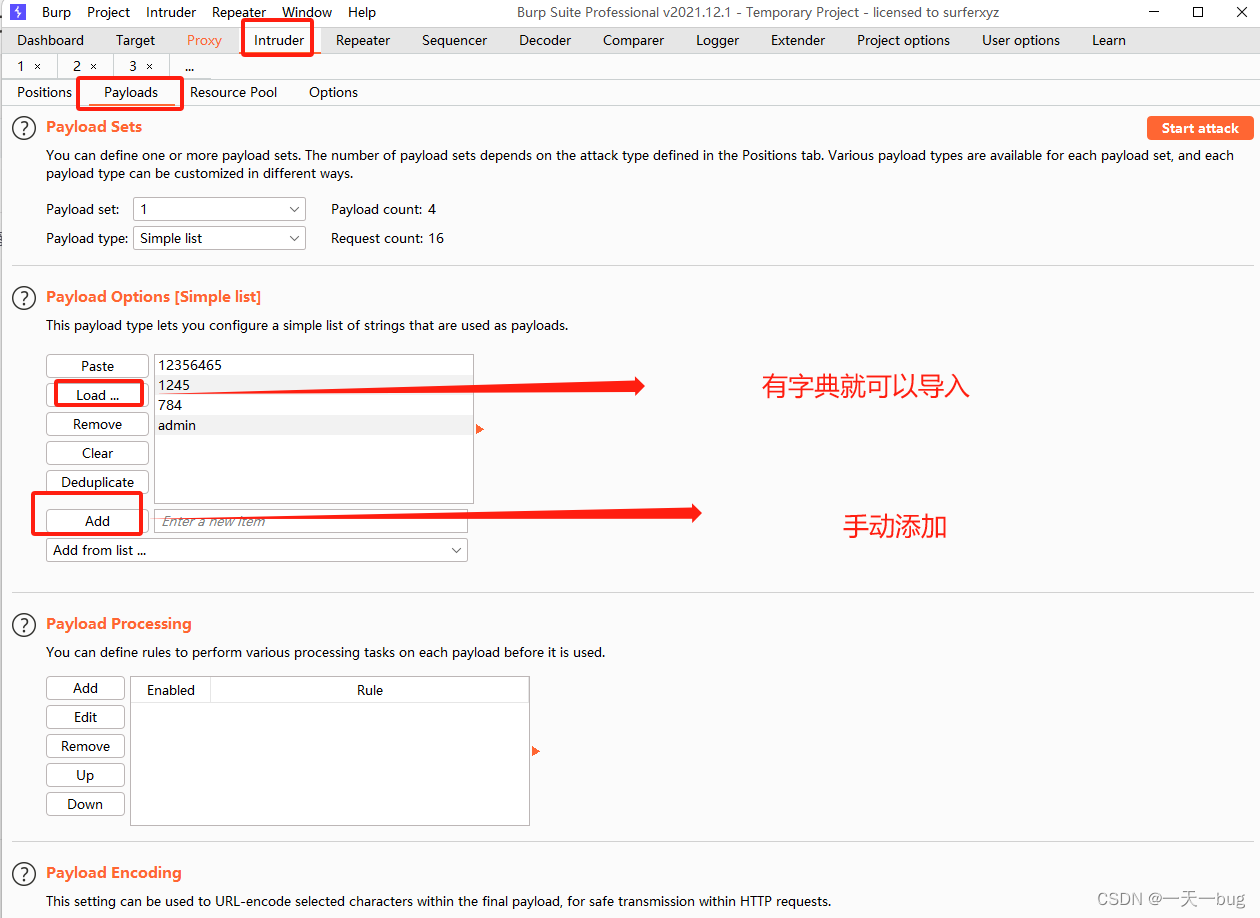

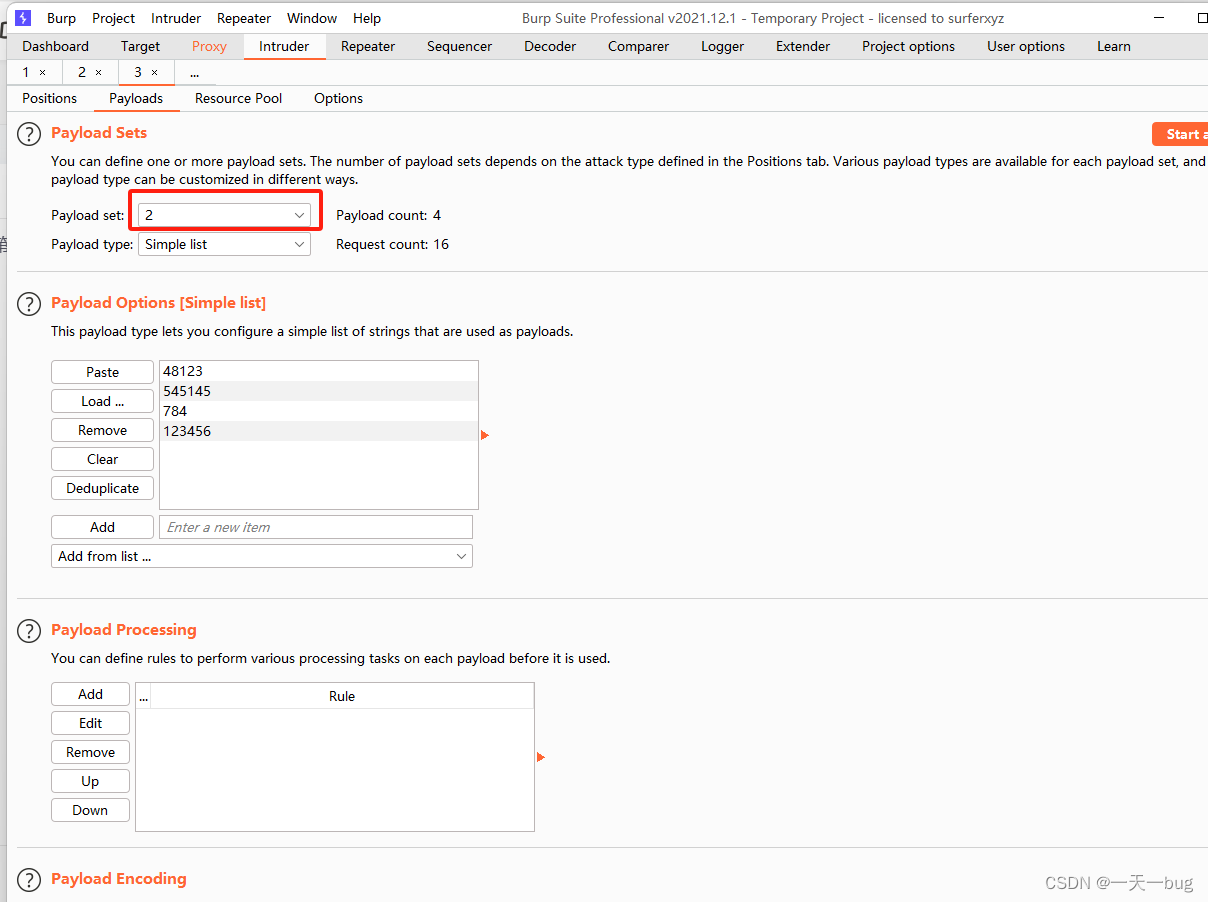

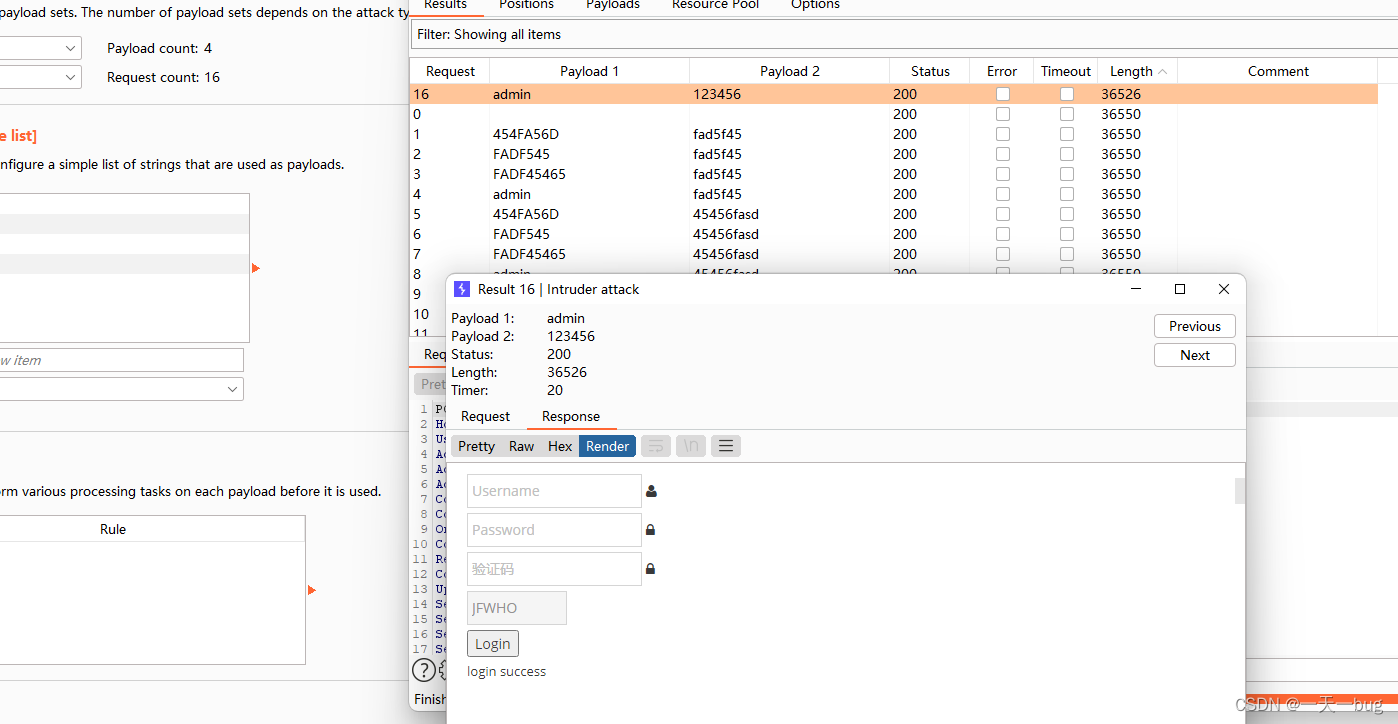

这边采用cluster bomd 模式来进行爆破

字典2也设置好

点击 start attark 进行爆破

再点击 length 查看长度 (成功也失败响应的包是不一样的所以长度也是不一样的)

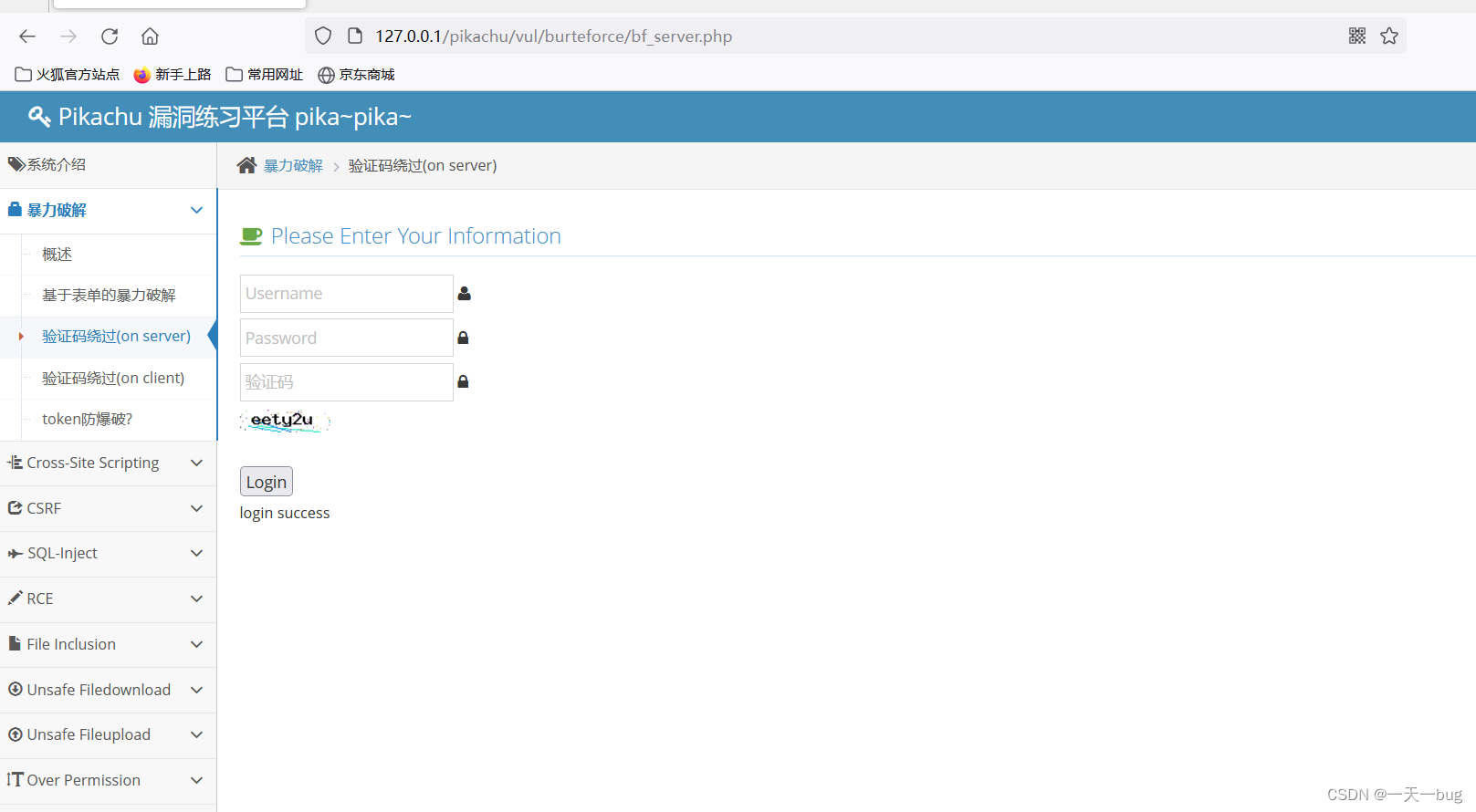

在点击进去看里面的响应 说明爆破成功 就确认用户是 admin 密码是123456

直接下一关

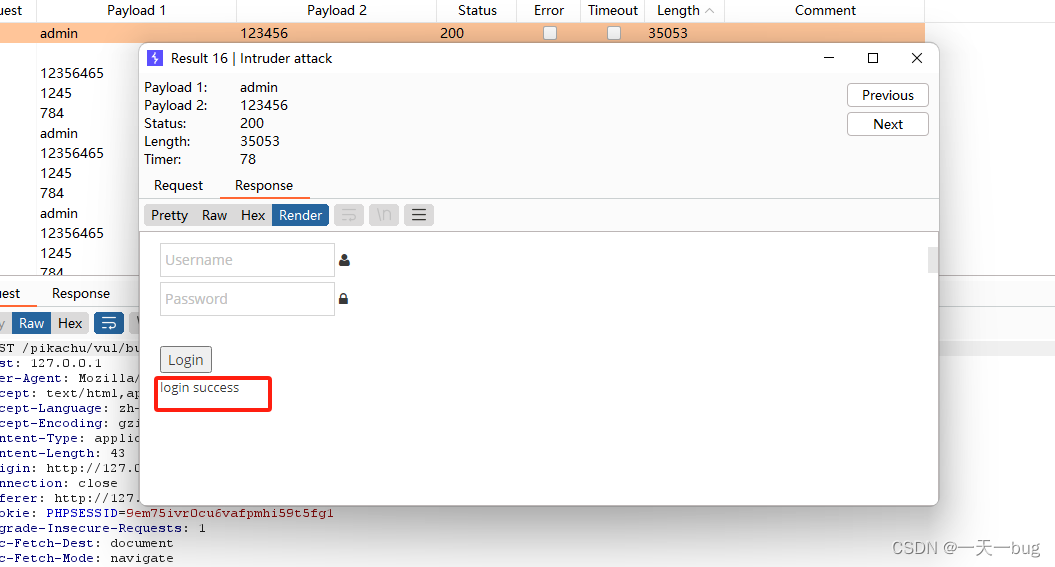

第二关

先观察是多了一个验证码,话不多说,先抓一个包试一下

发现它请求参数多了一个验证码的 要想爆破就必须要绕过这个验证码,不然每次验证码都刷新就没有办法用字典进行爆破了

鼠标右键单机选择send to repeater

在里面修改password 的值会发现 提示的是用户或密码错误而不是验证码错误

是因为bp 已经把请求进行了截取 只要验证码这个包不放掉就不会发过去,就不会进行响应,出现新的验证码

再使用字典爆破(同上一样爆破)

可以判断出用户是admin 密码是123456

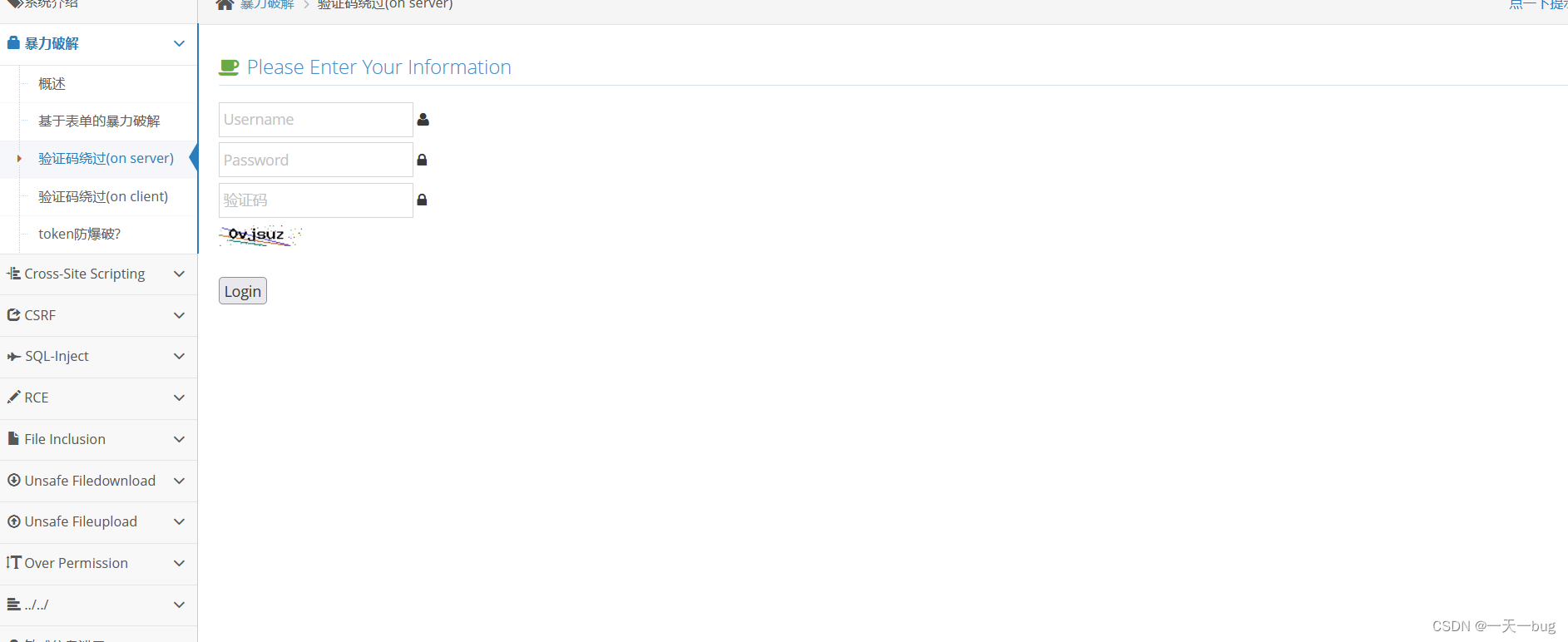

第三关

先抓一个包再说

但是bp抓不到验证码的包说明验证码是前端在做校验

F12打开调试进行验证 点击刷新验证码,并没有多请求出来可以肯定验证码不是请求服务响应得到的

就直接用bp暴力破解 反正请求又不进过前端

通关

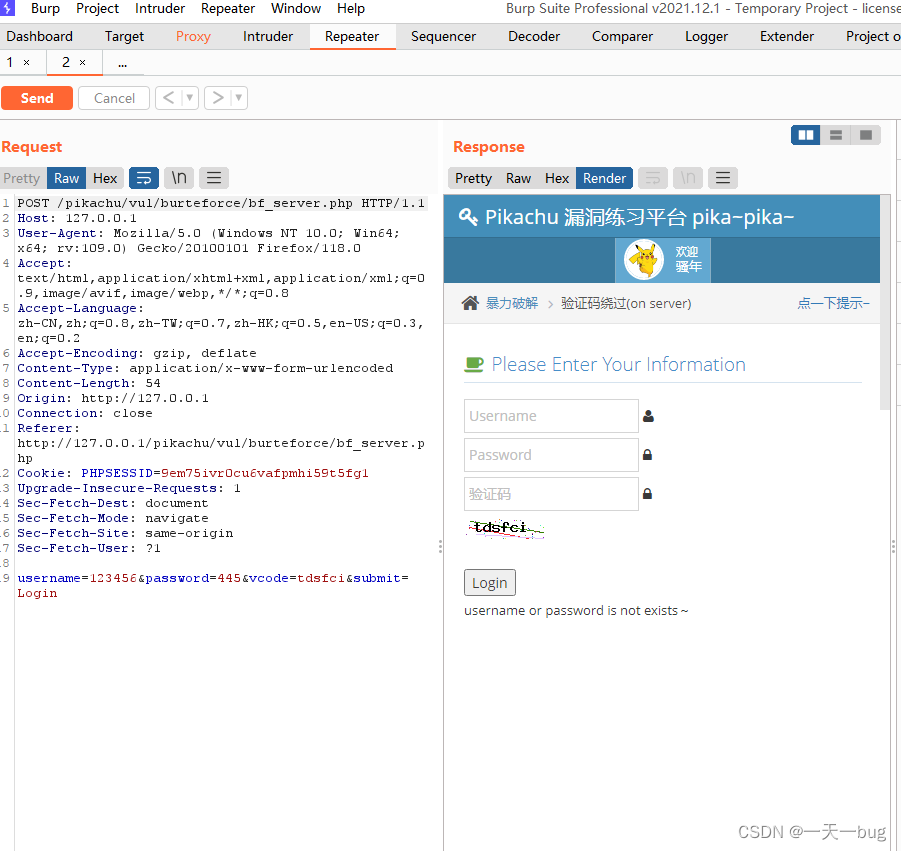

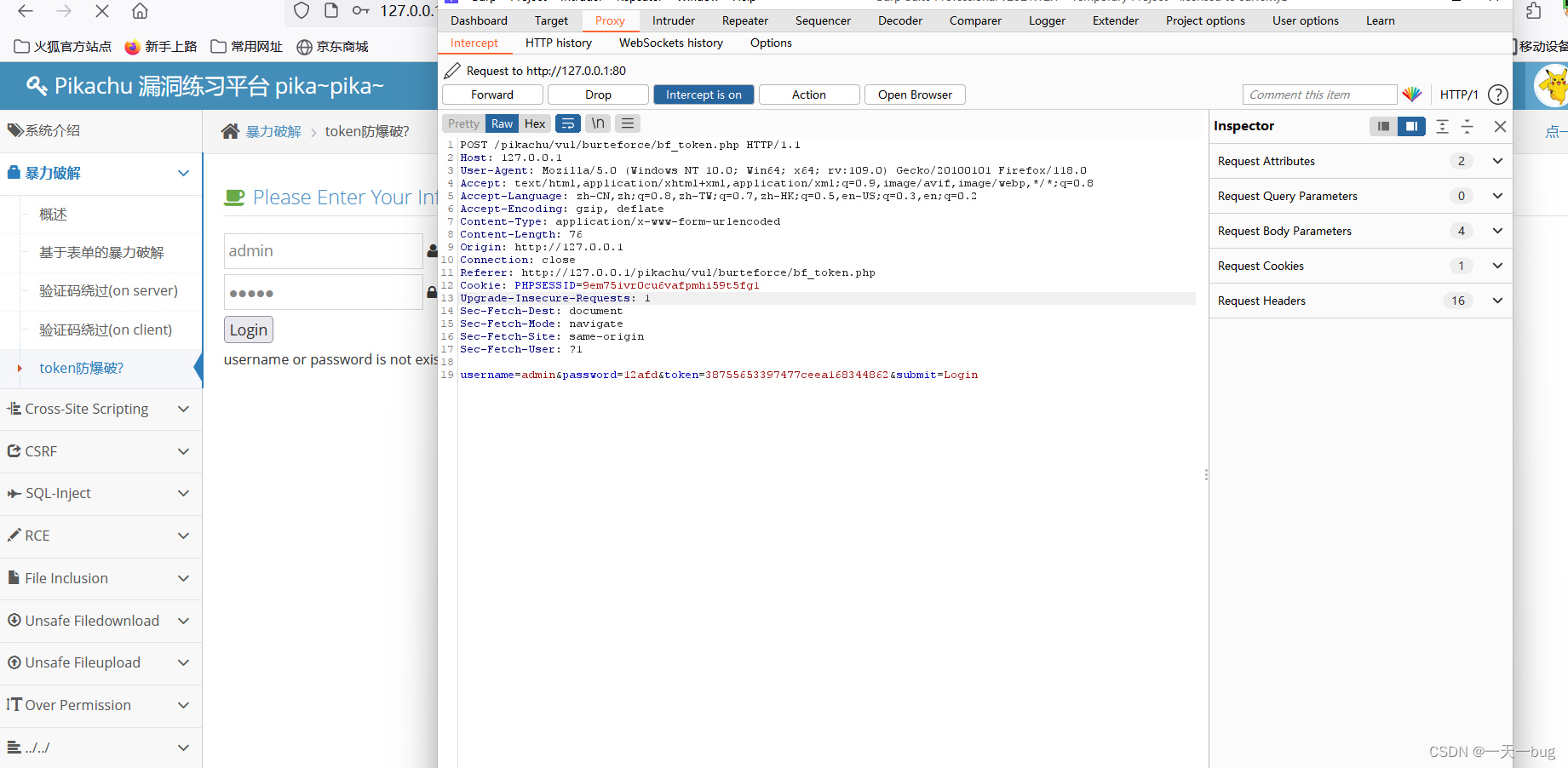

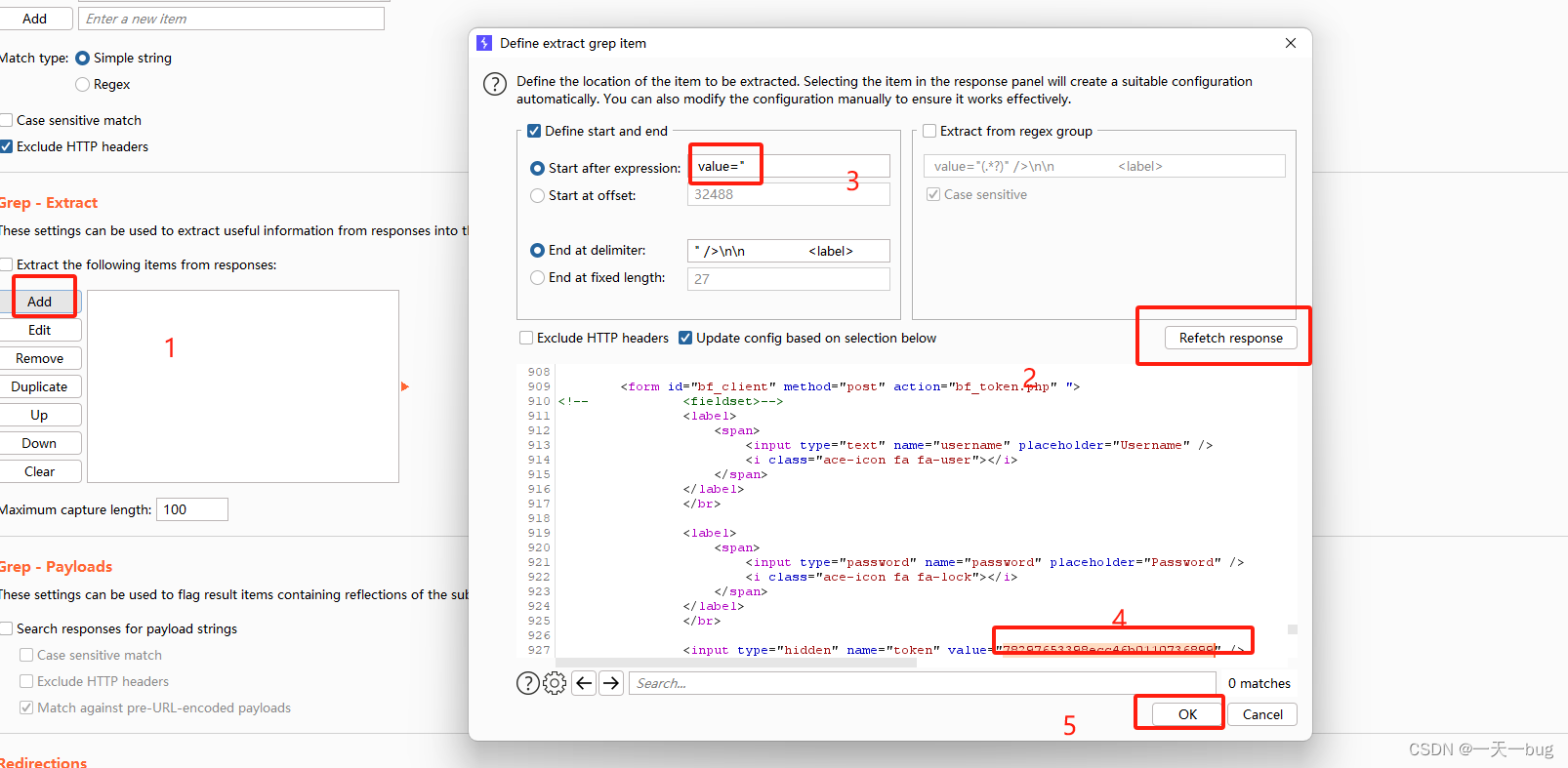

第四关

撞库

这边介绍一个单点爆破 当你知道一个用户名或者是密码的时候就可以撞库

老规矩先抓一个包来观察

观察参数有三个username,password和token

假设已经知道用户名为admin 来进行爆破

判断token 是否是变化的再发一次请求发现提示为token的错误

现在就要设置两个变量

并且线程也要设置为单线程

报错了,返现是payload 没有设置再重新设置

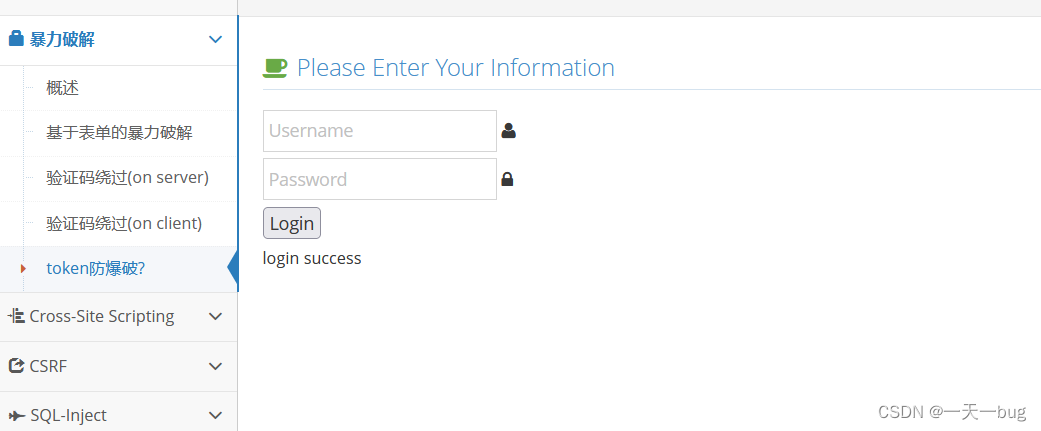

此时可以判断密码是123456

登入成功

8999

8999

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?