这里写目录标题

- 一、什么是容器与虚拟机

- 二、容器的实现原理

- 三、容器实现流程概述

- 四、容器发展历史

- 五、学习资料参考

一、什么是容器与虚拟机

1.1 什么是容器

在软件开发和运维中,容器是一种用于打包和运行应用程序及其依赖项的轻量级、可移植的环境。容器通过虚拟化操作系统的方式来实现资源的隔离和控制,从而允许多个容器在同一主机上运行而不会相互干扰。

1.2 容器的特点

- 轻量级:容器共享主机操作系统的内核,启动速度快,占用资源少。

- 可移植性和一致性:容器打包了应用程序及其依赖项,可以在任何支持容器的环境中运行,确保应用程序在不同环境下的一致性。

- 隔离性:每个容器都有自己的文件系统、网络接口和进程空间,确保应用程序之间互不干扰。

- 易于管理:容器技术(如Docker)提供了强大的工具链,用于创建、分发、管理和运行容器。

1.3 容器和虚拟机的区别

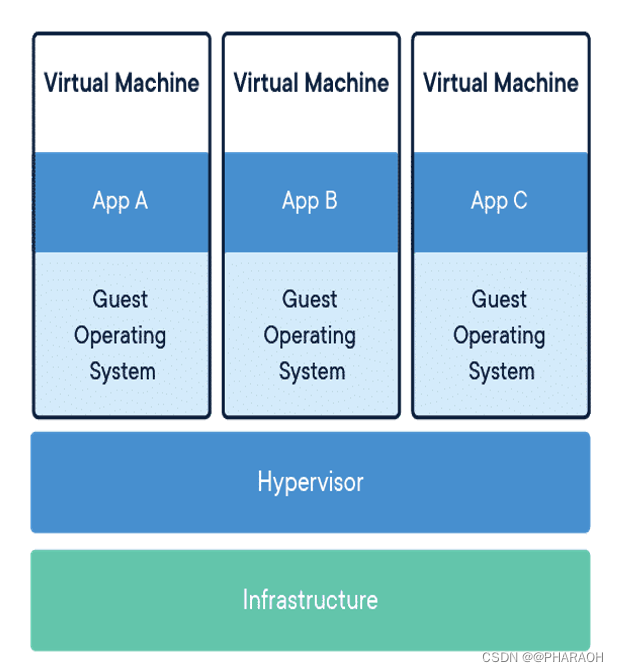

虚拟机(VM):基于硬件的资源隔离技术

- 架构:虚拟机通过在硬件之上运行一个完整的操作系统(Guest OS),并在Guest OS上运行应用程序。每个虚拟机有独立的内核和硬件虚拟化层。

- 资源消耗:由于每个虚拟机需要运行一个完整的操作系统,因此启动时间长,占用的内存和存储资源更多。

- 隔离性:虚拟机提供了高度的隔离性,几乎完全隔离了不同虚拟机之间的环境。

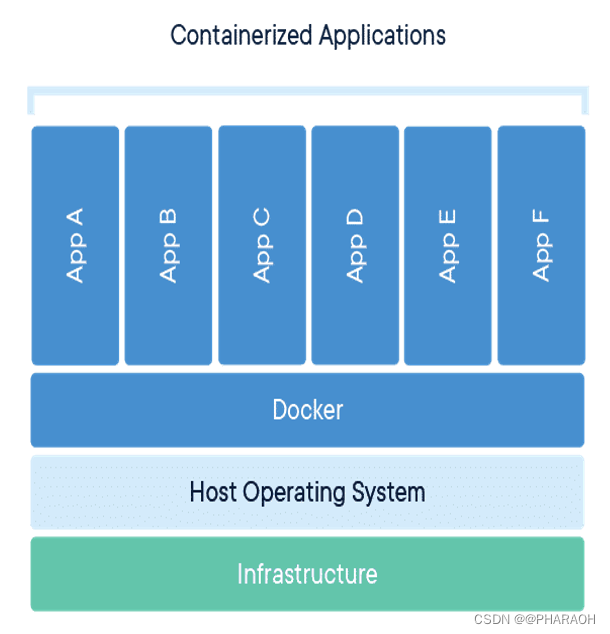

容器:基于操作系统的资源隔离技术

- 架构:容器通过共享主机操作系统的内核,实现应用程序及其依赖项的隔离。容器直接运行在宿主操作系统之上。

- 资源消耗:容器不需要完整的操作系统,只需要包含应用程序及其运行时环境,启动速度快,占用资源少。

- 隔离性:容器的隔离性基于操作系统级别,虽然隔离程度不如虚拟机,但足够满足大多数应用场景的需求。

对比总结

| 特性 | 容器 | 虚拟机 |

|---|---|---|

| 启动速度 | 快(秒级) | 慢(分钟级) |

| 资源消耗 | 低 | 高 |

| 操作系统 | 共享主机OS内核 | 每个虚拟机有自己的完整OS |

| 隔离性 | 基于操作系统级别的隔离 | 基于硬件虚拟化的强隔离 |

| 管理工具 | Docker、Kubernetes等 | VMware、Hyper-V、KVM等 |

| 适用场景 | 微服务架构、DevOps、CI/CD | 需要严格隔离的多租户环境 |

应用场景

- 容器:适用于需要快速启动、快速扩展、资源利用率高的场景,如微服务架构、持续集成/持续部署(CI/CD)、开发和测试环境。

- 虚拟机:适用于需要严格隔离、多操作系统支持的场景,如多租户环境、需要完整操作系统功能的应用程序。

总的来说,容器和虚拟机各有优劣,选择使用哪种技术取决于具体的应用需求和场景。容器技术因其轻量级和高效性,正在越来越多的开发和运维中得到广泛应用。

二、容器的实现原理

容器的实现原理基于操作系统级别的虚拟化技术,通过一系列内核功能来实现应用程序及其依赖项的隔离、控制和管理。

容器是基于内核的 Control Groups 和 Namespace 技术实现的资源隔离技术。

以下是容器实现的关键技术和原理:

1. Namespace(命名空间)

命名空间是Linux内核中的一种特性,用于隔离全局系统资源。不同的命名空间类型包括:

- PID Namespace:隔离进程ID,使得容器内的进程ID从1开始,独立于主机上的其他进程。

- NET Namespace:隔离网络资源,包括网络接口、IP地址、路由表等。

- IPC Namespace:隔离进程间通信资源,如信号量、消息队列、共享内存等。

- MNT Namespace:隔离挂载点,使得每个容器可以拥有独立的文件系统视图。

- UTS Namespace:隔离主机名和域名,使得容器内可以拥有独立的主机名。

- USER Namespace:隔离用户和用户组ID,使得容器内的用户ID可以与主机上的用户ID不同。

2. Control Groups(Cgroups)

控制组(cgroups)是Linux内核提供的一种功能,用于限制、记录和隔离进程组(容器)的资源使用。

cgroups可以控制的资源包括:

- CPU:限制进程使用的CPU时间。

- 内存:限制进程使用的内存量。

- I/O:限制进程的I/O操作。

- 网络带宽:限制进程使用的网络带宽。

通过cgroups,管理员可以确保容器之间的资源互不干扰,并可以对资源使用进行精细化控制。

3. 文件系统隔离

容器通过使用Union File Systems联合文件系统(如OverlayFS)来实现文件系统的隔离和共享。

OverlayFS:一种联合文件系统,允许多个文件系统层次叠加,形成一个单一的文件系统视图。容器可以在只读层之上创建写层,实现高效的文件系统操作。

4. 容器镜像

容器镜像是一个只读模板,包含应用程序及其依赖项。镜像由多个层次组成,每一层都代表了镜像的某个历史状态。镜像层可以共享,避免了冗余存储,提高了存储利用率。

5. 容器运行时

容器运行时是负责管理容器生命周期的组件,如创建、启动、停止和删除容器。

常见的容器运行时包括:

- Docker Engine:最流行的容器运行时,实现了Docker容器的管理和运行。

- containerd:一个高效的容器运行时,由Docker孵化,现已成为CNCF(Cloud Native Computing Foundation)项目。

- CRI-O:针对Kubernetes设计的轻量级容器运行时,实现了Kubernetes CRI(Container Runtime Interface)。

6. 安全性

容器的安全性通过多种机制实现:

- AppArmor/SELinux:安全增强Linux模块,通过强制访问控制(MAC)策略来限制容器内进程的权限。

- Seccomp:安全计算模式,限制容器内进程可以调用的系统调用。

- Capabilities:细粒度的权限管理,限制容器内进程可以执行的特权操作。

通过这些技术,容器能够提供高效、轻量级的虚拟化环境,使得应用程序可以在不同的环境中一致地运行。

三、容器实现流程概述

- 创建命名空间:为新容器创建一组独立的命名空间,隔离进程ID、网络、文件系统等。

- 分配资源:通过cgroups分配CPU、内存、I/O等资源限制。

- 挂载文件系统:使用OverlayFS等技术挂载容器文件系统。

- 应用安全策略:配置AppArmor、SELinux、Seccomp等安全策略。

- 启动进程:在隔离的环境中启动应用程序进程。

四、容器发展历史

容器技术的发展历史可以追溯到几十年前,从早期的操作系统级虚拟化概念到现代的容器技术,经历了多个重要阶段。

以下是容器发展历史的关键里程碑:

1. Chroot(1979)

- 概念:Chroot命令最早在Unix操作系统中引入,通过改变根目录,使得应用程序在隔离的文件系统视图中运行。

- 意义:这是操作系统级虚拟化的初步尝试,虽然功能简单,但为后来的容器技术奠定了基础。

2. FreeBSD Jail(2000)

- 概念:FreeBSD引入了Jail机制,提供了更高级的进程和文件系统隔离,以及网络堆栈的隔离。

- 意义:Jail在Chroot的基础上增强了隔离性和安全性,是容器技术的重要里程碑。

3. Solaris Containers(2004)

- 概念:Sun Microsystems在Solaris 10中引入了Containers(又称Zones),实现了进程、网络和文件系统的全面隔离。

- 意义:Solaris Containers提供了完善的资源管理和隔离机制,对现代容器技术的发展具有重要影响。

4. cgroups和Namespaces(2006-2008)

- 概念:Google工程师开发了cgroups(Control Groups)并合并到Linux内核中,用于限制、记录和隔离进程资源。与此同时,Linux内核也引入了Namespaces,实现了不同系统资源的隔离。

- 意义:cgroups和Namespaces是现代容器技术的核心组件,为容器提供了基础设施支持。

5. LXC(Linux Containers,2008)

- 概念:LXC是第一个基于cgroups和Namespaces实现的容器管理工具,提供了轻量级的操作系统级虚拟化。

- 意义:LXC标志着现代容器技术的初步成型,但其用户体验和管理工具较为复杂。

6. Docker(2013)

随着 2013 年 PaaS 平台的兴起,利用 cgroups 和 Namespaces 技术实现了容器隔离,但仍然需要维护和管理本地环境和 PaaS 环境的差异。Docker 的出现从根本上解决本地环境和 PaaS 环境不一致的问题。

2013 年,Docker 项目诞生。2013-2014 年,Docker 团队发布容器集群管理项目 Swarm。2014-2015 年,Docker 团队收购了 Fig,之后命名为 docker-compose。

- 概念:Docker由Solomon Hykes和他的团队开发,基于LXC但提供了更易用的界面和工具链,包括Docker Engine、Docker Hub和Docker Compose等。

- 意义:Docker大大简化了容器的创建、管理和分发,使得容器技术迅速普及,并引发了DevOps和微服务架构的革命。

7. rkt(2014)

- 概念:由CoreOS开发,rkt(读作“rocket”)是一种安全性更高的容器运行时,注重容器的可移植性和标准化。

- 意义:rkt为容器生态系统提供了更多选择,促进了容器标准化的进程。

8. Kubernetes(2014):k8s

Google 和 Red Hat 牵头发起 CNCF 基金会,并以 Kubernetes 项目为基础,对抗以 Docker 公司为核心的容器商业生态。

- 概念:由Google开源的容器编排系统,Kubernetes自动化了容器的部署、扩展和管理,成为容器编排的事实标准。

- 意义:Kubernetes解决了大规模容器集群管理的难题,推动了容器技术在生产环境中的应用。

9. OCI(Open Container Initiative,2015)

- 概念:由Docker和其他行业领袖共同发起,OCI致力于制定容器格式和运行时的开放标准。

- 意义:OCI促进了容器技术的标准化,确保了不同容器运行时的兼容性和互操作性。

2015-2016 年可以说是 docker Swarm、Apache Mesos、Google Kubernetes 容器编排“三国争霸”的时代。

10. containerd和CRI-O(2016)

- 概念:containerd由Docker孵化,成为一个高效的容器运行时;CRI-O则是针对Kubernetes设计的轻量级容器运行时。

- 意义:containerd和CRI-O增强了容器运行时的灵活性和性能,进一步优化了容器生态系统。

11. Podman和Buildah(2018)

介绍

- 概念:由Red Hat开发,Podman是一种无守护进程的容器引擎,Buildah用于构建OCI兼容的容器镜像。

- 意义:Podman和Buildah提供了无Docker守护进程的容器管理工具,增强了容器技术的安全性和灵活性。

无守护进程:不依赖于 daemon

“无守护进程”(rootless 或 daemonless)指的是一种不依赖于守护进程(daemon)来管理和运行的容器技术。为了更好地理解这个概念,我们先来了解一下守护进程和容器引擎的传统运作方式。

守护进程和传统容器引擎

在传统的容器引擎(例如Docker)中,有一个名为“守护进程”的后台进程(通常称为dockerd),负责管理和运行容器。这个守护进程拥有系统的高级权限(通常是root权限),它可以:

- 创建和销毁容器

- 管理容器网络和存储

- 监控和报告容器状态

守护进程的工作流程如下:

- 用户通过命令行界面(CLI)与Docker守护进程通信,发送指令来创建、启动或停止容器。

- Docker守护进程接收到指令后执行相应操作,并返回结果给用户。

无守护进程的容器管理

“无守护进程”模式(如Podman)则不依赖于一个中央的守护进程来管理容器,而是直接由用户进程管理和运行容器。这种模式有几个关键特点:

- 去中心化管理:每个容器由用户直接管理,而不是通过一个全局的守护进程。这使得容器管理更加灵活。

- 安全性提升:在无守护进程模式下,容器不需要以root权限运行,降低了安全风险。普通用户可以直接运行和管理容器,不需要sudo权限。

- 兼容性:无守护进程模式的工具(如Podman)通常兼容OCI(Open Container Initiative)标准的镜像和运行时规范,与传统容器引擎具有良好的互操作性。

无守护进程模式的优势

- 安全性:无守护进程模式可以避免守护进程权限过高带来的安全风险,尤其是在多用户环境下,每个用户运行的容器互相隔离,不会影响系统其他部分。

- 简化管理:不需要维护一个中央守护进程,简化了容器管理的复杂性。

- 资源效率:没有中央守护进程占用系统资源,减少了不必要的开销。

示例:Podman

Podman是一个无守护进程的容器引擎,与Docker CLI兼容,可以用来创建、管理和运行OCI兼容的容器。使用Podman时,每个容器运行在单独的进程空间中,直接由用户进程管理,而不是通过一个中央守护进程。

Podman命令示例:

# 创建并运行一个容器

podman run -d --name mycontainer nginx

# 列出正在运行的容器

podman ps

# 停止并删除容器

podman stop mycontainer

podman rm mycontainer

通过上述命令,用户可以在无守护进程的模式下方便地管理容器,而不需要一个中央的守护进程。

12. eBPF和Cilium(2019)

- 概念:eBPF(Extended Berkeley Packet Filter)提供了内核级别的可编程性,Cilium利用eBPF实现了高性能的容器网络和安全管理。

- 意义:eBPF和Cilium提升了容器网络和安全的可控性和性能,为云原生环境下的容器管理提供了新的工具。

总结

从Chroot到现代容器技术,容器的发展经历了长时间的演进。每个阶段的技术进步都为后来的容器技术奠定了基础。如今,容器已经成为现代软件开发和运维的重要组成部分,在提高资源利用率、加速应用部署、支持微服务架构等方面发挥着重要作用。

696

696

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?