目录

接口位置

接口展示

分析

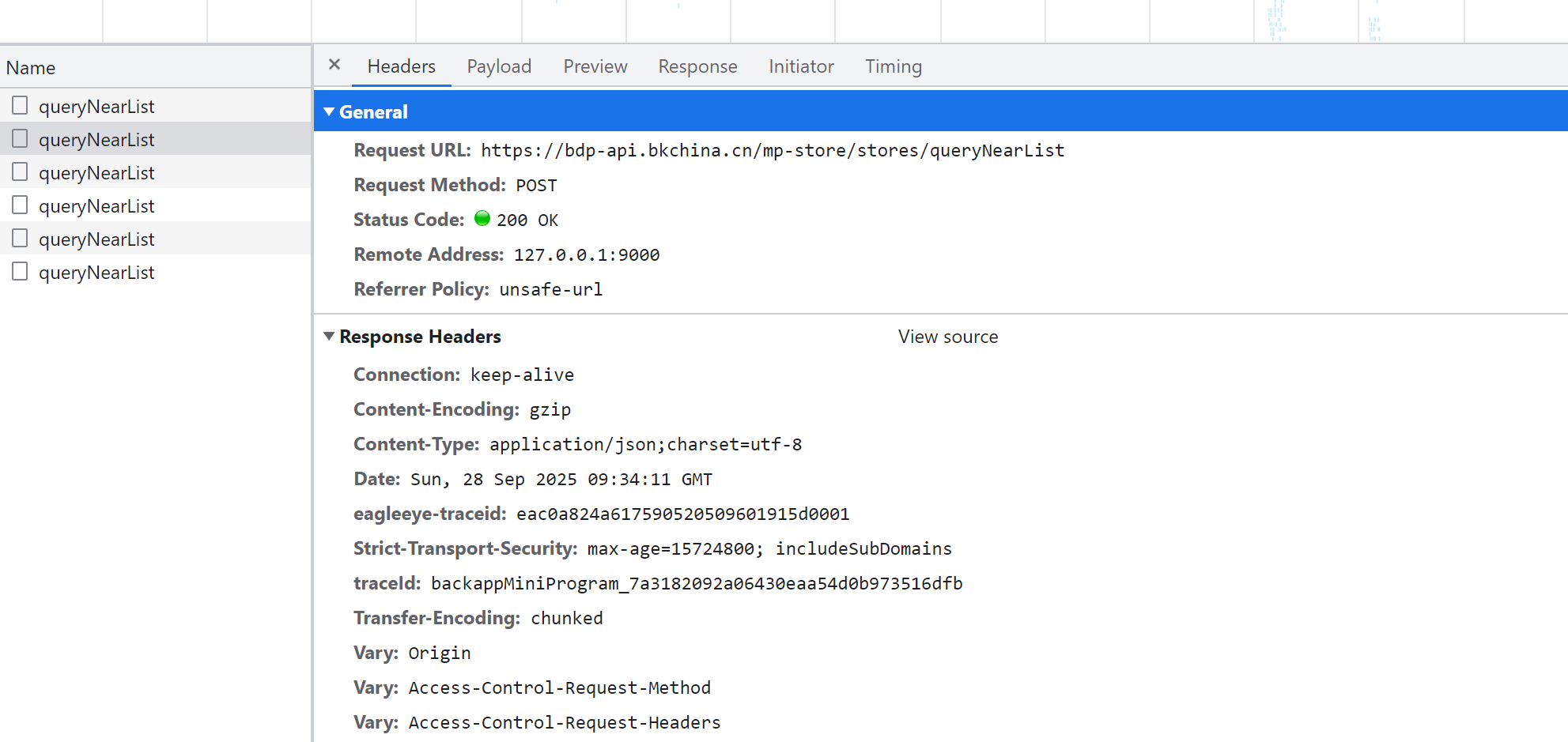

经过多次抓包分析小程序的所有接口的请求数据都经过了加密处理

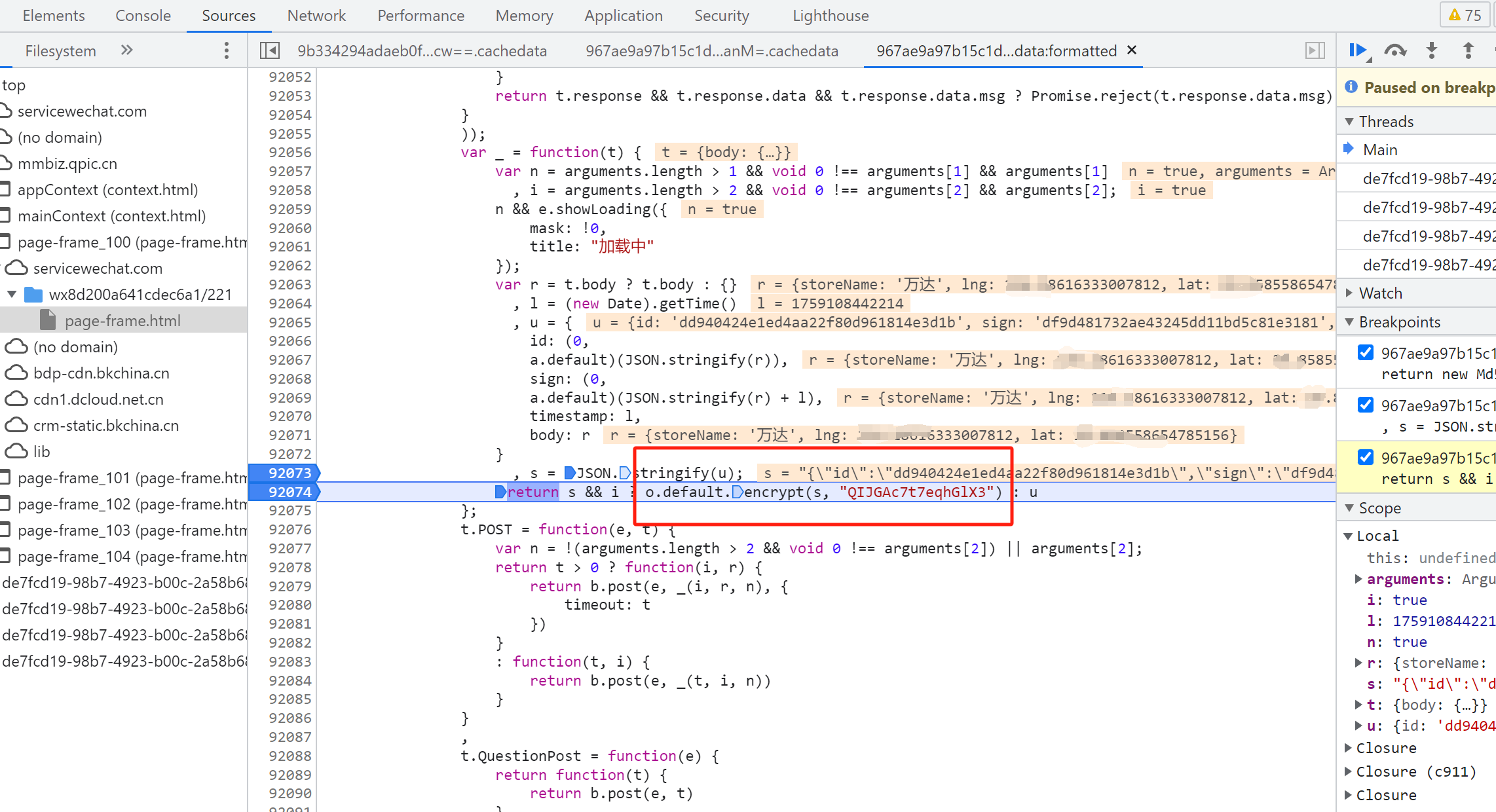

且没有关键字可以搜索,我们跟一下栈

找到位置

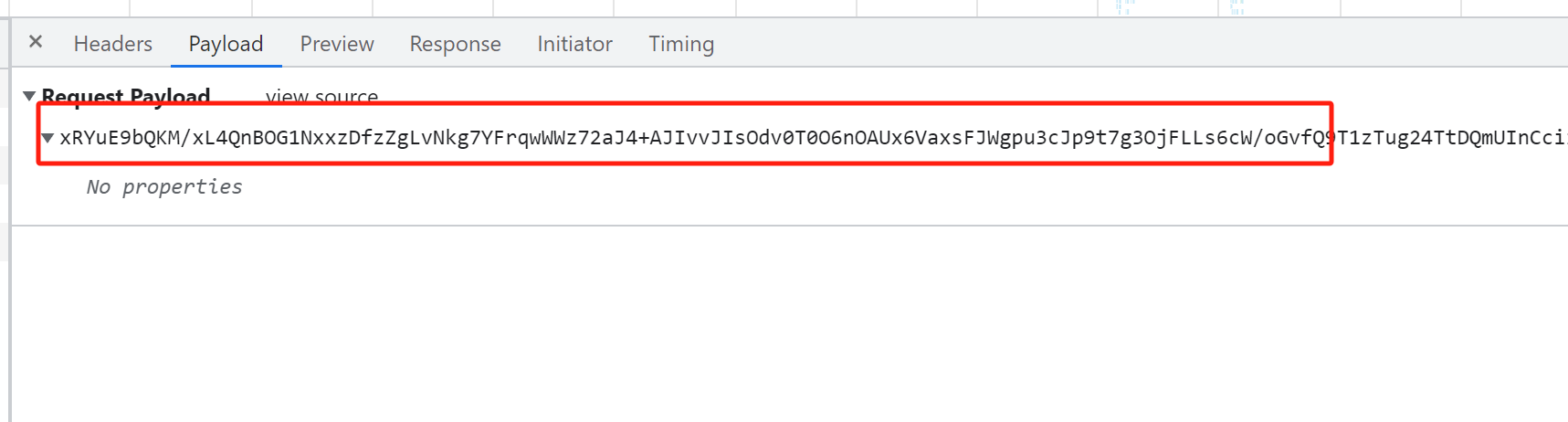

重新触发一下接口看下断点内容

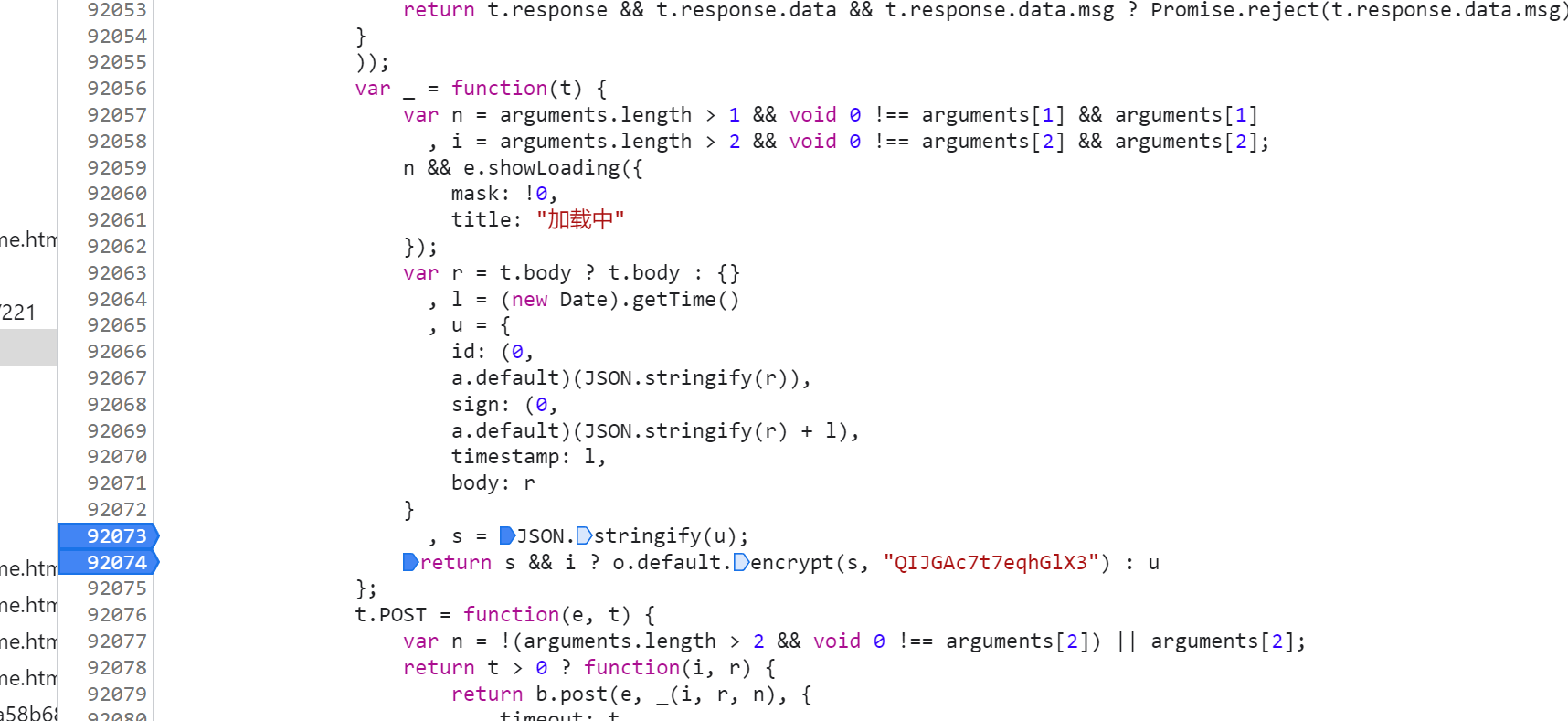

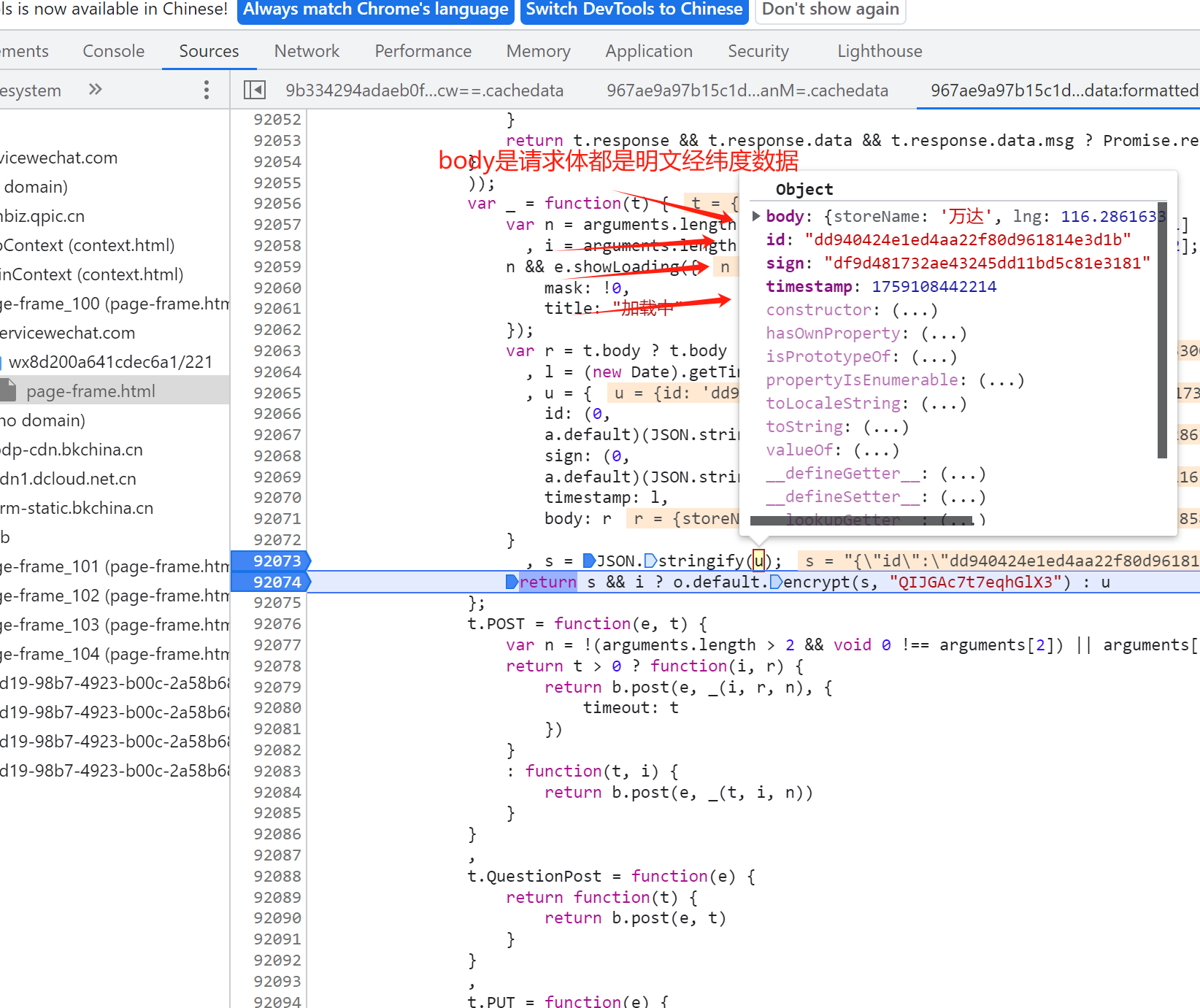

可以看出这是将s字符串进行加密,我们看下s字符串的构成

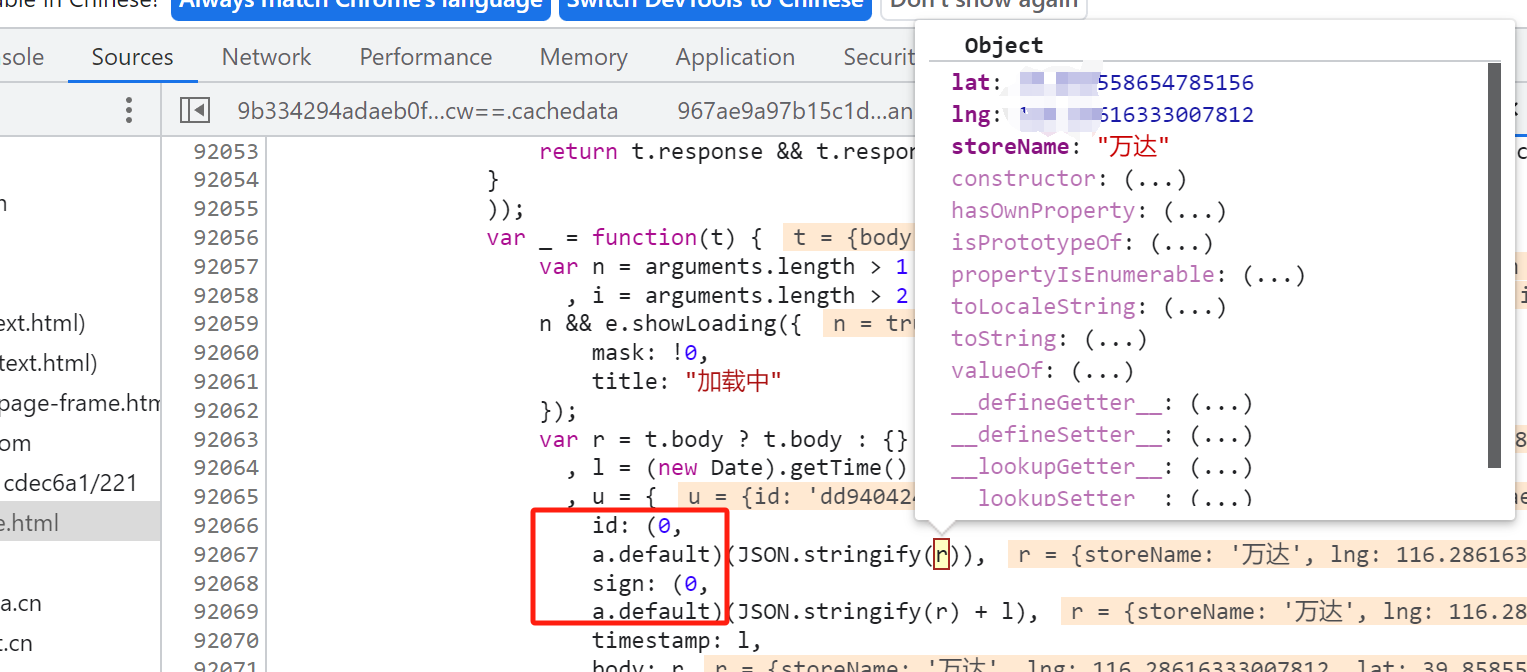

body为明文

id/sign为加密数据

我门看下id和sign的生成 都是走的同一个加密a.default sign比id多了一个l +l l是时间戳加上就行

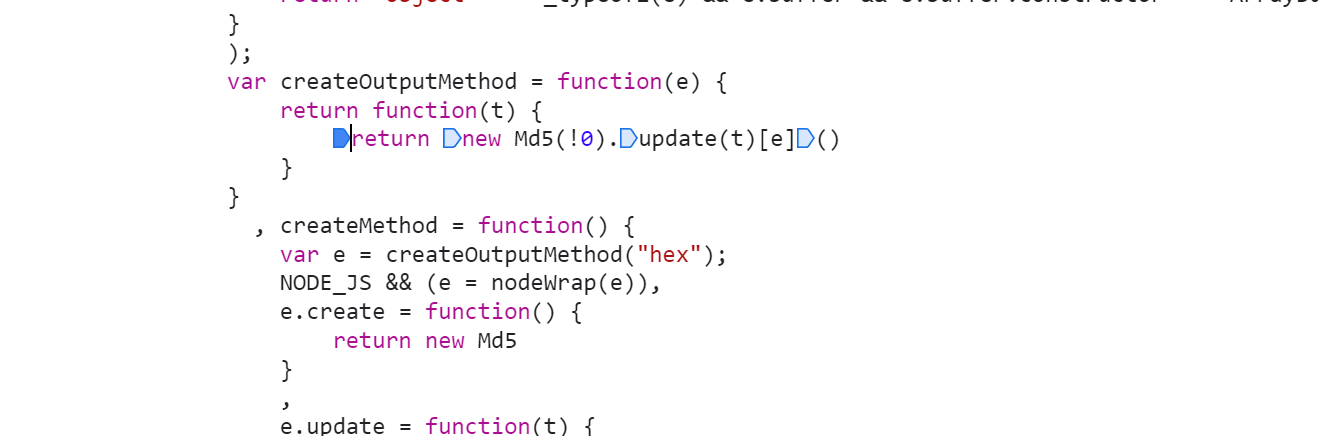

进到函数里面看到是标准的md5加密测试结果一致

o.default.encrypt(s, "QIJGAc7t7eqhGlX3")

有了这两个数据我们就可以看最后一个加密了o.default.encrypt 请求函数的生成

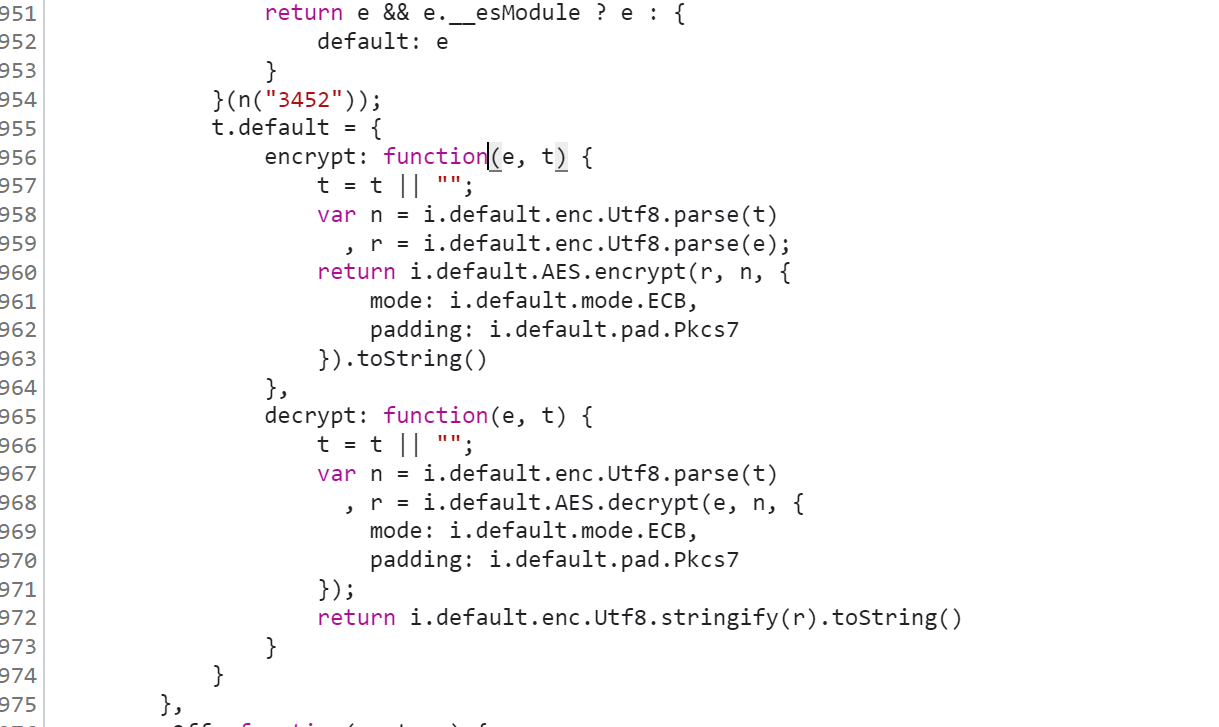

点进去进入函数内部看下,应该是标砖的AES加密

传参e是上面的s字符串,QIJGAc7t7eqhGlX3是密钥

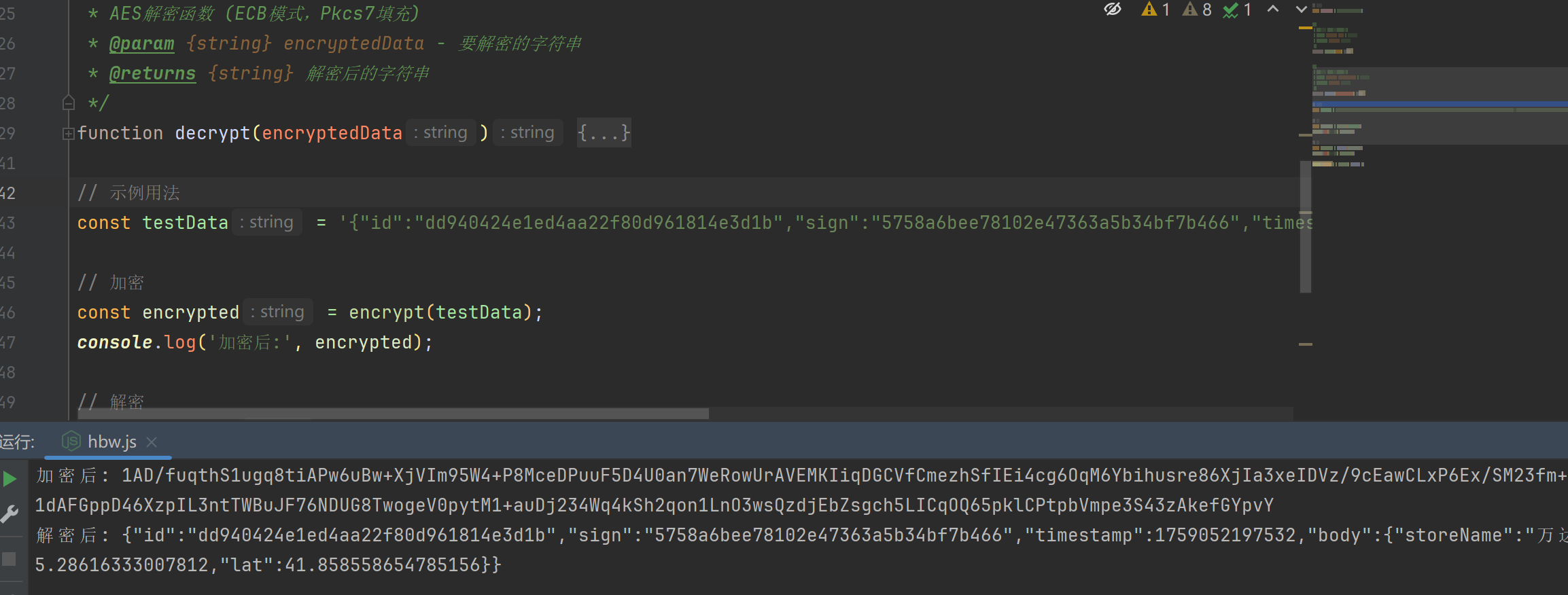

拿到nodejs里面测一下,没问题

结束,拿到python里面也可也请求

总结就说md5+md5+明文->AES的加密过程

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?