安装kali步骤

一、先下载 kali 镜像文件

二、在虚拟机主页 点击“创建新的虚拟机”,弹出安装向导,将kali镜像文件传上去,选中稍后安装

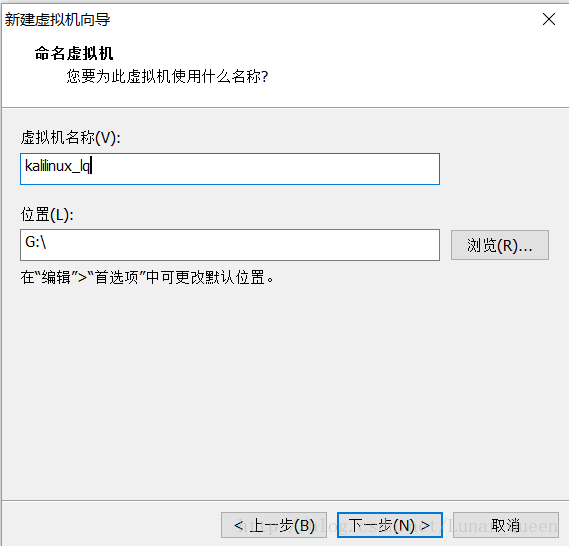

三、选择客户机操作系统,命名虚拟机名称,

四、以上步骤完成之后,右键单击CD/DVD,然后选择使用提前下载好的ISO镜像文件,点击确定

五、安装图形化界面,根据以下步骤完成安装

kali使用快捷键

1、vim 查看帮助

2、help iccf 查看说明

3、q 退出

4、help version 查看版本信息

5、ifconfig 查看网络配置信息

网络渗透

一、域名信息收集

1.Whois

标准互联网协议,可用于收集网络注册信息,注册域名、IP等信息

简单的来说就是用于查询域名是否已经被注册以及注册域名的详细的数据库

2.备案信息查询

网站备案是根据国家法律法规的规定,需要网站的所有者向国家有关部门申请的备案,这是国家信息产业部对网站的一种管理,为了防止在网上从事非法的网站经营活动的发生。主要针对国外的网站,如果网站搭建在其她国家,则不需要备案

常用的网站有两个:

ICP备案查询网:http://www.beianbeian.com

天眼查:http://www.tianyancha.com

二、收集敏感信息

| 关键字 | 说明 |

| Site | 指定域名 |

| Inurl | URL中存在关键字的网页 |

| Intext | 网页正文中的关键字 |

| Filetype | 指定问价类型 |

| Intitle | 网页标题中的关键字 |

| link | link:baidu.com 即表示返回所有和baidu.com做了链接的URL |

| Info | 查找指定站点的一些基本信息 |

| cache | 搜索Google里关于么某些内容的缓存 |

利用Google搜索,可以轻松的查到想要的信息,还可以用来收集数据库文件、SQL注入、配置信息、源代码泄露、未授权访问和robots.txt等敏感信息

还可以通过乌云漏洞表(https://wooyun.shuimugan.com)查询历史漏洞信息

三、收集子域名信息

1、子域名检测工具

2、搜索引擎枚举

3、第三方聚合应用枚举

4、证书透明度公开日志枚举

四、收集常用端口信息

1、

| 端口号 | 端口说明 | 攻击方向 |

| 21/22/69 | Ftp/Tftp文件传输协议 | 允许匿名的上传、下载、爆破和嗅探操作 |

| 2049 | Nfs服务 | 配置不当 |

| 139 | Samba服务 | 爆破、未授权访问、远程代码执行 |

| 389 | Ldap目录访问协议 | 注入、允许匿名访问、弱口令 |

2、

| 端口号 | 端口说明 | 攻击方向 |

| 22 | SSH远程连接 | 爆破、SSH隧道及内网代理转发、文件传输 |

| 23 | Telnet远程链接 | 爆破、嗅探、弱口令 |

| 3389 | Rdp远程桌面连接 | Shift后门(需要Windows Server 2003 以下的系统)、爆破 |

| 5900 | VNC | 弱口令爆破 |

| 5632 | PyAnywhere服务 | 抓密码、代码执行 |

3、

| 端口号 | 端口说明 | 攻击方向 |

| 80/443/8080 | 常见的web服务端口 | web攻击、爆破、对应服务器版本漏洞 |

| 7001/7002 | WebLogic控制台 | Java反序列化、弱口令 |

| 8080/8089 | Jboss/Resin/Jetty/Jenkins | 反序列化、控制台弱口令 |

| 9090 | WebSphere控制台 | Java反序列化、弱口令 |

| 4848 | GlassFish控制台 | 弱口令 |

| 1352 | Lotus domino邮件服务 | 弱口令、信息泄露、爆破 |

| 10000 | Webmin-Web控制面板 | 弱口令 |

4、

| 端口号 | 端口说明 | 攻击方向 |

| 3306 | MySql | 注入、提权、爆破 |

| 1433 | MSSQL | 注入、提权、SA弱口令、爆破 |

| 1521 | Oracle数据库 | TNS爆破、注入、反弹Shell |

| 5432 | PostgreSQL数据库 | 爆破、注入、弱口令 |

| 27017/27018 | MongoDB | 爆破、未授权访问 |

| 6379 | Redis数据库 | 可尝试未授权访问、弱口令爆破 |

| 5000 | SysBase/DB2数据库 | 爆破、注入 |

5、

| 端口号 | 端口说明 | 攻击方向 |

| 25 | SMTP邮件服务 | 邮件伪造 |

| 110 | POP3协议 | 爆破、嗅探 |

| 143 | IMAP协议 | 爆破 |

6、

| 端口号 | 端口说明 | 攻击方向 |

| 53 | DNS域名系统 | 允许区域传送、DNS劫持、缓存投毒、欺骗 |

| 67/68 | DHCP服务 | 劫持、欺骗 |

| 161 | SNMP协议 | 爆破、搜集目标内网信息 |

7、

| 端口号 | 端口说明 | 攻击方向 |

| 2181 | Zookeeper服务 | 未授权访问 |

| 8069 | Zabbix服务 | 远程执行、SQL注入 |

| 9200/9300 | Elasticsearch服务 | 远程执行 |

| 11211 | Memcache服务 | 未授权访问 |

| 521/513/514 | Linux Rexec服务 | 爆破、Rlogin登录 |

| 873 | Rsync服务 | 匿名服务、文件上传 |

| 3690 | Svn服务 | Svn泄露、未授权访问 |

| 50000 | SAP Management Consle | 远程执行 |

搜索引擎HACK

可以搜到:公司新闻动态、重要员工信息、机密文档、用户名密码、邮箱、目标系统软硬件技术架构

指纹识别

指网站上CMS指纹识别、计算机操作系统及Web容器的指纹识别等。

CMS(Content Management System)又称整站系统或文章系统,开发者只要给客户一个软件包,客户自己安装配置好,可以定期更新数据来维护网站。

常见的CMS有: Dedecms(织梦)、Discuz、PHPWEB、PHPCMS、ECShop、Dvbbs、SiteWeaver、ASPCMS、帝国、Z-Blog、WordPress等。

比如:PHPCMS v9 表示 内容管理系统 v9版本

代表工具有:御剑Web指纹识别、WhatWeb、WebRobo、椰树、轻量WEB指纹识别等

还有一些在线网站查询CMS指纹识别

BugScaner:http://whatweb.bugscaner.com/look/

云悉指纹:http://www.yunsee.cn/finger.html

WhatWeb:https://whatweb.net/

潮汐指纹:https://finger.tidesec.net

指纹识别-方式

在线和离线的方式收集指纹信息

一、云悉在线:

http://www.yunsee.cn

二、WhatWeb

http://www.whatweb.net

三、插件:wappalyzer

https://www.wappalyzer.com

wappalyzer是一款强大的网站技术栈嗅探工具。可以快速识别一个网站用到的前后端技术框架、运行容器、脚本库等。是开发者用于学习先进的网站架构的不二之选。他还提供跨平台实用程序,可发现网站上使用的技术。 它检测内容管理系统,电子商务平台,Web框架,服务器软件,分析工具等。

四、脚本:

CMSeek:

https://github.com/Tuhinshubura/CMSeek

Webfinger:

https://github.com/se55i0n/Webfinger

课外补充:

在火狐中安装wappalyzer教程:

1、 点击链接进入wapplayzer 安装网页https://addons.mozilla.org/zh-CN/firefox/addon/wappalyzer/

2、点击“添加到Firebox” 此时会弹出一个警告框

3、点击添加 弹出一个提示框

4、此时已经安装成功

查找真实IP

在渗透测试过程中,目标服务器可能只有一个域名,如何通过这个域名来确定目标服务器的真实IP对渗透测试来说很重要。如果

爬虫文件robots.txt

如果该文件不存在,所有的搜索蜘蛛将默认能够访问网站上所有没有被口令保护的页面。

User-agent:* 表示允许所有用户登录

allow:/ 允许用户查看所有信息

Disallow: 不允许

常用的动态语言: DIR、ASP、ASPT、JSP、PHP

1、目标服务器存在CDN(Content Delivery Network)

CDN 即内容分发网络,主要解决因传输距离不同运营商节点造成的网络速度性能低下的问题。简单点即使一组在不同运营商之间的对接节点上的高速缓存服务器,把用户经常访问的静态数据资源(如静态的html、css、js图片等文件)直接缓存到节点服务器上,当用户再次请求时,会直接分发到在离用户近的节点服务器上响应给用户,当用户有实际数据交互时才会从远程Web服务器上响应,这样可以大大提高网站的响应速度及用户体验

2、判断目标是否使用了CDN

通常会使用 ping 目标主域,观察域名的解析情况,以此来判断其是否使用了CDN

还可以利用在线网站 17CE(http;//www.1777ce.com)进行全国地区的ping服务器操作,然后对比每个地区ping出的IP结果,查看这些IP是否一致。如果都是一样的,极有可能不存在CDN。如果IP大多不太一样或者规律性很强,可以尝试查询这些IP的归属地,判断是否存在CDN

3、绕过CDN寻找真实IP

内部邮箱源。一般的邮件系统都在内部,没有经过CDN的解析,通过目标网站用户注册或者RSS订阅功能,查看邮件、寻找邮件头中的邮件服务器域名IP,ping这个邮件服务器的域名,就可以获得目标的真实IP(注意,必须是目标自己的邮件服务器,第三方或公共邮件服务器是没有用的)。

扫描网站测试文件。如phpinfo、test等,从而找到目标的真实IP。

国外访问。 国内的CDN往往只对国内用户的访问加速,而国外的CDN就不一定了,因此,通过国外在线代理网站App Synthetic Monitor(https:/asm.ca.com/en/ping.php)访问,可能会得到真实的IP

分站域名。很多网站主站的访问量会比较大,所以主站都是挂CDN的,但是分站可能没有挂CDN,可以通过ping二级域名获取分站IP,可能会出现分站和主站不是同一个IP但在同一个C段下面的情况,从而能判断出目标的真实IP段。

查询域名的解析记录。也许目标很久以前并没有用过CDN,所以可以通过网站NETCRAFT(https://www.netcraf.com/)来观察域名的IP历史记录,也可以大致分析出目标的真实IP段

如果目标网站有自己的App,可以尝试利用Fiddler或BurpSuite抓取App的请求,从里面找到目标的真实IP

绕过CloudFlareCDN查找真实IP。现在很多网站都使用CloudFlare提供的CDN服务,在确定了目标网站使用CDN后,可以先尝试通过在线网站Cloud FlareWatch (http://www.crimeflare.us/cfs.html#box)对CloudFlare客户网站进行真实IP查询.

4、验证获取的IP

找到目标的真实IP后,如何验证其真实性?如果是Web,最简单的验证方式就是直接尝试用IP访问,看看响应的页面是不是和访问域名返回的一样,或者在目标段比较打的情况下,借助类似Masscan的工具 批扫描对应IP段中所有开了80、443、8080端口的IP,然后逐个尝试IP访问,观察响应结果是否为目标站点。

IP开放端口及服务

子域名信息收集

绕过CDN收集信息方法介绍

一.Google Hacking

1、加减字符的使用

+:支付 —:充值

这个语句就是过滤掉所有包含支付但不包含充值的页面

2、参数的使用

1.Intext 参数 搜索带有所有该关键词的内容页面

2.Intitle参数

搜索带有该关键词的标题的所有页面

3.Inurl参数

搜索包含关键词的URL内容

4.Site参数

搜索指定网站、域或者子域,将搜索范围缩小

5.FileType参数

搜索指定类型的文件。如Google 搜索:filetype:txt

+:强制包含某个字符进行查询-:查询的时候忽略某个字符"":查询的时候精确匹配双引号内的字符.:匹配某单个字符进行查询*:匹配任意字符进行查询|/,:多个选择,只要有一个关键字匹配上即可

二.FOFA

FOFA是网络空测绘引擎,他们区别于百度等引擎,他们只爬设备,只爬联网设备。

谷歌百度:爬的网页信息

FOFA:爬的是互联网设备,也包括端口。(能连上互联网的智能家电就可能被FOFA这种引擎爬到)

二、服务器、中间件指纹

1、服务器指纹识别

1.1操作系统指纹识别

1.1.1 通过TTL来判断目的主机的操作系统类型

WINDOWS 95/98 TTL:32UNIX TTL:255LINUX TTL:64WINDOWS 2000+ TTL:128

1.1.2 通过Nmap扫描操作系统指纹

2、中间件指纹识别

1.通过Cur l -l参数 请求

Curl 是Linux 下一个很强大的http命令行工具

Curl通过 -l 或者 -head 可以只打印出HTTP 头部信息:

参数详情 http://man.linuxde.net/curl

2.通过浏览器插件识别中间件及web 指纹

三、信息泄露

1、web敏感信息

1.phpinfo()信息泄露

2.网页源代码及注释敏感信息泄露

3.IIS短文件名信息泄露

http://[ip]/test.php和http://[ip]/phpinfo.php

4.测试页面泄露在外网

test.cgi 、phpinfo.php、info.php

5.编辑器备份文件泄露在外网

6.版本管理工具(如git)文件信息泄露

7.HTTP认证泄露漏洞

Web目录开启了HTTP Basic认证,但未限制IP,导致可暴力破解账号、密码

8.管理后台地址泄露

9.泄露员工邮箱、分机号码

10.错误页面暴漏信息

11.探针文件

12.robots.txt

13.phpMyAdmin

14.网站源码备份文件

www.rar/sitename.tar.gz/web/zip等

15.其他

2、网络信息泄露

1.DNS域传送漏洞

2.运维监控系统弱口令、网络拓扑泄露

3、第三方软件应用

1.github上源码、数据库、邮箱密码泄露

2.搜索引擎Hacking

敏感信息搜集工具https://github.com/ring04h/weakfilescanhttps://github.com/lijiejie/BBScan

7904

7904

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?