目录

什么是防火墙?

防火墙是一种隔离(非授权用户在区域间)并过滤(对受保护网络有害的流量或数据包)的设备

是一种高级访问控制设备,置于不同网络安全域之间,通过相关的安全策略来控制进出网络的访问行为。

状态防火墙的工作原理?

先说说什么是包过滤?它是工作在网络层(Network Layer)上,通过网络间互相连接的设备上加载允许、禁止来自某些特定的源地址、目的地址、端口号(FTP、HTTP、DNS等)及协议类型(TCP、UDP、ICMP、IGMP等)、标志位等规则,对通过设备的数据包进行检查,限制数据包进出内部网络。遵循最小特权原则,明确允许管理员希望通过的数据包,禁止其它数据包。

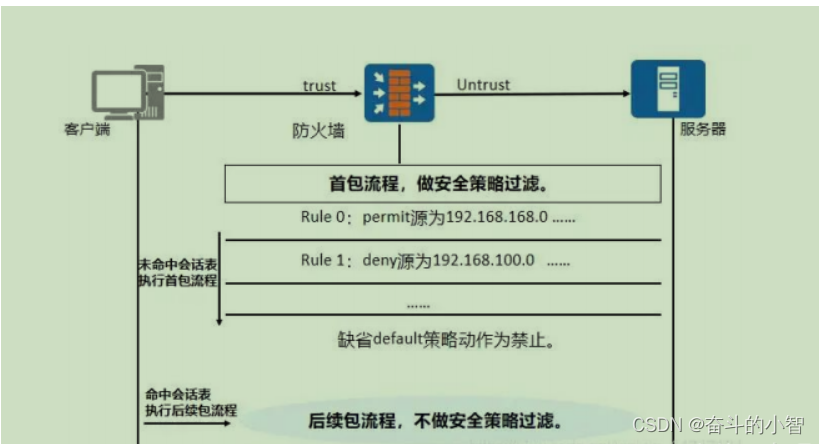

包过滤技术工作的地方就是各种基于TCP/IP协议的数据报文进出的通道,它把这两层作为数据监控的对象,对每个数据包的头部、协议、地址、端口、类型等信息进行分析,并与预先设定好的防火墙过滤规则(FilteringRule)进行核对,一旦发现某个包的某个或多个部分与过滤规则匹配并且条件为“阻止”的时候,这个包就会被丢弃。而状态防火墙的原理是在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。

简单理解:数据包先看session筛选,有会话表去匹配,没有匹配,就去查ACL表,放行形成会话表

工作过程:

防火墙如何处理双通道协议?

使用ASPF技术,查看协商端口号并动态建立server-map表放过协商通道的数据。

ASPF(Application Specific Packet Filter,针对应用层的包过滤)也叫基于状态的报文过滤,ASPF功能可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则,开启ASPF功能后,FW通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map表,用于放行后续建立数据通道的报文,相当于自动创建了一条精细的“安全策略”。

防火墙如何处理nat?

常见NAT转换的缺点?

普通NAT实现了对UDP或TCP报文头中的的IP地址及端口转换功能,但对应用层数据中的字段无能为力,在许多应用层协议中,TCP/UDP载荷中带有地址或者端口信息,这些内容不能被NAT进行有效的转换。

解决常见NAT转换缺陷方式:

NAT ALG(Application Level Gateway,应用层网关)技术能对多通道协议进行应用层报文信息的解析和地址转换,将载荷中需要进行地址转换的IP地址和端口或者需特殊处理的字段进行相应的转换和处理,从而保证应用层通信的正确性。

5. 你知道那些防火墙?以及防火墙的技术分类?

1、软、硬件形式分类:软件防火墙、硬件防火墙、芯片级防火墙。

2、防火墙技术分类:包过滤型防火墙、应用代理型防火墙 。

3、防火墙结构分类:单一主机防火墙、路由器集成式防火墙、分布式防火墙。

防火墙的技术分类:

包过滤防火墙 ---- 访问控制列表技术 --- 三层技术

代理防火墙 ---- 中间人技术 --- 应用层

状态防火墙 --- 会话追踪技术 --- 三层、四层

6、防火墙与WAF的区别:

WAF 防火墙保护 Web 应用程序免受恶意攻击和漏洞。另一方面,传统防火墙提供针对网络威胁的保护。标准防火墙和 Web 应用程序防火墙不仅在它们扩展的保护类型上有所不同,而且在总体功能上也有所不同。

WAF 防火墙和防火墙之间的主要区别在于,WAF 位于服务器和应用程序之前,可防御针对服务器的威胁。防火墙放置在网络的边界上,充当已知威胁和未知威胁之间的一道屏障。

标准防火墙旨在允许或拒绝对网络的访问。WAF 防火墙专注于针对 HTTP/HTTPS 服务器和应用程序的威胁。

Web 应用防火墙通常保护 OSI 模型的第 7 层,而防火墙则侧重于第 3 层和第 4 层。

WAF 包括启发式算法、异常检测算法和基于签名的算法等算法。传统算法运行包过滤算法、代理算法和状态/状态检查算法。

接下来通过实验进行配置进一步感受下防火墙

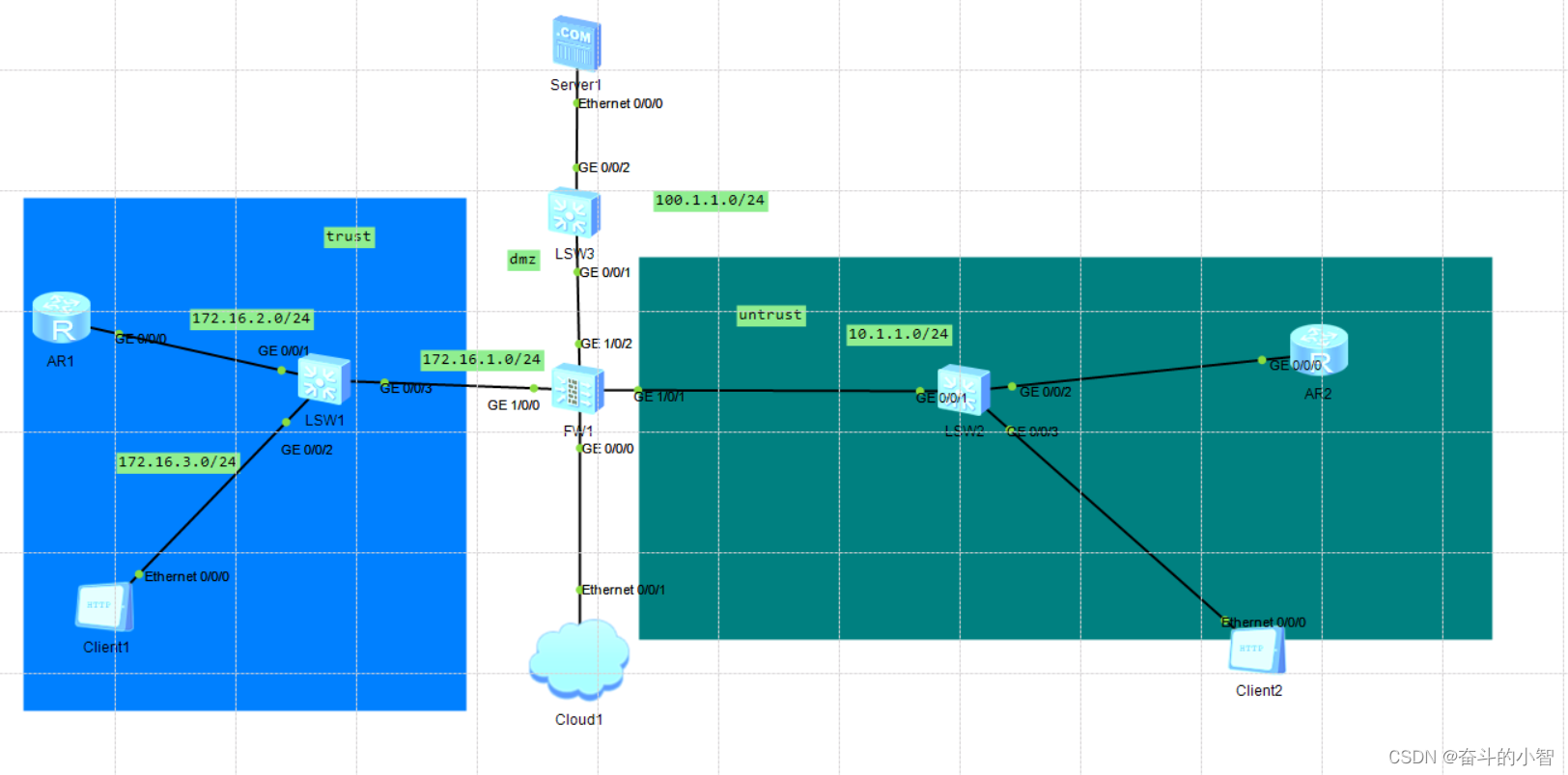

实验拓扑:

实验步骤:

1、基础信息的配置--IP地址的配置

2、vlan的划分,以及交换机1为三层设备,进行IP地址的配置

3、路由可达

4、划分防火墙区域

路由配置:

LSW1:

[sw3]int g0/0/2

[sw3-GigabitEthernet0/0/2]port link-type access

[sw3-GigabitEthernet0/0/2]port default vlan 2

[sw3-GigabitEthernet0/0/2]int g0/0/3

[sw3-GigabitEthernet0/0/3]port link-type access

[sw3-GigabitEthernet0/0/3]port default vlan 3

[sw3-GigabitEthernet0/0/3]int g0/0/1

[sw3-GigabitEthernet0/0/1]port default vlan 10

[sw3-GigabitEthernet0/0/1]int vlan 2

[sw3-Vlanif2]ip add 172.16.2.1 24

[sw3-Vlanif2]int vlan3

[sw3-Vlanif3]ip add 172.16.3.2 24

[sw3-Vlanif3]int vlan10

[sw3-Vlanif10]ip add 172.16.1.2 24

[sw3]ip route-static 0.0.0.0 0 172.16.1.1R1:

[r1]int g0/0/0

[r1-GigabitEthernet0/0/0]ip add 172.16.2.2 24

[r1]ip route-static 0.0.0.0 0 172.16.2.1

命令行配置命令:

[USG6000V1]firewall zone trust [USG6000V1-zone-trust]add int g0/0/0 [USG6000V1]firewall zone untrust [USG6000V1-zone-trust]add int g1/0/0 [USG6000V1]firewall zone dmz [USG6000V1-zone-trust]add int g1/0/1

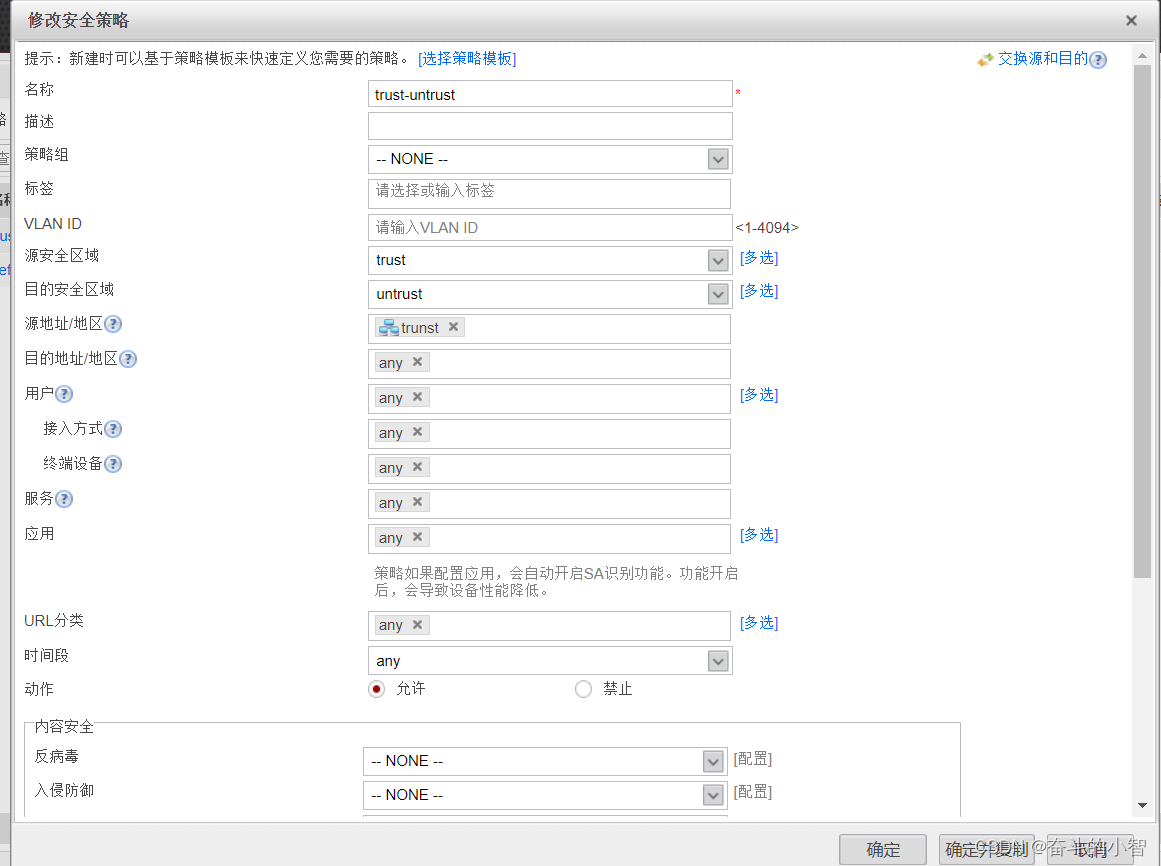

配置防火墙的安全策略:

//配置trust到untrust的安全策略,用于内部Trust区域访问外部UnTrust区域。

[FW]security-policy

[FW-policy-security]rule name OUT //策略名称

[FW-policy-security-rule-OUT]source-zone trust //流量的源区域

[FW-policy-security-rule-OUT]destination-zone untrust //流量的目的区域

[FW-policy-security-rule-OUT]action permit //动作为允许

[FW-policy-security-rule-OUT]quit

//配置untrust到DMZ区域的安全策略,用于外部UnTrust区域访问内部DMZ区域。

[FW-policy-security]rule name DMZ

[FW-policy-security-rule-DMZ]source-zone untrust

[FW-policy-security-rule-DMZ]destination-zone dmz

[FW-policy-security-rule-DMZ]action permit

[FW-policy-security-rule-DMZ]quit进入web模式进行配置:

1、trust(信任区)访问untrust(非信任区),其实就是内网网访问外网

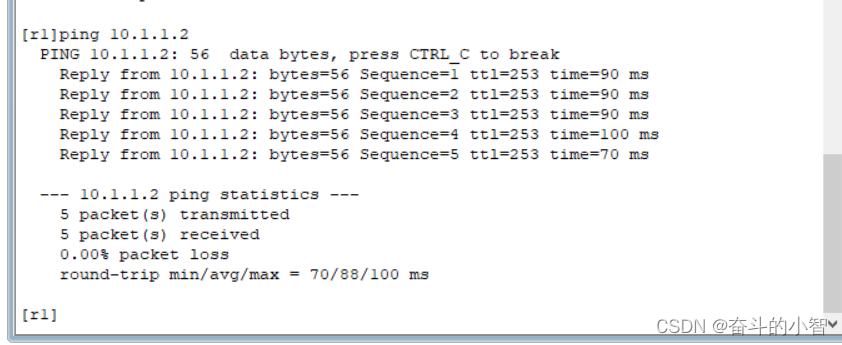

进行测试:

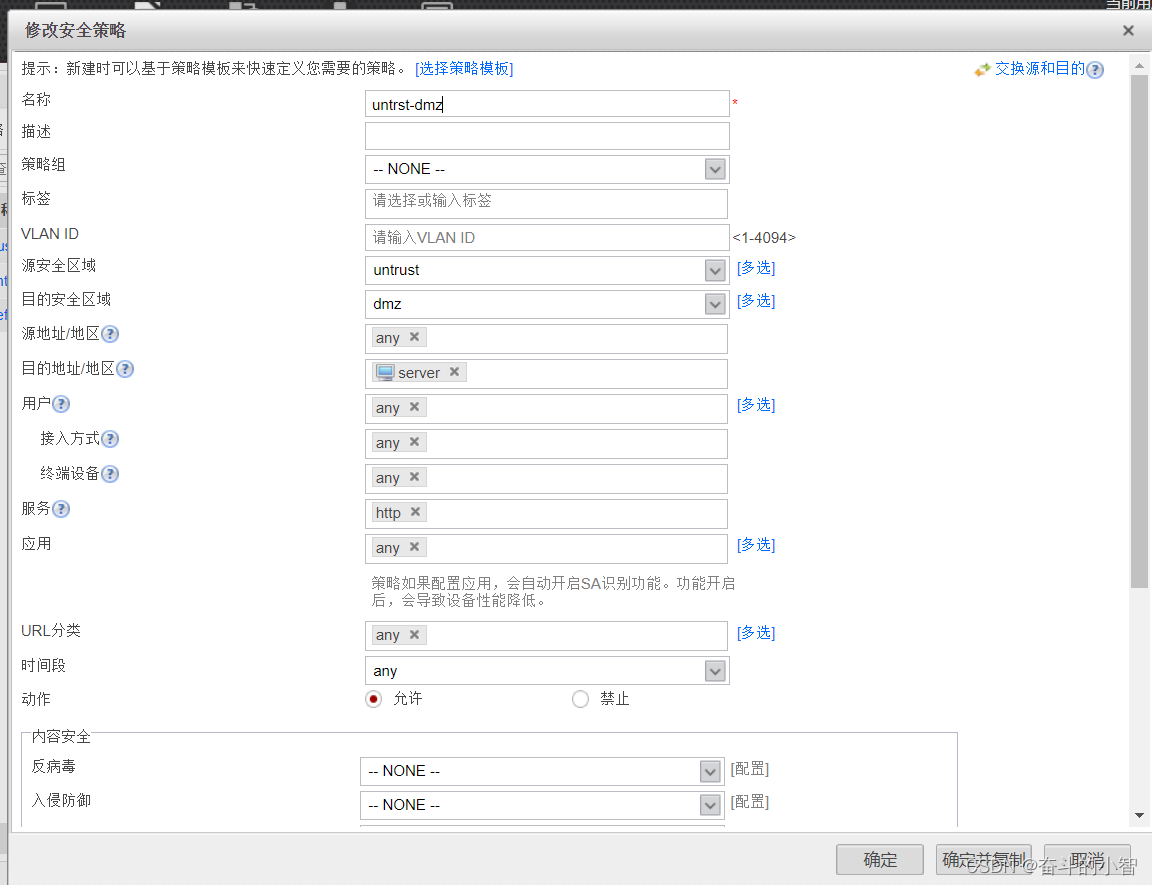

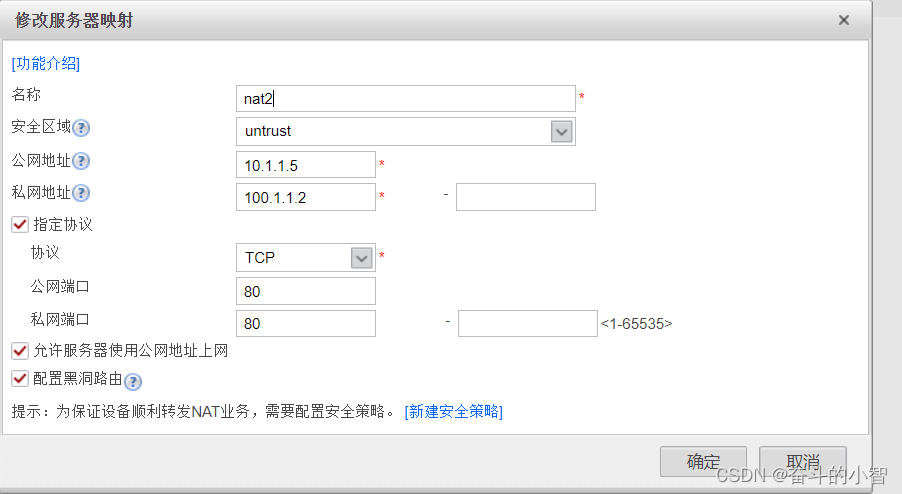

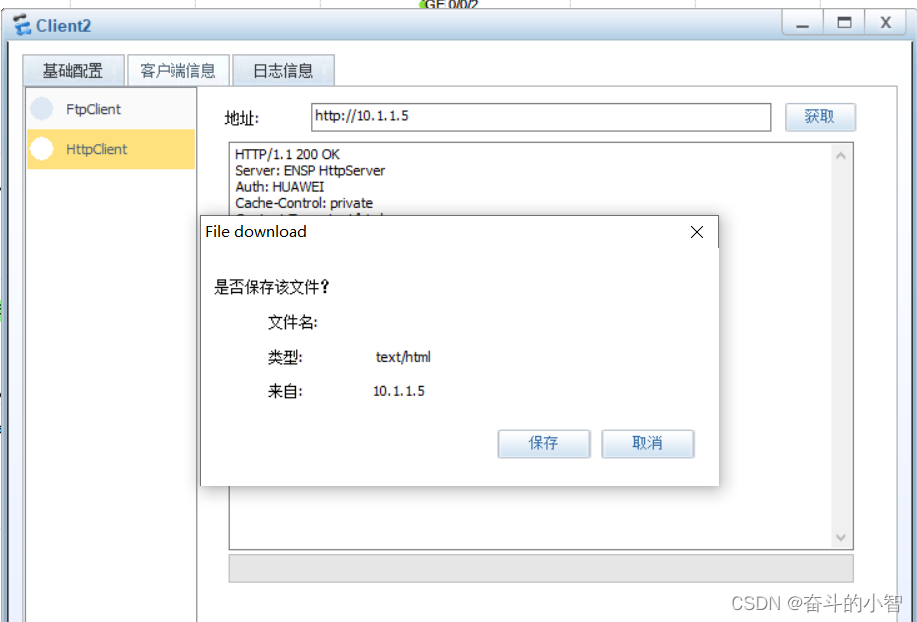

untrust访问dmz的http(存在服务器的一端)

我们要配置该服务为http(端口号为80)

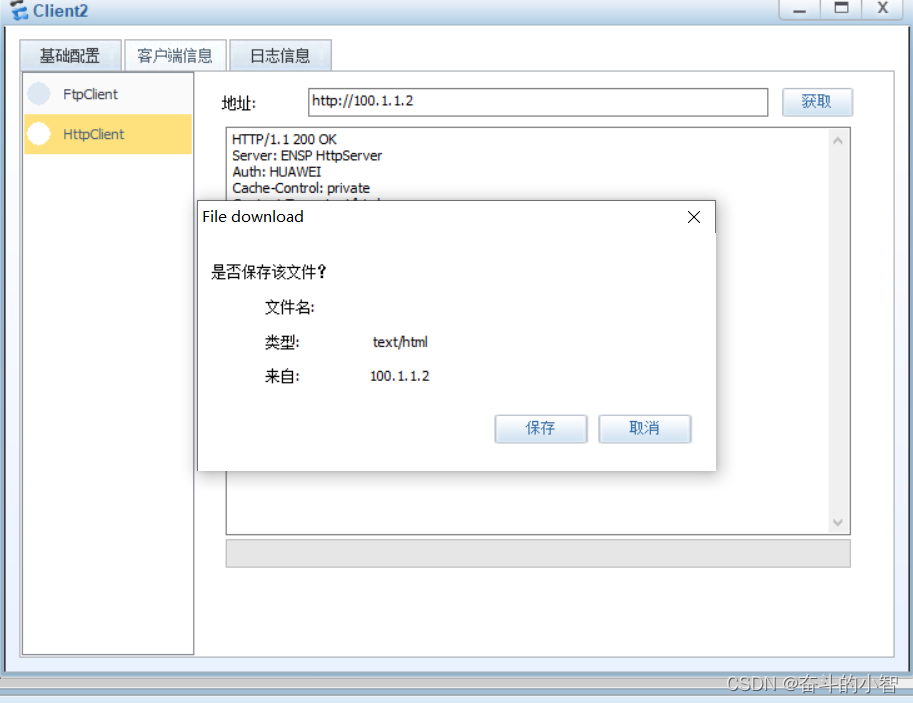

测试:

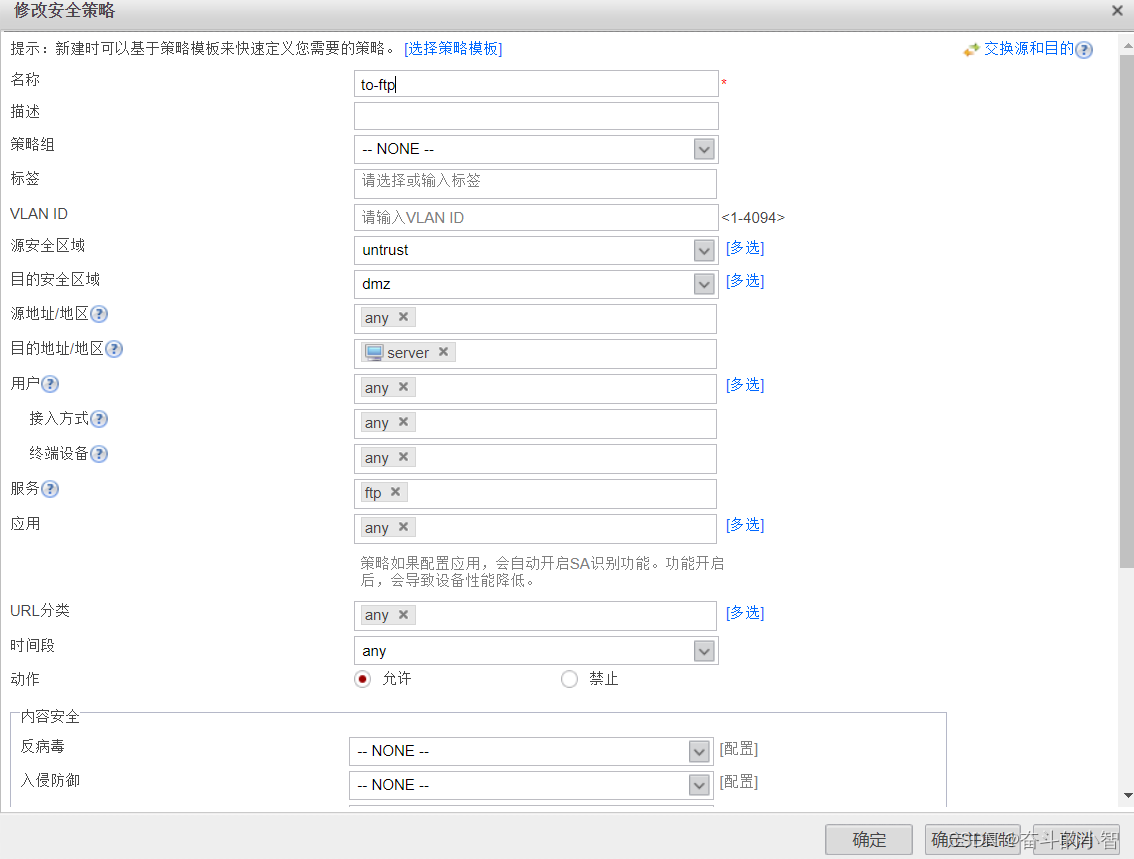

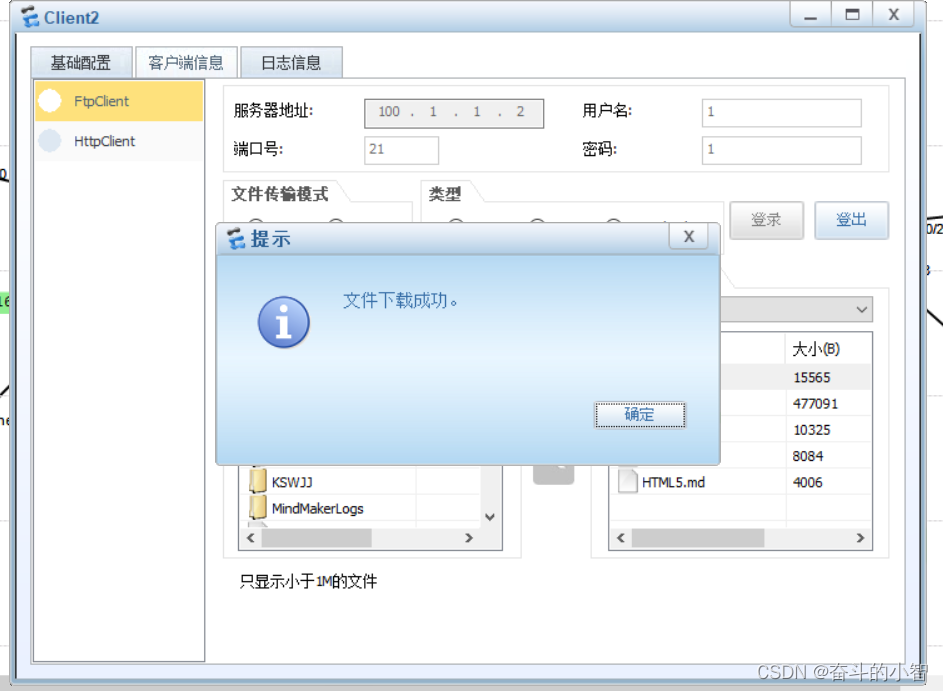

访问ftp:

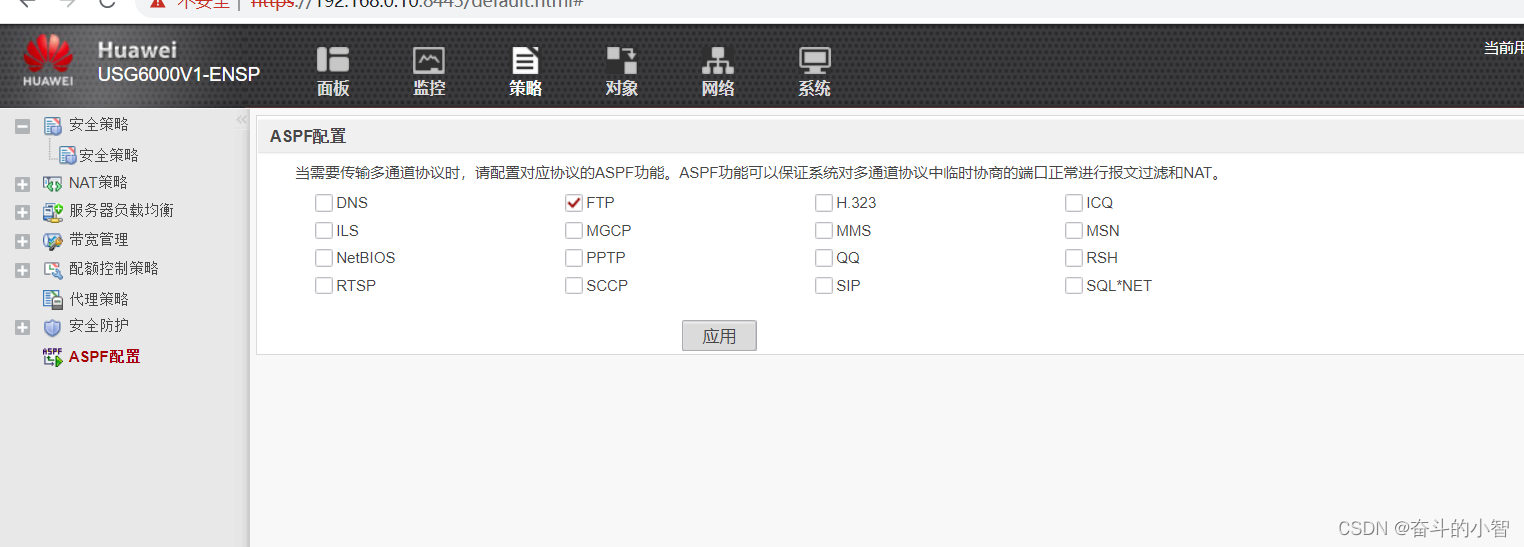

ASPF配置:

ASPF(Application Specific Packet Filter,针对应用层的包过滤)也叫基于状态的报文过滤,ASPF功能可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则,开启ASPF功能后,FW通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map表,用于放行后续建立数据通道的报文,相当于自动创建了一条精细的“安全策略”。

测试:

当没有进行ASPF配置,就会登录不上去,无法访问。

NAT:

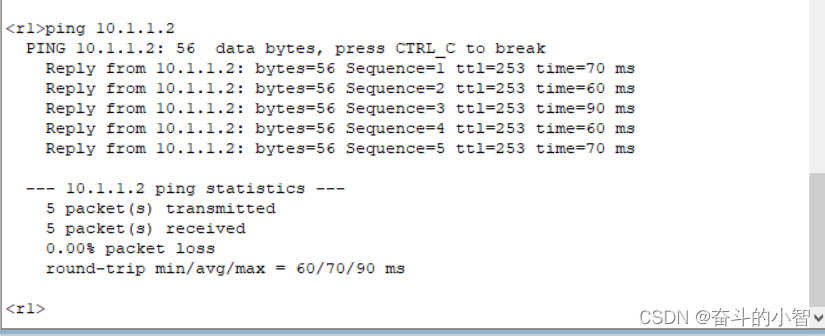

测试:

服务器映射:

测试:

2141

2141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?