MISC

一、循环的压缩包

跑脚本,明显是嵌套,解压得到的文件就两种:tarfile或者zipfile,脚本如下

import os

import zipfile

def zip_and_extract_files(directory):

for filename in os.listdir(directory):

if filename in ['tarfile', 'zipfile']: # 只处理指定文件

file_path = os.path.join(directory, filename)

if os.path.isfile(file_path):

# 循环980次

for _ in range(200):

# 为文件添加 .zip 后缀

zip_file_path = file_path + '.zip'

os.rename(file_path, zip_file_path)

# 解压缩文件

with zipfile.ZipFile(zip_file_path, 'r') as zip_ref:

zip_ref.extractall(directory) # 解压到指定目录

# 删除原来的 .zip 文件

os.remove(zip_file_path)

break # 如果找到了文件,处理后退出循环

if __name__ == "__main__":

directory = '.' # 指定目录,这里为当前目录

zip_and_extract_files(directory)

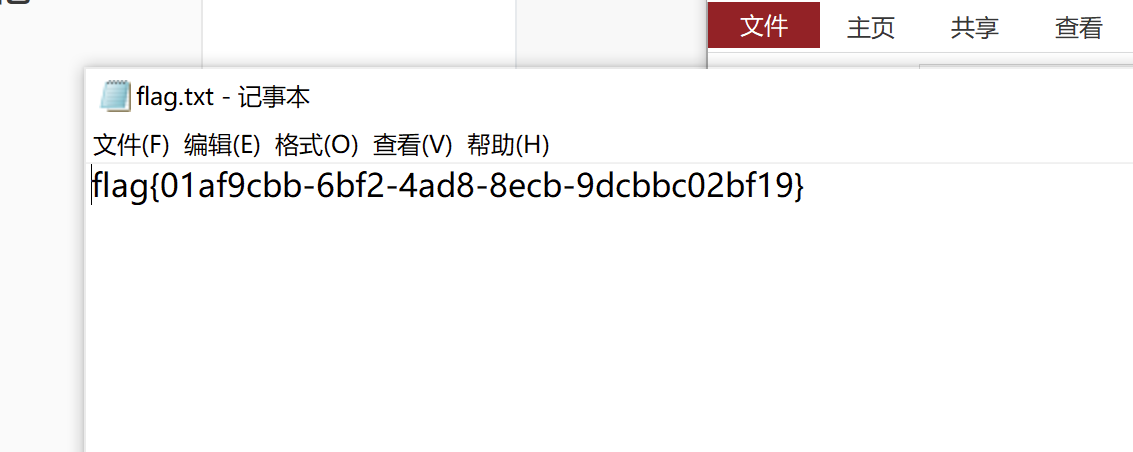

print("文件处理完成!")最后得到flag文件

二、GoodTime

题目内容纯误导。。爆破得到zip密码,然后看txt名字,是键盘密码,从上到下依次是cebdagf ,按照a-g的顺序把文件中的内容当作十六进制拼接起来,开头加上50 4B,得到zip文件,打开后里面是png

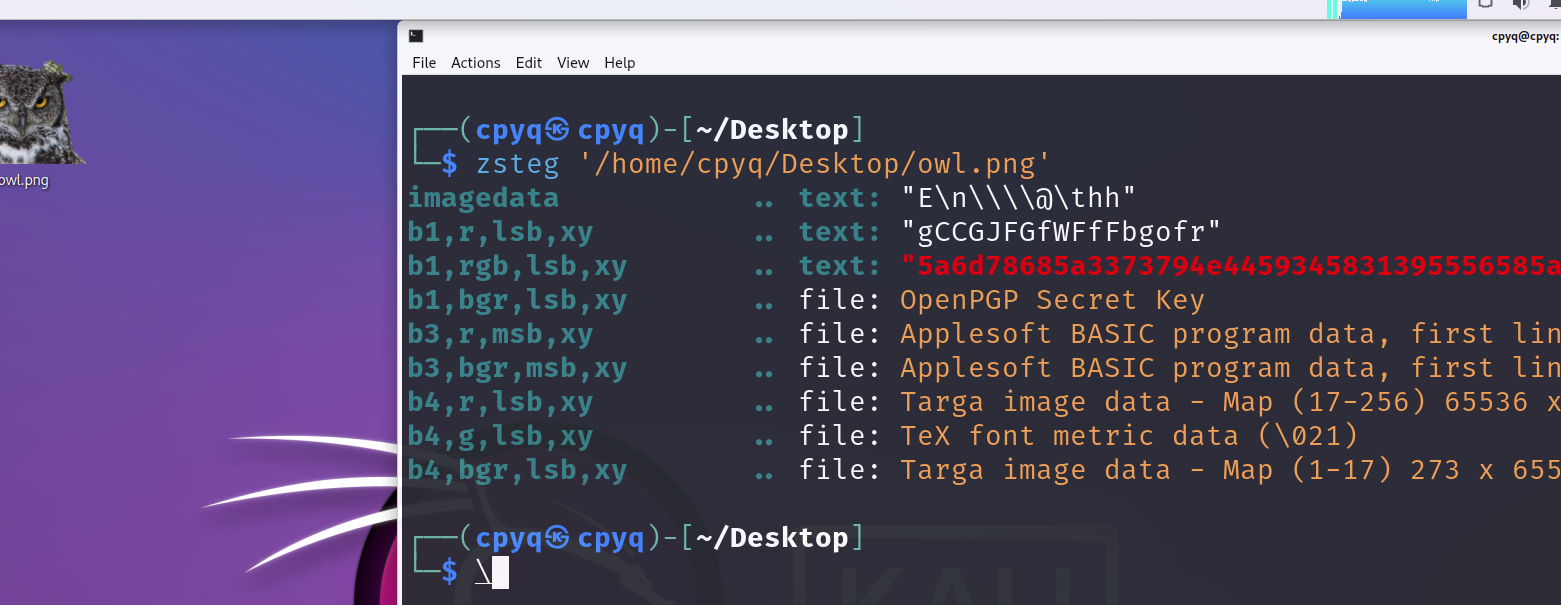

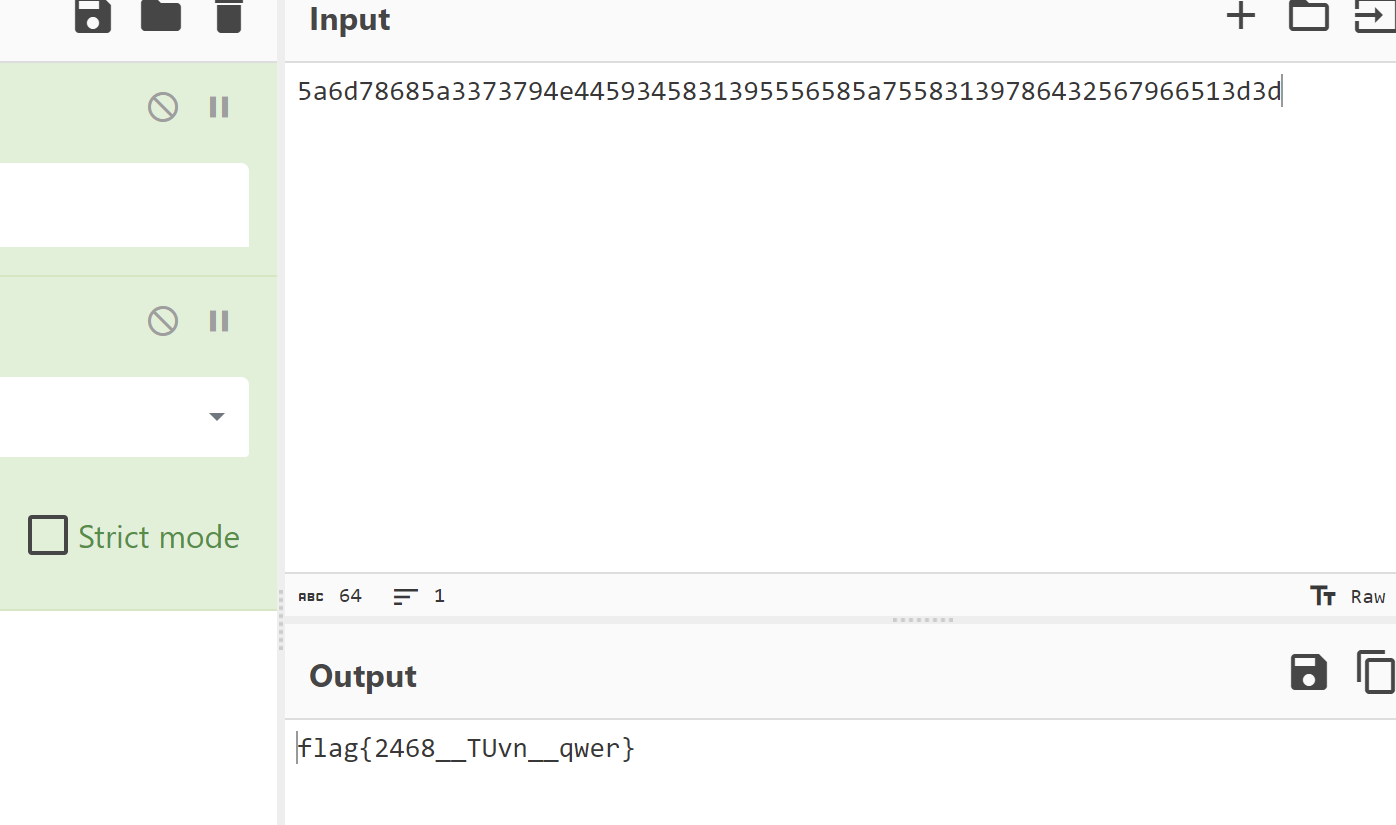

kali zsteg一把梭,得到十六进制数

十六进制->base64解码,得到flag

三、你是黑客么

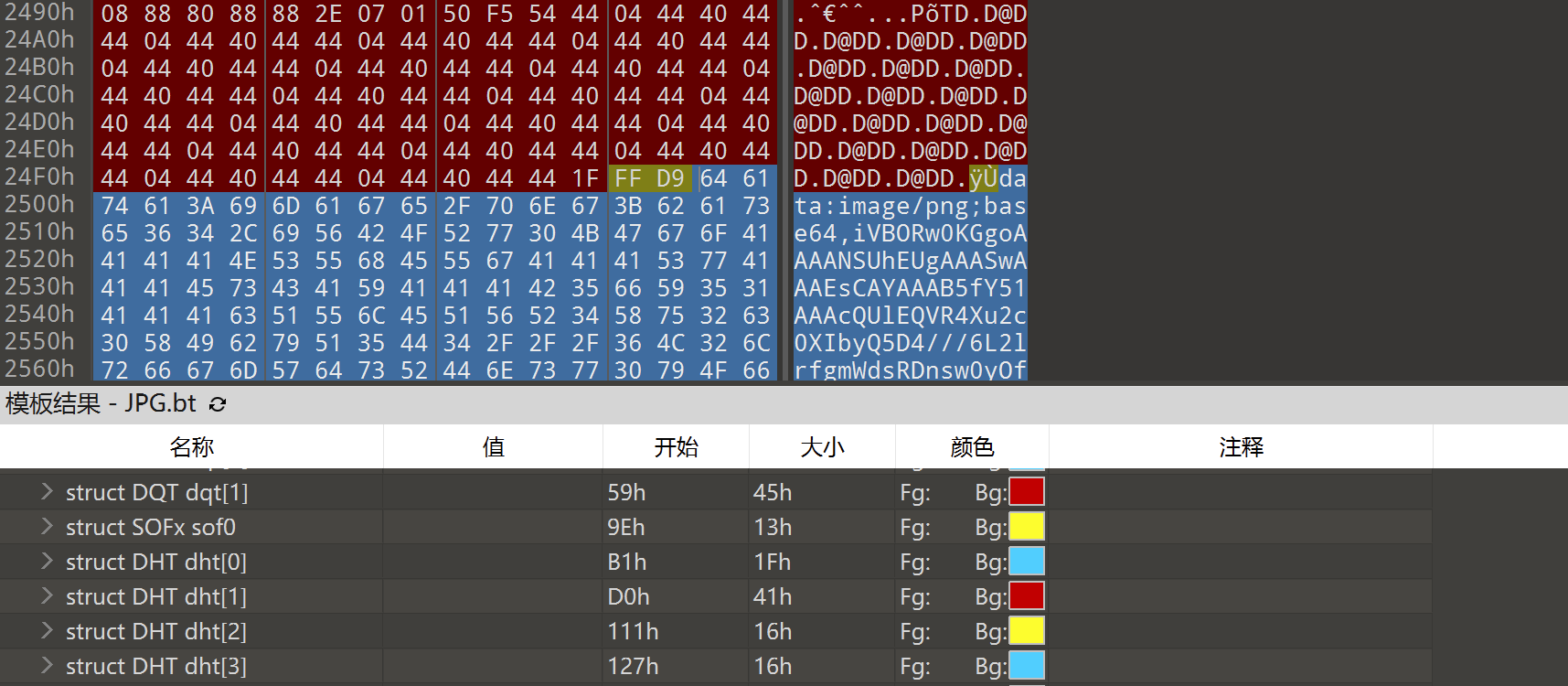

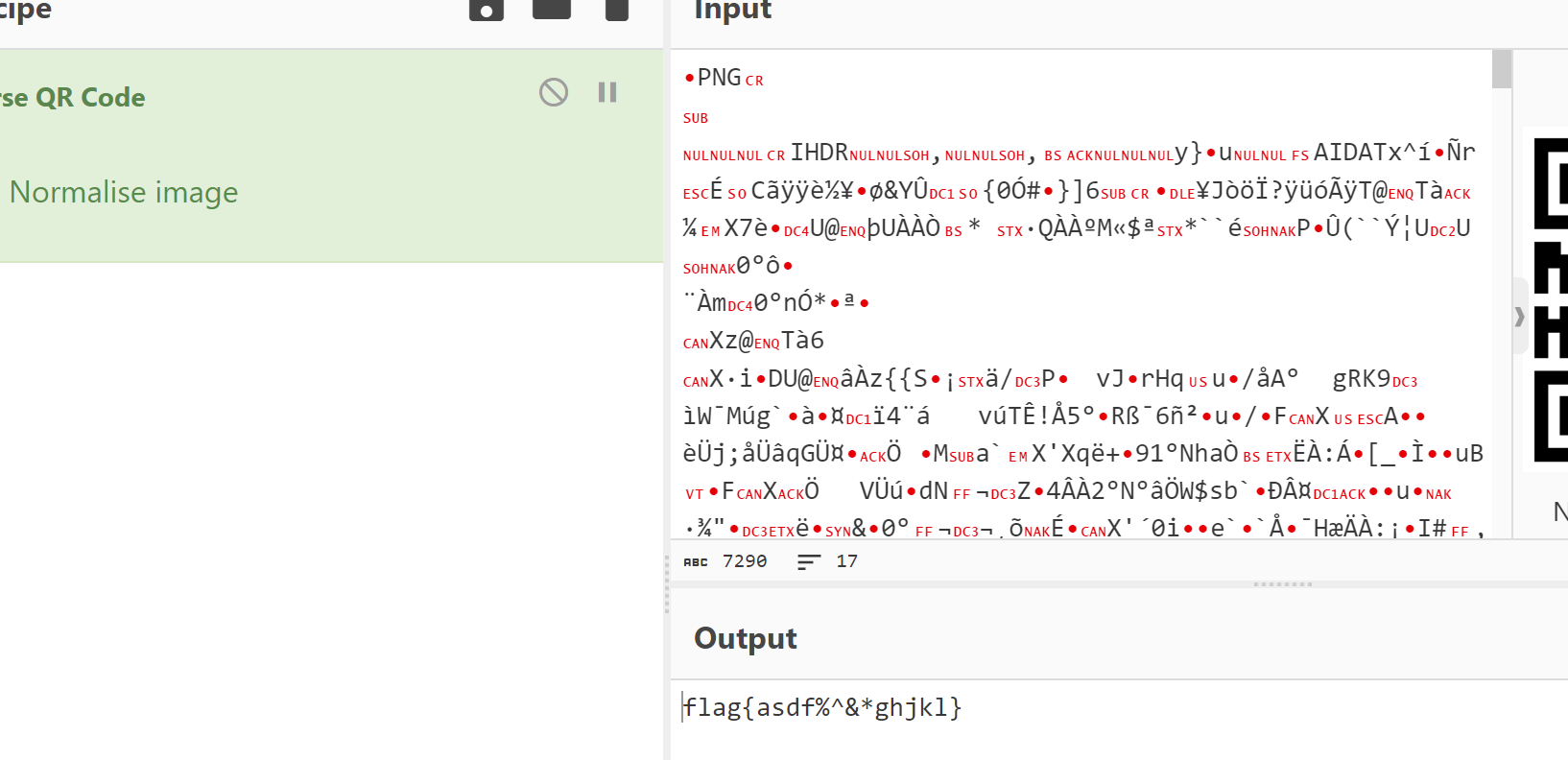

纯数字爆破密码,得到jpg,010打开发现文件尾有base64编码的png源码

解码得到二维码图片,扫码后得到flag

Crypto

一、变异凯撒

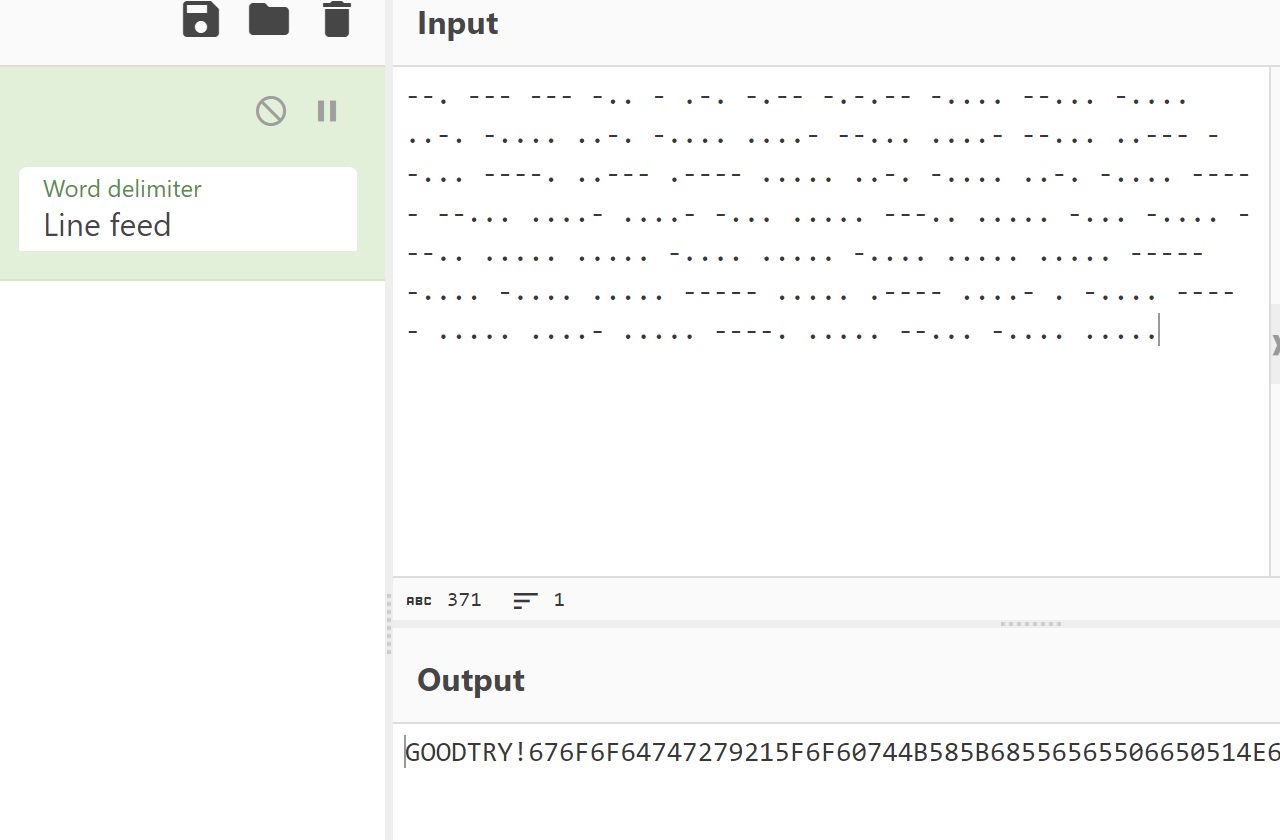

得到一堆15!,1转-,5转.,!转空格,摩斯编码解码,得到一串字符

后面的十六进制转一下,得到看似乱码的东西,根据题目名字猜测try!后面的就是flag并且跟凯撒有关,尝试多换几个偏移量,运行脚本得到flag

str="_o`tKX[hUeePfPQN`TYWe"

k=4

a=""

for i in str:

a+=chr(ord(i)+k)

k+=1

print(a)

#ctf{Saesars_vacation}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?