文件头检测绕过上传

有的文件上传,上传时候会检测头文件,不同的文件,头文件也不尽相同。常见的文件上传图片头检测它检测图片是两个字节的长度,如果不是图片的格式,会禁止上传

常见的文件头:

JPEG (jpg),文件头:FFD8FF

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

TIFF (tif),文件头:49492A00

Windows Bitmap (bmp),文件头:424D

文件头检测上传代码分析

存在文件头检测的上传,getReailFileType 是检测 jpg、png、gif 的文件

如果上传的文件符合数字即可通过检测

文件头检测绕过传攻击方法

制作图片一句话木马

选择一个文件头为GIF89a的gif文件

将图片和一句话木马拼接在一起

将生成的文件名改成.gif

上传文件

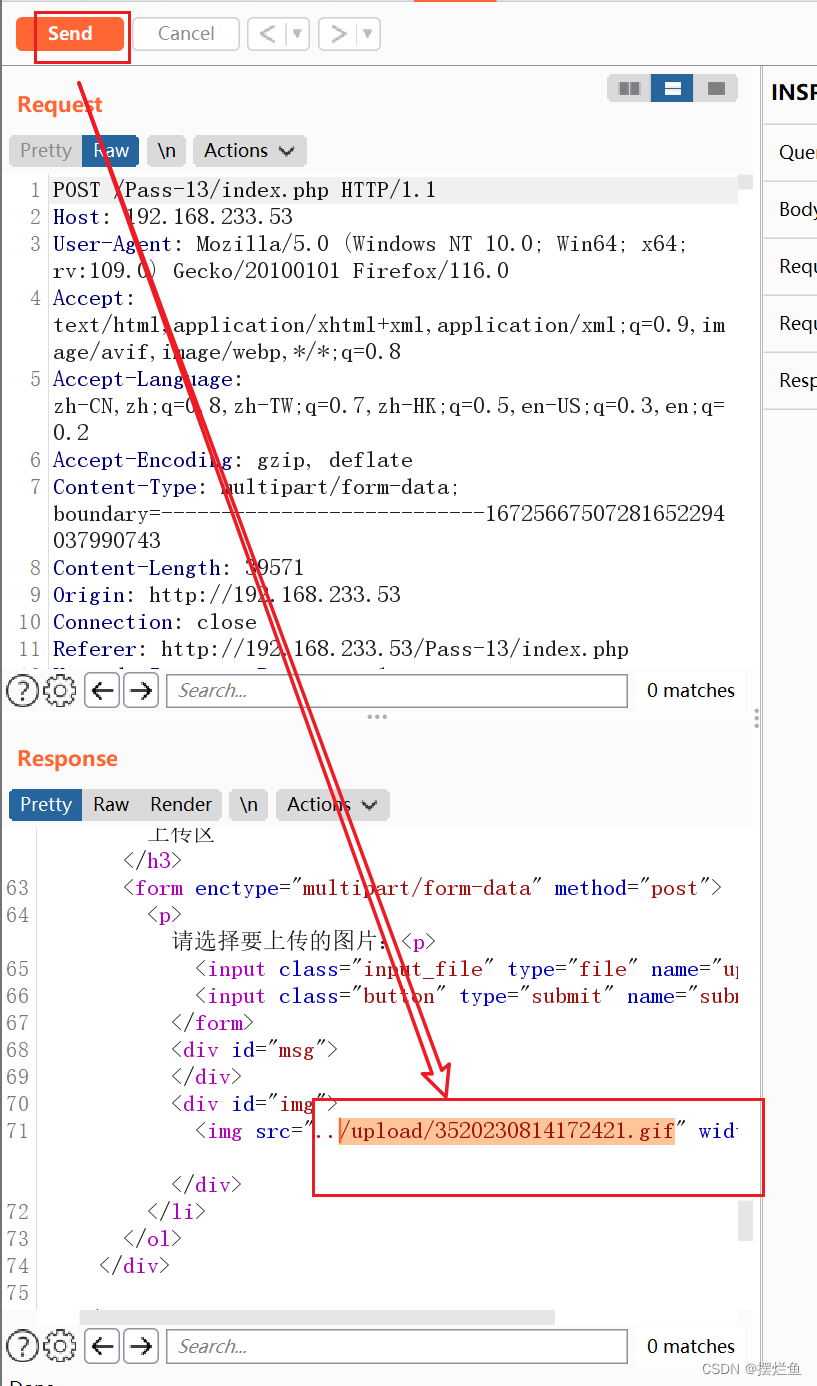

使用Burp suite也可获取文件位置

将文件上传以后可以通过一些其他工具访问后台

本文探讨了如何通过修改文件头,如使用GIF89a绕过常见的图片上传头检测,结合图片和一句话木马进行编码,然后上传并利用工具获取后台文件位置的攻击方法。

本文探讨了如何通过修改文件头,如使用GIF89a绕过常见的图片上传头检测,结合图片和一句话木马进行编码,然后上传并利用工具获取后台文件位置的攻击方法。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?