一、实验要求

实现ASPF多通道协议

实现普通的NAT转换

3.实现NAT地址池转换

4.实现端口映射

5.实现利用NAT端口映射

6.双转

7.域内双转

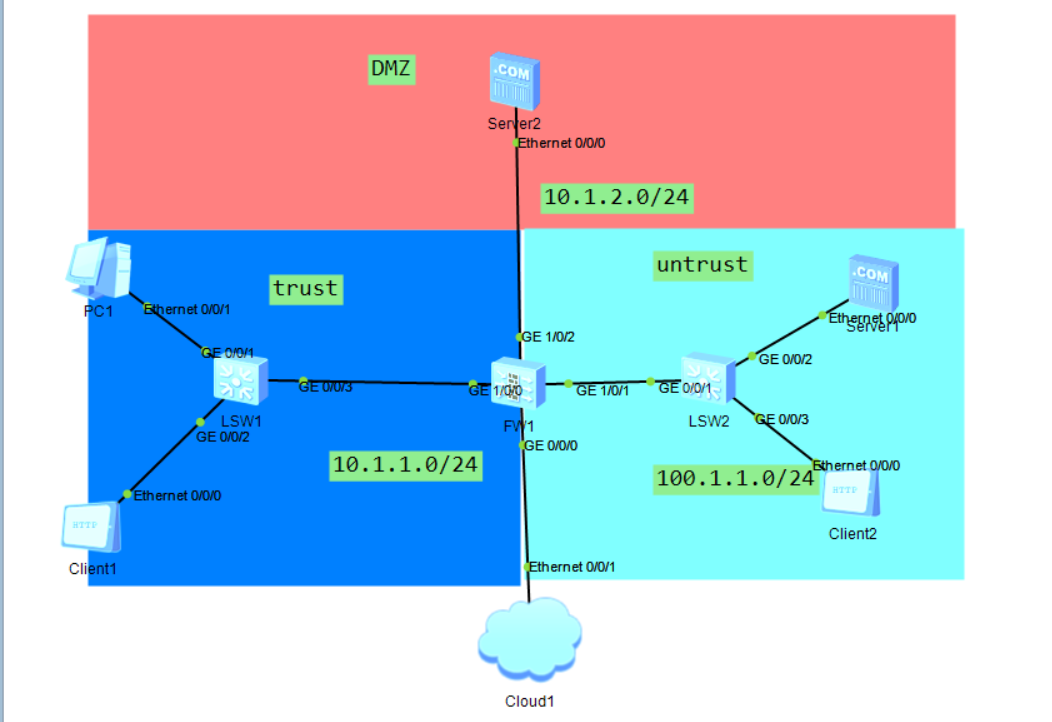

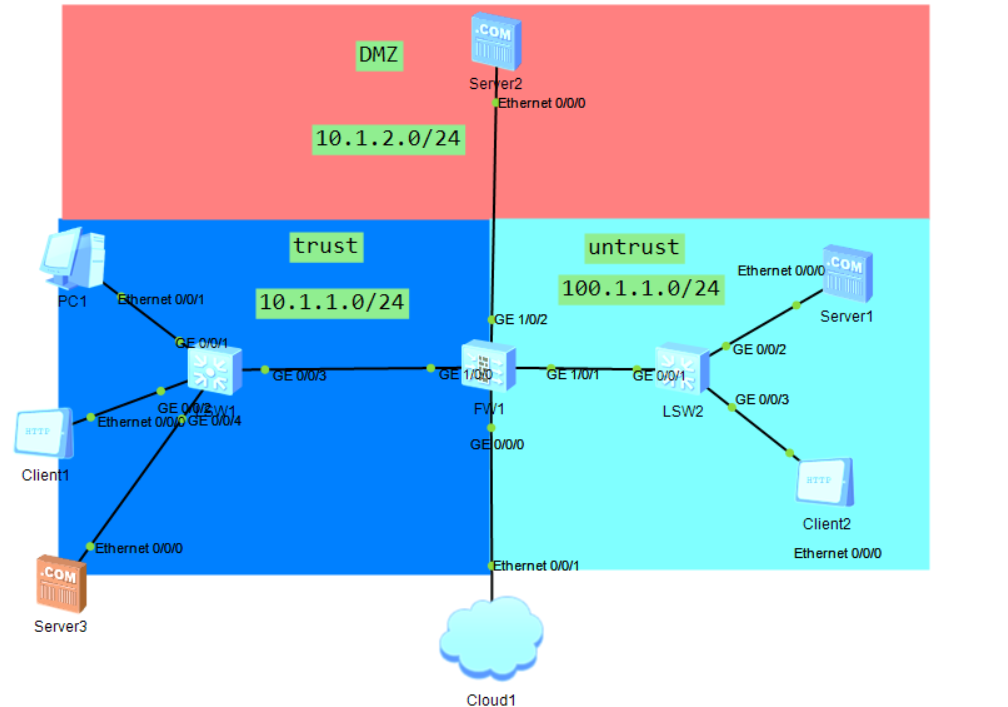

二、实验设计图

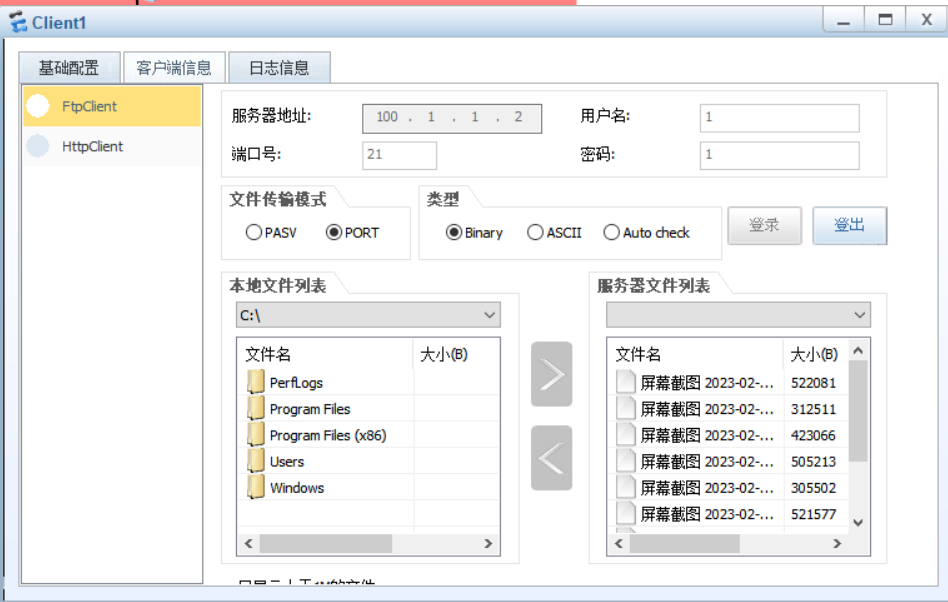

三、ASPF实验

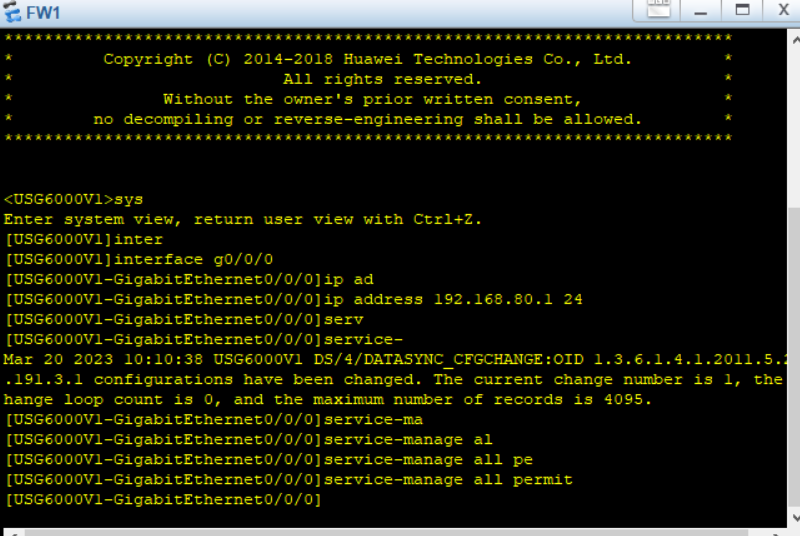

1.配置防火墙

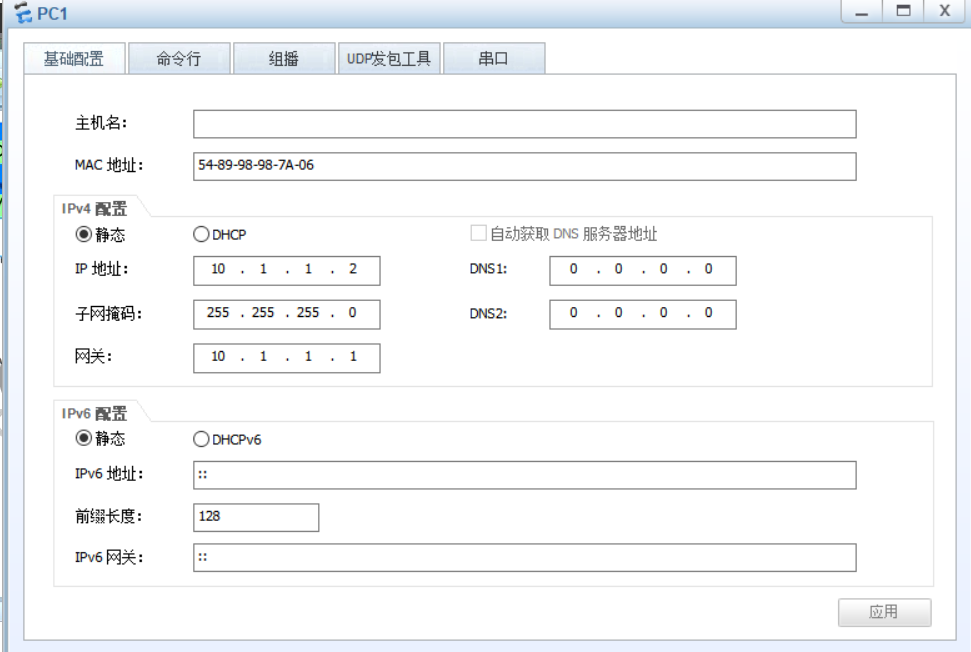

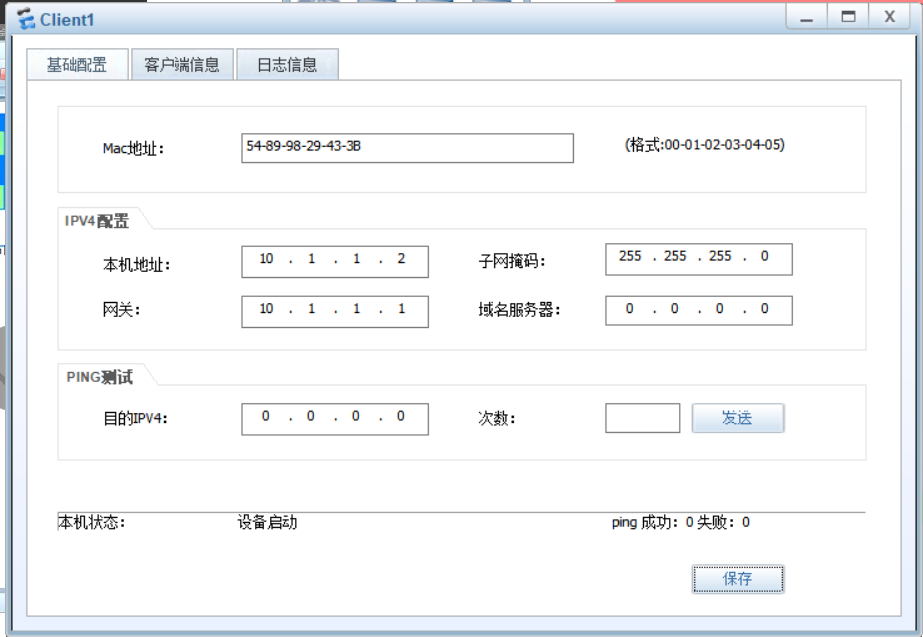

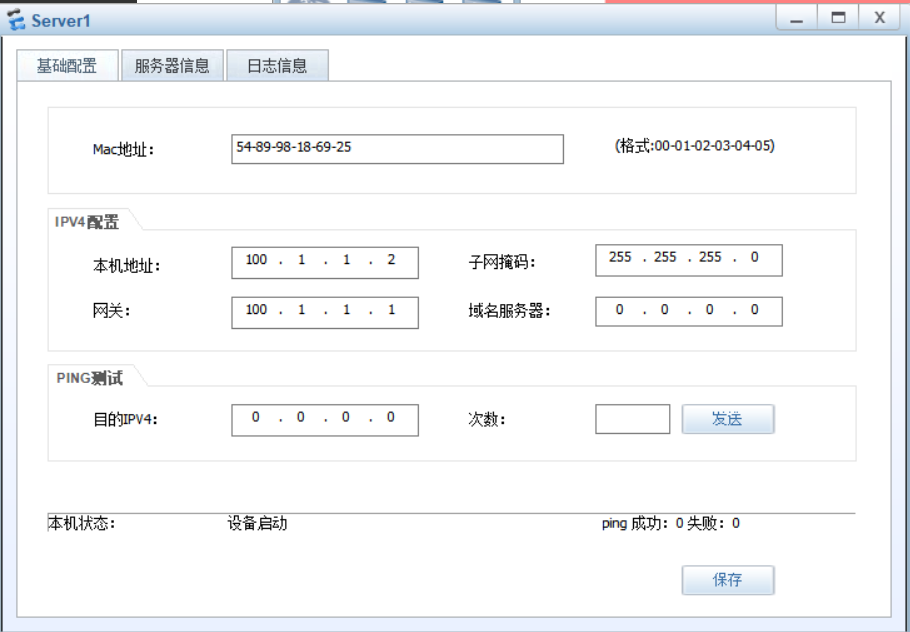

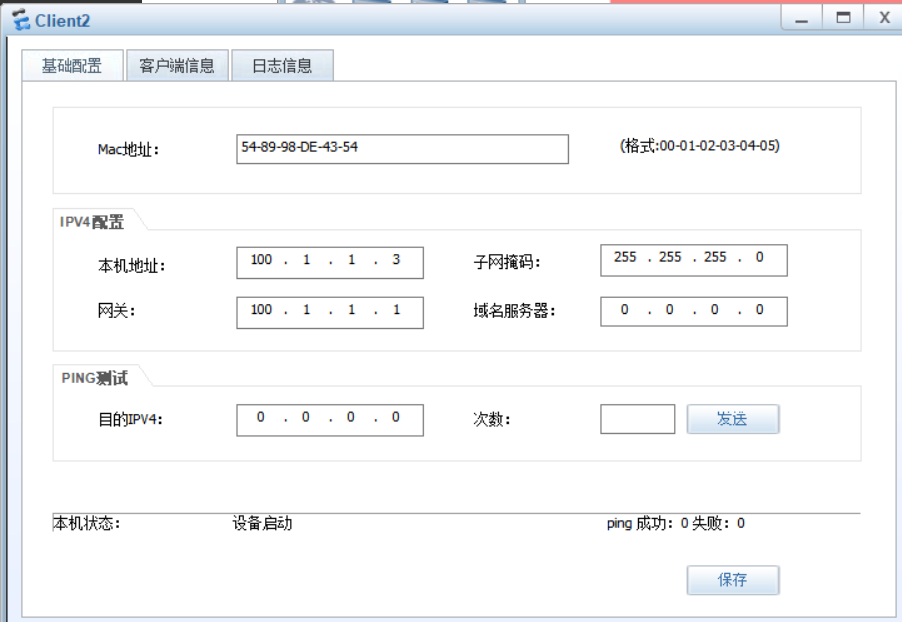

2.配置IP地址

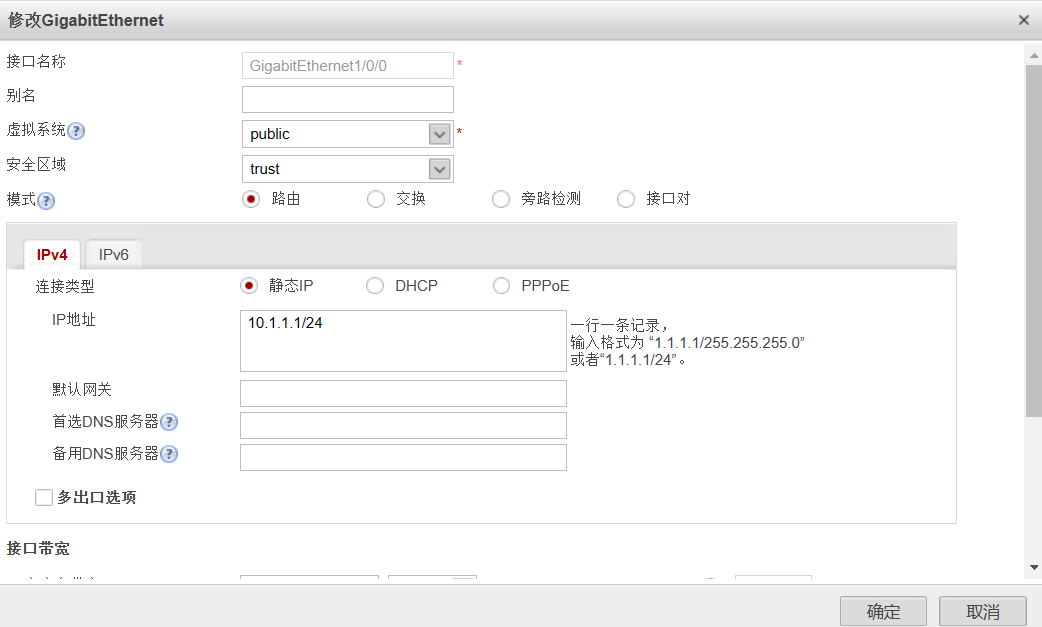

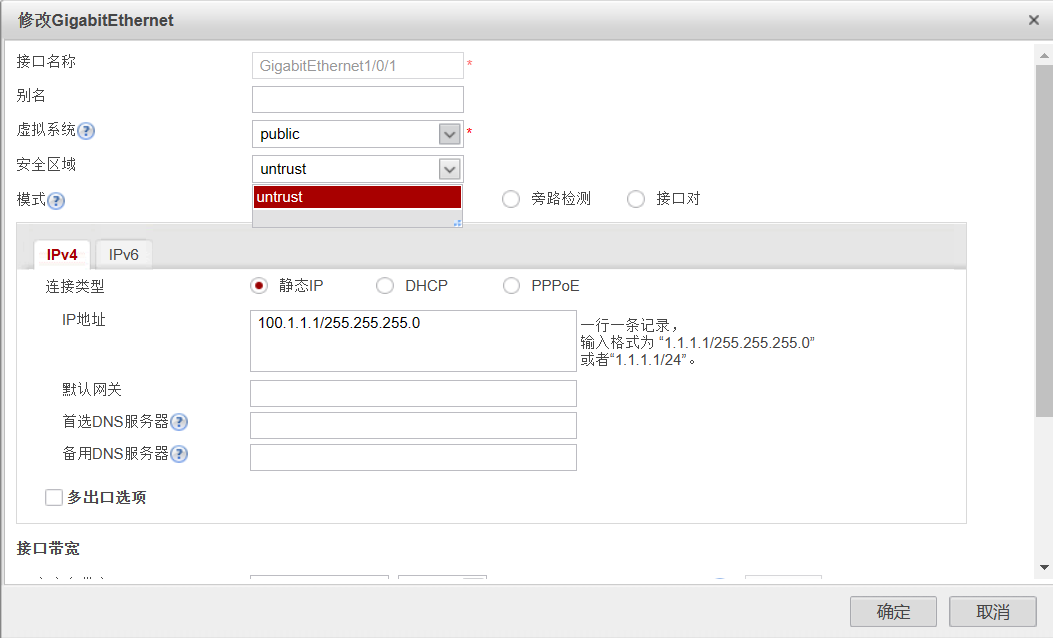

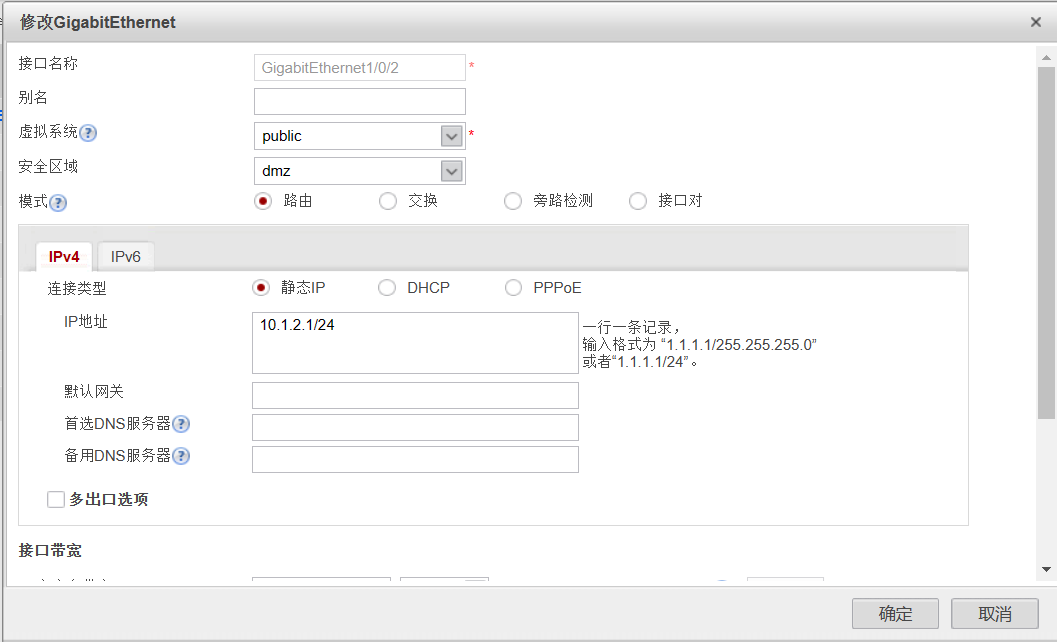

3.配置防火墙的各个端口IP地址

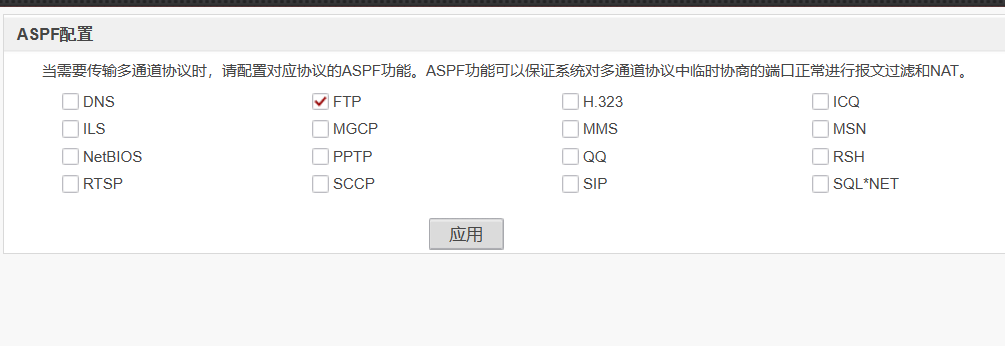

4.配置ASPF

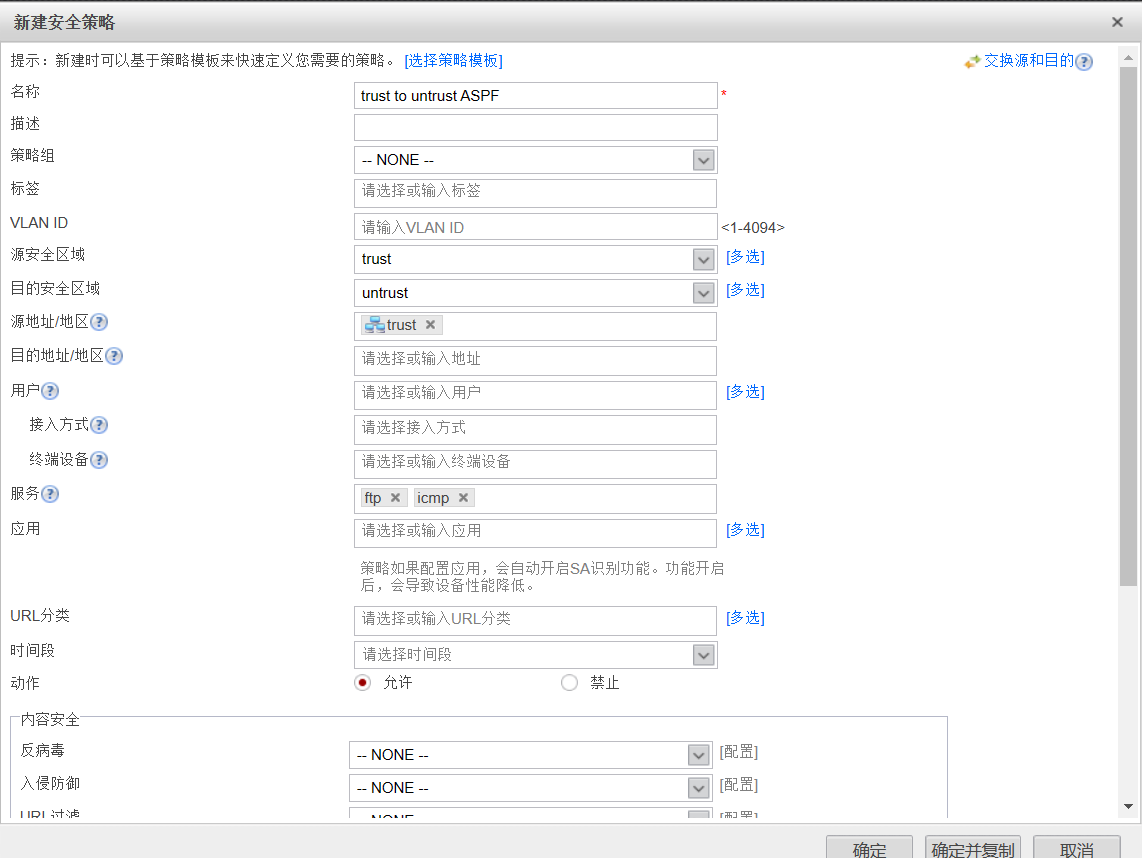

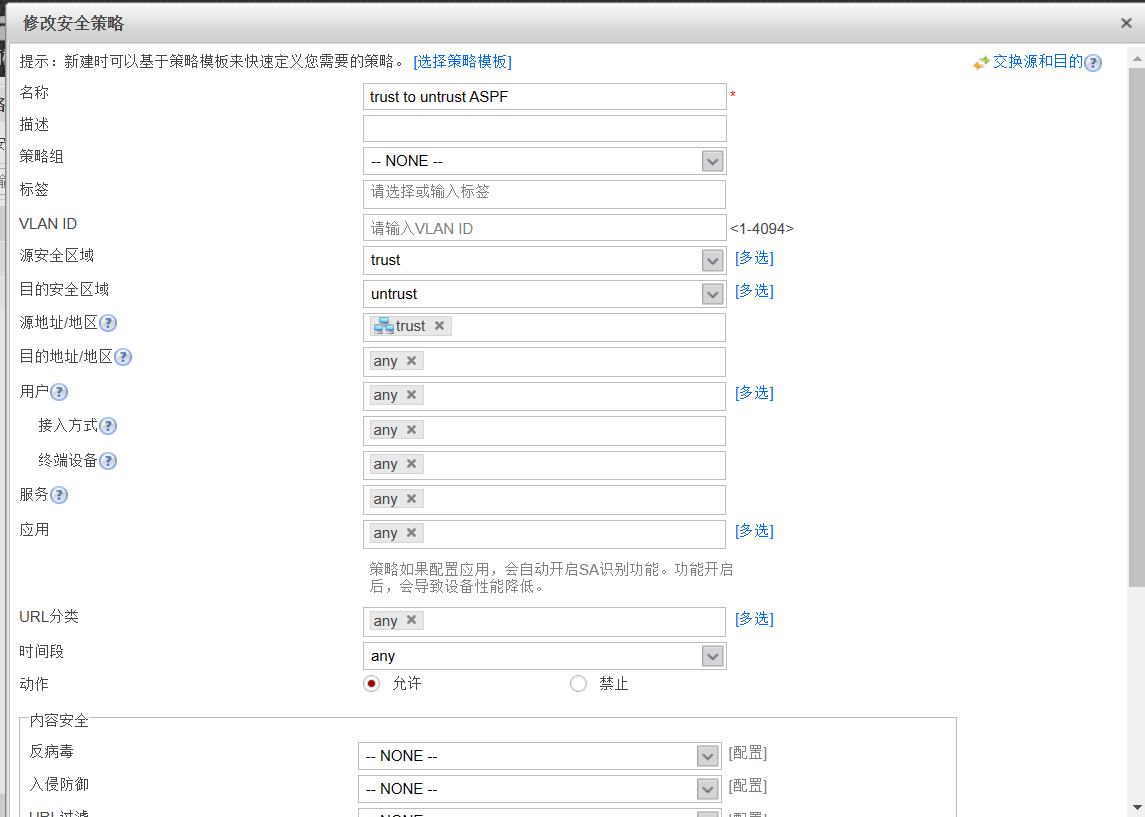

5.配置防火墙策略

6.检查连通性

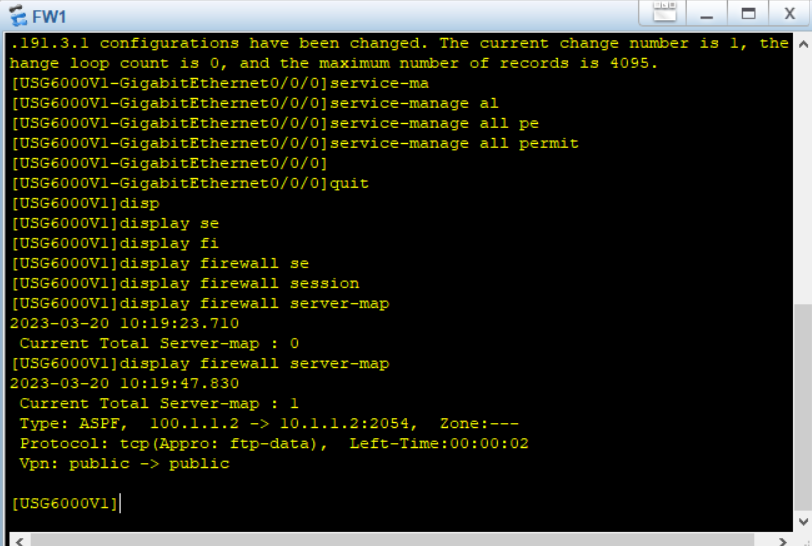

7.查看server-map表

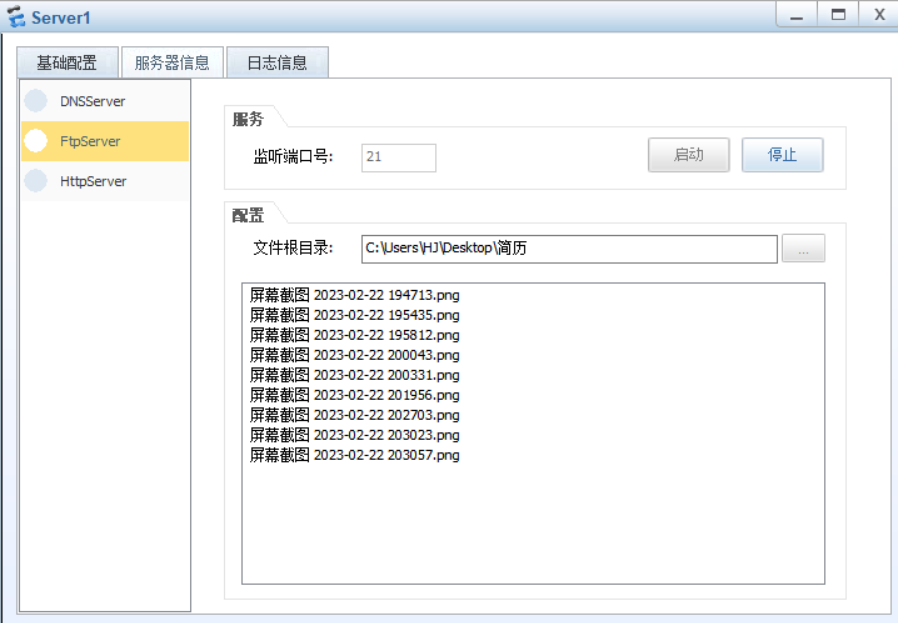

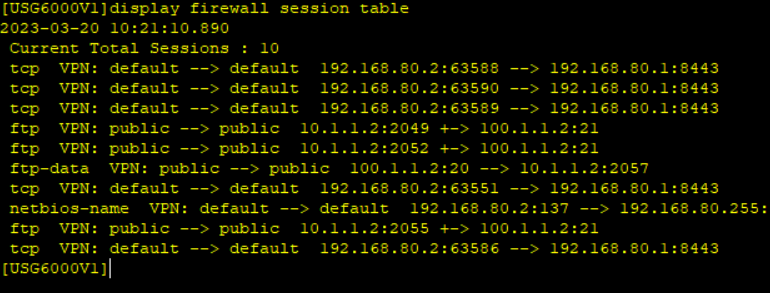

8.查看ftp传输的流程

9.ASPF实验结束

四、普通的NAT转换实验

配置普通的NAT策略

配置安全策略,允许所有服务

3.检查连通性

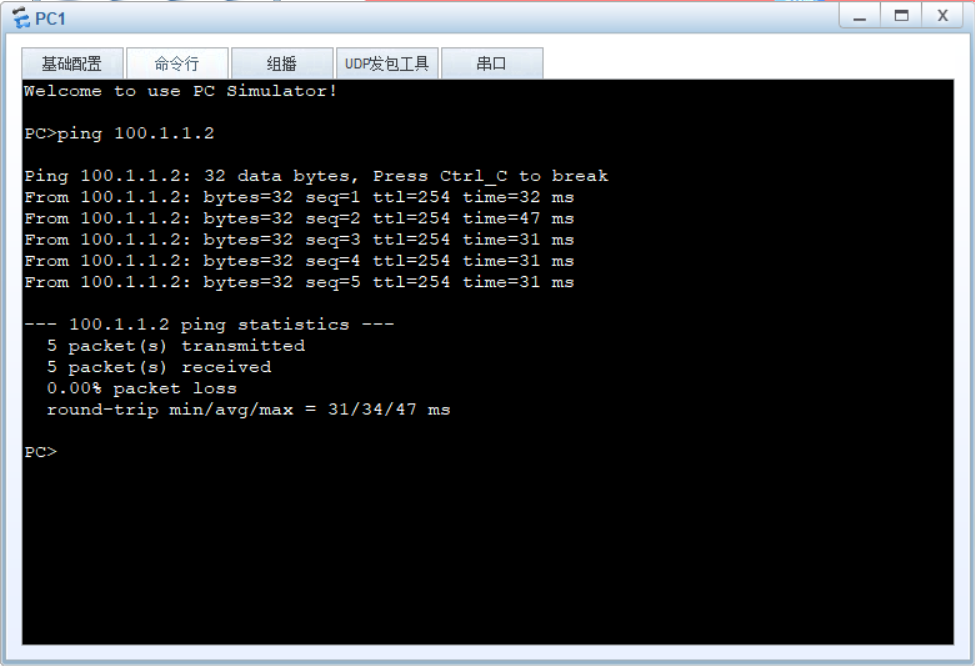

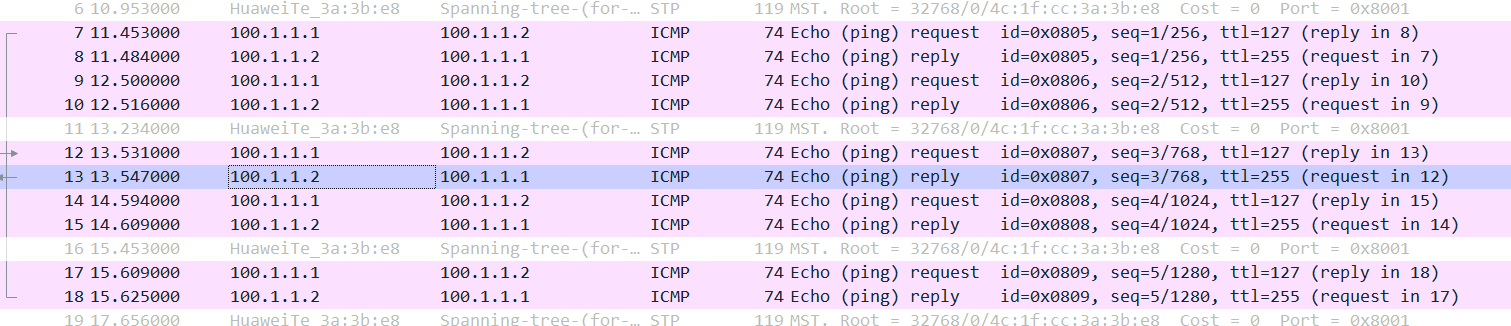

4.抓包看是否源地址转换了

5.我们从抓包可以看到我们的源地址发生了转换

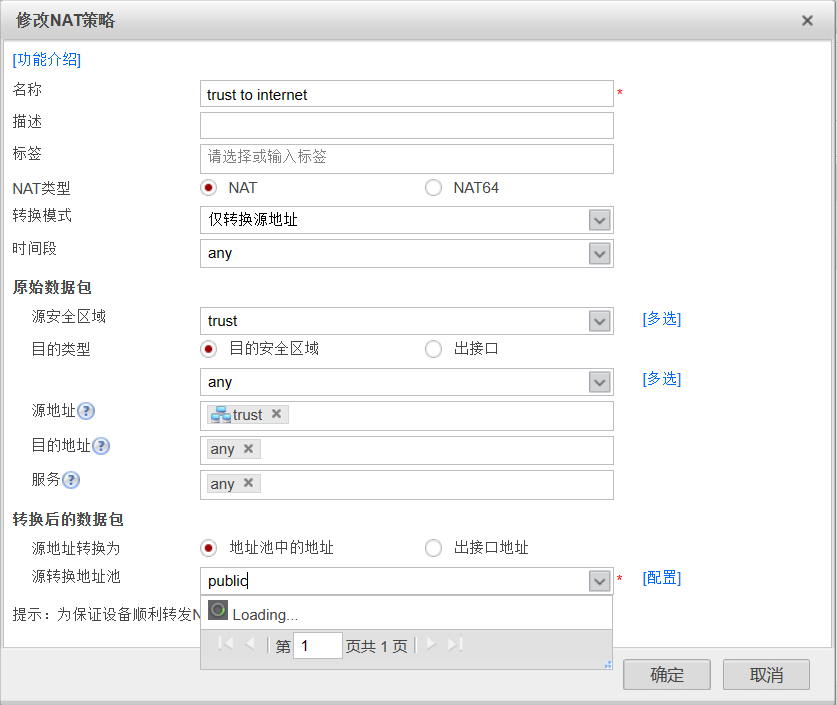

五、地址池的的NAT转换

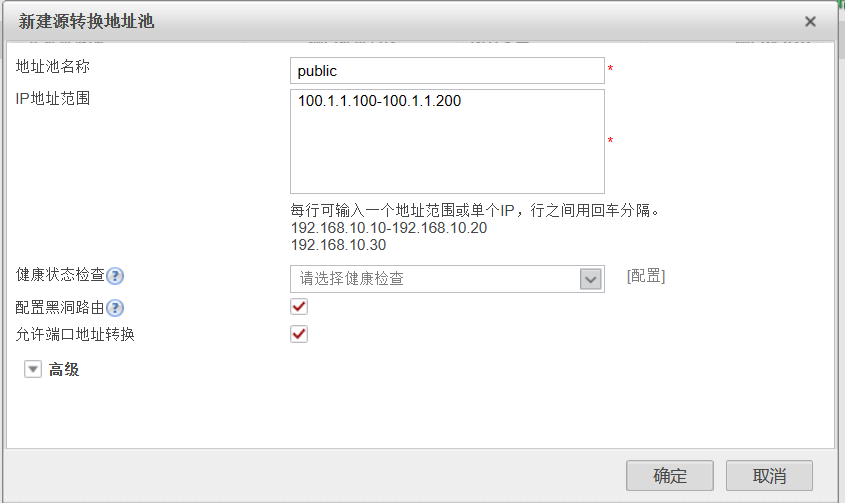

1.新建源地址转换地址池

2.配置NAT策略

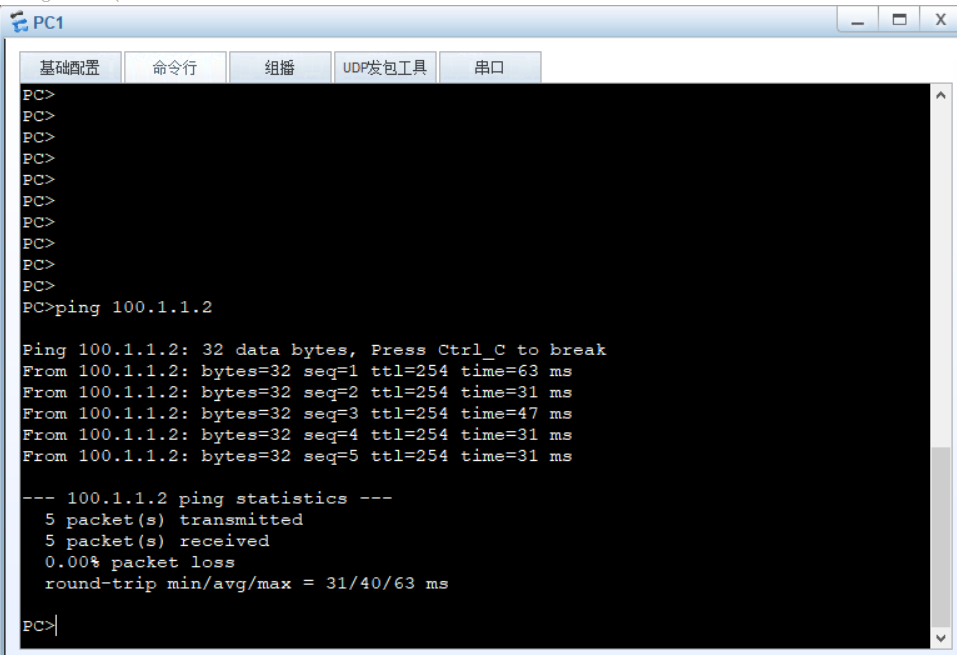

3.检查连通性

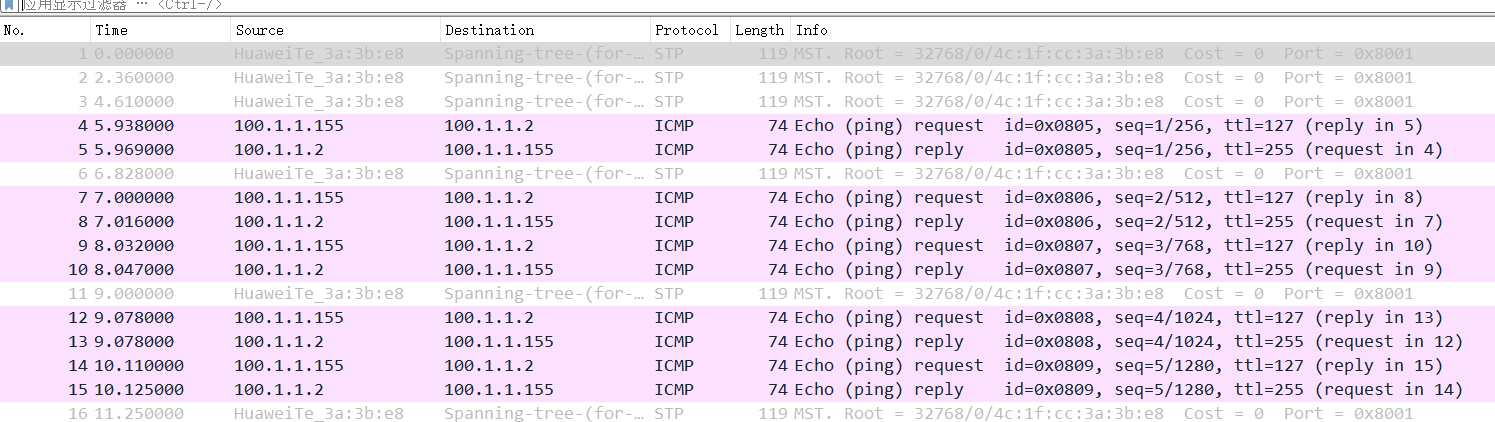

4.抓包

5.我们从上述的抓包可以看出,我们的源地址全都转换成了我们地址池中的地址

六、端口映射

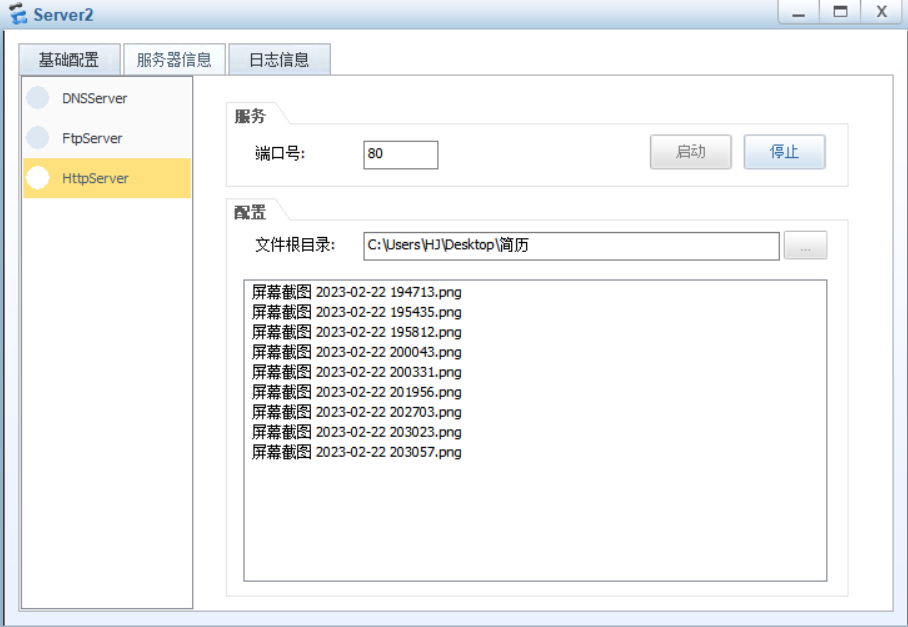

1.对dmz区域的服务器选择服务

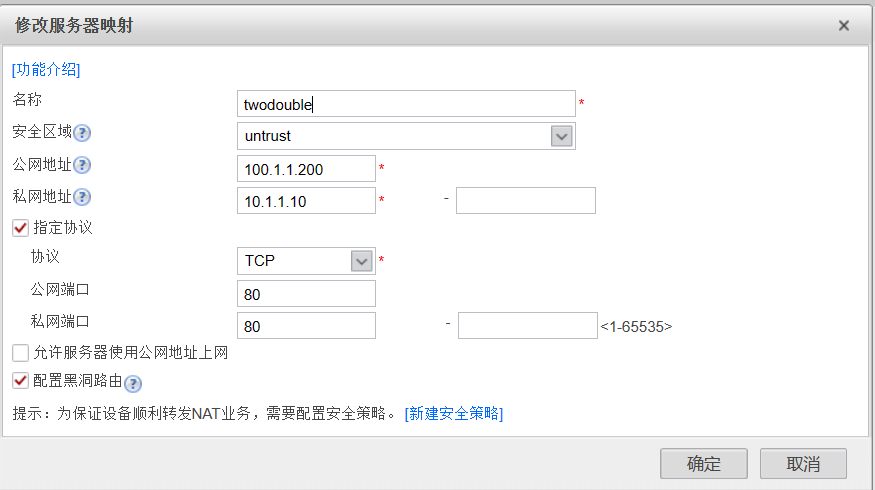

2.新建服务器映射

切记在配置安全区域的时候该区域为我们转换的地址池,也就是公网地址的区域。在公网地址我们不能选择端口,要选择该区域的一个地址。

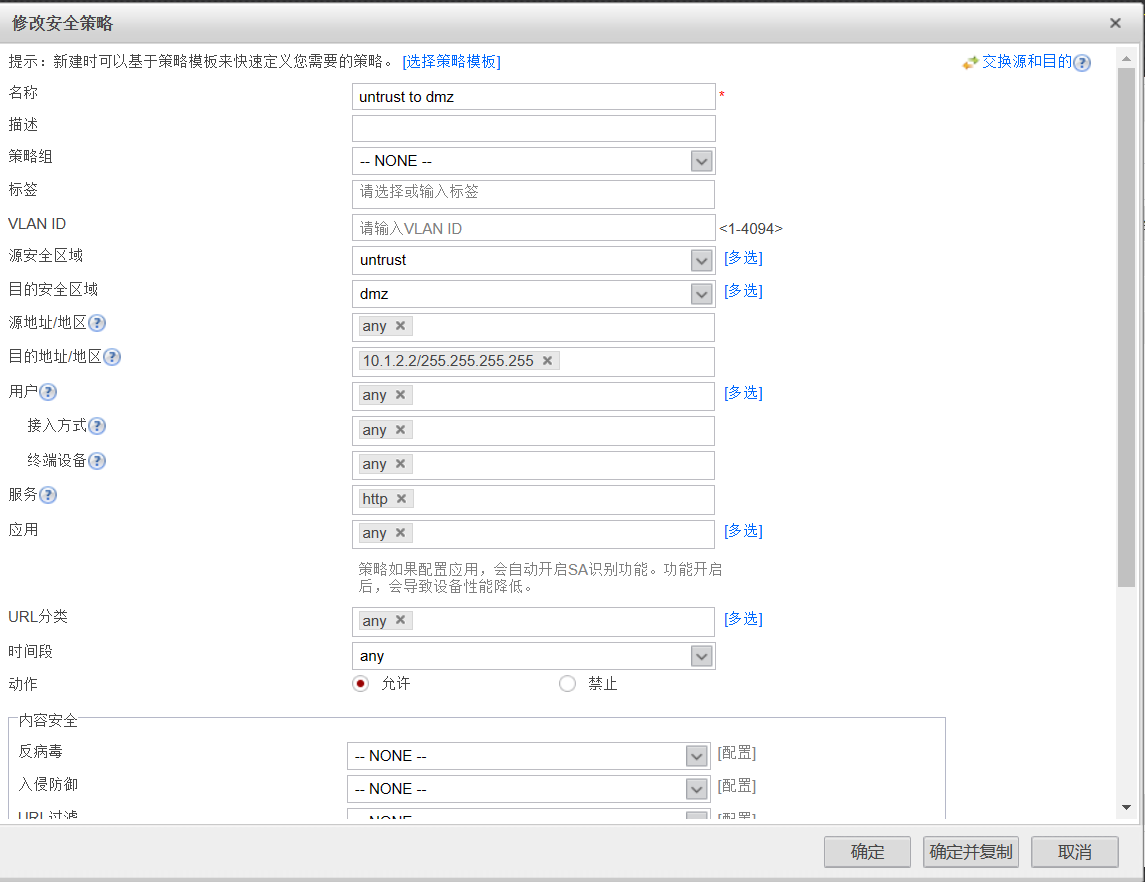

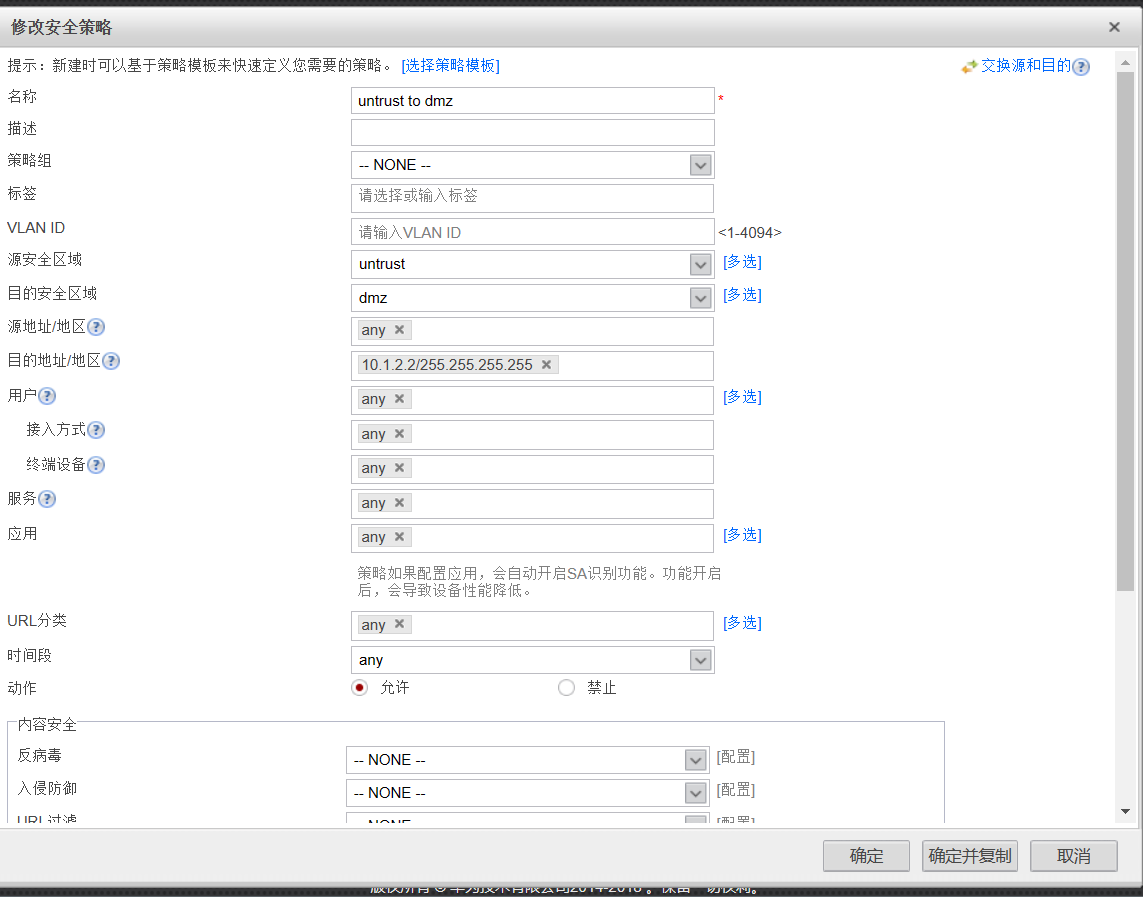

3.创建防火墙的策略

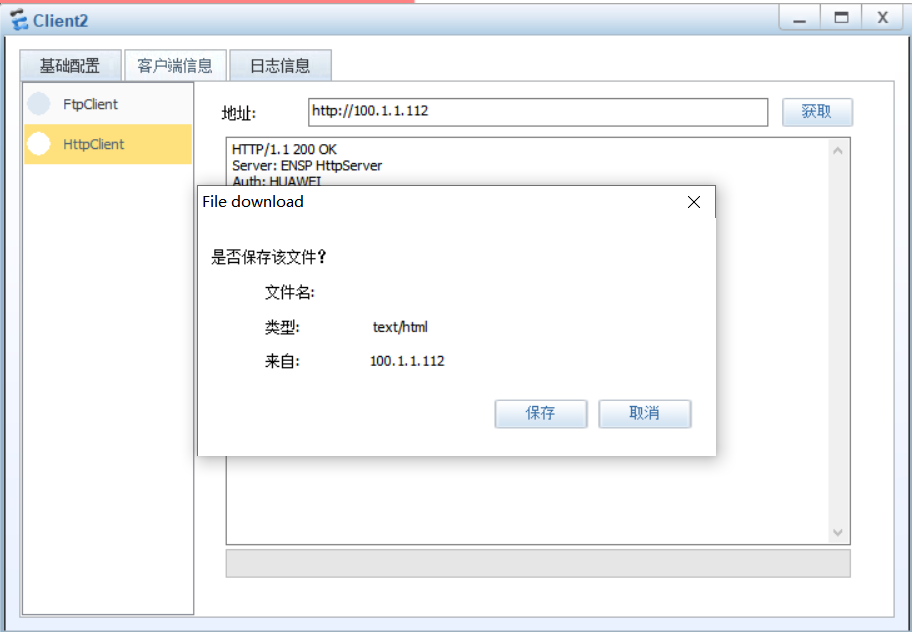

4.检查连通性(利用我们转换的端口映射地址访问)

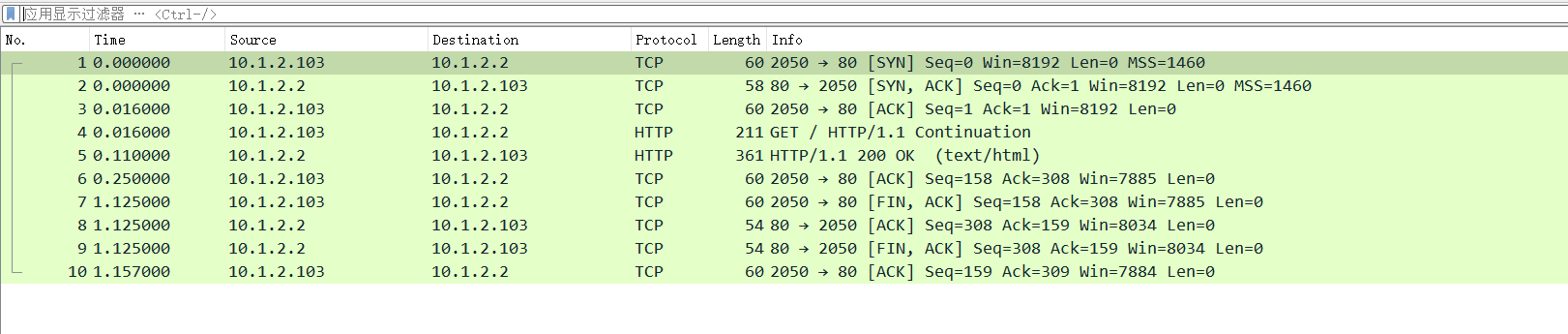

5.抓包

我们不难发现我们端口映射改变了我们的端口IP

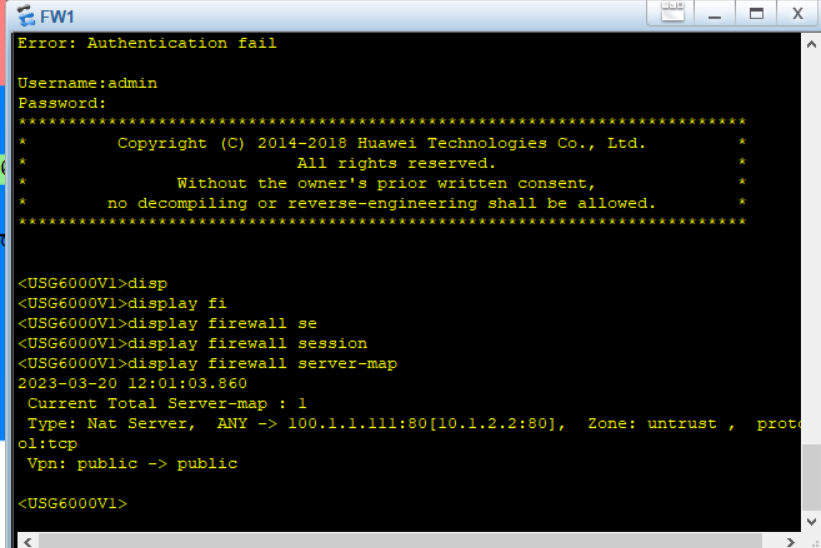

6.查看我们的server-map表,查看我们转换的端口映射

7.结束端口映射实验

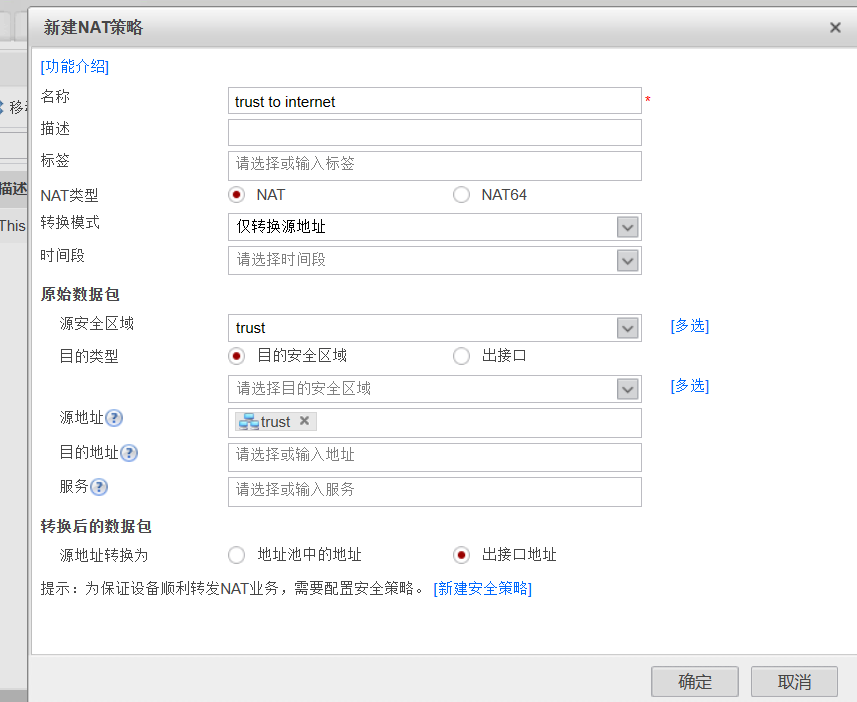

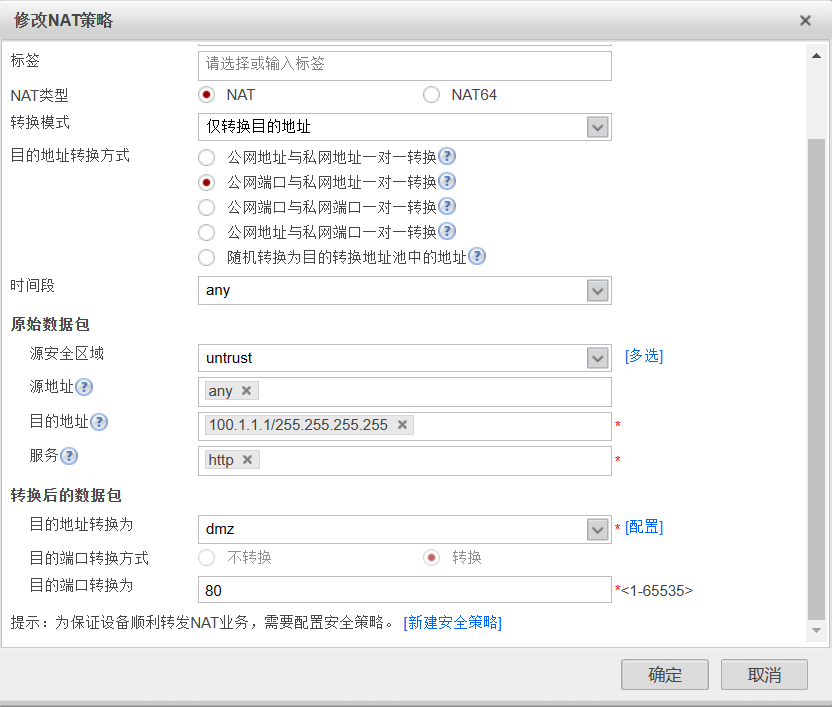

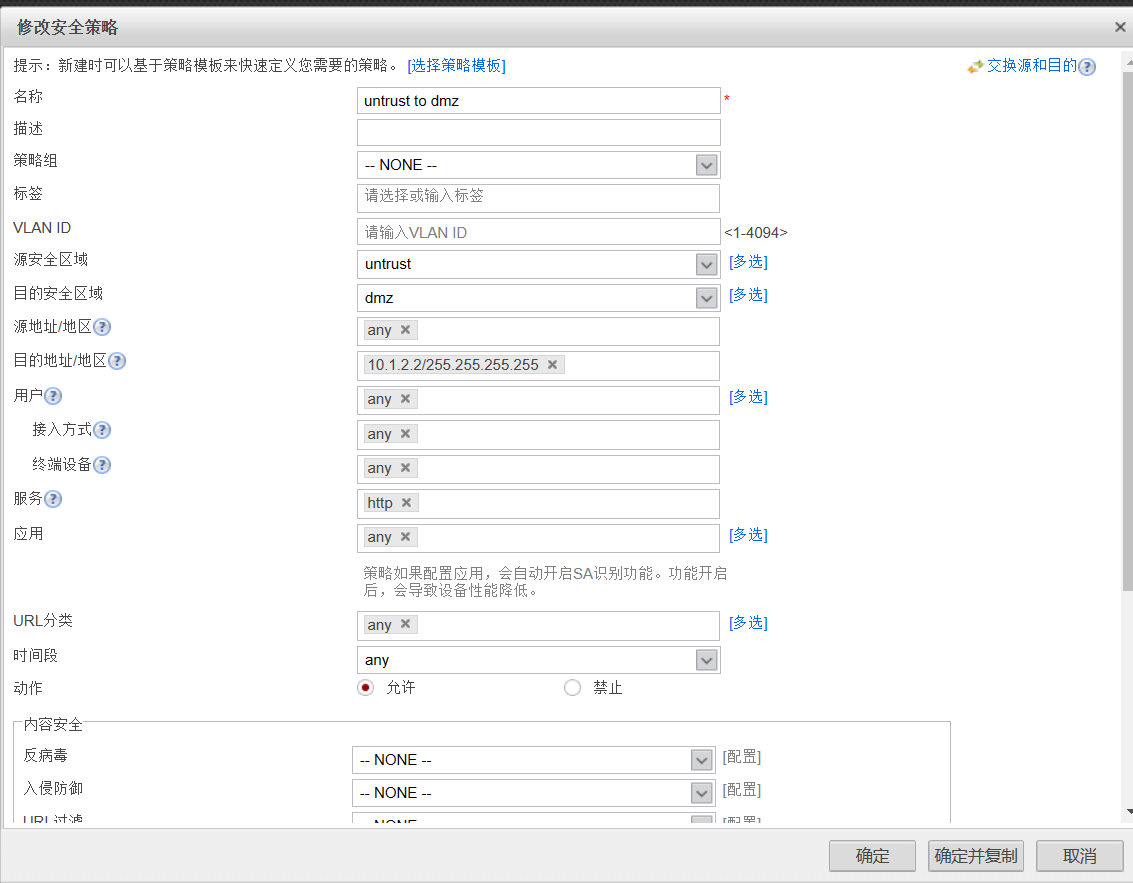

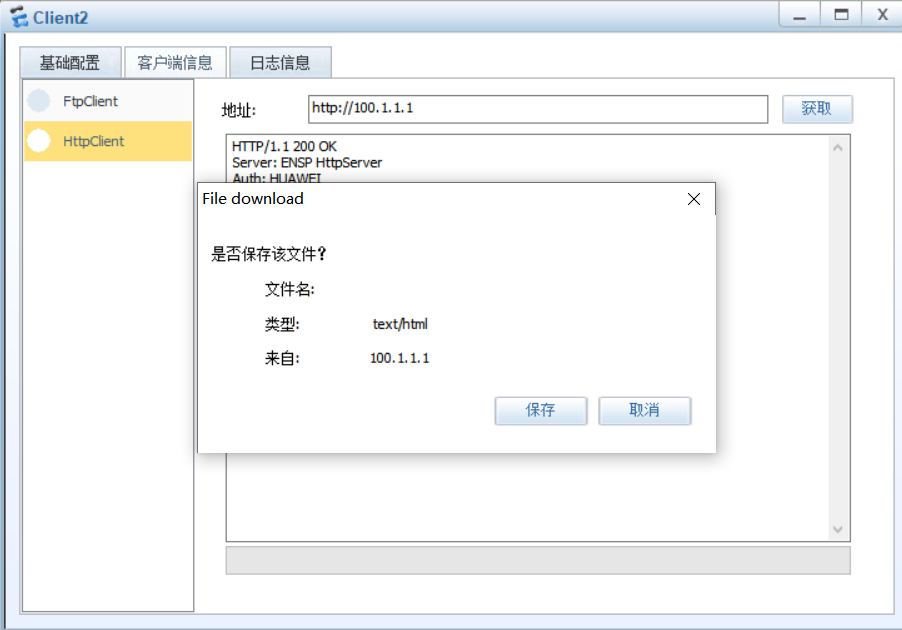

七、利用NAT实现端口映射

1.新建NAT策略

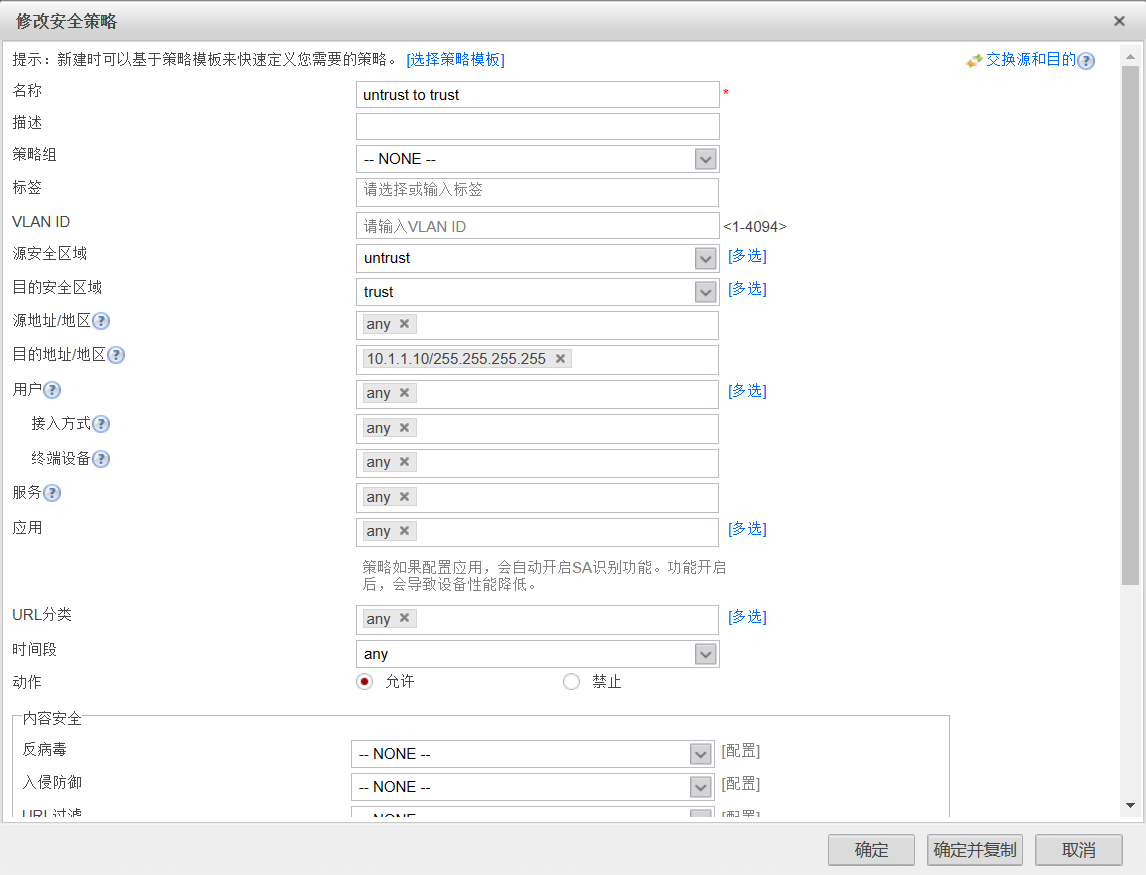

2.新建防火墙策略

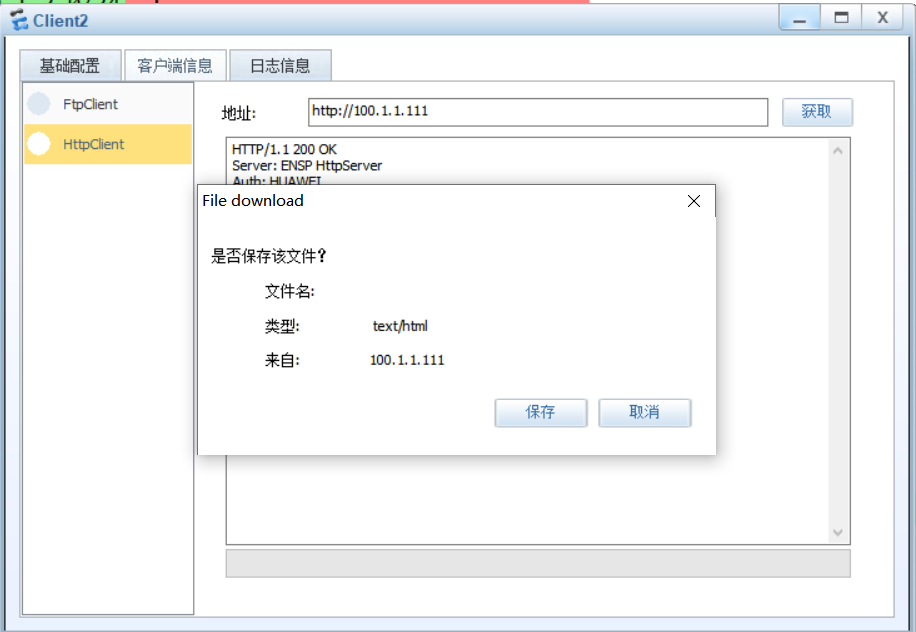

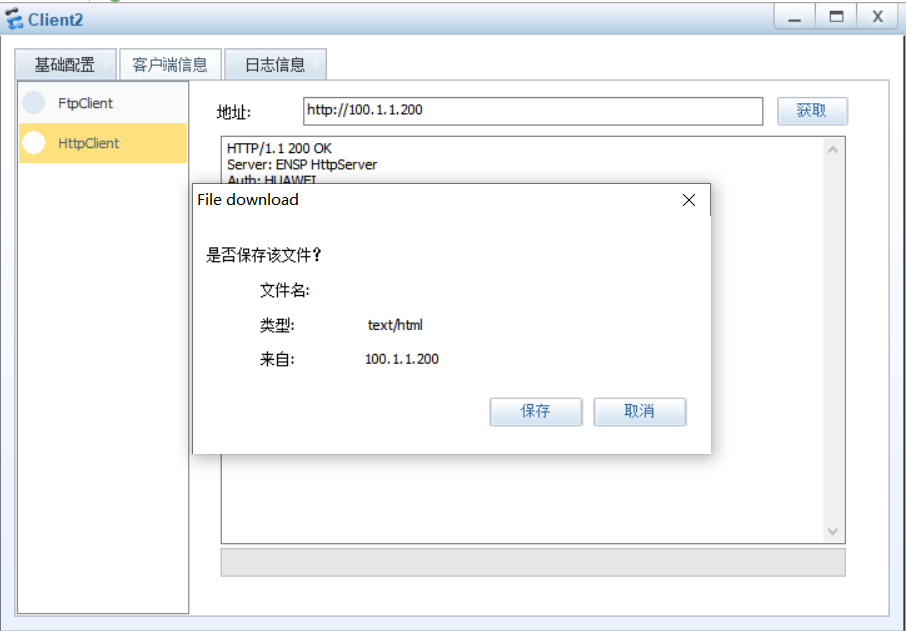

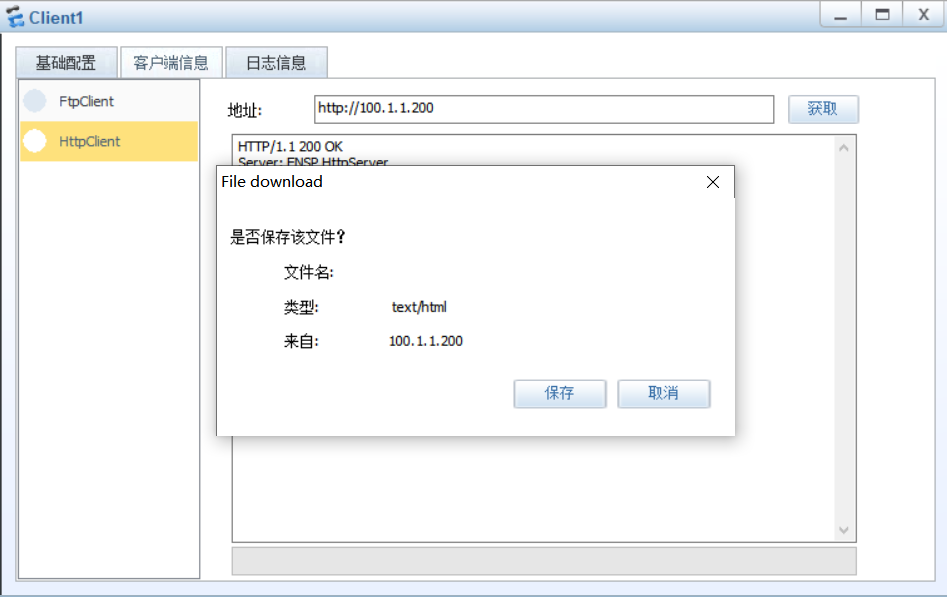

3.检查连通性

4.在选择转换模式的时候我们需要按照实际场景进行选择

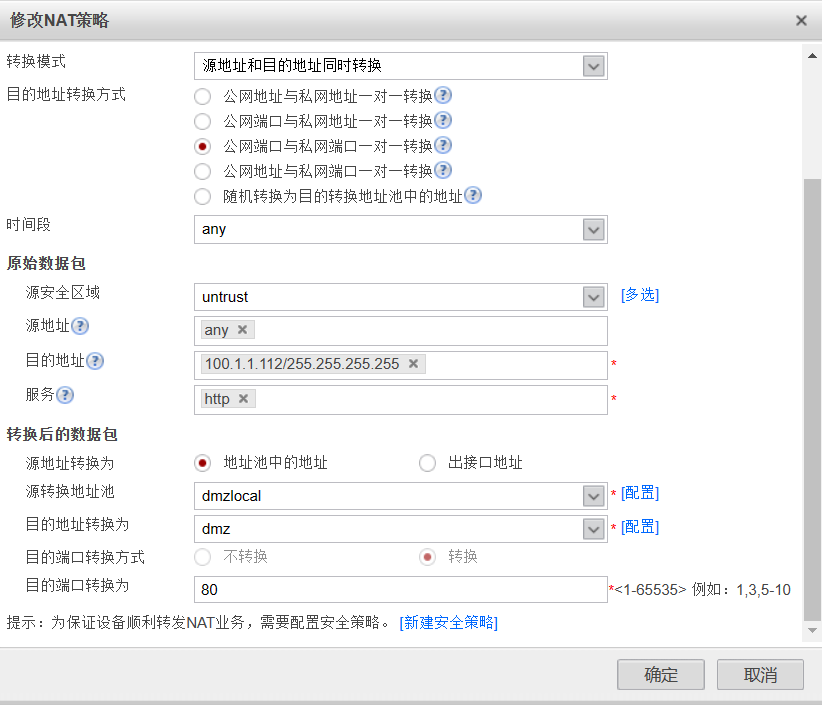

八、双转(外部访问,一般用在dmz只能允许同一网段访问)

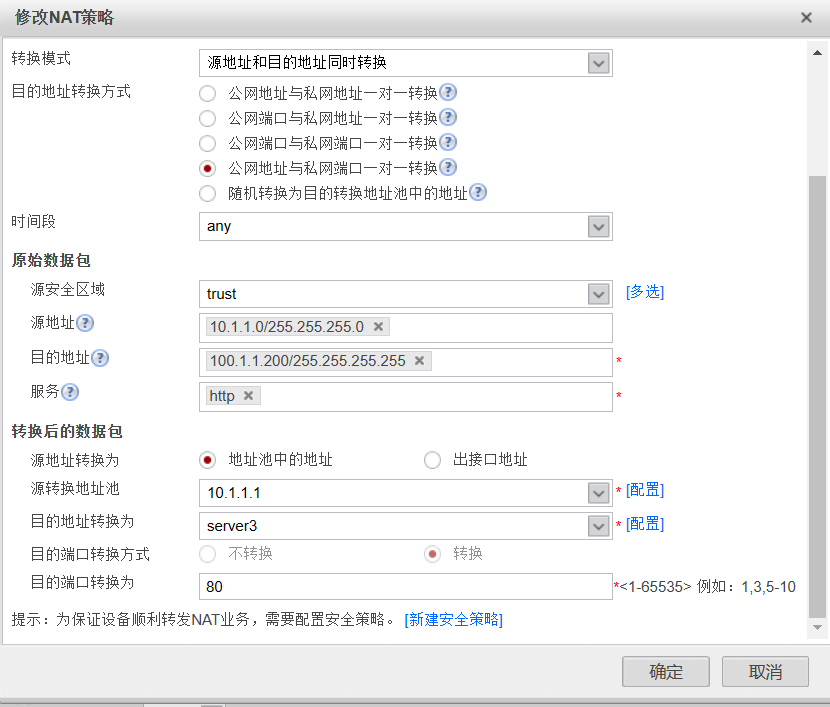

1.配置NAT策略

2.配置安全策略

3.检查连通性

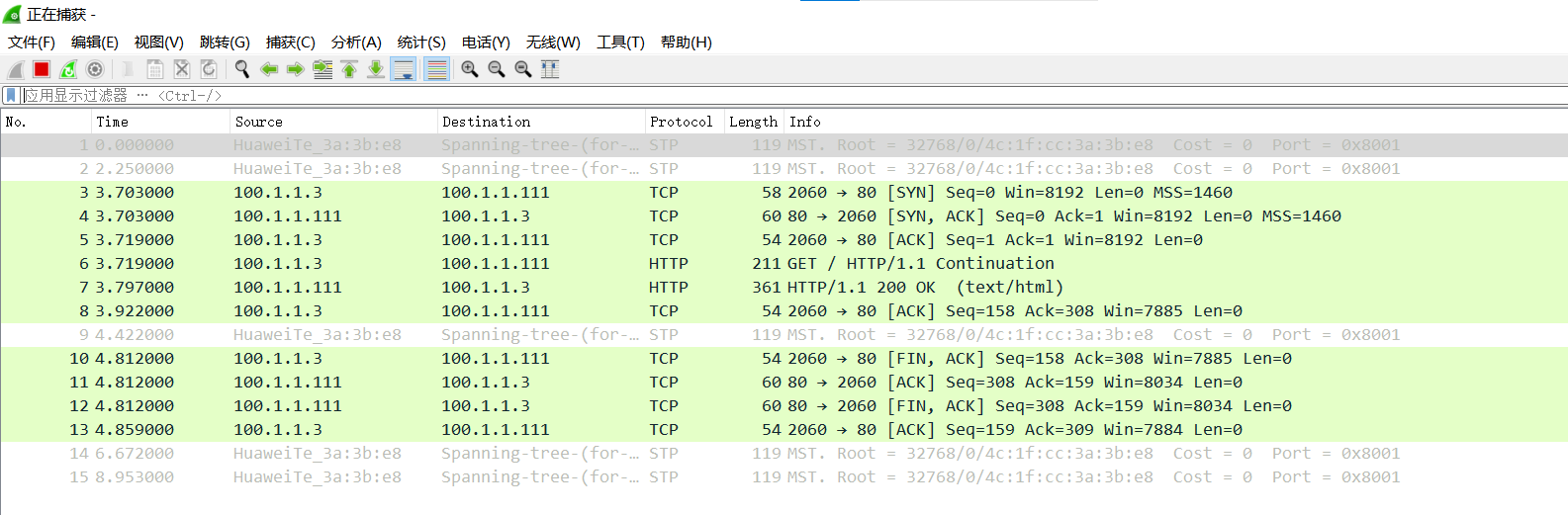

4.抓包

5.从抓包我们不难看出,该双转是将来自不安全区域的地址通过NAT转为该网段的地址,实现了该dmz区域的安全性

九、域内双转(一般用在我们的内网访问我们内网的服务器)

1.给server配置IP地址

2.给不安全区域做一个端口映射,让其可以访问我们的server3的服务器

3.给untrust到trust写一条安全策略

4.检查untrust是否可以访问server3

5.给内网写NAT双转策略

7.检查连通性

8.该双转一般用在我们内网的应用场景,外网需要访问内网的服务器,内网需要访问我们服务器

十、总结

NAT主要是用来转换我们出口的IP地址,转换为固定的一个,让该区域的服务器可以访问同一网段的IP流量

端口映射主要就是为了固定某一个公网的IP映射到我们的服务器,使非本区域的IP访问,另外端口映射不可以利用接口的IP地址映射,一般用在公网IP地址比较富裕的情况下使用,而公网运营商只给一个IP地址我们就需要利用我们的NAT进行端口映射。

2432

2432

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?