任意文件读取漏洞是指攻击者可以利用漏洞来读取服务器上的任意文件,而不受访问权限的限制。也能够根据域名读取到域名背后存在的一些敏感文件。攻击者可以通过向Web应用程序(例如文件上传功能)发送特定的请求,绕过服务器端的安全机制,访问系统内部的敏感文件,如密码配置文件、用户私有数据等。

原理:攻击者使用各种攻击方式扫描目标网站,寻找未授权访问的漏洞,然后攻击者利用这些漏洞发送特殊请求,获取到网站上存在的敏感信息或者文件;再通过获取的敏感信息或者文件,进一步发起其他攻击或窃取用户信息数据。

常见的网站敏感文件包括配置文件、数据备份文件、日志文件、密码文件等。攻击者可以利用这些文件来获取系统和应用程序的敏感信息。

攻击手段:

1.目录穿越:攻击者通过向web服务器传递“../”等危险字符来绕过访问控制机制,实现遍历目录,读取敏感文件的目的。

2.文件包含漏洞:攻击者利用web应用程序的动态页面技术(如PHP,JSP等),在URL中注入恶意代码解析执行,并从本地文件系统中读取敏感文件。

3.未授权访问:攻击者在web应用程序中发现未授权访问漏洞,尝试访问敏感路径,获取敏感文件。

4.中间人攻击:攻击者通过中间人攻击等手段,截获web客户端和服务器之间的数据传输。

防御措施:1.加强访问控制 2.定期备份和更新 3.移除不必要的文件

4.防范网络攻击 5.提高安全意识

绕过方式:1.利用错误的信息提示

2.利用目录遍历漏洞

3.利用错误访问控制配置

4.利用文件包含漏洞

5.利用中间人攻击手段

扫描域名网站敏感目录工具:御剑,DirBuster等,如果使用这些工具扫描出了网站后面存在的.git文件则可以使用githack获取网站源码,使用的命令的话就不在这说了想学习的话可以私聊。

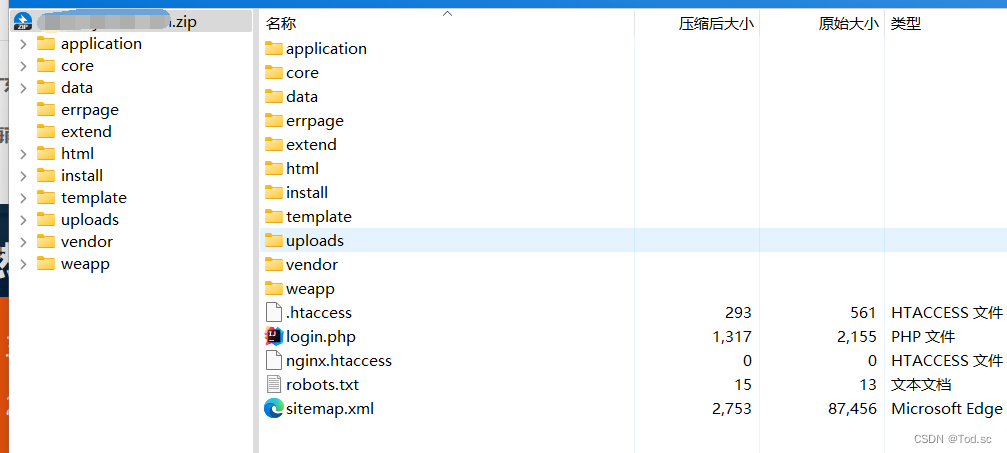

还有phpinfo文件,能够获取到服务器真实IP,一些配置信息如中间件,系统版本,数据库版本等,以及获取到网站根目录。如果扫描到.zip,.rar,.tar,.7z后缀文件,则可能获取到网站备份文件。

以下内容是我在实践过程中找到的一个任意文件读取漏洞,通过DirBuster发现该域名下存在.zip文件,通过在域名路径下加上该文件即可将这个压缩包下载到我的本地,然后解压发现是该网站的源码,这个漏洞对该企业网站来说影响是很大的,我也提交了该漏洞。

这就是我在学习和实践过程中的收获,也希望能和大家一起学习共同进步,如果可以的话可以加我的好友以后一起讨论交流。

6071

6071

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?