第一个漏洞self xss(存储型)

存在漏洞的网站是https://www.kuangstudy.com/

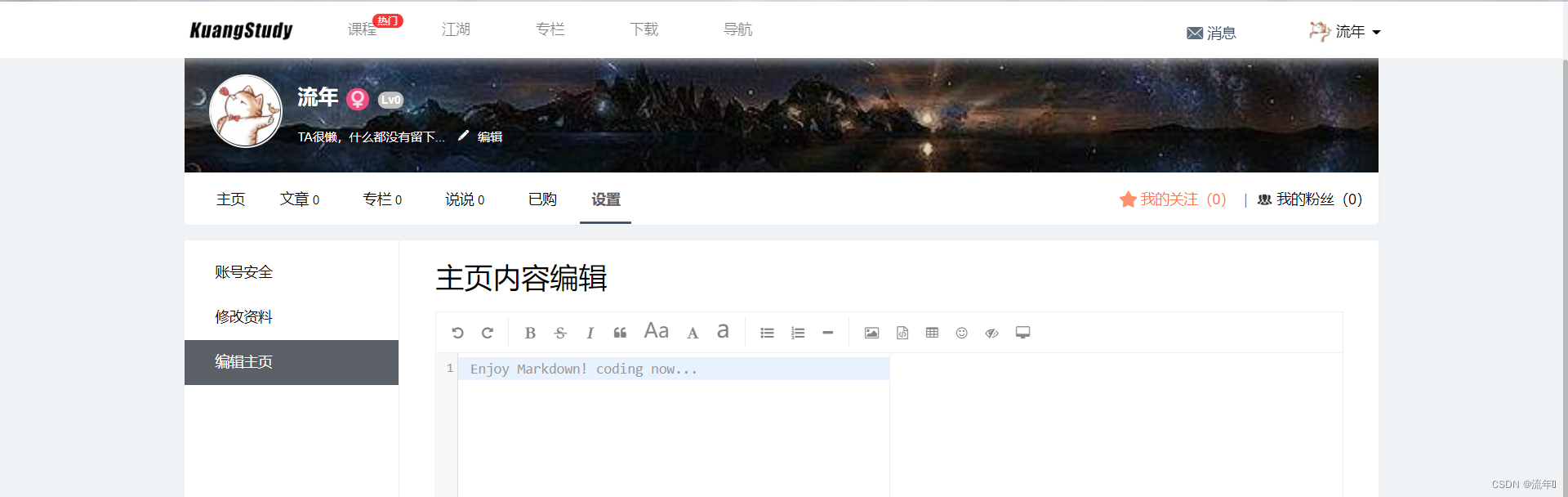

然后点击个人设置

在编辑主页中,我们可以用最简单的script语句进行注入,提交;

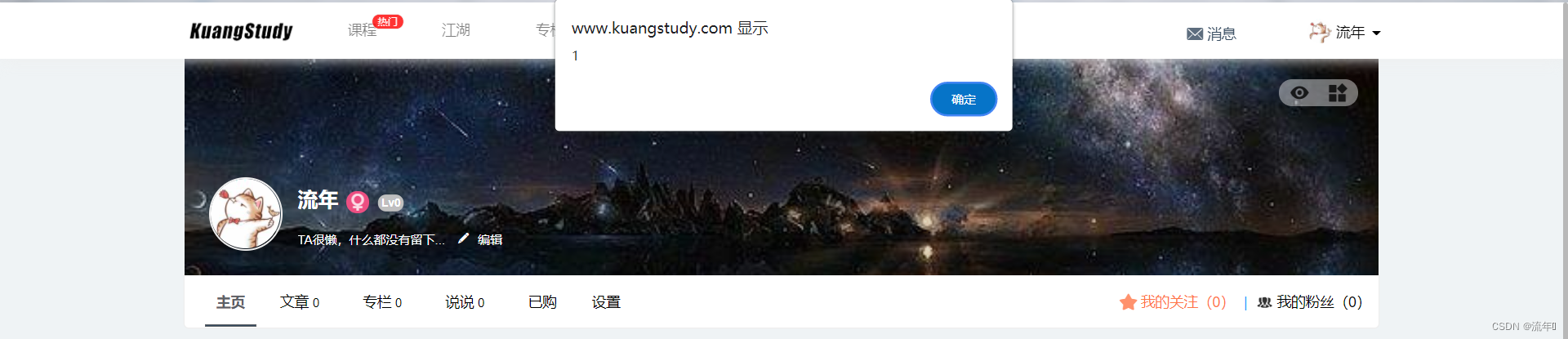

出现弹窗,说明它已经把代码进行解析,存入到它的数据库中了。

总结一下,此漏洞是self xss,只能自己打自己,目的是获取你自己的cookie,拿到你自己的cookie可以登录你自己的账号。相当于没有威胁。

第二个漏洞典型的xss漏洞(存储型)

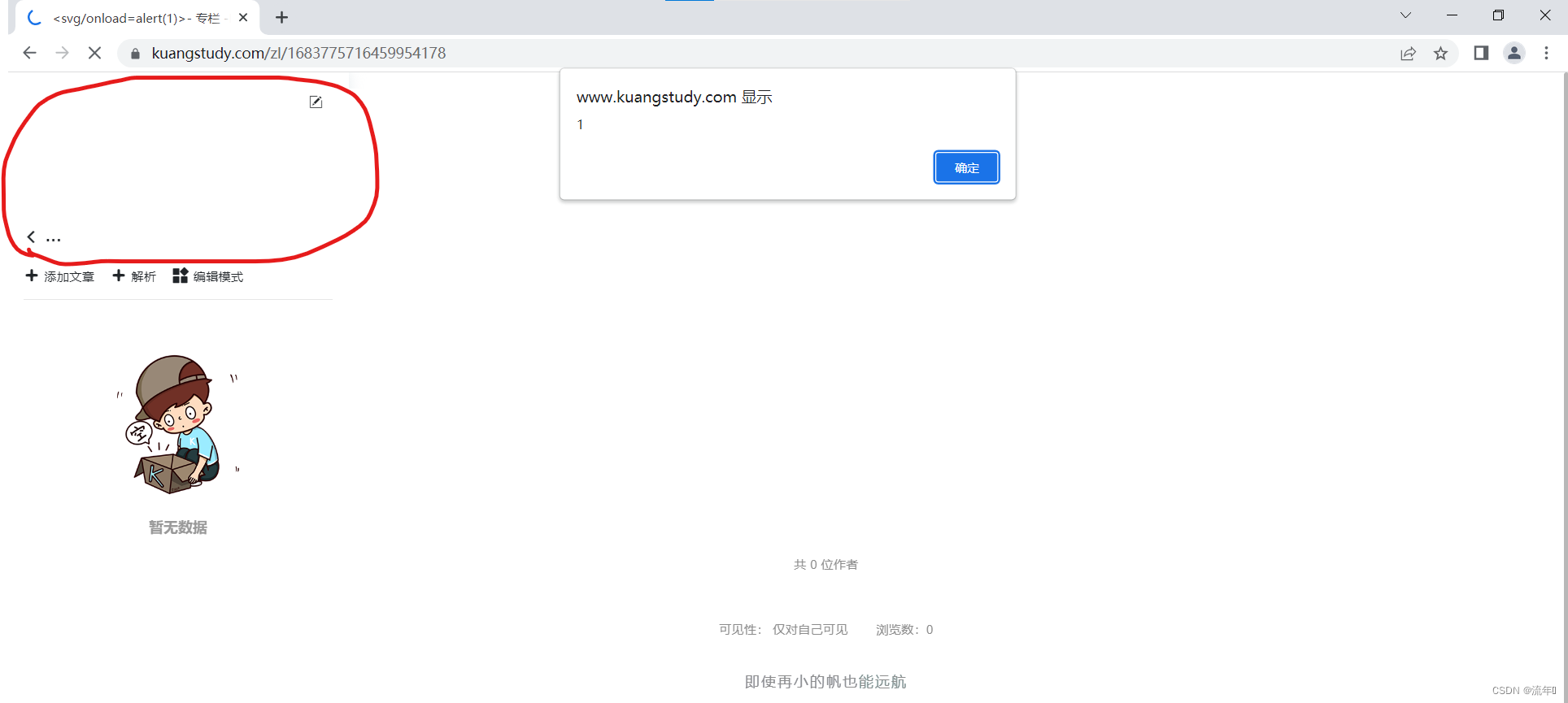

添加专栏,专栏名字就可以实现存储型XSS。

在我的里面点击刚创建的专栏

svg是画图标签,说一可以看见恶意代码执行了。

总结:这个专栏发给别人或者别人浏览,它的cookie就会被你打到,从而你就可以随时登录它的账号。这个相比第一个self xss来说,第二个是一个实实在在的存储型xss漏洞。

1893

1893

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?