一、Cisco

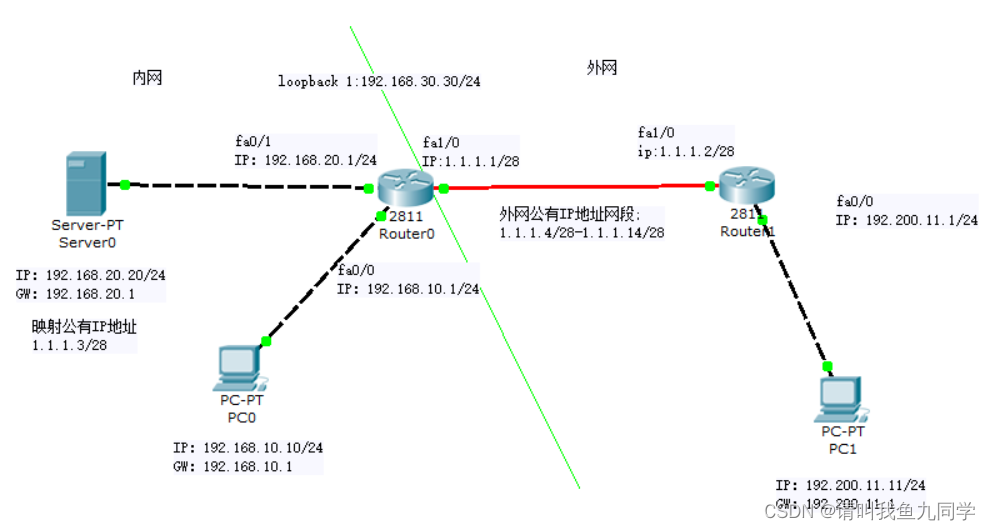

整体设计参数如上,参数配置比较简单就不写了。

只需要将基本参数配置好,保证相邻IP设备可以ping通。

实验结果:

1、外网主机可以访问内网服务器

2、内网主机可以访问外网主机进行通信

3、外网主机无法访问内网主机进行通信

配置SAT

Router 0是内网的边界路由,内网与外网通信都要经过Router 0,因此所有配置配置在Router 0上。

//server 0与外网建立映射关系:

//指定内部接口和外部接口

int fa0/0

ip nat inside

int fa0/1

ip nat inside

int fa1/0

ip nat outside

exit //从接口模式退到全局模式

ip nat inside source static 192.168.20.20 1.1.1.3

ip route 0.0.0.0 0.0.0.0 1.1.1.2 //默认路由

//关键命令

ip nat inside source static 私有ip 共有ip这样配置后就将1.1.1.3映射给服务器,外网访问服务器都通过1.1.1.3访问。

注意:外网使用192.168.20.20是无法访问的,因为外网无法识别私有IP地址。(若可以识别就不用配置SAT了,也不具备安全性了)

配置基于端口号的NAPT

在边界路由Router 0上配置

//私有地址与公有地址建立映射关系:

//因为前面配置SAT的时候已经指定了内部接口和外部接口,所有可以不用指定。

//若是单独的实验则需要指定

//建立私有IP段

access-list 1 permit 192.168.10.0 0.0.0.255

access-list 1 permit 192.168.30.0 0.0.0.255

//私有地址段全属于access-list 1

//公有IP段 因为1.1.1.3映射给服务器了所有不能使用

ip nat pool pool01 1.1.1.4 1.1.1.14 netmask 255.255.255.240

//私有IP段与公有IP段建立映射

ip nat inside source list 1 pool pool01 overload

//因为前面配置SAT的时候已经配置默认网关了,所有可以不用再配置默认路由。

//若是单独的实验则需要配置

//关键命令

access-list n permit 私有地址子网 反掩码 //n:1~99

ip nat pool name 公有地址开始的IP地址 公有地址最后的IP地址 netmask 子网掩码

//name为公有地址的名字

ip nat inside source list n pool name overload

//将对应的私有地址段和公有地址段对应实验结果

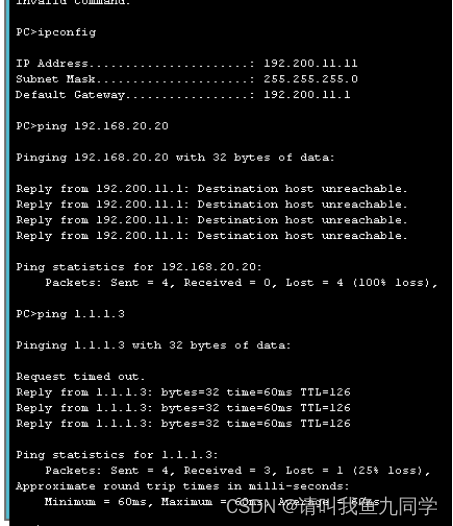

1、外网主机可以访问内网服务器

外网主机可以通过SAT建立的公有IP地址访问,无法通过私有IP地址访问。因为网络只能识别共有IP地址,无法识别私有IP地址

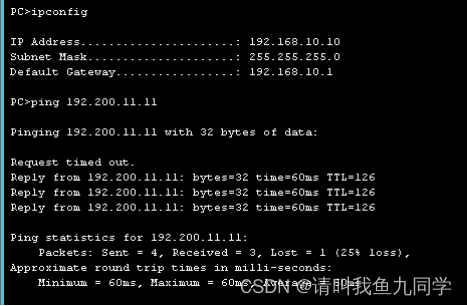

2、内网主机可以访问外网主机进行通信

内网主机可以访问外网主机。因为配置NAPT后,私有地址与公有地址池建立映射关系,然后私有地址可以在共有地址池中选择一个公有IP访问外网

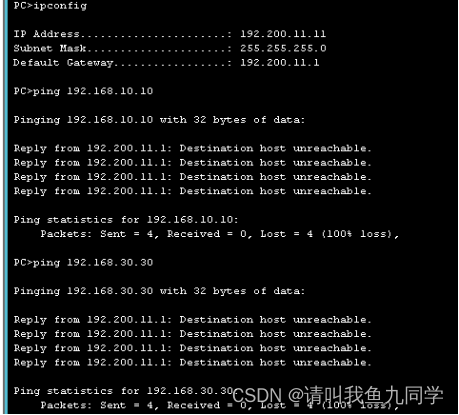

3、外网主机无法访问内网主机进行通信

外网主机主动访问内网私有IP地址主机无法通信。NAPT是内网的私有地址转换为外网地址公有IP地址,且是动态多对多,外网无法使用NAPT的地址映射关系

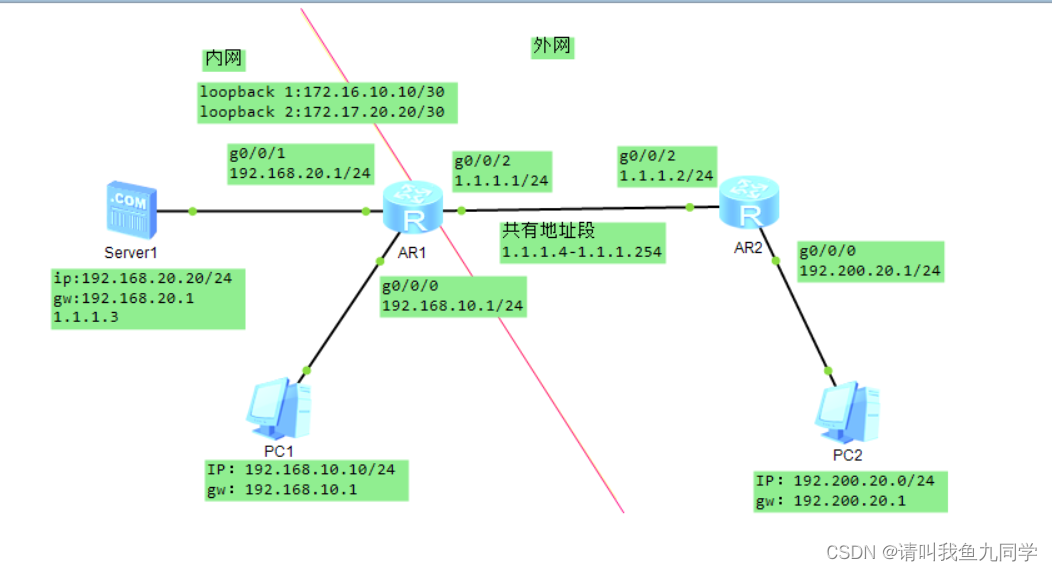

二、eNSP

实验结果:

1、外网主机可以访问内网服务器

2、内网主机可以访问外网主机进行通信

3、外网主机无法访问内网主机进行通信

配置SAT

在边界路由AR1上配置,因为内网与外网通信都需要经过AR1的g0/0/2接口,所有在g0/0/02接口配置命令

//华为不用指定内部接口还是外部接口,所以需要再接口视图下配置

//注意一定要在接口视图下,若实验失败请检查一下是否在接口视图下配置的

int g0/0/2

nat static global 1.1.1.3 inside 192.168.20.20

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 //默认路由

//关键命令

nat static global 公有地址 inside 私有地址配置基于端口号的NAPT

//建立私有地址

acl number 2000

rule 1 permit source 192.168.10.0 0.0.0.255

rule 2 permit source 172.16.10.8 0.0.0.3

rule 3 permit source 172.17.20.20 0.0.0.3

//代表rule 1 2 3 都属于acl 2000这个私有地址池

//建立公有地址池

nat address-group 1 1.1.1.4 1.1.1.254

int g0/0/2 //一定要进入接口视图

//私有地址池和共有地址池进行映射

nat outbound 2000 address-group 1

//关键命令

acl number n1 //n1:2000-2999

rule m1 permit source 私有地址子网 反掩码 //m1正整数

rule m2 permit source 私有地址子网 反掩码

nat address-group n2 公有地址开始IP 公有地址最后IP //n2:0-7

nat outbound n1 address-group n2实验结果:

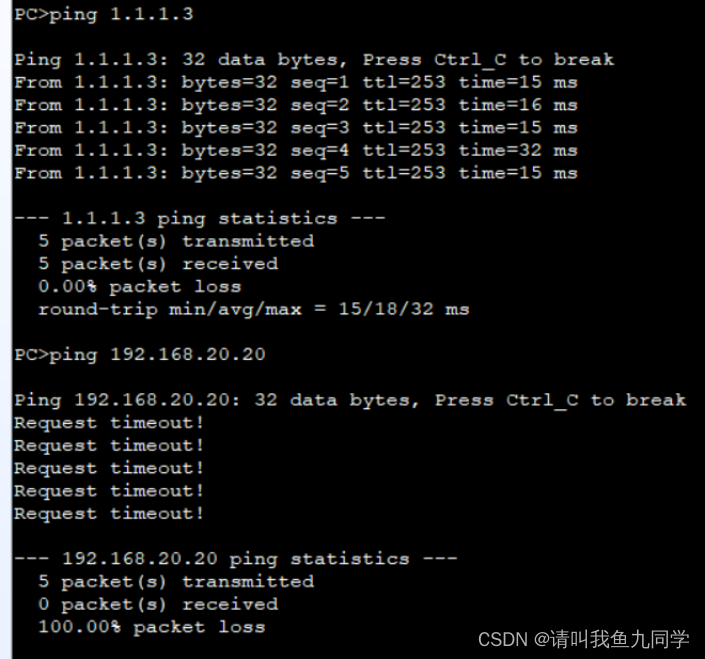

1、外网主机可以访问内网服务器

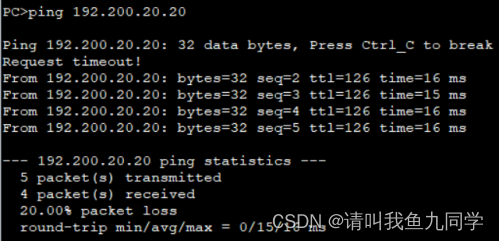

2、内网主机可以访问外网主机进行通信

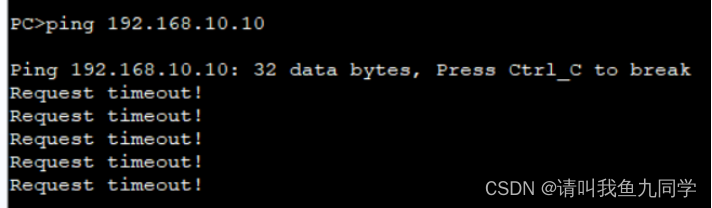

3、外网主机无法访问内网主机进行通信

三、总结

如果使用动态路由和静态路由也能使主机之间通信,但是不安全(外网无法访问内网)

同时IP地址非常紧张,这样可以缓解IP地址紧张

私有地址:

A类:10.0.0.0~10.255.255.255

B类:172.16.0.0~172.31.255.255

C类:192.168.0.0~192.168.255.255

除此之外其他的全是公有地址

1135

1135

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?