Connect-the-dots

一、nmap

cat ports | grep open | awk -F '/' '{print$1}' | paste -sd ',' > nmap_open_port_total.txt

二、ftp渗透

没啥

三、web渗透

随便看看

图片隐写

目录爆破

没错,web端给我们的提示就是去找备份

/backups

bootstrap.min.cs

这个是啥

console.log(a),看来得是把这些给打印输出出来或者想办法解密出来

应该是这样子console.log(b1+b2+b3+b4+b5+b6+b7+b8+b9+b10),处理后的数据据如下

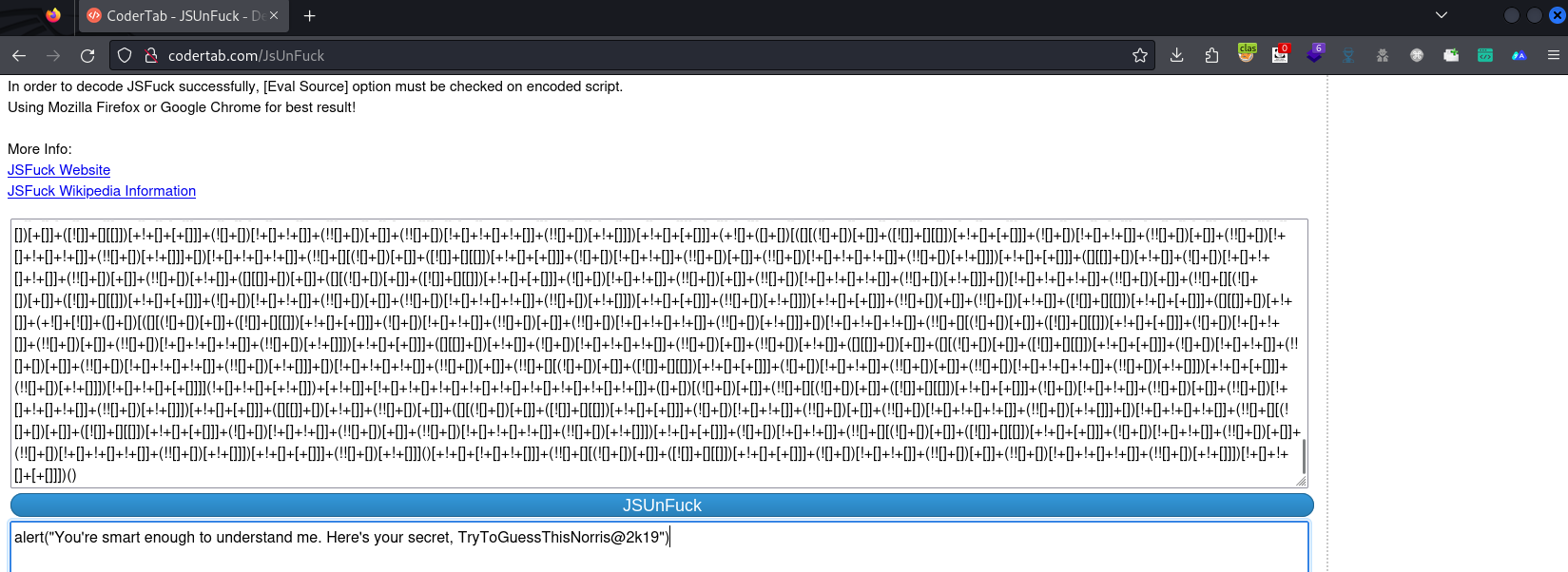

JSfuck在线解密网站http://codertab.com/JsUnFuck

alert("You're smart enough to understand me. Here's your secret, TryToGuessThisNorris@2k19")register.html打印出bootstrap.min.cs

发现包含了这个文件

console.log(b1+b2+b3+b4+b5+b6+b7+b8+b9+b10)

然后再去解密

四、NFS渗透

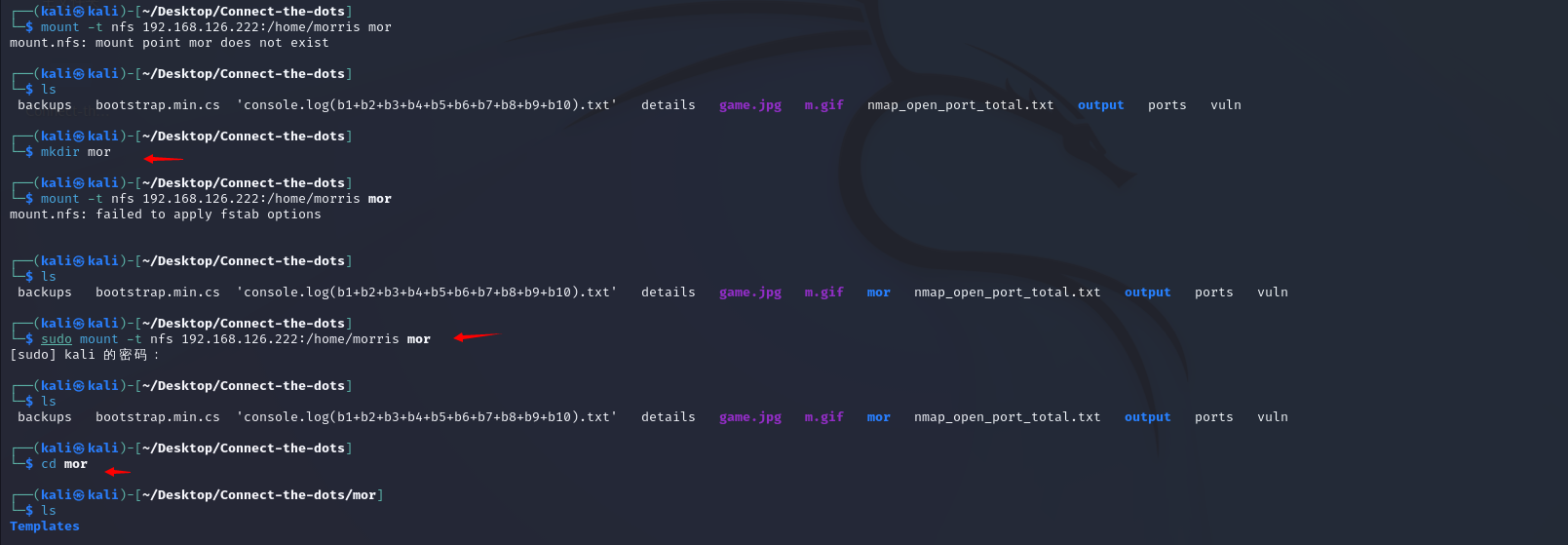

尝试挂载目录

用showmount尝试查看有没有挂载目录(-e参数用于导出挂载目录)

尝试挂载目录到本地

确实存在挂载目录/home/morris,这也说明这个靶机有一个用户名是morris,说不定以后我们能拿到这个账号的权限。此时我们新建一个目录mor,尝试能不能把靶机的开放目录挂载连接到mor(-t指定类型nfs):

发现ssh公私钥

ssh私钥连接失败

还是找我们要密码

直接使用我们找到的密码TryToGuessThisNorris@2k19也不行

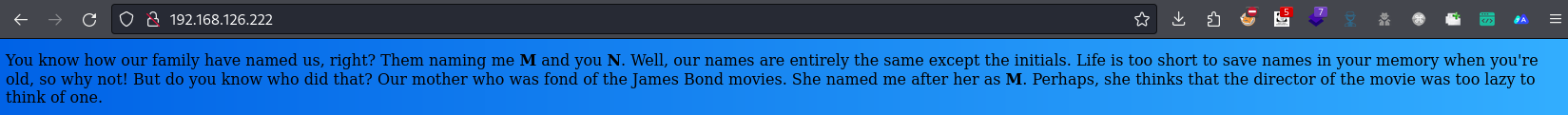

结合web端最初给我们的界面显示猜测,N或者M

norris用户ssh登入成功

ssh norris@192.168.126.222 -p7822

TryToGuessThisNorris@2k19

五、内网渗透

user.txt

/files -> hits.txt.bak

https://pastebin.com/ZV1MLSEE

好像也没啥

尝试寻找提权方法

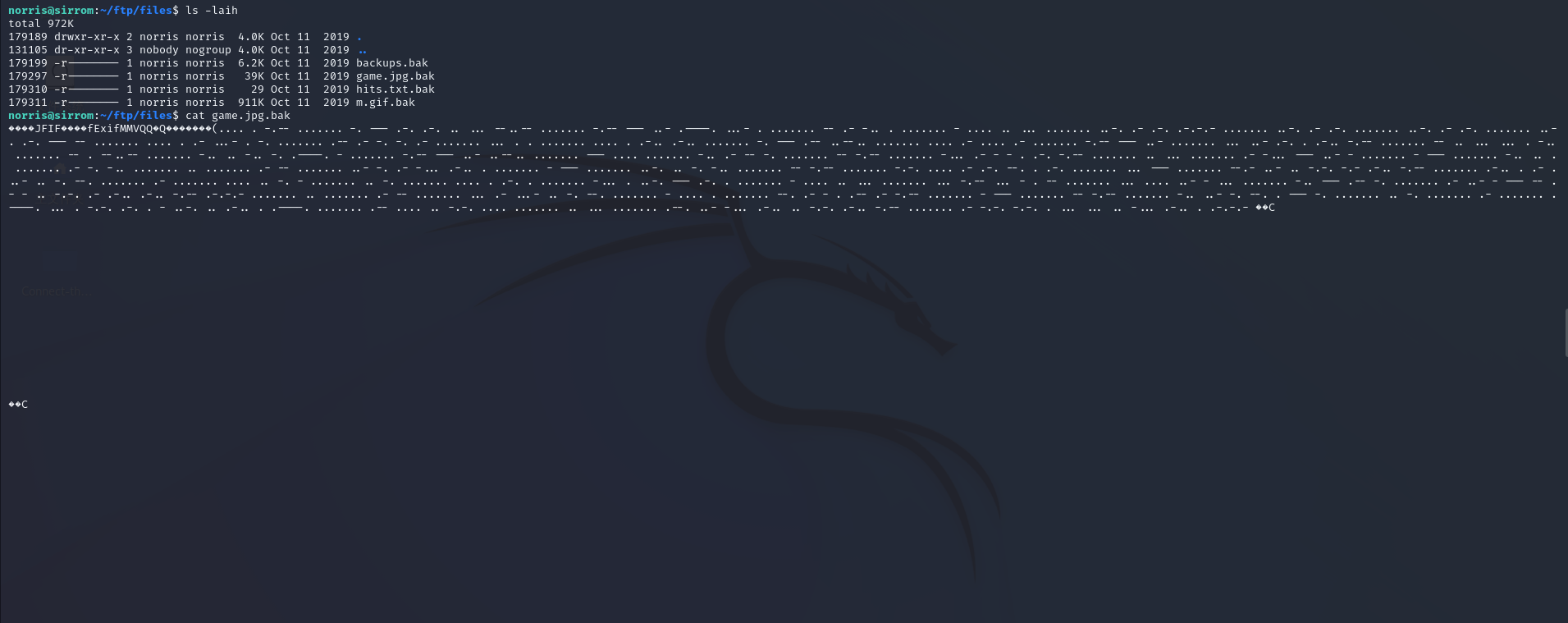

game.jpg.bak

下面还有一堆东西

摩斯电码解密

不过已经发现有价值的东西

.... . -.-- ....... -. --- .-. .-. .. ... --..-- ....... -.-- --- ..- .----. ...- . ....... -- .- -.. . ....... - .... .. ... ....... ..-. .- .-. .-.-.- ....... ..-. .- .-. ....... ..-. .- .-. ....... ..-. .-. --- -- ....... .... . .- ...- . -. ....... .-- .- -. -. .- ....... ... . . ....... .... . .-.. .-.. ....... -. --- .-- ..--.. ....... .... .- .... .- ....... -.-- --- ..- ....... ... ..- .-. . .-.. -.-- ....... -- .. ... ... . -.. ....... -- . --..-- ....... -.. .. -.. -. .----. - ....... -.-- --- ..- ..--.. ....... --- .... ....... -.. .- -- -. ....... -- -.-- ....... -... .- - - . .-. -.-- ....... .. ... ....... .- -... --- ..- - ....... - --- ....... -.. .. . ....... .- -. -.. ....... .. ....... .- -- ....... ..- -. .- -... .-.. . ....... - --- ....... ..-. .. -. -.. ....... -- -.-- ....... -.-. .... .- .-. --. . .-. ....... ... --- ....... --.- ..- .. -.-. -.- .-.. -.-- ....... .-.. . .- ...- .. -. --. ....... .- ....... .... .. -. - ....... .. -. ....... .... . .-. . ....... -... . ..-. --- .-. . ....... - .... .. ... ....... ... -.-- ... - . -- ....... ... .... ..- - ... ....... -.. --- .-- -. ....... .- ..- - --- -- .- - .. -.-. .- .-.. .-.. -.-- .-.-.- ....... .. ....... .- -- ....... ... .- ...- .. -. --. ....... - .... . ....... --. .- - . .-- .- -.-- ....... - --- ....... -- -.-- ....... -.. ..- -. --. . --- -. ....... .. -. ....... .- ....... .----. ... . -.-. .-. . - ..-. .. .-.. . .----. ....... .-- .... .. -.-. .... ....... .. ... ....... .--. ..- -... .-.. .. -.-. .-.. -.-- ....... .- -.-. -.-. . ... ... .. -... .-.. . .-.-.-

内容如下

HEY#NORRIS,#YOU'VE#MADE#THIS#FAR.#FAR#FAR#FROM#HEAVEN#WANNA#SEE#HELL#NOW?#HAHA#YOU#SURELY#MISSED#ME,#DIDN'T#YOU?#OH#DAMN#MY#BATTERY#IS#ABOUT#TO#DIE#AND#I#AM#UNABLE#TO#FIND#MY#CHARGER#SO#QUICKLY#LEAVING#A#HINT#IN#HERE#BEFORE#THIS#SYSTEM#SHUTS#DOWN#AUTOMATICALLY.#I#AM#SAVING#THE#GATEWAY#TO#MY#DUNGEON#IN#A#'SECRETFILE'#WHICH#IS#PUBLICLY#ACCESSIBLE.

翻译:嘿,诺里斯,你已经走了这么远。远离天堂现在想去看地狱吗?哈哈,你一定很想我,不是吗?哦,该死的,我的电池快没电了,我找不到我的充电器了,在这个系统自动关闭之前,我在这里留下了一个提示。我把通往地牢的入口保存在一个可以公开访问的“秘密文件”中。

/secret

/secretfile

wget .secretfile.swp

感觉cat还是有点乱,我们尝试用strings读取其中的字符串信息

blehguessme090这个像是一个关键信息,会不会是一个谁的凭据呢

/etc/passwd

ssh morris

ssh morris@192.168.126.222 -p7822

blehguessme090

linpeas.sh尝试提权

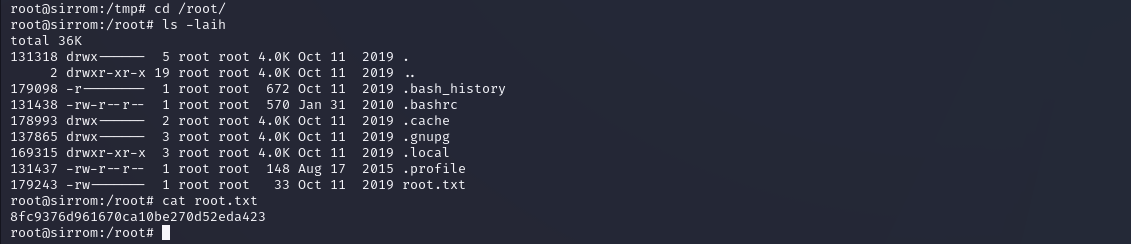

tar命令读取root.txt

说白了,就是tar具有特殊高权限,我们使用tar时哪怕没有拥有文件的访问权限也可以正常读取和搜索。 那我们直接用tar把/root目录打包,然后再解压就可以看到flag即root.txt:

tar -zcvf root.tar.gz /root

tar -zxvf root.tar.gz

CVE-2021-4034内核漏洞提权

这里我们选择[CVE-2021-4034] PwnKit,这个漏洞在22年爆出来重大的内核漏洞,一般早期的机子都存在这个漏洞,刚好看linpeas,同样也给出了这个建议

由于靶机没有gcc编译环境,但是存在python3,我们得去找python的版本

项目地址:https://github.com/joeammond/CVE-2021-4034

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?