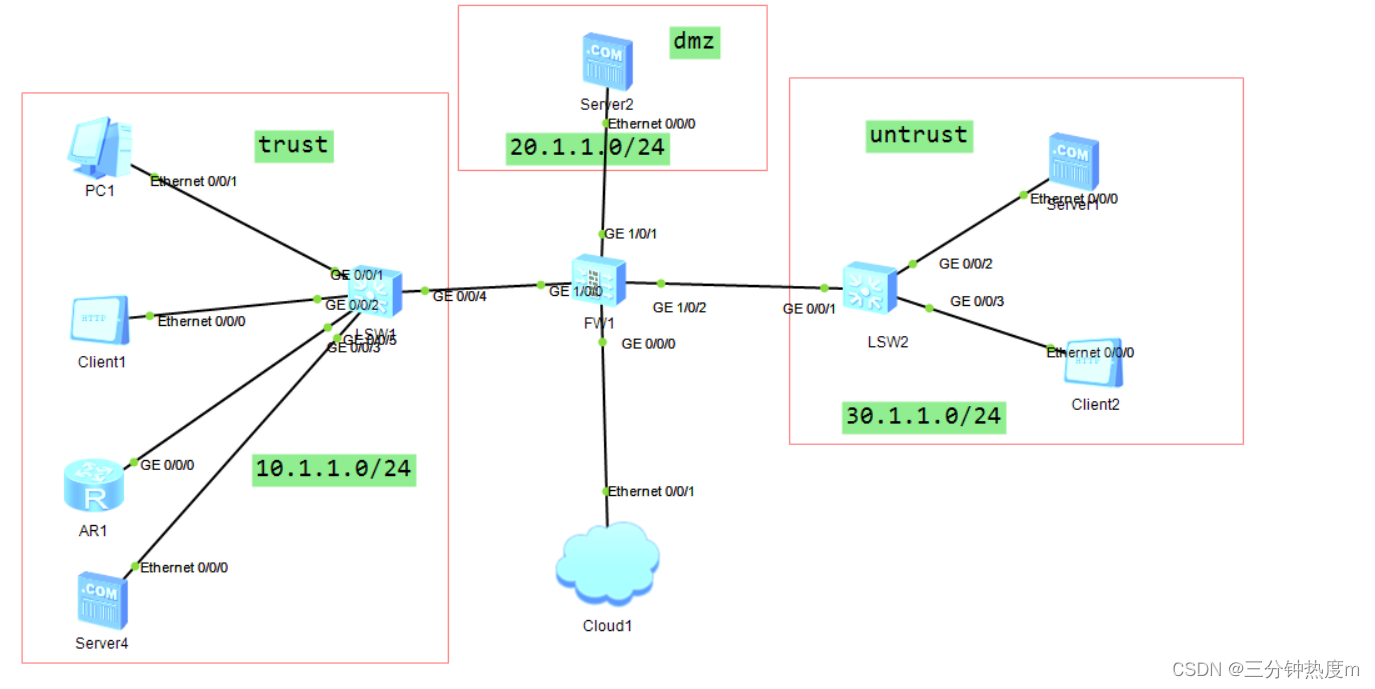

1、实验拓扑图

2、实验要求:实现地址转换

3、实验步骤:

1、实现trust区域可以访问untrust区域的网络通信,先在防火墙每个接口配置IP地址,记得勾选下面的ping服务。

1/0/0、1/0/1、1/0/2三个接口都配置好

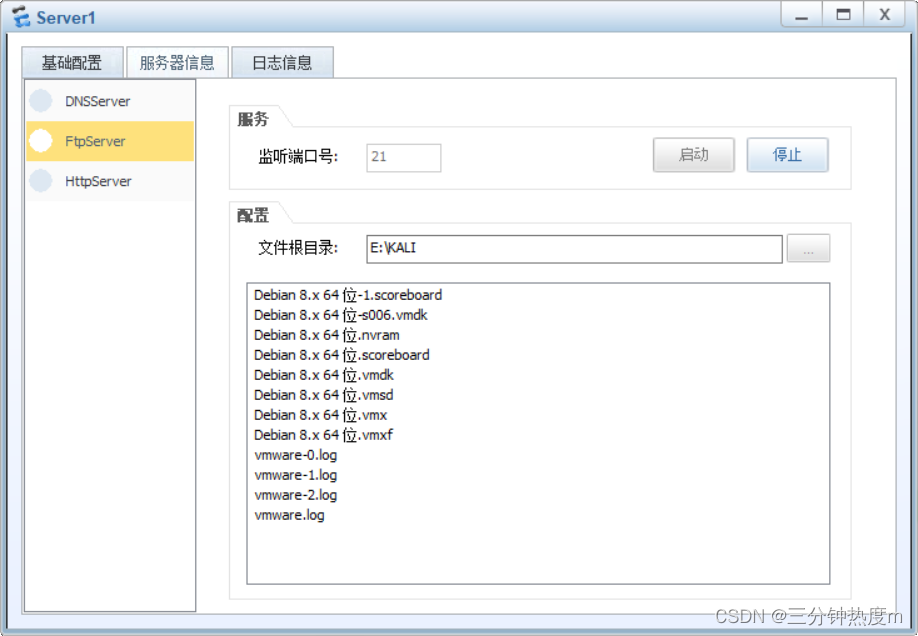

2、在untrust区域的Server1上面开启FtpServer服务,选择文件目录。

3、写好安全策略,源安全区域,目的安全区域,源地址,服务类型

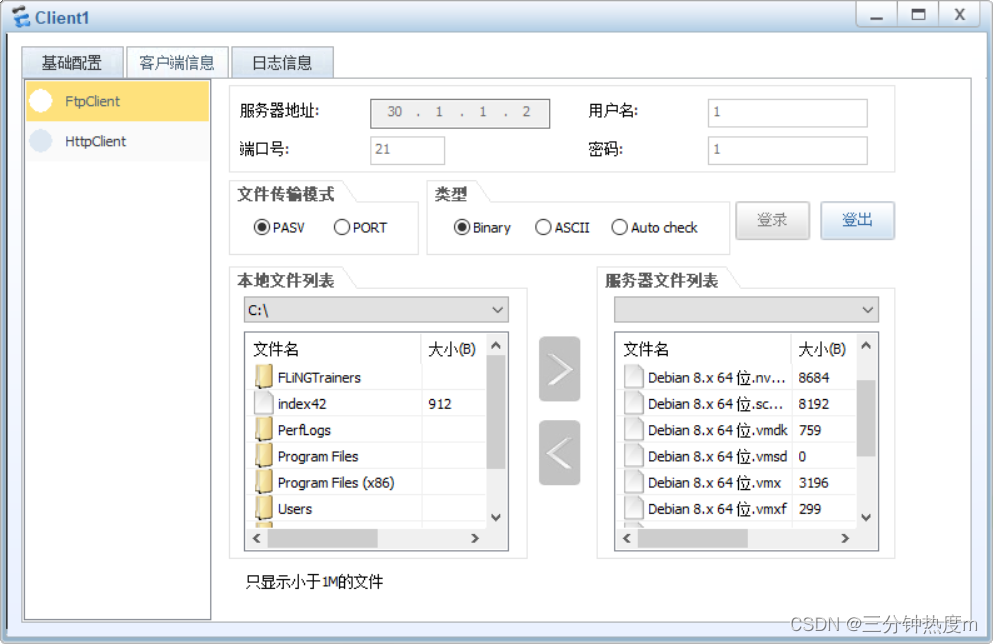

4、在trusu区域的Client1上面登录Server1的Ftp服务就可以获取到相应的文件

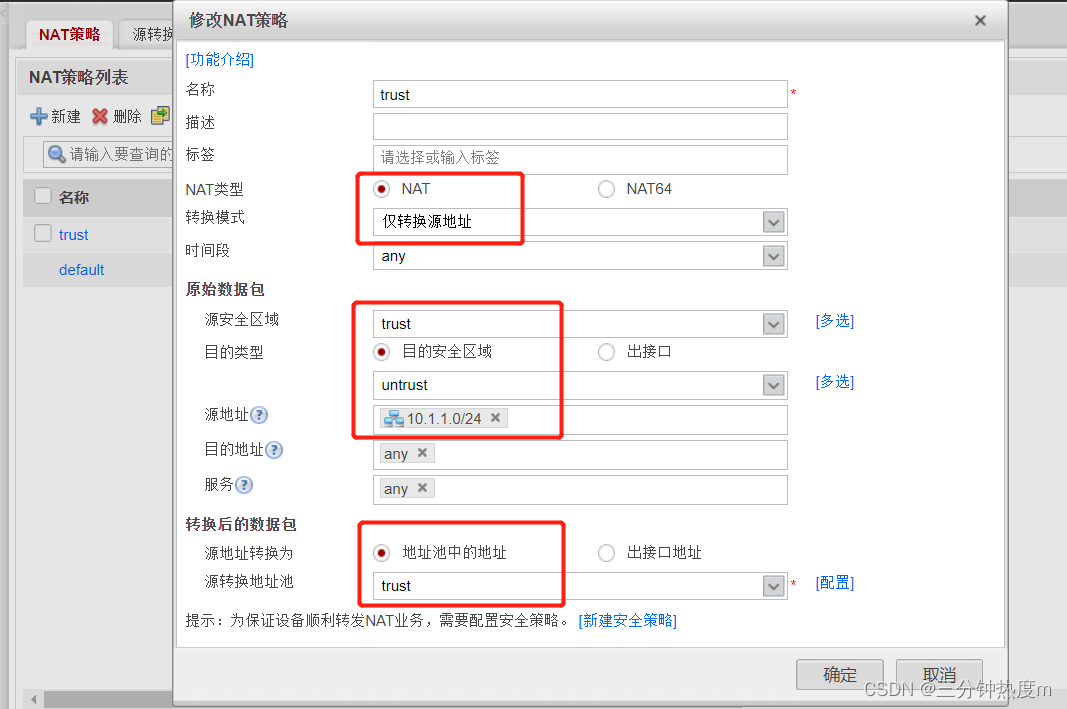

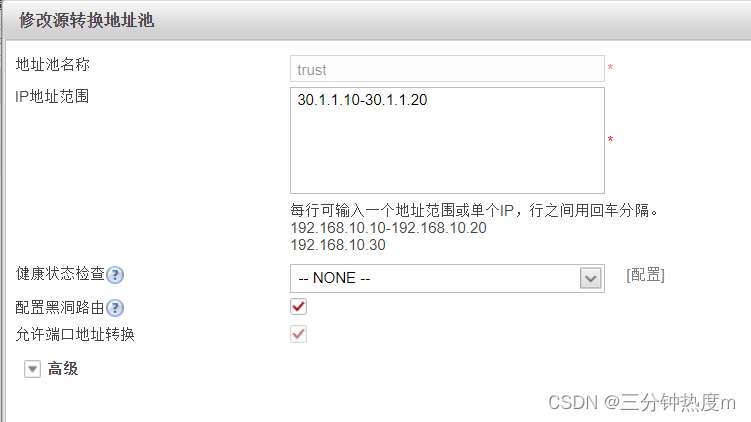

4、实现源NAT

先在防火墙上面写好NAT策略,转换后的数据包里面配置转换后的ip地址就可以。

在R1上面写一条缺省路由

ip route-static 0.0.0.0 0.0.0.0 10.1.1.1

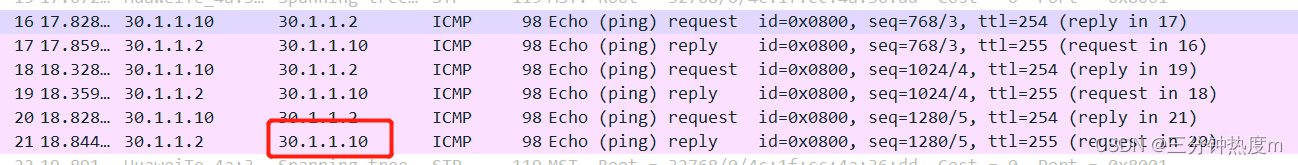

用R1来ping server 1,可以看见ip转换成了30.1.1.10与我们上面修改的转换后的地址相同

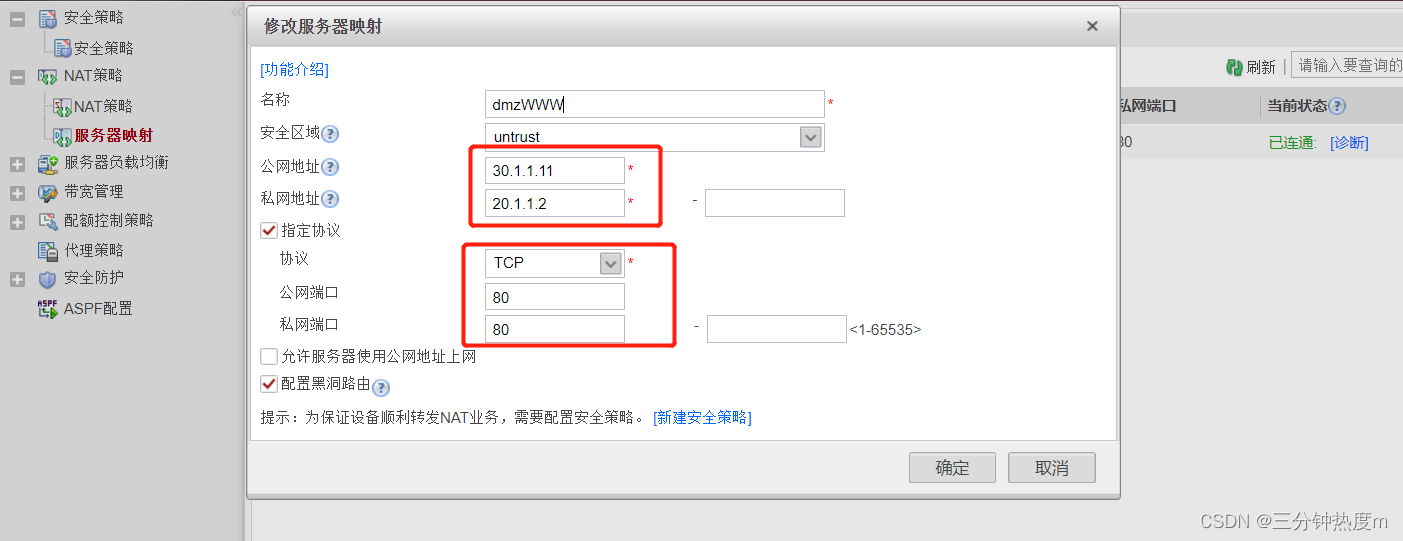

5、实现Server nat

先在防火墙上面写好服务器映射,并开启TCP协议

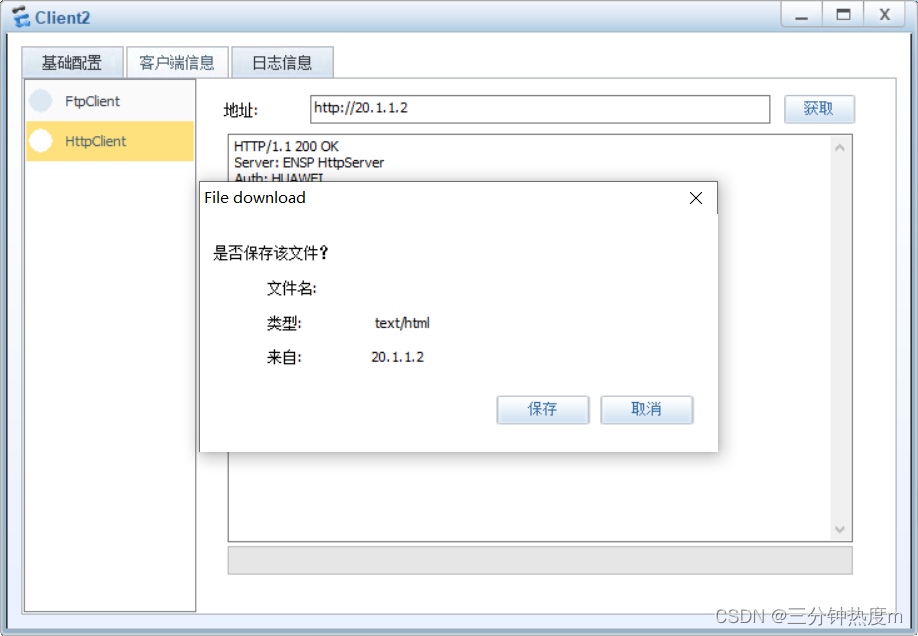

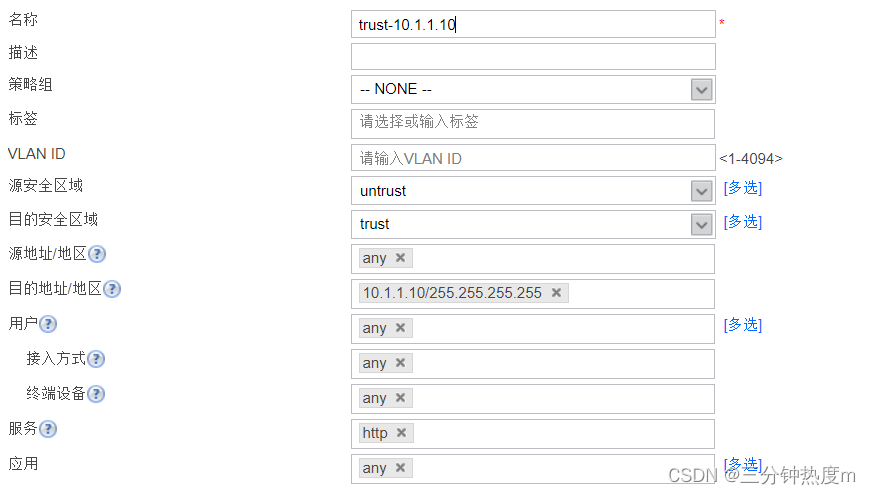

之后再添加一条安全策略,untrust到dmz区域,并选择http服务

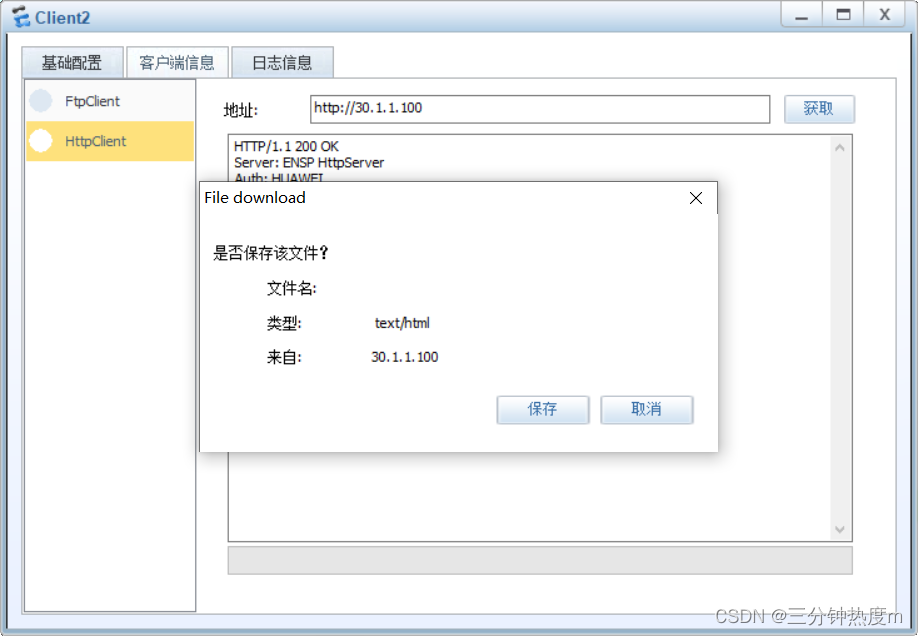

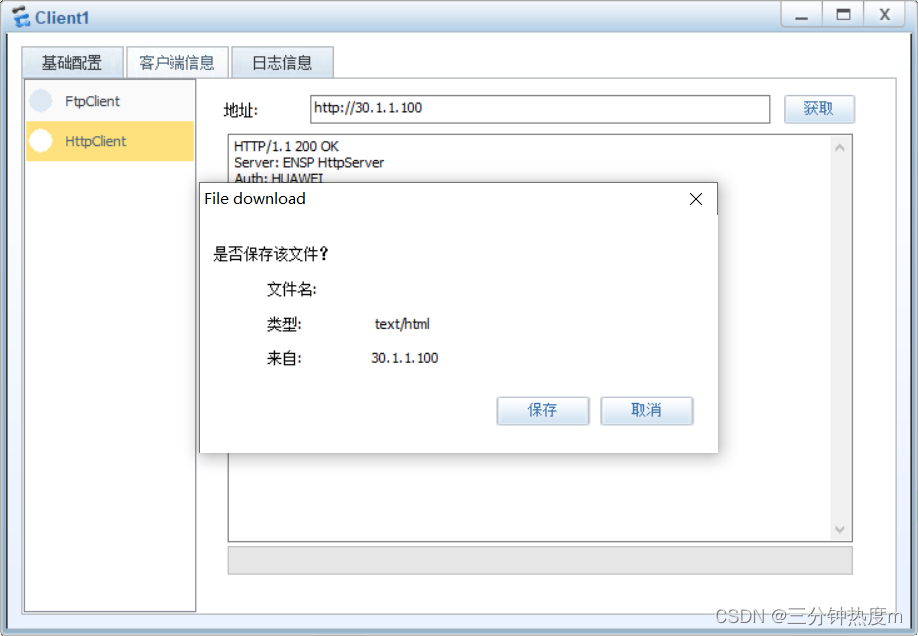

在untrusu区域的Client2上面登录Server2的http服务就可以获取到相应的文件

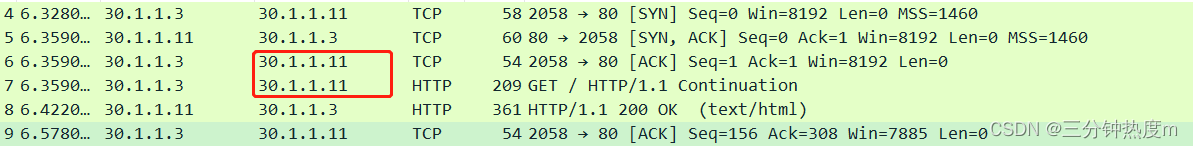

并而在抓包的过程中也可以看到地址映射为30.1.1.11

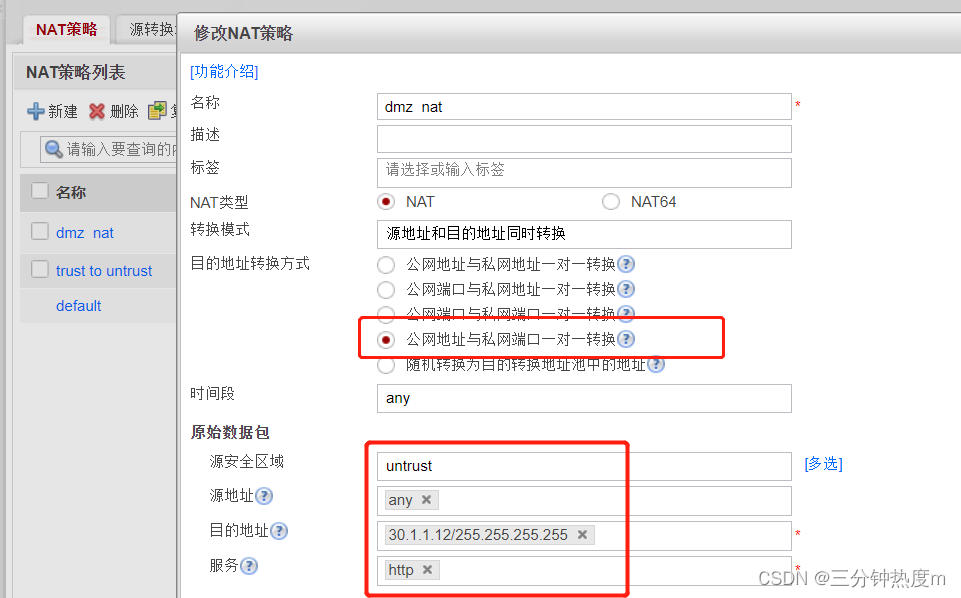

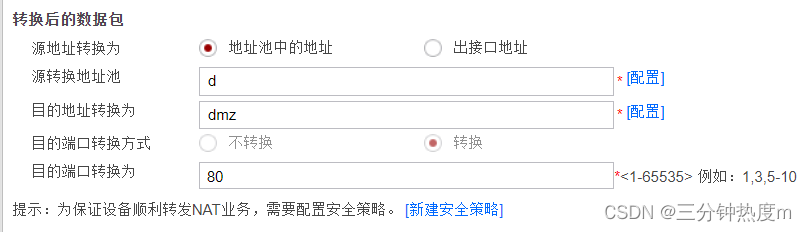

6、NAT域间双向转换

选择源地址和目的地址同时转换,然后选择原地址和目的地址,目的ip,服务类型。

源转换地址为 30.1.1.100-30.1.1.110

目的转换地址为 20.1.1.2

转换端口为 80

因为安全策略和上面写的untrust to dmz相同,所以不用在写。

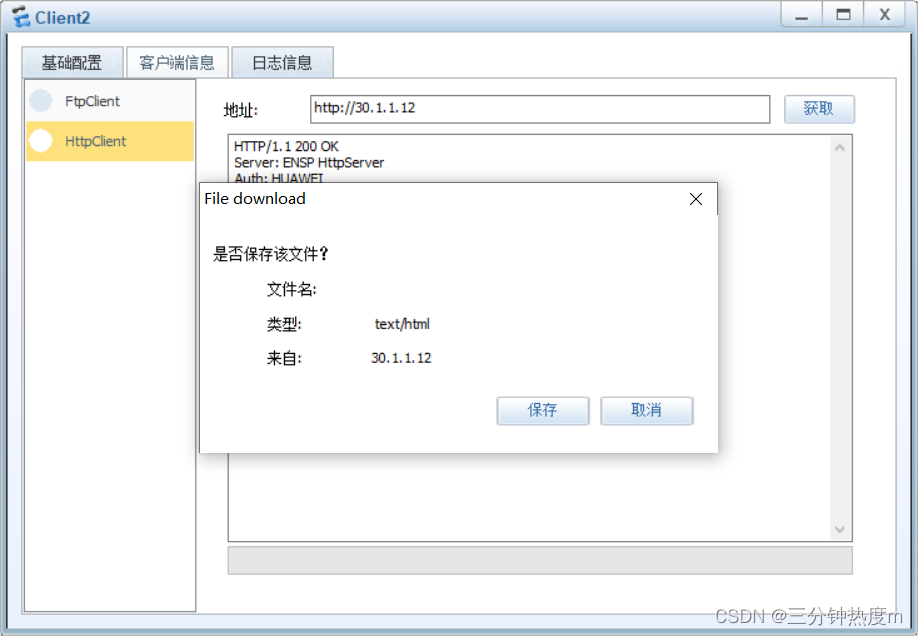

在client2上面登录30.1.1.12,可以获取到文件,说明转换成功

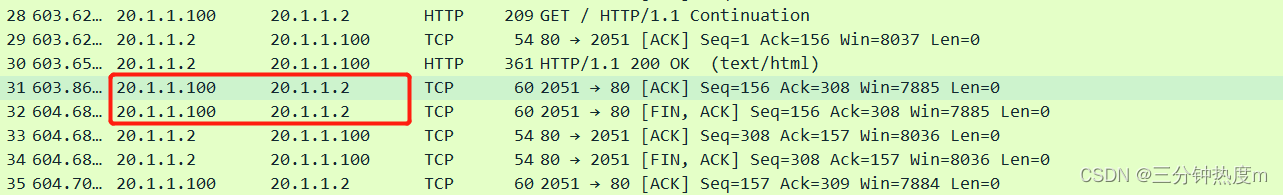

通过抓包也可以看到是我们转换后的数据包

7、NAT域内双向转换

在防火墙上面写上去外网的端口映射,公网地址为30.1.1.100,私网为server4的ip

然后再添加一条安全策略

次时用client2 登录30.1.1.100,可以登录,

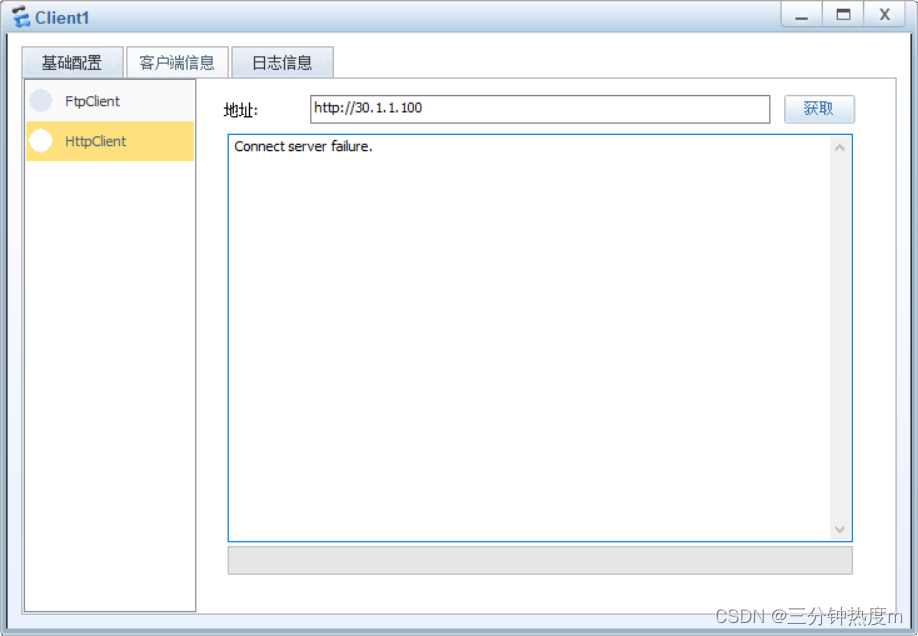

但使用client1登录却不行

接下来配置双向转换

源转换地址为10.1.1.1

目的转换地址为10.1.1.10

再使用client1登录30.1.1.100即成功

459

459

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?