html 静态页面 所有web默认支持

asp网站 微软 .net 搭配iis服务器 access数据库 (sql

server)

跨三层取mac原理

1、用户上网的数据经过三层交换机会在交换机上形成ARP表

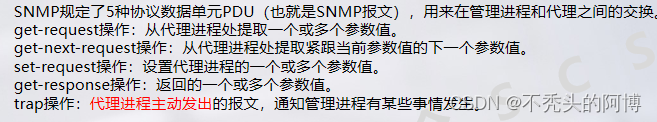

2、上网的数据经过AC时,AC看到数据包的源MAC地址都是三层交换机的MAC,于是AC会主动通过SNMP协议去读取三层交换机的ARP表(要在三层交换机上先设置允许AC访问其SNMP服务)

3、AC会将第一次读取到的ARP条目录入到自己本地并绑定,当用户再次上网时将和AC设备里面绑定的IP/MAC条目进行对比

4、如果比对结果一致,则允许上网,否则丢弃数据包禁止上网

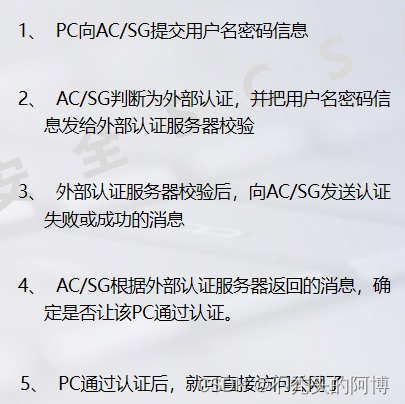

外部认证过程

如果客户的域环境是独立域,添加外部认证服务器时,认证端口填写389;

如果是父子域,如父域sangfor.com,子域ac.sangfor.com,ssl.sangfor.com等,则外部认证服务器配置的是父域的地址,且端口需要填3268

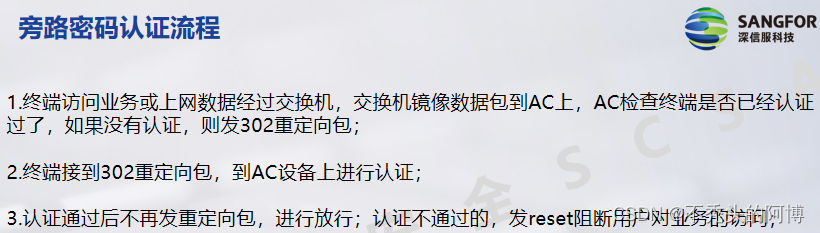

虚拟IP重定向:内网PC认证前的HTTP上网数据经过AC时,AC拦截并记录下数据包的源,目的IP,数据包的封装类型,以及数据包进入AC时的接口。

AC回弹portal的重定向认证页面时,会将记录下来的数据包的源,目的IP反转,再从数据包进入的接口直接发出去,其中数据包中的数据字段会替换成AC虚拟IP的重定向URL地址。(AC只在网桥模式下有虚拟IP重定向)

DMZ口重定向:内网PC认证前的HTTP上网数据经过AC时,AC拦截数据包,AC通过查找本身DMZ口的路由表,将portal的重定向认证页面从DMZ口发出,其中数据包中的数据字段会替换成AC的DMZ口IP的重定向URL地址。(一般用在无可用网桥IP时选择从DMZ口重定向)

DFI技术正是基于这一系列流量的行为特征,建立流量特征模型,通过分析会话连接流的包长、连接速率、传输字节量、包与包之间的间隔等信息来与流量模型对比,从而实现鉴别应用类型。

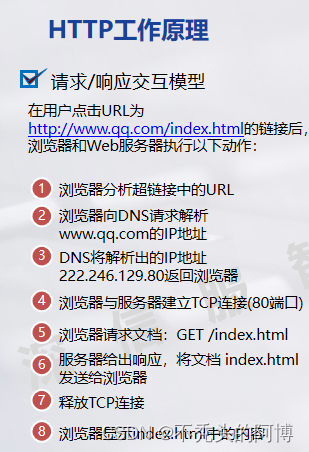

HTTP网站识别,终端设备通过DNS解析域名后,跟网站服务器三次握手完成,发给get请求,在get请求数据包中的host字段,就是我们访问网站的具体URL,我们通过抓取这个字段来识别终端用户是访问的哪个网站,例如,我在终端设备访问www.youku.com,抓包就可以得到如下数据包。

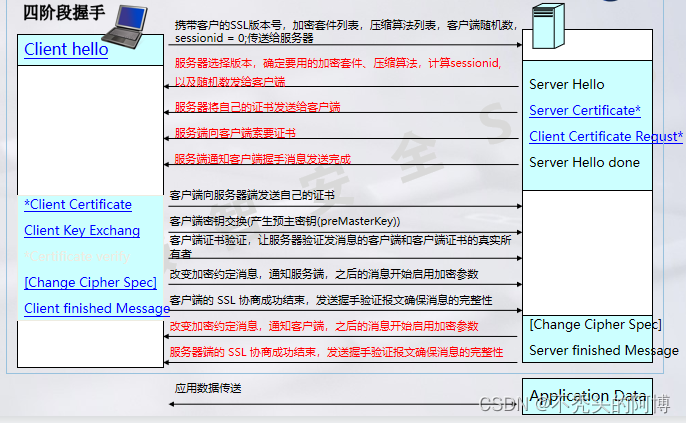

中间人解密过程

为了获得SSL加密通信的内容,中间人需要获得加密所使用的会话密钥。中间人采用的方法是,装成目标网站,向客户端出示一个伪造的同名服务器数字证书。为了这个伪造的证书通过客户端的检验,中间人必须让签发这个伪证书的CA的根证书进入客户端的受信任列表。然后,客户端就会使用中间人的伪证书公钥加密自己产生的会话密钥,经过中间人向服务器发送加密的会话密钥。中间人收到使用自己的公钥加密的会话密钥后,使用自己的私钥即可解密恢复出明文会话密钥。中间人在伪装成服务器与客户端建立SSL连接的同时,会与真实的服务器建立一个正常的SSL连接。以后,客户端发出的每个加密的应用级请求,如HTTP请求等,中间人都会先SSL解密成明文,然后再SSL加密发给服务器。服务器返回给客户端的数据,中间人也是照此处理。

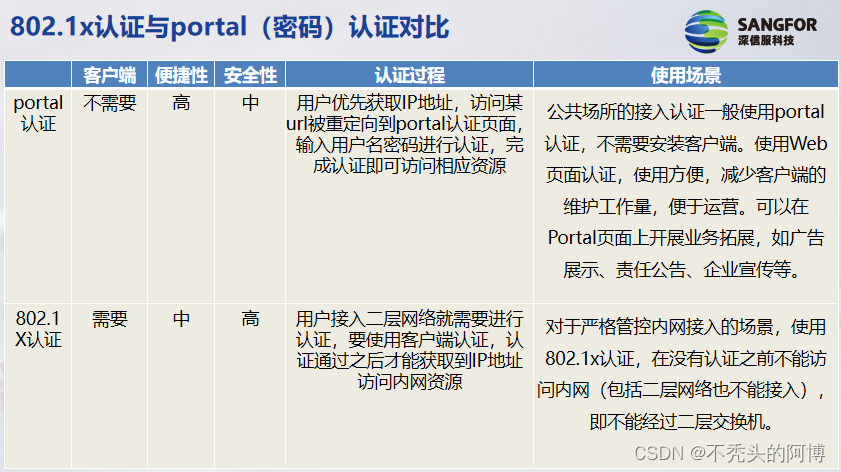

第一步:客户端发起开始认证请求

第二步:交换机收到请求之后,要求客户端提交用户信息

第三步:客户端会提交用户信息给到交换机(当为哑终端无法提交用户信息时提交终端MAC信息,需要交换机配置MAB属性)

第四步:交换机收到用户信息之后,将数据封装成RADIUS报文发送到AC

第五步:AC完成校验,如果检验成功通过认证,发送认证成功报文给到交换机,交换机然后放通端口,如果检验失败,发送认证失败报文给交换机,交换机不放通端口

802.1x协议介绍

802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题

802.1X认证中用到了RADIUS协议认证方式,典型的C/S结构

认证模式:基于接口、基于MAC

认证方式:EAP终结、EAP透传(中继)

注意:AC是用EAP透传的方式

端口控制方式:自动识别、强制授权、强制非授权

ITM关于业务审计的配置,分为以下六方面:

- 自动识别(无配置项,同步、索引正常即可)

- 账号提取

- 关键动作提取

- 可疑行为定义

- 服务器设置

- 账号管理

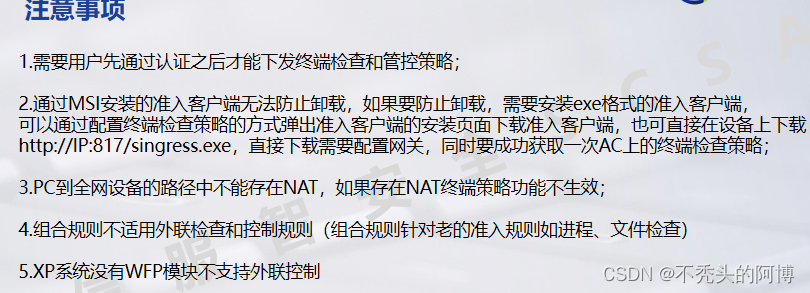

准入系统工作需要用到如下端口:

TCP 80:客户端做portal认证

TCP 82:准入客户端找网关及配置下发

TCP 88:客户端上报合规检查结果

TCP 886:客户端上报审计日志

TCP 817:客户端自动升级

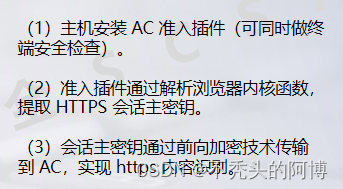

TCP 61111:终端代理解密上报SSL密钥

UDP 667:客户端发送保活心跳

UDP 999:UDP方式自动找网关

UDP 61182:AC 13.0.16以后版本找UDP方式找网关端口

TCP 61182: AC13.0.16以后版本找UDP方式找网关端口

在线规则库更新

规则库序列号处于有效期内

设备本身能联网

使用53、80端口。如果AC部署在内网,需要在AC前置设备放通AC的53和80端口的数据

升级服务器的域名:update1.sangfor.net;update2.sangfor.net;update3.sangfor.net

无需任何操作,设备可完成自动更新规则库动作

离线规则库更新

规则库序列号处于有效期内

设备在不能联网环境

根据设备当前版本情况,在互联网环境下载离线规则库包:汇总各种内置规则库公网下载地址 - 行为管理AC - 深信服社区

- 在对应设备位置上传离线包,完成更新(注:审计规则库不支持离线导入)

注意事项

1、SAVE引擎模型、网关补丁不是周期性更新的

2、URL库、应用识别默认保持每两周更新一次

3、审计规则库不支持离线更新

4、离线包无需解压,直接导入即可

6655

6655

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?