昨天,我们学习到,我们可以把程序的返回地址改写成我们想要的地址,达到控制流劫持的目的。

总的来说呢,栈溢出的原理就是栈中存储的局部变量发生溢出,覆盖了栈中的其他数据,将地址覆盖为我们希望的地址就可以。

那么,问题来了,我们需要思考:返回怎样的地址呢?

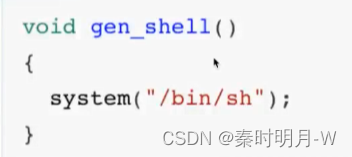

一般来说,在CTF的PWN,多数情况下我们需要让程序执行这一行代码:

system("/bin/sh);

也就是说,要在远程机器上开一个命令行终端,这样我们就可以通过命令来控制目标机器。通常来说,我们只需要开启命令行后读取flag(cat flag)。

不出意外的话,会有这样一段程序来直接满足我们的需要:

我们做到这样就基本可以了。

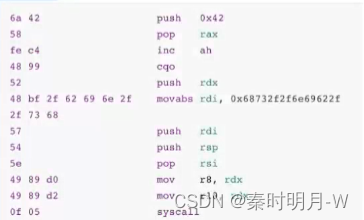

那,如果不出意外的话就出意外了呢?就,万一它的程序中没有这样一段代码,那怎么办?

我们可以自己写一个shellcode。这个shellcode就是一段可以自己独立开启shell的汇编代码。比如下边的图:

ret2shellcode的思路就是:如果程序中存在让用户向一段长度足够的缓冲区中输入数据,我们向其中输入shellcode,将程序输入到shellcode上,理想状态下就可以实现我们的目标。为什么说是理想状态呢,因为程序不会直接开出这样一个明显的漏洞并且还不需要我们自己写shellcode。

好了,今天到这里。

236

236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?