目录

6、图片信息wp

根据题目提示,可以从图片找到flag

查看一下图片属性寻找

7、流量包wp

流量包一般用wireshark打开,根据网站提示输入

http.request.method==POST

(post请求一般是用于向服务器提交数据进行处理,该方式常用来数据的提交等新增操作,数据被包含在请求的body中)

8、图片LSBwp(1)

LSB(Least Significant Bit),意为最低有效位;MSB(Most Significant Bit),意为最高有效位。通常,MSB位于二进制数的最左侧,LSB位于二进制数的最右侧。若MSB=1,则表示数据为负值,若MSB=0,则表示数据为正

zhuyi:隐写的载体是PNG的格式,如果是像之前的jpg图片的话就是不行的,原因是jpg图片对像数进行了有损的压缩,你修改的信息可能会被压缩的过程破坏。而PNG图片虽然也有压缩,但却是无损的压缩,这样子可以保持你修改的信息得到正确的表达,不至于丢失。BMP的图片也是一样的,是没有经过压缩的,可以发现BMP图片是特别的大的,因为BMP把所有的像数都按原样储存,没有压缩的过程

使用Stegsolve打开图片,发现红蓝绿三个通道的最低位有东西

Stegsolvo 下载 http://www.caesum.com/handbook/Stegsolve.jar

在Analyse选项用Data Extract查看这三个通道结合起来的东西

save bin 保存为.png后是一张二维码

扫描后是flag

(可以先preview,看看提示,决定下一步)

png 类

1.zip伪加密及原理

操作:

将全局方式位标记中的09改为00后,打开压缩包

全局方式位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性! 第二个数字为奇数时 –>加密 第二个数字为偶数时 –>未加密

那么,如何辨别当前的zip是真的加密还是伪加密?

无加密 压缩源文件数据区的全局加密应当为00 00 (504B0304两个bytes之后) 且压缩源文件目录区的全局方式位标记应当为00 00(504B0304四个bytes之后)

假加密 压缩源文件数据区的全局加密应当为00 00 且压缩源文件目录区的全局方式位标记应当为09 00

真加密 压缩源文件数据区的全局加密应当为09 00 且压缩源文件目录区的全局方式位标记应当为09 00

原理:

一个zip文件由三部分组成:压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

1、压缩源文件数据区

在这个数据区中每一个压缩的源文件/目录都是一条记录,记录的格式如下: [文件头+ 文件数据 + 数据描述符]

a、文件头结构

组成 长度 文件头标记 4 bytes (0x04034b50) 解压文件所需 pkware 版本 2 bytes 全局方式位标记 2 bytes 压缩方式 2 bytes 最后修改文件时间 2 bytes 最后修改文件日期 2 bytes CRC-32校验 4 bytes 压缩后尺寸 4 bytes 未压缩尺寸 4 bytes 文件名长度 2 bytes

扩展记录长度 2 bytes 文件名 (不定长度) 扩展字段 (不定长度)

b、文件数据

c、数据描述符

组成 长度 CRC-32校验 4 bytes 压缩后尺寸 4 bytes 未压缩尺寸 4 bytes

这个数据描述符只在全局方式位标记的第3位设为1时才存在(见后详解),紧接在压缩数据的最后一个字节后。这个数据描述符只用在不能对输出的 ZIP 文件进行检索时使用。例如:在一个不能检索的驱动器(如:磁带机上)上的 ZIP 文件中。如果是磁盘上的ZIP文件一般没有这个数据描述符。

2、压缩源文件目录区

在这个数据区中每一条纪录对应在压缩源文件数据区中的一条数据

组成 长度 目录中文件文件头标记 4 bytes (0x02014b50) 压缩使用的 pkware 版本 2 bytes 解压文件所需 pkware 版本 2 bytes 全局方式位标记 2 bytes 压缩方式 2 bytes 最后修改文件时间 2 bytes 最后修改文件日期 2 bytes CRC-32校验 4 bytes 压缩后尺寸 4 bytes 未压缩尺寸 4 bytes 文件名长度 2 bytes 扩展字段长度 2 bytes 文件注释长度 2 bytes 磁盘开始号 2 bytes 内部文件属性 2 bytes 外部文件属性 4 bytes 局部头部偏移量 4 bytes 文件名 (不定长度) 扩展字段 (不定长度) 文件注释 (不定长度) 3、压缩源文件目录结束标志

组成 长度 目录结束标记 4 bytes (0x02014b50) 当前磁盘编号 2 bytes 目录区开始磁盘编号 2 bytes 本磁盘上纪录总数 2 bytes 目录区中纪录总数 2 bytes 目录区尺寸大小 4 bytes 目录区对第一张磁盘的偏移量 4 bytes ZIP 文件注释长度 2 bytes ZIP 文件注释 (不定长度)

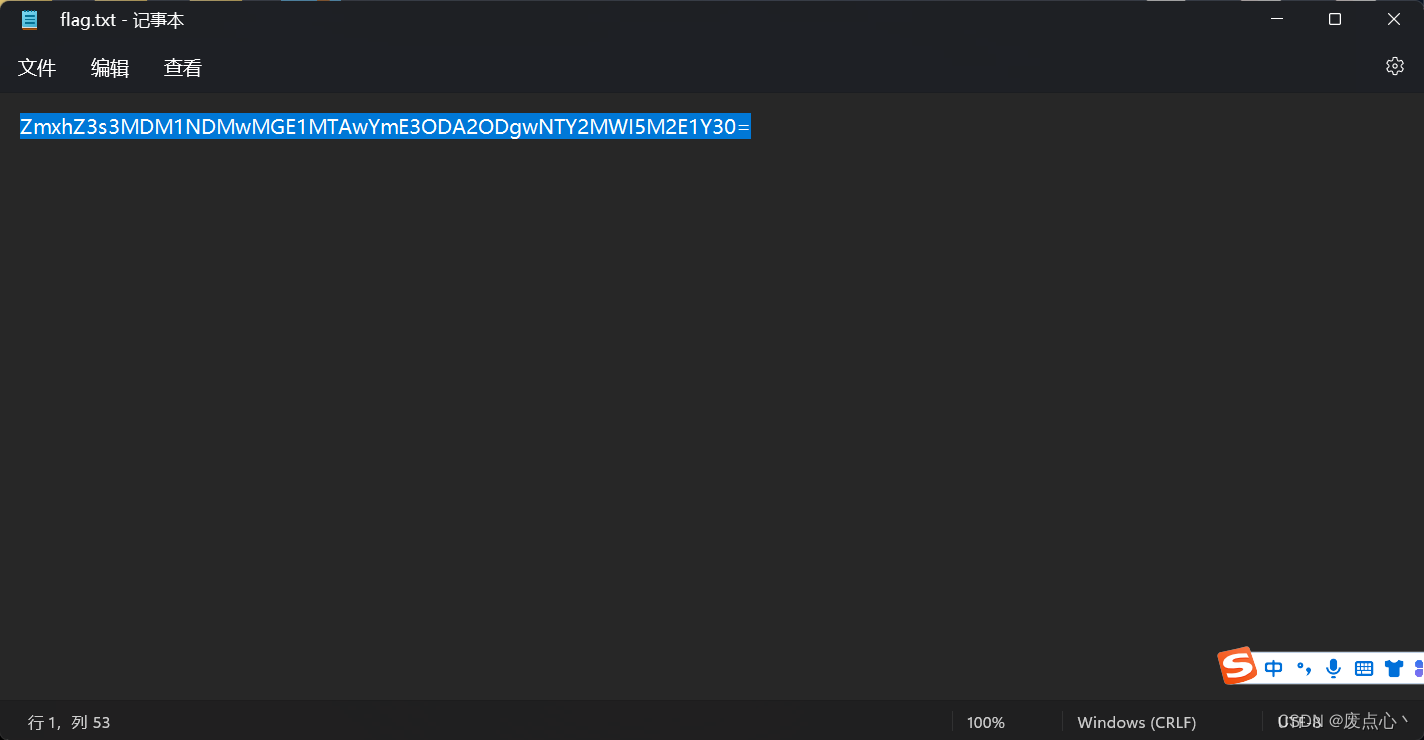

9、简单爆破wp

4位加密文件用ARCHPR,暴力破解

给的txt,所以就是base64了,直接用

Base64编码工具

Base64 在线编码解码 | Base64 加密解密 - Base64.us解密

10、jpg wp

1

emmmm备注可能是压缩包密码

(如有侵权请联系删除)

1278

1278

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?